Бухгалтерия ип для начинающих самоучитель: Ведение бухучёта ИП самостоятельно в 2023 году

Бесплатный курс — бухгалтерия для начинающих самоучитель c нуля

Константин Рейман

618575695

konstantin_reiman

Copyright © 2023 Константин Рейман. |

|||

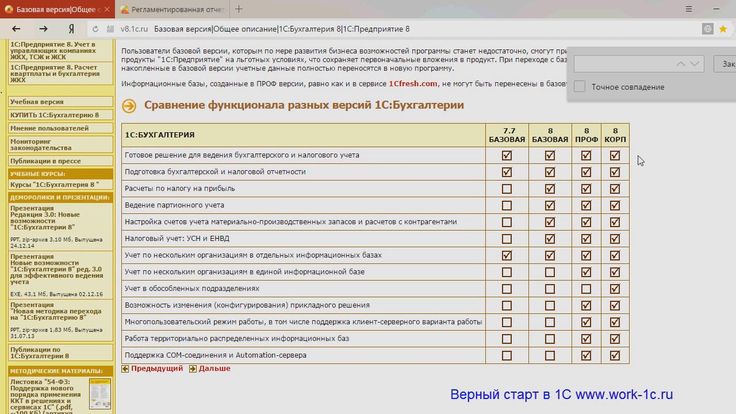

Работа в «1С:Бухгалтерии 8» не требует специальных знаний

Для работы в программе «1С:Бухгалтерия 8» не требуется специальных знаний.

Просто начать вести учет

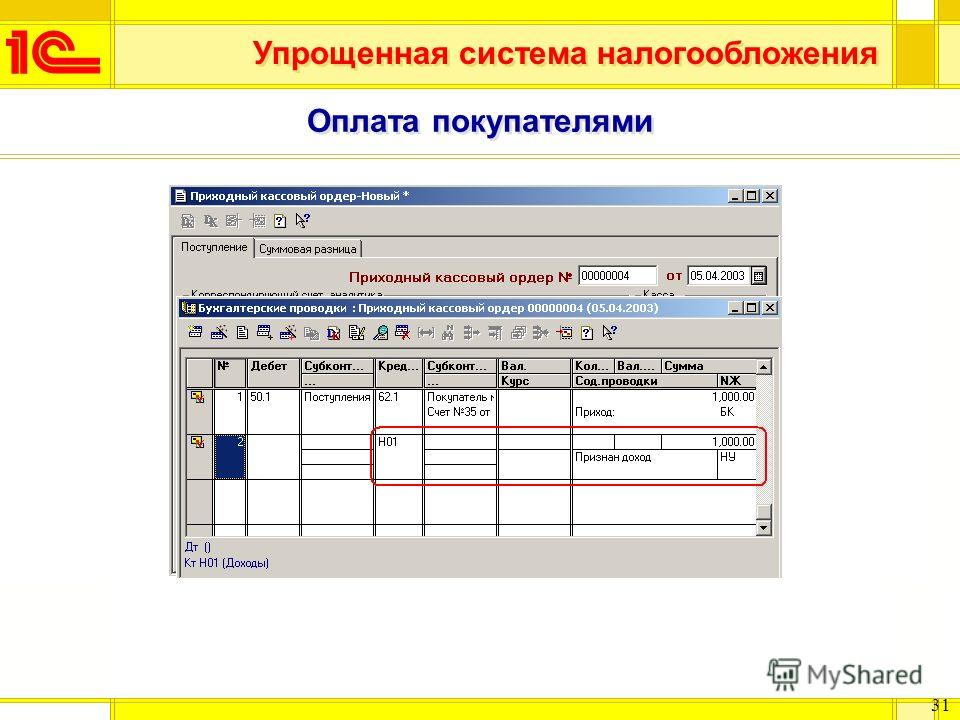

Начиная работу с программой «1С:Бухгалтерии 8», достаточно указать вид предприятия (юридическое лицо или физическое лицо), применяемую систему налогообложения, ИНН организации — и программа автоматически заполнит необходимые реквизиты, включая реквизиты контролирующих органов. При этом часть настроек по налогам также будет выполнена автоматически.

Дальнейшая подготовка программы к работе включает в себя несколько этапов:

- настройка функциональности — включение (отключение) части сценариев работы программы и интерфейса;

- настройка параметров учета — корректировка полноты аналитики движения запасов, товаров в рознице, затрат, денежных средств и других данных;

- настройка учетной политики организации — выбор способа оценки МПЗ, способа оценки товаров в рознице, основного счета учета затрат и других данных;

Форма «Учетная политика»

Настройка ведется в простом и понятном интерфейсе «1С:Бухгалтерии 8». Для каждого этапа предусмотрен соответствующий раздел, включение или отключение сценариев работы программы выполняется установкой «флажков» или переключателей.

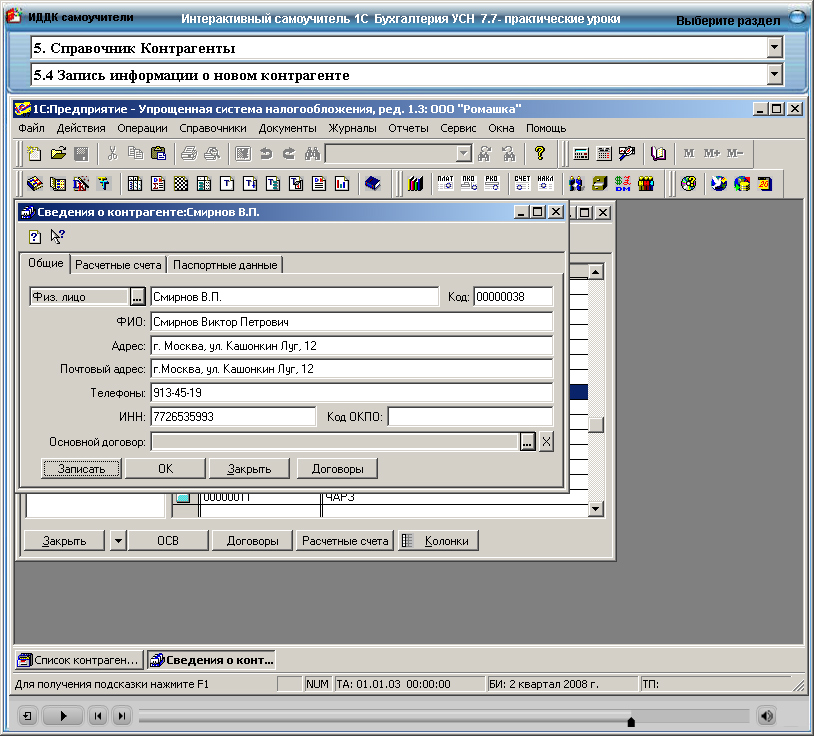

Просто заполнить нужные данные

С помощью встроенного сервиса «1С:Контрагент» предусмотрено автоматическое заполнение реквизитов контрагента по ИНН, в том числе актуальных адресных сведений, реквизитов инспекций ФНС, отделений фондов ФСС и ПФР. Загрузка курсов валют и различных государственных классификаторов выполняется автоматически через Интернет.

Просто ввести хозяйственную операцию

«1С:Бухгалтерия 8» имеет специальные помощники и подсказки, а также встроенную методическую поддержку, благодаря чему упрощается регистрация хозяйственных операций.

Просто заполнить документ

При заполнении документов в «1С:Бухгалтерии 8» значительная часть данных заполняется автоматически. Например, основная организация, склад, счета учета номенклатуры и контрагентов. Введенную информацию просто перенести из одного документа в другой. Например, на основании счета можно выписать товарную накладную.

Введенную информацию просто перенести из одного документа в другой. Например, на основании счета можно выписать товарную накладную.

Отчет оборотно-сальдовая ведомость

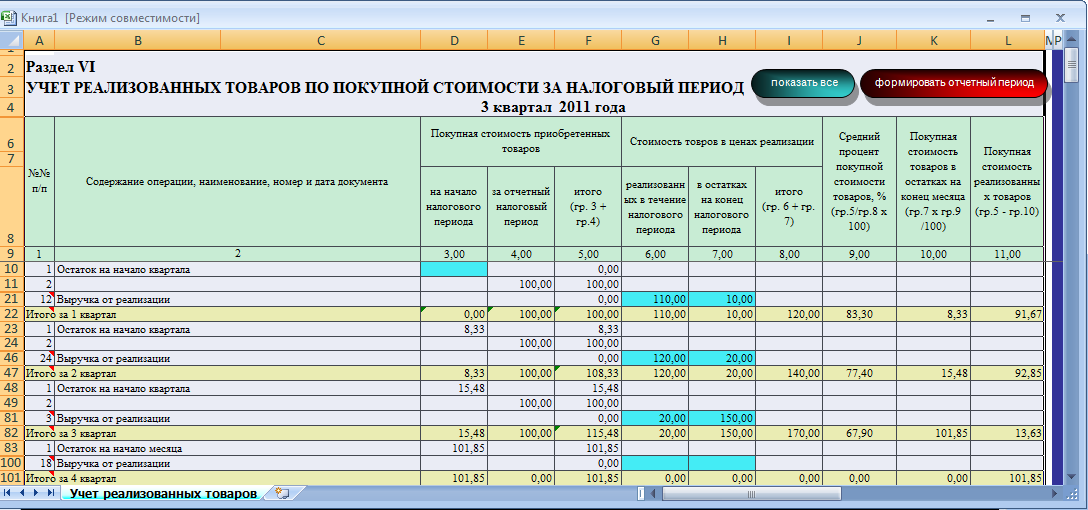

Просто анализировать состояние учета

Для оперативного анализа состояния учета в «1С:Бухгалтерии 8» предусмотрены различные отчеты: стандартные отчеты (оборотно-сальдовая ведомость, анализ счета, карточка счета и др.), регистры налогового учета (по налогу на прибыль и для УСН), и другие дополнительные обработки. Каждый отчет настраивается для получения только необходимой информации.

Просто сформировать отчетность

Большинство форм регламентированной отчетности заполняется автоматически по данным учетной системы. Для анализа и проверки учетных данных предусмотрены помощники (например, Помощник по учету НДС, Помощник по УСН и т. д.). Формирование отчетности и ее отправка в контролирующие органы через спецоператора связи осуществляется из единого рабочего места — «1С-Отчетность».

Работайте легко и просто, даже без специальных знаний бухучета

Для простого и удобного ведения учета предусмотрена специальная поставка базовой версии «1С:Бухгалтерии 8» — программа «1С:Предприниматель 2015». В ней сохранены все функциональные возможности «1С:Бухгалтерии 8», но интерфейс ориентирован на предпринимателей и руководителей, не обладающих познаниями в бухгалтерском учете.

Для перехода в привычный для бухгалтера режим работы достаточно изменить настройки интерфейса программы. Небольшие предприятия и начинающие предприниматели, которые решили самостоятельно вести свой учет и сдавать отчетность, могут использовать программу «1С:БизнесСтарт», которая также создана на основе базовой версии «1С:Бухгалтерии 8» и имеет облегченный интерфейс, при этом позволяя вести бухгалтерию в «облаке».

Настройка учета IP — Руководство сетевого администратора Linux, второе издание [книга]

Поскольку учет IP-адресов тесно связан с IP-брандмауэром, один и тот же инструмент

был назначен для его настройки, поэтому  Синтаксис команды очень похож на

правила брандмауэра, поэтому мы не будем заострять на нем внимание, а обсудим

что вы можете узнать о характере вашего сетевого трафика, используя это

характерная черта.

Синтаксис команды очень похож на

правила брандмауэра, поэтому мы не будем заострять на нем внимание, а обсудим

что вы можете узнать о характере вашего сетевого трафика, используя это

характерная черта.

Общий синтаксис учета IP с ipfwadm :

#ipfwadm-A [направление] [команда] [параметры]

Новый аргумент направления. Это просто закодировано как в , из или оба .

Эти направления даны с точки зрения самой Linux-машины, поэтому в означает, что данные поступают в машину из сети

соединение и из означает данные, которые передаются

этот хост на сетевом соединении.

оба направления являются

сумма как входящих, так и исходящих направлений.

Общий синтаксис команды для ipchains и iptables это:

#ipchains-Aцепьспецификация правил#iptables-Aцепьспецификация правил

ipchains и вперед цепочка, что

более старая реализация этого не делала. Мы увидим разницу, которая делает в

несколько примеров чуть позже.

Команды во многом аналогичны правилам брандмауэра, за исключением того, что

Правила политики здесь не применяются. Мы можем добавлять, вставлять, удалять и перечислять

правила бухгалтерского учета. В случае ipchains и iptables , все допустимые правила являются правилами учета, и

любая команда, в которой не указана опция -j ведет только учет.

Мы можем добавлять, вставлять, удалять и перечислять

правила бухгалтерского учета. В случае ipchains и iptables , все допустимые правила являются правилами учета, и

любая команда, в которой не указана опция -j ведет только учет.

Параметры спецификации правила для учета IP такие же, как те, которые используются для IP-брандмауэра. Это то, что мы используем для точного определения какой сетевой трафик мы хотим подсчитать и суммировать.

Учет по адресу

Давайте поработаем с примером, чтобы проиллюстрировать, как мы будем использовать учет IP.

Представьте, что у нас есть маршрутизатор на базе Linux, который обслуживает два отдела.

на виртуальной пивоварне. Маршрутизатор имеет два устройства Ethernet, eth0 и eth2 , каждый из которых

обслуживает отделение; и устройство PPP, ppp0 , которое

соединяет нас через высокоскоростной последовательный канал с главным кампусом

Университет Граучо Маркса.

Давайте также представим, что для целей выставления счетов мы хотим знать общую трафик, генерируемый каждым из отделов по последовательному каналу, и для целей управления мы хотим знать общий сгенерированный трафик между двумя ведомствами.

В следующей таблице показаны адреса интерфейсов, которые мы будем использовать в нашем пример:

| iface | address | netmask |

|---|---|---|

| eth0 | 172.16.3.0 | 255.255.255.0 |

| eth2 | 172.16.4.0 | 255.255.255.0 |

Чтобы ответить на вопрос «Сколько данных генерировать по каналу PPP?», мы могли бы использовать правило, которое выглядит как это:

#ipfwadm -A обе -a -W ppp0 -S 172.16.3.0/24 -b#ipfwadm -A обе -a -W ppp0 -S 172.16.4.0/24 -b

или:

#ipchains -A input -i ppp0 -d 172.#16.3.0/24

ipchains -A output -i ppp0 -s 172.16.3.0/24#ipchains -A input -i ppp0 -d 172.16.4.0/24#ipchains -A output -i ppp0 -s 172.16.4.0/24

и с iptables :

#iptables -A FORWARD -i ppp0 -d 172.16.3.0/24#iptables -A FORWARD -o ppp0 -s 172.16.3.0/24#iptables -A FORWARD -i ppp0 -d 172.16.4.0/24#iptables -A FORWARD -o ppp0 -s 172.16.4.0/24

Первая половина каждого из этих правил гласит: «Подсчитать все данные

путешествие в любом направлении через интерфейс с именем ppp0 с источником

или пункта назначения (вспомните функцию флага -b в ipfwadm и iptables ) адрес 172.16.3.0/24. » Вторая половина каждого набора правил

то же самое, но для второй сети Ethernet на нашем участке.

Чтобы ответить на второй вопрос: «Сколько данных два отдела?», нам нужно правило, которое выглядит так:

# ipfwadm -A оба -a -S 172.16.3.0/24 -D 172.16.4.0/24 -b или:

# ipchains -A forward -s 172.16.3.0/24 -d 172.16.4.0/24 -b или:

#iptables -A FORWARD -s 172.16.3.0/24 -d 172.16.4.0/24#iptables -A FORWARD -s 172.16.4.0/24 -d 172.16.3.0/24

Эти правила будут учитывать все дейтаграммы с исходным адресом, принадлежащим к одной из сетей отдела и адресу назначения, принадлежащему к другому.

Учет по сервисному порту

Хорошо, давайте предположим, что мы также хотим получить лучшее представление о том, какой именно трафик

передается по нашему каналу PPP. Например, мы можем захотеть узнать

сколько ссылок потребляют службы FTP, smtp и World Wide Web.

Сценарий правил, позволяющий нам собирать эту информацию, может выглядеть так:

#!/бин/ш # Собирать статистику по FTP, smtp и www для данных, хранящихся на нашем # Ссылка PPP с использованием ipfwadm # ipfwadm -A обе -a -W ppp0 -P tcp -S 0/0 ftp ftp-данные ipfwadm -A оба -a -W ppp0 -P tcp -S 0/0 smtp ipfwadm -A оба -a -W ppp0 -P tcp -S 0/0 www

или:

#!/бин/ш # Собирать статистику по объемам ftp, smtp и www для данных, хранящихся на нашем # Ссылка PPP с использованием ipchains # ipchains -A input -i ppp0 -p tcp -s 0/0 ftp-data:ftp ipchains -A output -i ppp0 -p tcp -d 0/0 ftp-data:ftp ipchains -A input -i ppp0 -p tcp -s 0/0 smtp ipchains -A output -i ppp0 -p tcp -d 0/0 smtp ipchains -A input -i ppp0 -p tcp -s 0/0 www ipchains -A output -i ppp0 -p tcp -d 0/0 www

или:

#!/бин/ш # Собирать статистику по объемам ftp, smtp и www для данных, хранящихся на нашем # Связь PPP с использованием iptables. # iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport ftp-data:ftp iptables -A FORWARD -o ppp0 -m tcp -p tcp --dport ftp-data:ftp iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport smtp iptables -A FORWARD -o ppp0 -m tcp -p tcp --dport smtp iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport www iptables -A FORWARD -o ppp0 -m tcp -p tcp --dport www

В этом есть несколько интересных особенностей. конфигурация. Во-первых, мы указали протокол. Когда мы указываем

порты в наших правилах, мы также должны указать протокол, потому что TCP и UDP

предоставить отдельные наборы портов. Поскольку все эти услуги

На основе TCB мы указали его в качестве протокола. Во-вторых, у нас

указаны две службы

конфигурация. Во-первых, мы указали протокол. Когда мы указываем

порты в наших правилах, мы также должны указать протокол, потому что TCP и UDP

предоставить отдельные наборы портов. Поскольку все эти услуги

На основе TCB мы указали его в качестве протокола. Во-вторых, у нас

указаны две службы фтп и ftp-данные в одной команде. ипфвадм позволяет указать отдельные порты, диапазоны портов или произвольные списки

портов. Команда ipchains разрешает одиночный

порты или диапазоны портов, что мы и использовали здесь. Синтаксис

« ftp-data:ftp » означает «переносит ftp-данные (20) через

ftp (21)», и как мы кодируем диапазоны портов в обоих ipchains и iptables . Когда ты

иметь список портов в учетном правиле, это означает, что любые данные

полученный для любого из портов в списке, приведет к тому, что данные будут

добавлено к итогу этой записи. Помня, что служба FTP использует

два порта, командный порт и порт передачи данных, мы добавили

их вместе для суммирования FTP-трафика. Наконец, мы указали

исходный адрес как «

Наконец, мы указали

исходный адрес как « 0/0, «, что

специальная нотация, которая соответствует всем адресам и требуется обоими ipfwadm и ipchains команды для указания портов.

Мы можем немного расширить второй пункт, чтобы дать нам другое представление данных по нашей ссылке. Теперь представим, что мы классифицируем FTP, SMTP, и трафик World Wide Web в качестве основного трафика, а весь другой трафик как несущественное. Если бы нас интересовало соотношение существенный трафик на второстепенный трафик, мы могли бы сделать что-то вроде:

#ipfwadm -A обе -a -W ppp0 -P tcp -S 0/0 ftp ftp-data smtp www#ipfwadm -A Both -a -W ppp0 -P tcp -S 0/0 1:19 22:24 26:79 81:32767

Если вы уже изучили файл /etc/services , ты

увидим, что второе правило распространяется на все порты, кроме ( ftp , ftp-data , smtp ,

и www ).

Как это сделать с ipchains или iptables , так как они допускают только один аргумент в их спецификация порта? Мы можем использовать пользовательские цепочки в бухгалтерском учете так же легко, как и в правилах брандмауэра. Рассмотрим следующий подход:

#ipchains -N a-essent#ipchains-N a-noness#ipchains -A a-essent -j ПРИНЯТЬ#ipchains -A a-noness -j ПРИНЯТЬ#ipchains -A forward -i ppp0 -p tcp -s 0/0 ftp-data:ftp -j a-essent#ipchains -A forward -i ppp0 -p tcp -s 0/0 smtp -j a-essent#ipchains -A forward -i ppp0 -p tcp -s 0/0 www -j a-essent#ipchains -A forward -ja-noness

Здесь мы создаем две определяемые пользователем цепочки, одна из которых называется a-essent , где мы собираем учетные данные для

основные услуги, а другой называется a-noness , где мы

собирать учетные данные для второстепенных услуг. Затем мы добавляем правила в

нашей передовой цепочки, которые соответствуют нашим основным услугам и переходят к

9цепочка 0016 a-essent , где у нас есть только одно правило, которое принимает

все дейтаграммы и подсчитывает их. Последнее правило в нашей прямой цепочке — это правило

который переходит к нашей цепочке

Затем мы добавляем правила в

нашей передовой цепочки, которые соответствуют нашим основным услугам и переходят к

9цепочка 0016 a-essent , где у нас есть только одно правило, которое принимает

все дейтаграммы и подсчитывает их. Последнее правило в нашей прямой цепочке — это правило

который переходит к нашей цепочке a-noness , где снова мы только что

одно правило, которое принимает все дейтаграммы и считает их. Правило, которое переходит к

Цепь a-noness не будет достигнута ни одним из наших основных

услуги, поскольку они будут приняты в их собственной цепочке. Наши подсчеты за

Таким образом, основные и второстепенные услуги будут доступны в

правила внутри этих цепочек. Это только один подход, который вы можете использовать; там

другие. Наши iptables реализация того же

подход будет выглядеть так:

#iptables -Нет#iptables -N a-noness#iptables -A a-essent -j ПРИНЯТЬ#iptables -A a-noness -j ПРИНЯТЬ#iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport ftp-data:ftp -j a-essent#iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport smtp -j a-essent#iptables -A FORWARD -i ppp0 -m tcp -p tcp --sport www -j a-essent#iptables -A FORWARD -ja-noness

Это выглядит достаточно просто. К сожалению, есть небольшой, но неизбежный

проблема при попытке вести учет по типу услуги. Вы будете помнить, что

мы обсуждали роль, которую MTU играет в сетях TCP/IP, ранее

глава. MTU определяет самую большую дейтаграмму, которая будет передана

сетевое устройство. Когда дейтаграмма получена маршрутизатором, размер которого превышает

MTU интерфейса, который должен передать его повторно, маршрутизатор выполняет

трюк под названием фрагментация . Роутер ломает большой

дейтаграмму на мелкие кусочки не длиннее MTU интерфейса, а затем

передает эти произведения. Маршрутизатор создает новые заголовки для размещения перед каждым

из этих частей, и это то, что удаленная машина использует для восстановления

исходные данные. К сожалению, в процессе фрагментации порт

теряется для всех, кроме первого фрагмента. Это означает, что учет ИП

не может правильно считать фрагментированные дейтаграммы. Достоверно можно считать только

первый фрагмент или нефрагментированные дейтаграммы. Допускается небольшая хитрость

к ipfwadm что гарантирует, что пока мы не сможем узнать

с какого именно порта были второй и последующие фрагменты, мы все еще можем

посчитай их.

К сожалению, есть небольшой, но неизбежный

проблема при попытке вести учет по типу услуги. Вы будете помнить, что

мы обсуждали роль, которую MTU играет в сетях TCP/IP, ранее

глава. MTU определяет самую большую дейтаграмму, которая будет передана

сетевое устройство. Когда дейтаграмма получена маршрутизатором, размер которого превышает

MTU интерфейса, который должен передать его повторно, маршрутизатор выполняет

трюк под названием фрагментация . Роутер ломает большой

дейтаграмму на мелкие кусочки не длиннее MTU интерфейса, а затем

передает эти произведения. Маршрутизатор создает новые заголовки для размещения перед каждым

из этих частей, и это то, что удаленная машина использует для восстановления

исходные данные. К сожалению, в процессе фрагментации порт

теряется для всех, кроме первого фрагмента. Это означает, что учет ИП

не может правильно считать фрагментированные дейтаграммы. Достоверно можно считать только

первый фрагмент или нефрагментированные дейтаграммы. Допускается небольшая хитрость

к ipfwadm что гарантирует, что пока мы не сможем узнать

с какого именно порта были второй и последующие фрагменты, мы все еще можем

посчитай их. Ранняя версия программного обеспечения для бухгалтерского учета Linux назначена

фрагменты — фальшивый номер порта, 0xFFFF, который мы могли сосчитать. Чтобы убедиться, что

мы фиксируем второй и более поздние фрагменты, мы могли бы использовать правило вроде:

Ранняя версия программного обеспечения для бухгалтерского учета Linux назначена

фрагменты — фальшивый номер порта, 0xFFFF, который мы могли сосчитать. Чтобы убедиться, что

мы фиксируем второй и более поздние фрагменты, мы могли бы использовать правило вроде:

# ipfwadm -A обе -a -W ppp0 -P tcp -S 0/0 0xFFFF Реализация цепочек IP имеет несколько более сложное решение, но результат почти такой же. Если использовать команда ipchains мы бы вместо этого использовали:

# ipchains -A forward -i ppp0 -p tcp -f и с iptables мы бы использовали:

# iptables -A FORWARD -i ppp0 -m tcp -p tcp -f Они не сообщат нам, какой был исходный порт для этих данных, но, по крайней мере, мы сможем увидеть, сколько наши данные фрагментарны, и быть в состоянии учитывать

за объем трафика, который они потребляют.

В ядрах 2.2 вы можете выбрать параметр времени компиляции ядра, который

сводит на нет всю эту проблему, если ваша машина с Linux действует как единственный

точка доступа к сети. Если включить IP:

всегда дефрагментировать параметр при компиляции

ядро, все полученные дейтаграммы будут пересобраны маршрутизатором Linux

перед маршрутизацией и повторной передачей. Эта операция выполняется перед

брандмауэр и бухгалтерское ПО видят дейтаграмму, и поэтому вы

не будет иметь фрагментов, с которыми можно было бы иметь дело. В ядрах 2.4 вы компилируете и

загрузить сетевой фильтр модуль прямого фрагмента .

Учет дейтаграмм ICMP

Протокол ICMP не использует номера служебных портов и поэтому немного

немного сложнее собрать детали. ICMP использует ряд различных

типы дейтаграмм. Многие из них безвредны и нормальны, в то время как другие

можно увидеть только при особых обстоятельствах. Иногда люди с слишком

у них много времени на попытку злонамеренно нарушить работу сети

доступ пользователя путем генерации большого количества ICMP-сообщений. Это

обычно называют пинг-флуд . При учете ИП

не может ничего сделать, чтобы предотвратить эту проблему (однако IP-брандмауэр может помочь!)

мы можем, по крайней мере, ввести правила бухгалтерского учета, которые покажут нам, если кто-нибудь

пытался.

Иногда люди с слишком

у них много времени на попытку злонамеренно нарушить работу сети

доступ пользователя путем генерации большого количества ICMP-сообщений. Это

обычно называют пинг-флуд . При учете ИП

не может ничего сделать, чтобы предотвратить эту проблему (однако IP-брандмауэр может помочь!)

мы можем, по крайней мере, ввести правила бухгалтерского учета, которые покажут нам, если кто-нибудь

пытался.

ICMP не использует порты, как TCP и UDP. Вместо этого ICMP имеет сообщение ICMP типы. Мы можем создать правила для учета каждого типа сообщений ICMP. Сделать это, мы помещаем ICMP-сообщение и набираем номер вместо поля порта в ipfwadm команды учета. Мы перечислили сообщение ICMP типы в разделе 9.6.3.5», поэтому обратитесь к нему если вам нужно вспомнить, что они собой представляют.

Правило учета IP для сбора информации об объеме данных ping который отправляется вам или который вы создаете, может выглядеть так:

#ipfwadm -A обе -a -P icmp -S 0/0 8#ipfwadm -A обе -a -P icmp -S 0/0 0#ipfwadm -A обе -a -P icmp -S 0/0 0xff

или, с ipchains :

#ipchains -A forward -p icmp -s 0/0 8#ipchains -A forward -p icmp -s 0/0 0#ipchains -A forward -p icmp -s 0/0 -f

или, с iptables :

#iptables -A FORWARD -m icmp -p icmp --sports echo-request#iptables -A FORWARD -m icmp -p icmp --sports echo-reply#iptables -A FORWARD -m icmp -p icmp -f

Первое правило собирает информацию о

Дейтаграммы «ICMP Echo Request» (запросы ping) и

второе правило собирает информацию об «ICMP Echo Reply»

дейтаграммы (пинг-ответы). Третье правило собирает информацию о ICMP

фрагменты дейтаграммы. Это трюк, аналогичный описанному для фрагментированных

Дейтаграммы TCP и UDP.

Третье правило собирает информацию о ICMP

фрагменты дейтаграммы. Это трюк, аналогичный описанному для фрагментированных

Дейтаграммы TCP и UDP.

Если вы укажете исходный и/или целевой адреса в своих правилах, вы можете отслеживать, откуда приходят пинги, например, откуда они внутри или вне вашей сети. Как только вы определили, где мошенник дейтаграммы, вы можете решить, хотите ли вы установить брандмауэр правила, чтобы предотвратить их или предпринять какие-либо другие действия, такие как связаться с владельцем сети-нарушителя, чтобы сообщить ему о проблеме, или, возможно, даже судебный иск, если проблема является злонамеренным действием.

Учет по протоколу

Теперь представим, что нам интересно узнать, сколько трафик на нашем канале TCP, UDP и ICMP. Мы будем использовать такие правила, как следующий:

#ipfwadm -A обе -a -W ppp0 -P tcp -D 0/0#ipfwadm -A обе -a -W ppp0 -P udp -D 0/0#ipfwadm -A обе -a -W ppp0 -P icmp -D 0/0

или:

#ipchains -A forward -i ppp0 -p tcp -d 0/0#ipchains -A forward -i ppp0 -p udp -d 0/0#ipchains -A forward -i ppp0 -p icmp -d 0/0

или:

#iptables -A FORWARD -i ppp0 -m tcp -p tcp#iptables -A FORWARD -o ppp0 -m tcp -p tcp#iptables -A FORWARD -i ppp0 -m udp -p udp#iptables -A FORWARD -o ppp0 -m udp -p udp#iptables -A FORWARD -i ppp0 -m icmp -p icmp#iptables -A FORWARD -o ppp0 -m icmp -p icmp

При наличии этих правил весь трафик, проходящий через интерфейс ppp0 будет проанализирован для определения

будь то трафик TCP, UDP или IMCP, и соответствующие счетчики будут

обновляться для каждого. Пример iptables разбивает входящие

поток из исходящего потока, как того требует его синтаксис.

Пример iptables разбивает входящие

поток из исходящего потока, как того требует его синтаксис.

Руководство для начинающих по нематериальным активам (2023)

Источник изображения: Getty Images

Как следует оценивать нематериальные активы — вещи, которые не имеют физической формы, такие как патенты и деловая репутация? В нашем руководстве представлен подробный обзор того, как оценивать и учитывать ваши нематериальные активы.

Словарь Merriam-Webster определяет нематериальное как нечто, «недоступное для прикосновения или не имеющее физической субстанции». Нематериальные активы — это именно то, что нужно; активы, которые имеют стоимость, но не имеют физического содержания.

Например, одним из самых ценных активов любой компании является узнаваемость имени, но вы не можете его потрогать или увидеть. В этой статье мы объясним, что такое нематериальные активы, как правильно их оценить и как уменьшить их стоимость в течение срока их полезного использования с помощью амортизации.

Обзор: Что такое нематериальные активы?

Основные принципы бухгалтерского учета говорят нам, что активы — это все, что имеет ценность, чем вы владеете. В отличие от материальных активов, таких как здание, инвентарь или оборудование, нематериальные активы не включают ничего, к чему можно прикоснуться. Нематериальные активы также могут увеличить стоимость материальных активов.

Например, компания из списка Fortune 500 может иметь склад, полный товарно-материальных запасов, которые являются материальными активами, но узнаваемость имени компании, которая является нематериальным активом, увеличивает стоимость этих запасов.

В большинстве случаев нематериальные активы считаются долгосрочными активами, поскольку они обеспечивают долгосрочную ценность для компании и не могут быть быстро преобразованы в денежные средства.

Нематериальные активы включают интеллектуальную собственность, такую как авторские права и патенты, а также деловую репутацию, которая включает репутацию компании и узнаваемость бренда. Если вы все еще немного не понимаете, что такое нематериальный актив, ознакомьтесь со следующими примерами нематериальных активов:

Если вы все еще немного не понимаете, что такое нематериальный актив, ознакомьтесь со следующими примерами нематериальных активов:

- Патенты

- Интеллектуальная собственность

- франшизы

- Доменные имена

- Copyrights

- ТОРГОВЫЕ ЗАДЕЛЕНИЯ

- Соглашения о неконкурентных соглашениях

- Списки клиентов

- Лицензионные соглашения

- Goodwill

лицензии. или программное обеспечение, которое было разработано, также считаются нематериальными активами. Все нематериальные активы учитываются на балансе вашей компании.

В этом балансовом отчете QuickBooks показаны долгосрочные активы, в которых можно найти большую часть нематериальных активов. Источник изображения: Автор

Как вы оцениваете нематериальный актив?

Определение стоимости нематериального актива может быть сложной задачей, но обычно для этого есть три подхода:

- Затратный подход: Затратный подход используется для оценки суммы денег, которая потребуется для замены актива.

- Рыночный подход: Рыночный подход часто используется для сравнения нематериальных активов, находящихся в собственности, с теми, которые недавно были проданы аналогичными предприятиями. Например, компания А и компания Б продают одинаковые продукты. Компания A недавно продала патент компании C, поэтому компания B может использовать стоимость проданных авторских прав для оценки любых аналогичных авторских прав, которыми она владеет.

- Доходный подход: Доходный подход преобразует любые ожидаемые денежные выгоды, которые будут получены от нематериального актива, в установленную сумму, которая может быть отражена в балансе.

Если вы покупаете нематериальный актив у другой компании, учтенная стоимость актива будет равна стоимости покупки. Важно, чтобы вы правильно зарегистрировали актив, прежде чем рассчитывать и регистрировать амортизационные отчисления для любого нематериального актива.

В качестве примера предположим, что ваша компания покупает патент у ABC Design.

Общая стоимость покупки составила 25 000 долларов. Используя двойную запись, ваша запись в журнале для записи этой покупки будет:

Общая стоимость покупки составила 25 000 долларов. Используя двойную запись, ваша запись в журнале для записи этой покупки будет:Дата Счет Дебет Кредит 28.02.2020 Патенты 25 000 долларов 28.02.2020 Денежный счет 25 000 долларов Если нематериальный актив, такой как программное обеспечение, разрабатывается собственными силами, то вы должны отразить затраты на разработку программного обеспечения как нематериальный актив.

Имейте в виду, что многие нематериальные активы никогда не отражаются в балансовом отчете компании, поскольку действующие стандарты бухгалтерского учета не признают их, за исключением таких операций, как покупка, стоимость регистрации, судебные издержки или расходы, связанные с собственной разработкой. продукта может поддерживать их стоимость.

Как отразить амортизацию нематериального актива

Как амортизация, так и амортизация являются важными учетными терминами, которые вам необходимо понимать. В то время как амортизация представляет собой списание основного средства в течение срока его полезного использования, амортизация представляет собой практику уменьшения стоимости нематериального актива в течение установленного периода времени на основе установленного срока полезного использования актива.

В отличие от амортизации, при которой можно использовать различные методы учета основных средств, при амортизации обычно используется линейный метод, при котором стоимость нематериального актива распределяется равными частями в течение срока его полезного использования.

Существует два типа нематериальных активов:

Нематериальные активы с ограниченным сроком действия: Патенты и авторские права считаются нематериальными активами с ограниченным сроком действия, поскольку они имеют срок годности.

Активы с ограниченным сроком службы амортизируются в течение срока их службы. Например, если упомянутый выше патент, приобретенный за 25 000 долларов, имеет срок полезного использования 10 лет, годовая амортизация составит 2 500 долларов, или 208,33 доллара в месяц. Если вы записываете амортизацию ежемесячно, ваша запись в журнале будет выглядеть так:

Активы с ограниченным сроком службы амортизируются в течение срока их службы. Например, если упомянутый выше патент, приобретенный за 25 000 долларов, имеет срок полезного использования 10 лет, годовая амортизация составит 2 500 долларов, или 208,33 доллара в месяц. Если вы записываете амортизацию ежемесячно, ваша запись в журнале будет выглядеть так:Дата Счет Дебет Кредит 28.02.2020 Расходы на амортизацию — патенты 208,33 доллара США 28.02.2020 Патенты 208,33 доллара США Нематериальные активы с неограниченным сроком службы: Деловая репутация является примером нематериального актива с неограниченным сроком службы, поскольку срок его действия не истекает. Хотя нематериальные активы с неограниченным сроком службы не подлежат амортизации, они требуют ежегодной проверки на предмет обесценения, в ходе которой учитываются такие факторы, как изменения на рынке, экономические факторы, изменение потребительского спроса или любой ущерб, который может повлиять на текущую заявленную стоимость.

актива.

актива.Если вы рассчитываете операционный денежный поток, обязательно прибавьте амортизационные расходы, поскольку, как и амортизационные отчисления, они учитываются как расходы в вашем отчете о прибылях и убытках, но вы не уменьшили свой денежный счет, фактически оплачивая расходы.

Часто задаваемые вопросы

Да, это так. Нематериальные активы — это активы, к которым вы не можете прикоснуться или которые не имеют физического присутствия. Деловая репутация, списки клиентов, государственные лицензии и соглашения о неконкуренции также являются нематериальными активами.

Да. Нематериальные активы отражаются в балансовом отчете, причем большинство из них отражаются как долгосрочные активы, которые не могут быть быстро конвертированы в денежные средства.

Амортизация относит стоимость или стоимость актива на счет расходов. Амортизационные отчисления отражаются в течение всего срока службы или срока полезного использования актива.

Амортизация используется только для нематериальных активов с ограниченным сроком службы, таких как авторские права, срок действия которых истекает через 10 лет. В этом случае стоимость авторских прав будет амортизироваться в течение 10 лет. Не все нематериальные активы должны амортизироваться; например, деловая репутация и известность бренда не имеют срока годности и не должны амортизироваться.

Амортизация используется только для нематериальных активов с ограниченным сроком службы, таких как авторские права, срок действия которых истекает через 10 лет. В этом случае стоимость авторских прав будет амортизироваться в течение 10 лет. Не все нематериальные активы должны амортизироваться; например, деловая репутация и известность бренда не имеют срока годности и не должны амортизироваться.Нет. Например, дебиторская задолженность считается нематериальным активом, поскольку не имеет физического присутствия, но все же классифицируется как оборотный актив, поскольку может быть быстро обращена в денежные средства.

Несколько заключительных мыслей о нематериальных активах

Нематериальные активы являются важной частью любого бизнеса и требуют надлежащего обращения. Хотя нематериальные активы не имеют прямого влияния на финансовые прогнозы или итоговые проводки, они все же учитываются в ваших денежных потоках.

Лучший способ отслеживать нематериальные активы и управлять ими — использовать бухгалтерское программное обеспечение.

- Затратный подход: Затратный подход используется для оценки суммы денег, которая потребуется для замены актива.

16.3.0/24

16.3.0/24

Общая стоимость покупки составила 25 000 долларов. Используя двойную запись, ваша запись в журнале для записи этой покупки будет:

Общая стоимость покупки составила 25 000 долларов. Используя двойную запись, ваша запись в журнале для записи этой покупки будет:

Активы с ограниченным сроком службы амортизируются в течение срока их службы. Например, если упомянутый выше патент, приобретенный за 25 000 долларов, имеет срок полезного использования 10 лет, годовая амортизация составит 2 500 долларов, или 208,33 доллара в месяц. Если вы записываете амортизацию ежемесячно, ваша запись в журнале будет выглядеть так:

Активы с ограниченным сроком службы амортизируются в течение срока их службы. Например, если упомянутый выше патент, приобретенный за 25 000 долларов, имеет срок полезного использования 10 лет, годовая амортизация составит 2 500 долларов, или 208,33 доллара в месяц. Если вы записываете амортизацию ежемесячно, ваша запись в журнале будет выглядеть так: актива.

актива. Амортизация используется только для нематериальных активов с ограниченным сроком службы, таких как авторские права, срок действия которых истекает через 10 лет. В этом случае стоимость авторских прав будет амортизироваться в течение 10 лет. Не все нематериальные активы должны амортизироваться; например, деловая репутация и известность бренда не имеют срока годности и не должны амортизироваться.

Амортизация используется только для нематериальных активов с ограниченным сроком службы, таких как авторские права, срок действия которых истекает через 10 лет. В этом случае стоимость авторских прав будет амортизироваться в течение 10 лет. Не все нематериальные активы должны амортизироваться; например, деловая репутация и известность бренда не имеют срока годности и не должны амортизироваться.

Об авторе