Что такое майнер на компьютере: как защититься от вирусов-майнеров? — Ferra.ru

Как понять, что у вас завелся вирус-майнер?

К сожалению, лишь малая часть пользователей тщательно заботится о своей кибербезопасности. Создатели же компьютерной заразы не дремлют и постоянно адаптируются под тенденции в сети. Для того, что бы не стать жертвой, необходимо понимать, в каком направлении двигаются современные разработчики троянов. Одним из самых популярных видов электронной нечисти стали вирусы-майнеры. Им и посвящена сегодняшняя статья.

Практически в одно время с майнингом, мир увидел и вирусы, базирующиеся на добыче криптовалюты. Злоумышленники научились создавать программы, которые в тайне от пользователя задействуют ресурсы компьютера для добычи цифрового золота. Чаще всего такого рода червя можно схлопотать при скачивании файлов из непроверенных источников. Однако можно попасть под скрытый майнинг просто зайдя на «левый» сайт. С помощью специальных скриптов мощность вашего компьютера будет конвертирована в биткоины на анонимном адресе злоумышленника.

Как понять, что на компьютере вирус-майнер?

Гул системы охлаждения

В условиях постоянной нагрузки (а именно в таком состоянии находятся комплектующие, когда добывают криптовалюту) системы охлаждения включаются на полную мощность. Причем происходит это без видимой на то причины, например, когда вы просто сидите в браузере. Но это ещё не все.

Со времен появления первых майнеров, прошло немало времени, и компьютерная зараза эволюционировала. Она научилась отключаться во время запуска любых приложений. То есть запустили вы игру, а вирус отключился. Также многие из них умеют загружать железо не на полную катушку. А, скажем, на 20-30%. Это, конечно же, ограничивает скорость добычи криптовалюты, зато позволяет червяку дольше оставаться незаметным на зараженном компьютере. Маскироваться под другие процессы — то, чему вирусы были обучены довольно давно.

Маскироваться под другие процессы — то, чему вирусы были обучены довольно давно.

Медленная работа операционной системы

Самые простые сорняки, как и говорилось выше, наглым образом задействуют все ресурсы компьютера, зачастую нагружая и видеокарту и процессор. Это, кстати, в некотором роде и осложняет процесс удаления такой заразы. Пока процессы откроются, пока антивирус запустишь и т.д. Думаем, вы поняли.

Автоматическое закрытие уже открытых приложений

Нам не хочется вас пугать, но существуют даже такие версии, которые закрывают ресурсоемкие приложения. А в прошлом году был обнаружен вирус-майнер с функцией Kill-list, который устраняет конкурентов. При проникновении на компьютер жертвы, он анализирует запущенные процессы и если среди них находится другой майнер, то он захватывает его ресурсы. Весело, правда? Такие трюки умеют проворачивать далеко не все червяки, но всё же подцепить такую заразу вполне возможно.

Как бороться с вирусом-майнером?

- Использовать браузеры, имеющие встроенную защиту. Например: Opera, Yandex.Browser, Chrome.

- Установить расширение для браузера: NoCoin, AntiMiner, MineControl, MineBlock.

- Настроить постоянный мониторинг ресурсов компьютера. MSI Afterburner — хорошо подходит на эту роль.

- Установить антивирус со свежими базами данных, желательно платный. Бесплатные версии — урезанные и малоэффективные.

Читайте также:

Как найти и удалить вирус майнер.

Вирус-майнер (майнер, Биткоин майнер) – это вредоносное программное обеспечение, основной целью которого является майнинг (mining) —

заработок криптовалюты с использованием ресурсов компьютера жертвы. В идеальном случае, такое программное обеспечение должно работать максимально скрытно, иметь высокую живучесть и

низкую вероятность обнаружения антивирусными программами.

Что такое майнинг?

Слово ”майнинг” происходит от английского ”mining”, что означает ”разработка полезных ископаемых”. Майнинг — это не что иное, как процесс создания новых единиц криптовалюты (криптомонет) по специальному алгоритму. На сегодняшний день существует около тысячи разновидностей криптовалют, хотя все они используют алгоритмы и протоколы наиболее известного начинателя — Bitcoin .

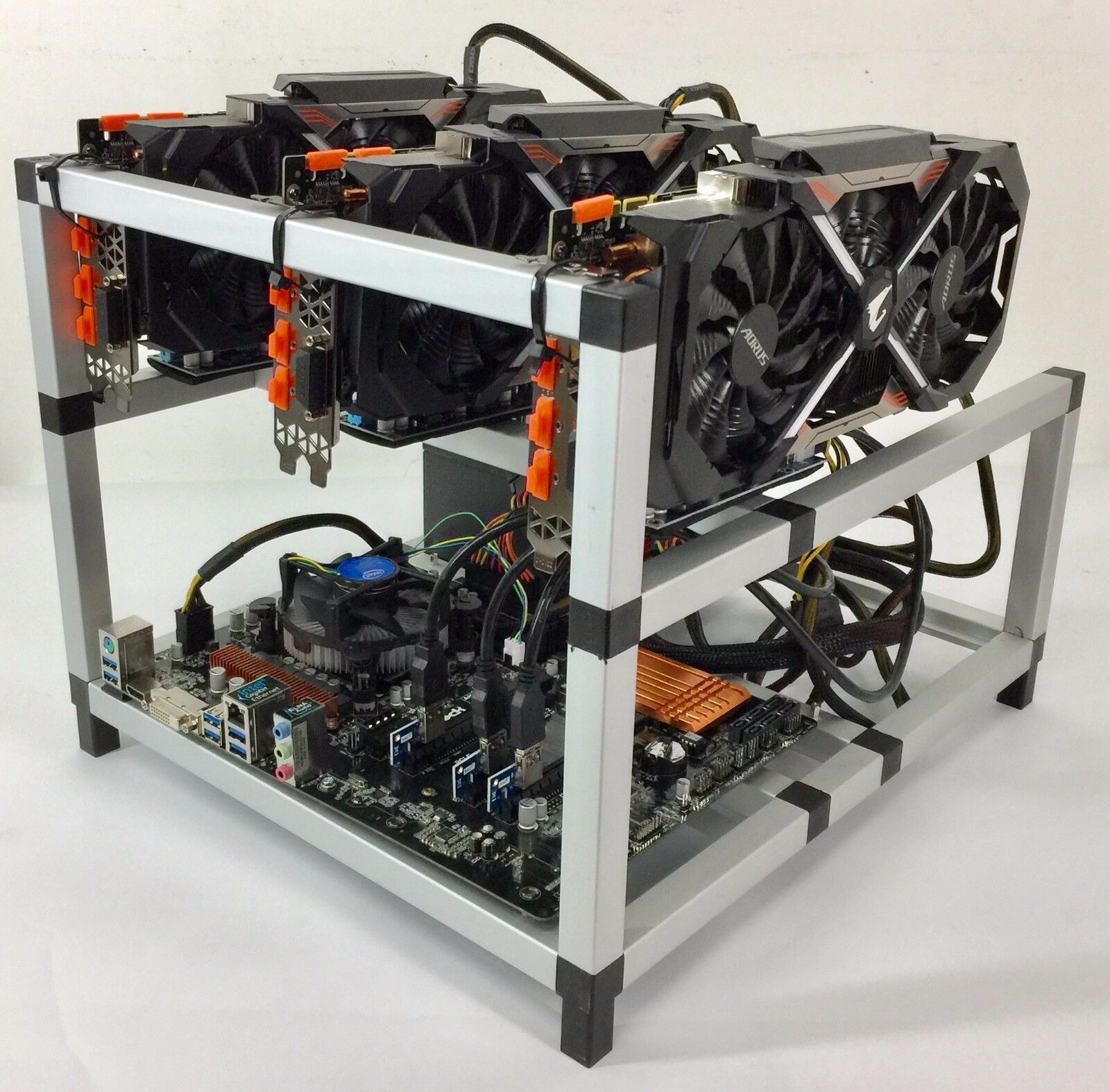

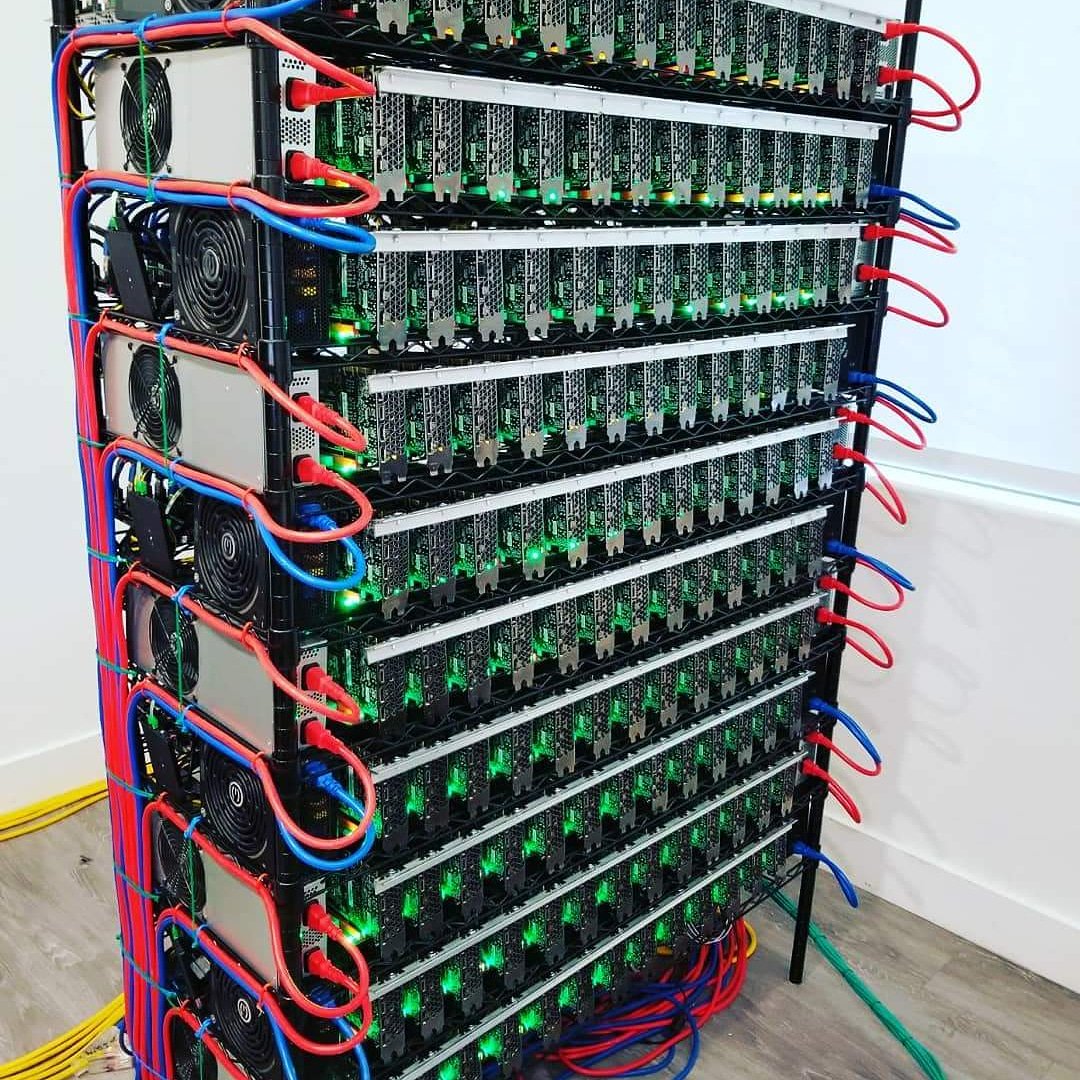

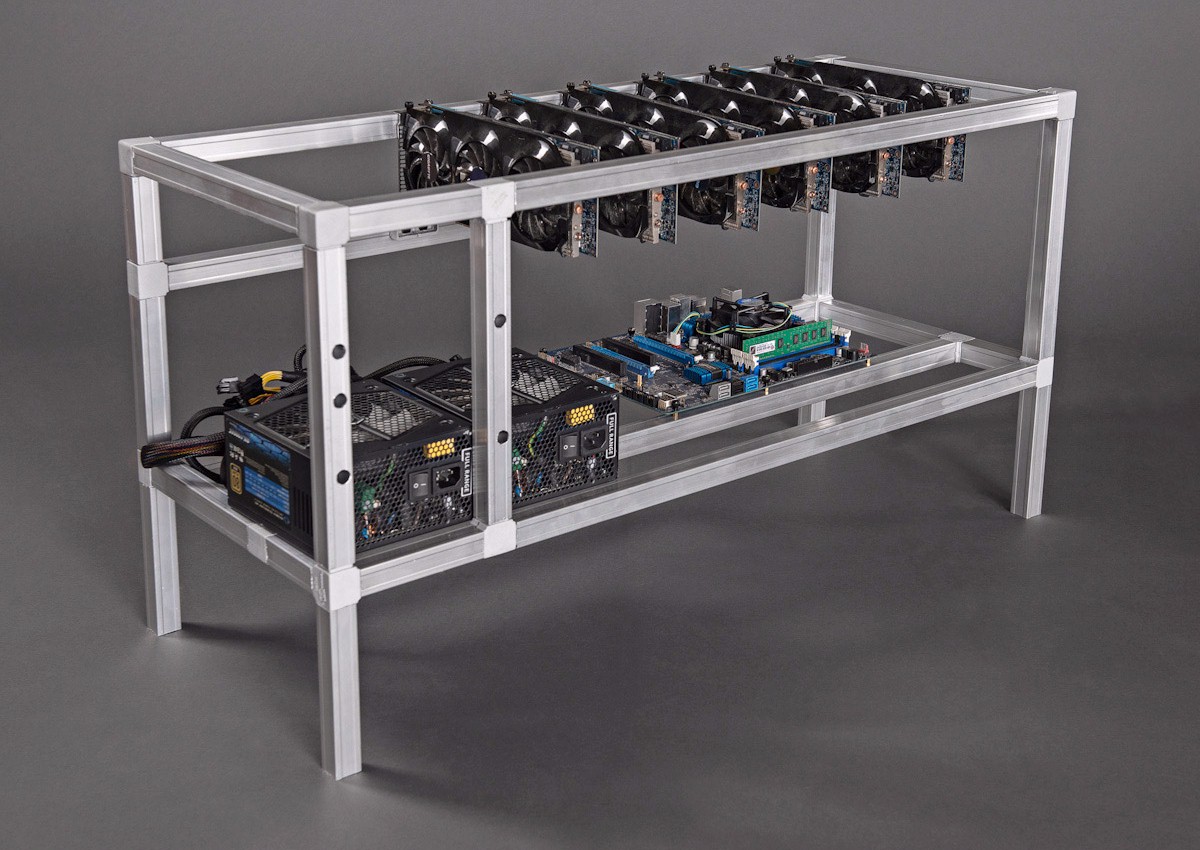

Процесс майнинга представляет собой решение сложных ресурсоемких задач для получения уникального набора данных, подтверждающего достоверность платежных транзакций. Скорость нахождения и количество единиц криптовалюты, получаемых в виде вознаграждения, различны в системах разных валют, но в любом случае требуют значительных вычислительных ресурсов. Мощность оборудования для майнинга обычно измеряется в мегахешах (MHash) и гигахешах (GHash). Так как сложность майнинга наиболее дорогих криптовалют уже давно недостижима на отдельно взятом компьютере, для заработка используются специальные фермы, представляющие собой мощные вычислительные системы промышленного уровня и пулы майнинга — компьютерные сети, в которых процесс майнинга распределяется между всеми участниками сети. Майнинг в общем пуле — это единственный способ для простого пользователя поучаствовать в получении хотя бы небольшой прибыли от процесса создания криптомонет. Пулы предлагают разнообразные модели распределения прибыли, учитывающие в том числе и мощность клиентского оборудования. Ну и вполне понятно, что загнав в пул десятки, сотни и даже тысячи зараженных майнером компьютеров, злоумышленники получают определенную прибыль от эксплуатации чужого компьютерного оборудования.

Ну и вполне понятно, что загнав в пул десятки, сотни и даже тысячи зараженных майнером компьютеров, злоумышленники получают определенную прибыль от эксплуатации чужого компьютерного оборудования.

Вирусы-майнеры нацелены на долговременное использование компьютера жертвы и при заражении, как правило, устанавливается вспомогательное ПО, восстанавливающее основную программу майнинга в случае ее повреждения, удаления антивирусом или аварийного завершения по каким-либо причинам. Естественно, основная программа настраивается таким образом, чтобы результаты майнинга были привязаны к учетным записям злоумышленников в используемом пуле. В качестве основной программы используется легальное программное обеспечение для майнинга, которое загружается с официальных сайтов криптовалют или специальных ресурсов пулов и, фактически, не являющееся вредоносным программным обеспечением (вирусом, вирусным программным обеспечением — ПО). Это же ПО вы можете сами скачать и установить на собственном компьютере, не вызывая особых подозрений у антивируса, используемого в вашей системе. И это говорит не о низком качестве антивирусного ПО, а скорее наоборот – об отсутствии событий ложной тревоги, ведь вся разница между майнингом, полезным для пользователя, и майнингом, полезным для злоумышленника заключается в том, кому будут принадлежать его результаты, т.е. от учетной записи в пуле.

Как уже упоминалось, главным признаком заражения системы майнером является интенсивное использование ресурсов какой-либо программой, сопровождающееся увеличением уровня шума системного блока, а также температуры комплектующих. При чем, в многозадачной среде, как правило, вирус работает с самым низким приоритетом, используя ресурсы системы только тогда, когда компьютер простаивает. Картина выглядит так: компьютер ничем не занят, простаивает, а его температура комплектующих и издаваемый вентиляцией шум напоминает игровой режим в какой-нибудь очень даже требовательной компьютерной стрелялке. Но, на практике наблюдались случаи, когда приоритет программ для майнинга устанавливался в стандартное значение, что приводило к резкому падению полезного быстродействия. Компьютер начинает жутко ”тормозить” и им практически невозможно было пользоваться.

Компьютер начинает жутко ”тормозить” и им практически невозможно было пользоваться.

Удаление майнера с использованием отката на точку восстановления

Самым простым способом избавления от нежелательного ПО является возврат предыдущего состояния Windows с использованием точек восстановления, часто называемый откатом системы. Для этого необходимо, чтобы существовала точка восстановления, созданная в тот момент времени, когда заражение еще не произошло. Для запуска средства восстановления можно воспользоваться комбинацией клавиш Win+r и набором команды

Поиск и удаления майнера с использованием утилит из пакета Sysinternals Suite

Сложность выявления программ, используемых для майнинга, заключается в том, что они не обнаруживаются большинством антивирусов, поскольку фактически не являются вирусами. Есть вероятность, что антивирус может предотвратить процесс установки майнера, поскольку при этом используются не совсем обычные программные средства, но если этого не произошло, искать и удалять вредоносную (с точки зрения владельца зараженного компьютера) программу, скорее всего, придется вручную.

Ниже рассматривается практический случай заражения системы вредоносным ПО для майнинга. Заражение произошло при использовании модифицированных игровых программ, загруженных с одного из недоверенных торент-трекеров. Хотя способ заражения мог быть и другим, как и для любого прочего вредоносного ПО – переход по ссылкам на непроверенных ресурсах, открытие почтовых вложений и т.п.

Набор вредоносных программ для майнинга в интересах злоумышленников реализует следующие функции:

— обеспечение своего автоматического запуска. Одна или несколько программ выполняют модификацию ключей реестра для автоматического запуска в случае непредвиденного завершения, перезагрузки или выключения питания. Периодически (приблизительно 1 раз в минуту) ключи реестра просматриваются и в случае их нарушения (удаления, изменения) — восстанавливаются.

— автоматического запуска программы для майнинга. Программа также запускается автоматически и параметры ее автозапуска отслеживаются и восстанавливаются одной или несколькими вспомогательными программами.

Пока в памяти компьютера выполняются процессы, обеспечивающие автоматический запуск, нет смысла удалять исполняемые файлы и записи в реестре – они все равно будут восстановлены. Поэтому, на первом этапе нужно выявить и принудительно завершить все процессы, обеспечивающие автоматический перезапуск вредоносных программ.

Для поиска и устранения вируса-майнера в современных ОС можно обойтись стандартными средствами или, например, более функциональным ПО из пакета Sysinternals Suite от Microsoft

страница Windows Sysinternals на Microsoft Technet

— Process Explorer – позволяет просматривать подробные сведения о процессах, потоках, использовании ресурсов и т.п. Можно изменять приоритеты, приостанавливать (возобновлять) работу нужных процессов, убивать процессы или деревья процессов. Утилитой удобно пользоваться для анализа свойств процессов и поиска вредоносных программ.

— Autoruns – удобное средство контроля автозапуска программ. Контролирует практически все точки автоматического запуска, начиная от папок автозагрузки и заканчивая задачами планировщика. Позволяет быстро обнаружить и изолировать программы, запуск которых не желателен.

В качестве вспомогательного ПО можно также воспользоваться утилитой Process Monitor, которая в сложных случаях позволяет отслеживать активность конкретных программ с использованием фильтров (обращение к реестру, файловой системе, сети и т.п.) А также удобной для поиска файлов и папок утилитой SearhMyfiles от Nirsoft, главной особенностью которой является возможность поиска файлов и папок с использованием отметок времени файловой системы NTFS (Time stamp). В качестве критериев поиска, можно задавать диапазоны времени создания, модификации и доступа для файлов и папок (Created, Modified, Accessed). Если известно приблизительное время заражения или взлома, можно собрать полный список файлов, которые были созданы или изменены в заданный период.

Но повторюсь, для поиска и удаления майнеров, как правило, достаточно использования стандартных средств Windows — диспетчера задач и редактора реестра. Просто перечисленное выше ПО проще в использовании и удобнее для поиска вредоносных программ.

Cведения об использовании ресурсов системы, отображаемые Process Explorer:

Колонка CPU отображает степень использования центрального процессора различными процессами. System Idle Process — это не процесс, а индикация программой режима простоя (бездействия). В итоге видим, что процессор находится в режиме бездействия 49.23% времени, часть процессов используют сотые доли его ресурсов, а основным потребителем CPU является процесс system.exe — 49.90%. Даже при поверхностном анализе свойств процесса system.exe, заметны факты, которые вызывают обоснованное подозрение:

System Idle Process — это не процесс, а индикация программой режима простоя (бездействия). В итоге видим, что процессор находится в режиме бездействия 49.23% времени, часть процессов используют сотые доли его ресурсов, а основным потребителем CPU является процесс system.exe — 49.90%. Даже при поверхностном анализе свойств процесса system.exe, заметны факты, которые вызывают обоснованное подозрение:

— Странное описание (Description) – Microsoft Center

— Странное имя компании (Company Name) – www.microsoft.com Прочие процессы, действительно имеющие отношение к Microsoft в качестве описания имеют строку Microsoft Corporation

Более подробный анализ выполняется через контекстное меню, вызываемое правой кнопкой мышки – пункт Properties:

Путь исполняемого файла ProgramData\System32\system.exe также является явно подозрительным, а переход в паку с исполняемым файлом при нажатии на соответствующую кнопку Explore показал, что и сама папка и исполняемый файл имеют атрибуты ”Скрытый” (”Hidden”). Ну, и параметры командной строки:

-o stratum+tcp:// xmr.pool. minergate.com: 45560 —donate- level=1 -u pro1004 el123234 @ yandex.ru*-p x -t 2 –k явно указывают на то, что процесс system.exe – это программа-майнер (для использования пулов pool.minergate.com).

Поле Autostart Location содержит значение n/a, что означает, что данный процесс не имеет точек автоматического запуска. Родительский процесс для

Кнопка Kill Process позволяет завершить текущий процесс. Это же действие можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мышки для выбранного процесса.

Это же действие можно выполнить с использованием контекстного меню, вызываемого правой кнопкой мышки для выбранного процесса.

Вкладка TCP/IP позволяет получить список сетевых соединений процесса system.exe:

Как видно, процесс system.exe имеет установленное соединение локальный компьютер – удаленный сервер static. 194.9.130.94. clients.your — server.de :45560.

В данном реальном случае, процесс system.exe имел минимальный приоритет и почти не влиял на работу прочих процессов, не требующих повышенного потребления ресурсов. Но для того, чтобы оценить влияние на поведение зараженной системы, можно установить приоритет майнера равный приоритету легальных программ и оценить степень ухудшения полезной производительности компьютера.

При принудительном завершении процесса system exe, он снова запускается спустя несколько секунд. Следовательно, перезапуск обеспечивается какой-то другой программой или службой. При продолжении просмотра списка процессов, в первую очередь вызывает подозрения процесс Security.exe

Как видно, для запуска программы Security.exe используется точка автозапуска из стандартного меню программ пользователя, и выполняемый файл Security.exe находится в той же скрытой папке C:\ProgramData\System32

Следующим шагом можно принудительно завершить Security.exe, а затем – system.exe. Если после этого процесс system.exe больше не запустится, то можно приступать к удалению вредоносных файлов и настроек системы, связанных с функционированием вредоносных программ. Если же процесс system.exe снова будет запущен, то поиск вспомогательных программ, обеспечивающих его запуск нужно продолжить. В крайнем случае, можно последовательно завершать все процессы по одному, каждый раз завершая system.exe до тех пор, пока не прекратится его перезапуск.

Для поиска и отключения точек автозапуска удобно использовать утилиту Autoruns из пакета Sysinternals Suite:

В отличие от стандартного средства msconfig. exe, утилита Autoruns выводит практически все возможные варианты автоматического запуска программ, существующие в данной системе. По умолчанию, отображаются все (вкладка Everything), но при необходимости, можно отфильтровать отдельные записи по типам переключаясь на вкладки в верхней части окна (Known DLLs, Winlogon, … Appinit).

exe, утилита Autoruns выводит практически все возможные варианты автоматического запуска программ, существующие в данной системе. По умолчанию, отображаются все (вкладка Everything), но при необходимости, можно отфильтровать отдельные записи по типам переключаясь на вкладки в верхней части окна (Known DLLs, Winlogon, … Appinit).

При поиске записей, обеспечивающих автозапуск вредоносных программ, в первую очередь нужно обращать внимание на отсутствие цифровой подписи разработчика в колонке Publisher. Практически все современные легальные программы имеют цифровую подпись, за редким исключением, к которому, как правило, относятся программные продукты сторонних производителей или драйверы/службы от Microsoft. Вторым настораживающим принципом является отсутствие описания в колонке Description. В данном конкретном случае, под подозрением оказывается запись, обеспечивающая открытие ярлыка Security.lnk в папке автозагрузки пользователя:

C:\Users\ Student\ AppData\ Roaming\ Microsoft\ Windows\Start Menu\ Programs\ Startup

Ярлык ссылается на файл c:\programdata\system32\security.exe

Отметка времени (Time Stamp) дает дату и время заражения системы — 23.06.2017 19:04

Любую из записей, отображаемых утилитой Autoruns, можно удалить или отключить, с возможностью дальнейшего восстановления. Для удаления используется контекстное меню или клавиша Del. Для отключения – снимается галочка выбранной записи.

Скрытую папку c:\programdata\ system32\ можно удалить вместе со всем ее содержимым. После чего перезагрузиться и проверить отсутствие вредоносных процессов.

Если вы желаете поделиться ссылкой на эту страницу в своей социальной сети, пользуйтесь кнопкой «Поделиться»

В начало страницы     |     На главную страницу сайта

Вирус майнер – методы борьбы с вирусом и способы лечения ПК

Пользуясь компьютером, нередко могут возникать различные проблемы из-за каких-либо неисправностей в работе самого ПК или же, в итоге которых в ваш компьютер могут проникнуть вирусы. Которые будут всячески препятствовать нормальной работе и мешать процессу в общем. В данной статье, речь пойдёт об одном из самых опасных вирусов – bitcoin miner (вирус майнер) и как его удалить.

Которые будут всячески препятствовать нормальной работе и мешать процессу в общем. В данной статье, речь пойдёт об одном из самых опасных вирусов – bitcoin miner (вирус майнер) и как его удалить.Безопасность компьютера – это вопрос довольно сложный. Очень мало пользователей ПК знают, каким именно образом лучше его обезопасить, чтобы не столкнуться с подобного рода, проблемами. Возможно, проникновение вирусов и на те ПК, где уже стоит antivirus. Это может быть связано с тем, что он установлен неверно или же, неправильно настроен после установки.

Ещё одной причиной проникновения вируса на компьютер, где уже есть antivirus – это лояльность и маленький диапазон анализа. Большинство современных антивирусов работают очень неглубоко, замечая сбои только на поверхности. С помощью таких программ невозможно провести анализ всех скрытых мест компьютера и заметить действительно, опасные и вредоносные трояны. Давайте разберёмся про вирус майнер биткоинов, что это такое. А также – bitcoin miner что это за вирус и как с ним «сражаться».

Что такое вирус майнер, какой вред он представляет и как с ним бороться

Большинство современных вирусов имеют единые корни и подобную структуру. Вот и miner, не стал исключением. Отвечая на вопрос, что такое майнер, стоит сказать – это вирус из категории трояна, которые считаются наиболее вредоносными. А также, как показывает практика – с ними очень непросто бороться. Его алгоритм действий при проникновении в компьютер, следующий:

- Он проникает в операционную систему;

- Заполняет пространство процессора в итоге чего он перестаёт так быстро и бесперебойно функционировать;

- Сами разработчики майнера, получают доступ ко всем данным пользователя и извлекают из этого, хорошую выгоду. Допустим, они могут получить данные от денежных сервисов и самостоятельно ими распоряжаться, без вашего ведома.

Помимо этого, до тех пор, пока вирус будет сидеть в вашем компьютере – его работа будет полностью контролироваться разработчиками. Они могут разрушать операционную систему, что приведёт к медлительности любых процессов. А также похищать файлы, кажущиеся интересными. Ну и, конечно, будут иметь доступ в абсолютно любой сервис, которым воспользуетесь. То есть, за вашим ПК, в самом прямом смысле, будут следить с утра до вечера. Как же найти вирус майнер на компьютере и как правильно с ним бороться – разберём чуть позже.

Они могут разрушать операционную систему, что приведёт к медлительности любых процессов. А также похищать файлы, кажущиеся интересными. Ну и, конечно, будут иметь доступ в абсолютно любой сервис, которым воспользуетесь. То есть, за вашим ПК, в самом прямом смысле, будут следить с утра до вечера. Как же найти вирус майнер на компьютере и как правильно с ним бороться – разберём чуть позже.

Как можно заразить свой компьютер вирусом майнер

Майнер, как и все остальные вирусы – проникает в ПК, через интернет. А именно через сомнительные сайты. Вирус не может пробраться в ваш компьютер через защищённые и проверенные сайты. Если вам приходилось замечать – на некоторых сайтах внизу или в любых других местах, стоит отметка, что этот сервис проверен антивирусом и не представляет никакой угрозы для пользователя. Вот на таких сайтах получить заражение практически невозможно.

Майнер активно проникает в ваш ПК в том случае, если вы устанавливаете разные программы из недостоверных источников. Например, поддельное ПО, всевозможные драйвера и многое другое. Это самый распространённый способ заражения вашего компьютера.

Новый способ запуска вирусных программ осуществляется через социальные сети или электронную почту. Допустим, вам приходит письмо со ссылкой либо на скачивание, или же, на просмотр какого-либо видео. Вместо обещанного – на ваш ПК очень быстро устанавливается вирусная программа и ПК уже становиться заражённым майнером.

Ресурсами моего компьютера пользуется вирус майнера

Как уже упоминалось выше – главной целью проникновения minera в ПК состоит в том, чтобы следить за вашими данными. Целей может быть много: взять интересные файлы, поменять структуру работы, получить доступ к сервисам денежных программ, использовать мощность видеокарты для майнинга и многое другое. Дело в том, что разработчики этого вируса, таким образом, зарабатывают деньги. Они проникают в операционную систему ПК, забирают её место и данные, как бы съедая их и, благополучно продают их другим пользователям. Одним словом, это откровенное воровство ничем не обоснованное. Но так уж устроен нынешний мир IT-технологий, где каждый выживает как может. Потому, очень важно своевременно провести проверку на майнеры. Далее, рассмотрим подробнее, как проверить компьютер на майнеры.

Одним словом, это откровенное воровство ничем не обоснованное. Но так уж устроен нынешний мир IT-технологий, где каждый выживает как может. Потому, очень важно своевременно провести проверку на майнеры. Далее, рассмотрим подробнее, как проверить компьютер на майнеры.

Как обнаружить и локализовать вирус майнер (miner) bitcoin (+ видео)

Многие, кто подозревают о появлении вируса в своём компьютере в первую очередь задаются вопросом, как найти вирус майнер для биткоинов на пк. Этот вирус очень вредоносный и крупный. Значит, проявление его присутствия на вашем ПК, не заставят себя ждать. Есть несколько способов, как обнаружить вирус майнер на компьютере:- Прежде чем начать принимать скоропостижные решения – просто понаблюдайте за работой вашего ПК. Если вы замечаете, что он стал чаще тормозить, выдаёт постоянные ошибки, иным языком, ведёт себя не так, как обычно – значит, скорее всего, вы стали жертвой страшнейшего вируса.

- Есть ещё один хороший самостоятельный способ. Для этого, необходимо зайти в диспетчер задач и понаблюдать за процессами, которые там происходят. Если увидите, что открываются программы, которые вы не использовали, творятся посторонние процессы и тому подобное, значит, в работе вашего компьютера происходят определённые сбои, которые уже начали контролировать разработчики вируса майнера.

- Уже понятно, что появление вируса грозит большой перегрузке процессора. Потому, ещё одним способом выявить его появление на вашем компьютере – это его перезагрузить, а сразу после этого отследить загруженность процессора. Если в итоге перезагрузки, показатели не поменялись и все так же, высокие – значит, майнер уже активно функционирует в вашем ПК.

Локализация этого вируса – довольно трудное дело. Невозможно остановить его распространение, а можно только полностью извлечь из компьютера. Для того чтобы приступить к этапу удаления майнера с вашего ПК – для начала, необходимо к ней тщательно подготовиться.

Невозможно остановить его распространение, а можно только полностью извлечь из компьютера. Для того чтобы приступить к этапу удаления майнера с вашего ПК – для начала, необходимо к ней тщательно подготовиться.

Подготовка компьютера к удалению miner bitcoin

Поиск майнеров на компьютере – это первый шаг к его уничтожению. Подготовительный процесс – это очень важный этап удаления вируса майнера. Он позволит всё сделать максимально безопасно. Поможет сберечь все свои данные и избавиться от этого вируса, раз и навсегда. Итак, как удалить вирус майнер с компьютера:

- Вам следует позаботиться о своих данных, которых не хотите лишиться. Чтобы не потерять данные – необходимо найти носитель соответствующего объёма. На него будут записаны все данные, которые вам могут понадобиться.

- После того как в компьютере не осталось ничего очень важного – можно приступить к установке хорошей антивирусной программы. А также обзавестись дополнительным обновлением. Оно позволит просканировать данные вашего компьютера.

- Так как, этот вирус очень вредоносный – неплохой перестраховкой было бы, обзавестись диском с операционной системой. Если вдруг что-то пойдёт не так – у вас будет возможность полностью переустановить операционную систему и вернуть всё на свои места.

Как удалить майнер с компьютера: пошаговая инструкция по ручному удалению CPU Miner

И вот, наконец, мы подобрались к самому главному – как удалить майнер. Как было упомянуто выше, для начала, вам нужно обзавестись необходимой антивирусной программой. С помощью неё нужно будет просканировать компьютер и выявить этот троян. После того как он будет выявлен – его необходимо удалить. Казалось бы, все так просто, но не тут-то было. Вирус все так же, продолжает жить в вашем компьютере и это лишь, первый шаг к его удалению. Дальше, вам следует проделать ряд действий, с помощью которых, удастся удалить майнер раз и навсегда.

Вирус майнер: как найти и удалить

- В первую очередь после сканирования – вам понадобится перезагрузить ПК, чтобы запустить программу BIOS.

С помощью которой можно управлять работой компьютера вне операционной системы. Для этого, нужно перезагрузить ПК. При запуске, нажать кнопку F8 несколько раз. А именно до тех пор, пока не увидите чёрный экран с различными функциями. Уже из которых будет необходимо выбрать Advanced Boot Options.

С помощью которой можно управлять работой компьютера вне операционной системы. Для этого, нужно перезагрузить ПК. При запуске, нажать кнопку F8 несколько раз. А именно до тех пор, пока не увидите чёрный экран с различными функциями. Уже из которых будет необходимо выбрать Advanced Boot Options. - Нажав на кнопку Advanced Boot Options, вы опять же, получите ряд функций, из которых будет нужно выбрать Safe Mode with Networking.

- Дальше, будет необходимо авторизоваться, используя вашу заражённую учётную запись, и запустить браузер.

- Потом, надо загрузить программу bedynet.ru/reimage/ или любую другую надёжную антишпионскую. Её необходимо обновить непосредственно, перед сканированием и удалить вредоносные файлы, относящиеся к программе-вымогателю. А затем можно завершить удаление биткоин майнер.

Таким образом, bitcoin miner полностью будет удалён с вашего компьютера. Но впредь, чтобы не столкнуться с теми же сложностями в дальнейшем – вам необходимо серьёзно подумать о том, как именно обезопасить работу ПК и сберечь ваши данные в целости и сохранности. Установите хороший антивирус, время от времени проводите проверки и анализ в работе компьютера, даже если все функционирует бесперебойно. А так же не посещайте сомнительные сайты и, конечно же, не скачивайте различные программы из сторонних источников. Если соблюдать такие простые рекомендации – вы никогда не столкнётесь с подобными проблемами и ваш компьютер всегда будет работать как обычно.

Читайте далее новости из мира биткоин и других валют.

Вирус-майнеры — Windows security | Microsoft Docs

- Чтение занимает 2 мин

В этой статье

Злоумышленники всегда ищут новые способы заработать. Cybercriminals are always looking for new ways to make money. С увеличением числа цифровых валют, также известных как майли, злоумышленники видят уникальную возможность подмены организации и скрытно доминировать монеты путем перенастройки вредоносных программ.With the rise of digital currencies, also known as cryptocurrencies, criminals see a unique opportunity to infiltrate an organization and secretly mine for coins by reconfiguring malware.

Cybercriminals are always looking for new ways to make money. С увеличением числа цифровых валют, также известных как майли, злоумышленники видят уникальную возможность подмены организации и скрытно доминировать монеты путем перенастройки вредоносных программ.With the rise of digital currencies, also known as cryptocurrencies, criminals see a unique opportunity to infiltrate an organization and secretly mine for coins by reconfiguring malware.

Как работают монетыHow coin miners work

Многие заражения начинаются с:Many infections start with:

Сообщения электронной почты с вложениями, которые пытаются установить вредоносное ПО.Email messages with attachments that try to install malware.

Веб-сайты, на которые размещены наборы эксплойтов, которые пытаются использовать уязвимости в веб-браузерах и другом программном обеспечении для установки монет.Websites hosting exploit kits that attempt to use vulnerabilities in web browsers and other software to install coin miners.

Веб-сайты, которые пользуются преимуществами вычислительной мощности компьютера, запуская сценарии во время просмотра веб-сайта пользователями.Websites taking advantage of computer processing power by running scripts while users browse the website.

Майнинг — это процесс запуска сложных математических вычислений, необходимых для обслуживания этого реестра.Mining is the process of running complex mathematical calculations necessary to maintain the blockchain ledger. Этот процесс создает монеты, но требует значительных вычислительных ресурсов.This process generates coins but requires significant computing resources.

Невредимые люди не являются вредоносными по своей сути.Coin miners aren’t inherently malicious. Некоторые люди и организации вкладывают средства в оборудование и электросети для законных операций майнинга.Some individuals and organizations invest in hardware and electric power for legitimate coin mining operations. Однако другие люди находят альтернативные источники вычислительной мощности и пытаются найти способ использования корпоративных сетей.However, others look for alternative sources of computing power and try to find their way into corporate networks. В корпоративных средах такие невеяния не хотят, так как они взламывают вычислительные ресурсы.These coin miners aren’t wanted in enterprise environments because they eat up precious computing resources.

Однако другие люди находят альтернативные источники вычислительной мощности и пытаются найти способ использования корпоративных сетей.However, others look for alternative sources of computing power and try to find their way into corporate networks. В корпоративных средах такие невеяния не хотят, так как они взламывают вычислительные ресурсы.These coin miners aren’t wanted in enterprise environments because they eat up precious computing resources.

Злоумышленники могут заработать за счет распространения, установки и запуска вредоносных кампаний за счет вычислительных ресурсов других людей.Cybercriminals see an opportunity to make money by running malware campaigns that distribute, install, and run trojanized miners at the expense of other people’s computing resources.

Примеры:Examples

Эксплойты DDE, известные для распространения программ-вымогателей, теперь обеспечивают доставку вирусов.DDE exploits, which have been known to distribute ransomware, are now delivering miners.

Например, пример вредоносного ПО, обнаруженного как Трояно:Win32/Miner (SHA-256: 7213cbbb1a634d780f9bb861418eb262f58954e6e5dca09ca50c1e1324451293), устанавливается exploit:O97M/DDEDownloader.PA, Документ Word, содержащий эксплойт DDE.For example, a sample of the malware detected as Trojan:Win32/Coinminer (SHA-256: 7213cbbb1a634d780f9bb861418eb262f58954e6e5dca09ca50c1e1324451293) is installed by Exploit:O97M/DDEDownloader.PA, a Word document that contains the DDE exploit.

Эксплойт запускает cmdlet, который выполняет вредоносный сценарий PowerShell (Трояно:PowerShell/Maponeir.A).The exploit launches a cmdlet that executes a malicious PowerShell script (Trojan:PowerShell/Maponeir.A). Он скачивает трояненизированный miner, измененную версию miner XMRig, которая затем подавно скачать валюту в «Манеро».It downloads the trojanized miner, a modified version of the miner XMRig, which then mines Monero cryptocurrency.

Как защититься от монетHow to protect against coin miners

Включить обнаружение потенциально нежелательныхприложений . Enable potentially unwanted applications (PUA) detection. Некоторые инструменты майнинга не считаются вредоносными программами, но обнаруживаются как ПВУ.Some coin mining tools aren’t considered malware but are detected as PUA. Многие приложения, обнаруженные как pua, могут отрицательно влиять на производительность компьютера и производительность сотрудников.Many applications detected as PUA can negatively impact machine performance and employee productivity. В корпоративных средах можно остановить рекламное ПО, торанные загрузчики и майнинг, включив обнаружение ПВУ.In enterprise environments, you can stop adware, torrent downloaders, and coin mining by enabling PUA detection.

Enable potentially unwanted applications (PUA) detection. Некоторые инструменты майнинга не считаются вредоносными программами, но обнаруживаются как ПВУ.Some coin mining tools aren’t considered malware but are detected as PUA. Многие приложения, обнаруженные как pua, могут отрицательно влиять на производительность компьютера и производительность сотрудников.Many applications detected as PUA can negatively impact machine performance and employee productivity. В корпоративных средах можно остановить рекламное ПО, торанные загрузчики и майнинг, включив обнаружение ПВУ.In enterprise environments, you can stop adware, torrent downloaders, and coin mining by enabling PUA detection.

Так как невредимые вирусы становятся популярными полезными данными во многих различных типах атак, см. общие советы по предотвращению заражения вредоносными программами.Since coin miners are becoming a popular payload in many different kinds of attacks, see general tips on how to prevent malware infection.

Дополнительные сведения о монетах см. в записи блога «Невидимые злоумышленники ресурсов: возрастает угроза валюты».For more information on coin miners, see the blog post Invisible resource thieves: The increasing threat of cryptocurrency miners.

Как узнать, что ваш компьютер скрыто майнит криптовалюту, и как избежать этого

Мы уже писали о том, что антивирусная компания ESET отметила рост распространенности браузерного майнера, который добывает криптовалюту без ведома пользователя. Более того, по данным за декабрь прошлого года он возглавил рейтинг белорусских киберугроз. В нашем материале мы расскажем, как распознать, что кто-то использует ваш компьютер в корыстных целях, и избавиться от скрытого майнинга.

Браузер или компьютер

Напомним, майнинг — это процесс добычи криптовалюты с помощью сложных вычислений, которые проходят на компьютере. На данный момент есть два основных способа «зловредного майнинга».

В первом случае программа-майнер скрыто устанавливается на ваш компьютер и начинает постоянно использовать его мощности — процессор и видеокарту. Во втором случае, и именно об этом предупреждает ESET, майнинг происходит только тогда, когда вы заходите на зараженный сайт («браузерный майнинг»).

Разумеется, первый способ для злоумышленников гораздо предпочтительнее, пусть и более сложный — ведь компьютер для начала нужно как-то заразить. Второй — проще, а нужную мощность злоумышленники «добирают» за счет большого числа пользователей, заходящих на сайт.

Главный симптом

Самый первый (и главный) симптом, по которому вы можете заподозрить майнинг — компьютер начинает постоянно «подтормаживать» в безобидных ситуациях. Например, когда у вас всё время шумит кулер, нагревается или зависает ноутбук в то время, как на нем запущен лишь браузер с тремя вкладками.

Понятно, что такие симптомы характерны не только для майнинга — у вас в этот момент просто может быть запущен «тяжелый» фоновый процесс (например, обновляться ПО). Но если компьютер работает в подобном нагруженном режиме постоянно — это серьезный повод для подозрений.

К сожалению, только на антивирусы здесь полагаться не стоит. Вот, что, например, пишет по поводу таких программ «Лаборатория Касперского»:

Майнеры — программы не зловредные. Потому они входят в выделенную нами категорию Riskware — ПО, которое само по себе легально, но при этом может быть использовано в зловредных целях. По умолчанию Kaspersky Internet Security не блокирует и не удаляет такие программы, поскольку пользователь мог установить их осознанно.

Антивирус может не сработать и в случае скрытого браузерного майнинга.

Как обнаружить майнера?

Самый простой способ, который можно попробовать для выявления зловредного процесса, «съедающего» все ресурсы вашего компьютера, — запуск встроенного в систему диспетчера задач (В Windows он вызывается сочетанием клавиш Ctrl+Shift+Esc).

Если вы увидите, что какой-то непонятный процесс очень сильно — на десятки процентов — загружает процессор (колонка ЦП на картинке выше), а вы при этом не запустили «тяжелую» игру и не монтируете видео, — это вполне может оказаться майнингом.

Кстати, свой диспетчер задач есть и в популярном у белорусов Chrome — для его запуска нужно щелкнуть правой кнопкой мыши на свободной от вкладок области над адресной строкой и выбрать соответствующий пункт. Тогда вы и увидите, какая вкладка — виновник загрузки компьютера.

К сожалению, далеко не всегда диспетчер задач может оказаться полезным. Современные майнеры умеют, например, приостанавливать работу при его запуске или «прятаться» в стандартные процессы, вроде svchost. exe, chrome. exe или steam.exe.

В таком случае можно использовать дополнительный, более продвинутый софт — например, программу AnVir Task Manager.

С ее помощью гораздо проще выявлять подозрительные процессы. Все неопределенные строки подсвечиваются красным и о каждом процессе (в том числе скрытом!) можно получить максимальную информацию, но самое главное — любой запущенный у вас процесс можно проверить на сайте VirusTotal.

И что с ним делать?

Проще всего, если майнинг происходит при открытии зараженного сайта. В этом случае вам просто нужно закрыть эту вкладку в браузере.

Хуже, если программа-майнер попала на ваш компьютер. В этом случае можно для начала попробовать закрыть вредоносный процесс в диспетчере задач и удалить его из автозагрузки, однако, как правило, не всё так просто.

У майнеров могут быть нестандартные способы запуска, наличие двух процессов, которые перезапускают друг друга в случае попыток их завершить. Кроме того, может быть инициирована перезагрузка компьютера при попытке получить доступ к файлам майнера или попытке удалить их из автозагрузки.

На помощь здесь должны прийти антивирусные программы. Если по каким-то причинам антивирус не «отлавливает» майнера в стандартном режиме, можно попробовать записать на флешку портативный бесплатный сканер, например, Web CureIt! или Kaspersky Virus Removal Tool и загрузить компьютер в безопасном режиме.

Для его запуска (на Windows, кроме «десятки») нужно при загрузке несколько раз нажать на клавишу F8 и выбрать необходимый вариант. В Windows 10 при перезагрузке этого сделать нельзя. Поэтому нужно открыть окно «Выполнить» (сочетание клавиш Win+R), ввести там команду msconfig, затем выбрать раздел «Конфигурация системы», «Загрузка» и выставить безопасный режим, после чего перезагрузить компьютер.

Загрузившись в безопасном режиме, нужно запустить антивирусный сканер с флешки.

Как мы писали выше, не всегда антивирусы считают программы-майнеры вредоносным софтом — ведь вы можете майнить и для себя.

Но, например, «Антивирус Касперского» выделяет их в категорию Riskware (ПО с риском). Чтобы обнаружить и удалить объект из этой категории, необходимо зайти в настройки защитного решения, найти там раздел «Угрозы и обнаружение» и поставить галочку напротив пункта «Другие программы». Схожее решение предлагает и ESET — для выявления майнеров (в том числе и на посещаемых сайтах) нужно включить в настройках обнаружение потенциально нежелательных приложений.

Если майнинг продолжается и после этих манипуляций, можно попробовать и более радикальный метод — переустановку операционной системы.

Как предохраниться?

Если речь идет о браузерном майнинге, то помимо антивирусных решений, определяющих зловредные javascript на сайтах, уже появились расширения браузера, позволяющие засечь майнеров — например, No Coin или Mining Blocker.

Если вы не хотите, чтобы программа-майнер попала на ваш компьютер, то регулярно устанавливайте обновления, предлагаемые операционной системой, и обязательно используйте антивирусные программы с включенным мониторингом.

Здесь нужно помнить, что антивирусы могут не обнаружить программу-майнер, но почти наверняка зафиксируют программу-дроппер, главная цель которой — скрыто установить майнер. В дополнение к антивирусу можно добавить пару старых, но по-прежнему эффективных советов — не кликайте на подозрительные ссылки в Сети и не открывайте приходящий в почту спам.

Также помните, что с установкой легального софта вероятность получить в довесок майнер ничтожно мала. Тогда как при скачивании взломанных программ или «краков» этот риск сильно увеличивается.

А что со смартфонами?

Смартфон — это тоже компьютер, поэтому и схемы злоумышленников здесь схожи. Например, в конце прошлого года специалисты по безопасности обнаружили в Google Play вредоносное ПО, которое использовало мобильные гаджеты для майнинга криптовалют без ведома владельца.

Здесь также можно порекомендовать использование антивирусных программ, а также обязательно обращать внимание на рейтинг скачиваемых приложений.

Читайте также:

«Похоже на игру». Семиклассник Коля объясняет, что такое биткоины и блокчейн

6 несложных способов защититься от скрытого майнинга

Нелегальный майнинг обогнал по популярности вирусы-вымогатели. Хакеры все чаще отказываются от мощных одноразовых атак и выбирают долгосрочный скрытый майнинг. Это как ограбить банк: можно, конечно, рискнуть и опустошить хранилище, а можно понемногу списывать деньги со счетов. Правда, процесс вычисления монет, стоимость которых зависит от количества владельцев, затормозился из-за большого наплыва игроков. Один компьютер средней мощности теперь способен принести за сутки меньше доллара. Для выгодного майнинга требуется все больше ресурсов, поэтому майнеры изобретают новые способы использовать чужие вычислительные мощности.

От скрытого майнинга достается и обычным пользователями, и бизнесу. Среди пострадавших компаний — Tesla, Сбербанк России, «Транснефть», ядерный центр в Сарове. Хотя бизнесу проще пресекать попытки тайного майнинга, если копания постоянно следит за состоянием рабочих станций и серверов, за нагрузкой на процессоры, память, диски. Наша DLP-система, например, выявляет и сигнализирует службе ИБ о сомнительных процессах и подозрительных сайтах. Но и обычным пользователям вполне по силам обнаружить майнера на собственном компьютере. Для этого хватит простых утилит, антивируса и встроенных возможностей операционной системы. Вот что нужно делать.

Но и обычным пользователям вполне по силам обнаружить майнера на собственном компьютере. Для этого хватит простых утилит, антивируса и встроенных возможностей операционной системы. Вот что нужно делать.

Если компьютер вдруг стал подвисать, и есть подозрение на майнинг, первым делом следует открыть вкладку «Производительность» в «Диспетчере задач» (в macOS — «Мониторинг системы»). Уровень загрузки процессора, который стремится к 100 %, служит косвенным доказательством. Систему могут нагружать и другие прожорливые программы, например торрент-клиенты или игры, а если компьютер старый, то и потоковое видео. Поэтому вместе с нагрузкой на процессор нужно проверять и активные процессы, чтобы понять, что именно тормозит ресурсы.

Если Windows сигнализирует о недостоверном сертификате, от установки приложения лучше отказаться. Особенно если издатель ПО не особенно на слуху. Еще один шаг к безопасности — работать на компьютере под учетной записью с правами пользователя, а не администратора системы. Способ предохраниться для пользователей Apple — разрешить установку приложений только из App Store.

Майнеры — не вредоносное ПО в классическом понимании. Их задача не навредить компьютеру, а незаметно встроиться и эксплуатировать ресурсы как можно дольше. Антивирусы способны засечь момент вторжения и попытки установить ПО в обход защиты. Некоторые антивирусные решения, например «Лаборатории Касперского», определяют майнеры в категорию ПО с «двойным назначением», которое может быть зловредным и легальным. В конце концов, пользователь ведь может сам установить программу для майнинга. В любом случае регулярное обновление антивируса и периодическое сканирование с помощью альтернативного инструмента еще не навредило ни одному компьютеру.

Майнер на основе JavaScript, встроенный в код сайта, избавляет злоумышленников от необходимости взламывать компьютер. Сценарий незаметно открывает доступ к ресурсам посетителей сайта, и процесс вычисления криптовалюты продолжается, пока у пользователя открыта страница. Чаще всего скрипты внедряют на ресурсы с пиратским контентом, торрент-площадки, форумы, доски объявлений и так далее. Решить проблему помогают расширения для браузеров, которые умеют блокировать нежелательные скрипты — типа AdBlock или NoScript. Например, разработчики добавили в предустановленные фильтры AdBlock специальный пункт «Список защиты от майнинга криптовалюты» — достаточно поставить галочку, не нужно даже создавать фильтры вручную.

Сценарий незаметно открывает доступ к ресурсам посетителей сайта, и процесс вычисления криптовалюты продолжается, пока у пользователя открыта страница. Чаще всего скрипты внедряют на ресурсы с пиратским контентом, торрент-площадки, форумы, доски объявлений и так далее. Решить проблему помогают расширения для браузеров, которые умеют блокировать нежелательные скрипты — типа AdBlock или NoScript. Например, разработчики добавили в предустановленные фильтры AdBlock специальный пункт «Список защиты от майнинга криптовалюты» — достаточно поставить галочку, не нужно даже создавать фильтры вручную.

На волне криптомании «Яндекс» и Opera объявили об интеграции защиты в обновленные версии своих браузеров. По сути, разработчики автоматизировали описанные выше методы обнаружения майнинга. Новая функция в приложении Opera блокирует выполнение сценариев из списка скриптов NoCoin, а «Яндекс.Браузер» анализирует нагрузку на процессор устройства и запускает проверку в фоновом режиме, когда видит резкий скачок. В Google Chrome защита от майнинга обеспечивается по старинке — отключением JavaScript в настройках контента (ресурсы, которые без него отображаются некорректно, можно добавить в белый список).

Пиратские сайты работают не бесплатно, а условно бесплатно. Пользователю все же приходится платить за контент, и самая минимальная плата — время и внимание, потраченное на просмотр безобидной, хотя и навязчивой рекламы. Но довольно часто «риперы» встраивают в контент «дополнительный функционал», так что вместе с игрой или офисным пакетом в систему проникает вредоносное ПО. Причем майнеры встраивают его даже в дистрибутив операционной системы! А жаловаться на сомнительный контент с пиратских сайтов, скачанный собственными руками, некому.

Число вредоносных майнеров растет в геометрической прогрессии | Статьи

По данным «Лаборатории Касперского», во II квартале 2018 года были обнаружены атаки с использованием программ-майнеров на компьютерах 2,2 млн пользователей по всему миру. Вредоносная программа умеет незаметно закрепляться в системе и добывать криптовалюту до тех пор, пока компьютер не сломается. Вирус для скрытого майнинга способен заразить самые разные устройства, включая смартфоны и планшеты. По данным экспертов, скрытые майнеры становятся всё более распространенными, в то время как популярность программ-вымогателей падает.

Вредоносная программа умеет незаметно закрепляться в системе и добывать криптовалюту до тех пор, пока компьютер не сломается. Вирус для скрытого майнинга способен заразить самые разные устройства, включая смартфоны и планшеты. По данным экспертов, скрытые майнеры становятся всё более распространенными, в то время как популярность программ-вымогателей падает.

Программа-майнер — это устройство для поддержания работы блокчейна и получения за это денежной награды. Если пользователь сам устанавливает майнер на своем оборудовании в своем помещении, чтобы майнить своими силами, — это вполне легально. Однако злоумышленники не упускают возможность воспользоваться чужими мощностями для добычи криптовалют, не информируя хозяина. При этом биткоин, например, нецелесообразно майнить на домашних компьютерах, для этого требуется специальное оборудование. А новые криптовалюты могут добываться в том числе прямо в браузере и даже на мобильных телефонах и планшетах.

Как рассказали «Известиям» в «Лаборатории Касперского», вред от майнера может быть разного характера. Во время одного из исследований эксперты лаборатории зафиксировали перегрев телефона и выход его из строя из-за дополнительной нагрузки на вычислительные мощности устройства.

— Скрытый майнинг может привести к увеличению счета за электричество, к торможению работы устройства, даже к его выходу из строя, — рассказал антивирусный эксперт Алексей Маланов. — Кроме того, очень важный фактор здесь в том, что злоумышленник может перестать майнить и переключиться на более радикальный способ заработка — зашифровать файлы пользователя и потребовать выкуп.

Разнообразие майнеров велико. Существуют майнеры-«программы» для установки на компьютер и майнеры-«аппараты» — чаще всего такие устройства изготавливаются в виде чипа, например ASIC. «Скрытые», которые незаметно закрепляются в системе, и «вежливые», которые спрашивают разрешение, чтобы майнить, или, например, предлагают игровую валюту взамен. «Нативные», которые устанавливаются на устройство, и «веб-майнеры», которые майнят при посещении сайта, не находясь на компьютере. «Стационарные» и «мобильные» — первые майнят на компьютерах, а вторые — на мобильных устройствах. «Загружающие на 100%» и «адаптивные» — первые не пытаются сохранить иллюзию того, что устройство ничем не заражено, и используют все доступные ресурсы, при этом вся активность пользователя начинает сильно тормозить, вторые приостанавливают активность, когда пользователь пытается разобраться в проблемах работы устройства.

«Стационарные» и «мобильные» — первые майнят на компьютерах, а вторые — на мобильных устройствах. «Загружающие на 100%» и «адаптивные» — первые не пытаются сохранить иллюзию того, что устройство ничем не заражено, и используют все доступные ресурсы, при этом вся активность пользователя начинает сильно тормозить, вторые приостанавливают активность, когда пользователь пытается разобраться в проблемах работы устройства.

По данным экспертов, количество атак майнеров растет. Во II квартале 2018 года исследователи «Лаборатории Касперского» обнаружили около 14 тыс. новых модификаций майнеров. При этом число атак шифровальщиков постепенно падает. Дело в том, что майнинг позволяет скрытно получать маленький, но стабильный и долгосрочный доход. А зашифровка файлов пользователя с требованием выкупа потенциально дает большой, но разовый доход. Сегодня, по наблюдениям экспертов, первый вариант для злоумышленников становится всё более предпочтительным. Кроме того, атаки с помощью шифровальщиков могут привлекать значительно больше внимания, в том числе и со стороны правоохранительных органов.

Недавно исследователями лаборатории был обнаружен новый вид скрытого майнера — PowerGhost, являющийся формой безфайлового вредоносного программного обеспечения (ПО), которое использует собственные процессы системы для кражи вычислительных ресурсов компьютеров. После запуска на компьютере ПО начинает майнить неназванную криптовалюту. В данном случае PowerGhost майнил криптовалюту Monero. Она очень популярна в майнерах-вредоносах, потому что не требует ни специализированного оборудования, ни даже видеокарт. Чтобы майнить ее эффективно, достаточно обычного процессора, который есть в любом компьютере.

— Наше исследование показывает, что майнер был в первую очередь нацелен на корпоративные сети. Самым важным нам кажется то, что злоумышленники могли проникнуть сквозь периметр защиты компании-жертвы, и таким образом все засекреченные данные компании могли оказаться в опасности, — пояснили в «Лаборатории Касперского».

Рекомендации для предохранения от подобных киберпреступлений такие же, как и для снижения риска заражения любыми другими зловредами. Необходимо относиться с осторожностью к сообщениям и вложениям в письмах от незнакомых отправителей, не открывать ссылки из ненадежных источников, регулярно обновлять ПО и использовать качественное защитное решение.

ЧИТАЙТЕ ТАКЖЕ

Определение майнинга биткойнов

Что такое биткойн-майнинг?

Скорее всего, вы слышите фразу «добыча биткойнов», и ваш разум начинает блуждать в западных фантазиях о кирках, грязи и разбогатении. Как оказалось, эта аналогия не так уж и далека.

Майнинг биткойнов выполняется мощными компьютерами, которые решают сложные вычислительные математические задачи; эти проблемы настолько сложны, что их невозможно решить вручную, и они достаточно сложны, чтобы облагать налогом даже невероятно мощные компьютеры.

Ключевые выводы

- Майнинг биткойнов — это процесс создания нового биткойна путем решения вычислительной головоломки.

- Майнинг биткойнов необходим для ведения реестра транзакций, на которых основан биткойн.

- Майнеры за последние несколько лет стали очень искушенными, используя сложное оборудование для ускорения операций по добыче полезных ископаемых.

Результат майнинга биткойнов двоякий. Во-первых, когда компьютеры решают эти сложные математические задачи в сети биткойнов, они производят новый биткойн (мало чем отличается от того, когда при добыче золота добывается золото из земли).Во-вторых, решая задачи вычислительной математики, майнеры биткойнов делают сеть платежей биткойнов надежной и безопасной, проверяя информацию о транзакциях.

Когда кто-то отправляет биткойны куда-либо, это называется транзакцией. Транзакции, совершаемые в магазине или онлайн, документируются банками, системами точек продаж и физическими квитанциями. Биткойн-майнеры достигают того же, объединяя транзакции в «блоки» и добавляя их в общедоступную запись, называемую «цепочкой блоков». Затем узлы сохраняют записи этих блоков, чтобы их можно было проверить в будущем.

Затем узлы сохраняют записи этих блоков, чтобы их можно было проверить в будущем.

Когда майнеры биткойнов добавляют новый блок транзакций в цепочку блоков, часть их работы заключается в том, чтобы убедиться, что эти транзакции точны. В частности, биткойн-майнеры следят за тем, чтобы биткойн не дублировался — уникальная особенность цифровых валют, называемая «двойным расходом». При использовании печатных денег подделка всегда является проблемой. Но обычно, как только вы тратите 20 долларов в магазине, этот счет оказывается в руках продавца. Однако с цифровой валютой дело обстоит иначе.

Цифровую информацию можно воспроизвести относительно легко, поэтому с биткойнами и другими цифровыми валютами существует риск того, что спонсор может сделать копию своего биткойна и отправить ее другой стороне, сохраняя при этом оригинал.Взаимодействие с другими людьми

Особые соображения

Награждение майнеров биткойнов

Поскольку за один день совершается до 300000 покупок и продаж, проверка каждой из этих транзакций может стать большой работой для майнеров. В качестве компенсации за свои усилия майнеры получают биткойны всякий раз, когда они добавляют новый блок транзакций в блокчейн.

Количество новых биткойнов, выпущенных с каждым добытым блоком, называется «вознаграждением за блок». Вознаграждение за блок уменьшается вдвое каждые 210 000 блоков (или примерно каждые 4 года).В 2009 году он составлял 50. В 2013 году — 25, в 2018 году — 12,5, а в мае 2020 года снизился вдвое до 6,25.

Биткойн успешно сократил награду за майнинг вдвое — с 12,5 до 6,25 — в третий раз 11 мая 2020 года.

Эта система будет действовать примерно до 2140 года. В этот момент майнеры будут вознаграждены комиссией за обработку транзакций, которую будут платить пользователи сети. Эти сборы гарантируют, что у майнеров по-прежнему будет стимул майнить и поддерживать работу сети. Идея состоит в том, что конкуренция за эти сборы заставит их оставаться на низком уровне после завершения халвинга.

Эти сокращения вдвое снижают скорость создания новых монет и, таким образом, уменьшают доступное предложение. Это может иметь определенные последствия для инвесторов, поскольку другие активы с низким предложением, такие как золото, могут иметь высокий спрос и толкать цены вверх. При такой скорости сокращения вдвое общее количество биткойнов в обращении достигнет предела в 21 миллион, что сделает валюту полностью конечной и потенциально более ценной с течением времени.

Проверка транзакций с биткойнами

Чтобы майнеры биткойнов действительно зарабатывали биткойны на проверке транзакций, должны произойти две вещи.Во-первых, они должны проверить транзакции на сумму в один мегабайт (МБ), что теоретически может быть всего лишь одной транзакцией, но чаще всего несколько тысяч, в зависимости от того, сколько данных хранит каждая транзакция.

Во-вторых, чтобы добавить блок транзакций в цепочку блоков, майнеры должны решить сложную вычислительную математическую задачу, также называемую «доказательством работы». На самом деле они пытаются придумать 64-значное шестнадцатеричное число, называемое «хешем», которое меньше или равно целевому хешу.По сути, компьютер майнера выдает хеши с разной скоростью — мегахеши в секунду (MH / s), гигахеши в секунду (GH / s) или терахеши в секунду (TH / s) — в зависимости от устройства, угадывая все возможные 64- цифры числа, пока они не придут к решению. Другими словами, это авантюра.

Уровень сложности последнего блока по состоянию на август 2020 года составляет более 16 триллионов. То есть вероятность того, что компьютер создаст хеш-значение ниже целевого, составляет 1 из 16 триллионов. Для сравнения: у вас примерно в 44 500 раз больше шансов выиграть джекпот Powerball с помощью одного лотерейного билета, чем если бы вы выбрали правильный хеш с одной попытки.К счастью, компьютерные системы для майнинга предоставляют множество возможностей для хеширования. Тем не менее, майнинг биткойнов требует огромного количества энергии и сложных вычислительных операций.

Уровень сложности корректируется каждые 2016 блоков, или примерно каждые 2 недели, с целью поддержания постоянной скорости майнинга. То есть, чем больше майнеров соревнуются за решение, тем сложнее станет проблема. Обратное тоже верно. Если вычислительная мощность отключена от сети, сложность уменьшается, чтобы упростить добычу.

Аналогия с майнингом биткойнов

Допустим, я говорю трем друзьям, что думаю о числе от 1 до 100, пишу это число на листе бумаги и запечатываю в конверт. Моим друзьям не нужно угадывать точное число, они просто должны быть первыми, кто угадывает любое число, которое меньше или равно числу, о котором я думаю. И нет предела тому, сколько догадок они получают.

Скажем, я думаю о числе 19. Если Друг А угадает 21, он проиграет, потому что 21> 19.Если друг B угадывает 16, а друг C — 12, то теоретически они оба пришли к жизнеспособным ответам, потому что 16 <19 и 12 <19. Друга Б не получил «дополнительной оценки», хотя ответ Б был ближе к целевому ответу, равному 19.

А теперь представьте, что я задаю вопрос «угадайте, какое число я думаю», но я спрашиваю не только трех друзей, и я не думаю о числе от 1 до 100. Скорее, я задаю миллионы потенциальных майнеров, и я думаю о 64-значном шестнадцатеричном числе.Теперь вы видите, что угадать правильный ответ будет крайне сложно.

Биткойн-майнеры не только должны придумать правильный хеш, но и первыми сделать это.

Поскольку майнинг биткойнов — это, по сути, догадки, получение правильного ответа до того, как другой майнер будет иметь почти все, что связано с тем, насколько быстро ваш компьютер может производить хэши. Всего десять лет назад добыча биткойнов могла быть конкурентоспособной на обычных настольных компьютерах. Однако со временем майнеры поняли, что видеокарты, обычно используемые для видеоигр, более эффективны, и начали доминировать в игре.В 2013 году майнеры биткойнов начали использовать компьютеры, разработанные специально для максимально эффективного майнинга криптовалюты, которые называются интегральными схемами для конкретных приложений (ASIC). Они могут стоить от нескольких сотен долларов до десятков тысяч, но их эффективность в добыче биткойнов выше.

Они могут стоить от нескольких сотен долларов до десятков тысяч, но их эффективность в добыче биткойнов выше.

Сегодня майнинг биткойнов настолько конкурентоспособен, что прибыльно его можно делать только с помощью самых современных ASIC. При использовании настольных компьютеров, графических процессоров или более старых моделей ASIC стоимость энергопотребления фактически превышает полученный доход.Даже имея в своем распоряжении новейшее устройство, одного компьютера редко бывает достаточно, чтобы конкурировать с тем, что майнеры называют «майнинг-пулами».

Майнинг-пул — это группа майнеров, которые объединяют свои вычислительные мощности и распределяют добытый биткойн между участниками. Непропорционально большое количество блоков добывается пулами, а не отдельными майнерами. Майнинговые пулы и компании составляют значительную долю вычислительной мощности биткойнов.

Биткойн против традиционных валют

Потребители склонны доверять печатной валюте.Это потому, что доллар США поддерживается центральным банком США, называемым Федеральной резервной системой. Помимо множества других обязанностей, Федеральная резервная система регулирует производство новых денег, а федеральное правительство преследует судебное преследование за использование поддельной валюты.

Даже цифровые платежи с использованием доллара США поддерживаются центральным органом. Например, когда вы совершаете онлайн-покупку с помощью дебетовой или кредитной карты, эта транзакция обрабатывается компанией по обработке платежей (например, Mastercard или Visa).Помимо записи вашей истории транзакций, эти компании проверяют, не являются ли транзакции мошенническими, что является одной из причин, по которой ваша дебетовая или кредитная карта может быть приостановлена во время путешествия.

Биткойн, с другой стороны, не регулируется центральным органом. Вместо этого биткойн поддерживается миллионами компьютеров по всему миру, называемых «узлами». Эта сеть компьютеров выполняет те же функции, что и Федеральная резервная система, Visa и Mastercard, но с некоторыми ключевыми отличиями. Узлы хранят информацию о предыдущих транзакциях и помогают проверить их подлинность.Однако, в отличие от этих центральных органов власти, биткойн-узлы разбросаны по всему миру и записывают данные транзакций в общедоступный список, к которому может получить доступ любой.

Узлы хранят информацию о предыдущих транзакциях и помогают проверить их подлинность.Однако, в отличие от этих центральных органов власти, биткойн-узлы разбросаны по всему миру и записывают данные транзакций в общедоступный список, к которому может получить доступ любой.

История майнинга биткойнов

Между шансами 1 из 16 триллионов, масштабируемыми уровнями сложности и огромной сетью пользователей, проверяющих транзакции, один блок транзакций проверяется примерно каждые 10 минут. Но важно помнить, что 10 минут — это цель, а не правило.

По состоянию на август 2020 года сеть биткойнов в настоящее время обрабатывает чуть менее четырех транзакций в секунду, причем транзакции регистрируются в блокчейне каждые 10 минут.Для сравнения, Visa может обрабатывать где-то около 65 000 транзакций в секунду. Однако, поскольку сеть пользователей биткойнов продолжает расти, количество транзакций, совершаемых за 10 минут, в конечном итоге превысит количество транзакций, которые могут быть обработаны за 10. минут. С этого момента время ожидания транзакций начнется и продолжит увеличиваться, если в протокол биткойнов не будут внесены изменения.

Эта проблема, лежащая в основе протокола биткойнов, известна как «масштабирование». Хотя майнеры биткойнов в целом согласны с тем, что необходимо что-то сделать для решения проблемы масштабирования, единого мнения о том, как это сделать, не существует.Было предложено два основных решения проблемы масштабирования. Разработчики предложили либо (1) создать для Биткойна вторичный уровень «вне сети», который позволил бы более быстрые транзакции, которые позже могут быть проверены блокчейном, либо (2) увеличить количество транзакций, которые может хранить каждый блок. При меньшем количестве данных для проверки на каждый блок Решение 1 сделает транзакции более быстрыми и дешевыми для майнеров. Решение 2 касается масштабирования, позволяя обрабатывать больше информации каждые 10 минут за счет увеличения размера блока.

В июле 2017 года майнеры биткойнов и горнодобывающие компании, на долю которых приходится от 80% до 90% вычислительной мощности сети, проголосовали за включение программы, которая уменьшила бы объем данных, необходимых для проверки каждого блока.

Программа, которую майнеры проголосовали за добавление к протоколу биткойнов, называется изолированным свидетелем или SegWit. Этот термин представляет собой объединение Segregated, что означает «разделять», и Witness, что означает «подписи в транзакции биткойнов». Таким образом, Segregated Witness означает отделение подписей транзакций от блока и присоединение их как расширенного блока.Хотя добавление одной программы к протоколу биткойнов может показаться не таким уж большим решением, по оценкам, данные подписи составляют до 65% данных, обрабатываемых в каждом блоке транзакций.

Менее чем через месяц, в августе 2017 года, группа майнеров и разработчиков инициировала хард-форк, оставив сеть биткойнов для создания новой валюты с использованием той же кодовой базы, что и биткойн. Хотя эта группа согласилась с необходимостью решения для масштабирования, они обеспокоены тем, что внедрение технологии сегрегированных свидетельств не решит полностью проблему масштабирования.

Вместо этого они выбрали Решение 2. Получившаяся валюта, получившая название «биткойн наличными», увеличила размер блока до 8 МБ, чтобы ускорить процесс проверки и обеспечить выполнение около 2 миллионов транзакций в день. 16 августа 2020 года Bitcoin Cash был оценен примерно в 302 доллара, а биткойн — примерно в 11 800 долларов.

Майнинг — Bitcoin Wiki

.Введение

Майнинг — это процесс добавления записей транзакций в публичный реестр прошлых транзакций Биткойна (а «майнинговая установка» — это разговорная метафора для отдельной компьютерной системы, которая выполняет необходимые вычисления для «майнинга».Этот реестр прошлых транзакций называется цепочкой блоков, поскольку представляет собой цепочку блоков. Блокчейн служит для подтверждения транзакций для остальной части сети как состоявшихся.

Узлы Биткойн используют цепочку блоков, чтобы отличать законные транзакции Биткойн от попыток повторно потратить монеты, которые уже были потрачены в другом месте.

Блокчейн служит для подтверждения транзакций для остальной части сети как состоявшихся.

Узлы Биткойн используют цепочку блоков, чтобы отличать законные транзакции Биткойн от попыток повторно потратить монеты, которые уже были потрачены в другом месте.

Майнинг намеренно спроектирован так, чтобы быть ресурсоемким и сложным, чтобы количество блоков, обнаруживаемых майнерами каждый день, оставалось постоянным. Отдельные блоки должны содержать доказательство работы, чтобы считаться действительными.Это доказательство работы проверяется другими узлами Биткойн каждый раз, когда они получают блок. Биткойн использует функцию подтверждения работы хэш-кеша.

Основная цель майнинга — установить историю транзакций таким образом, чтобы ее изменение каким-либо одним объектом было вычислительно непрактичным. Загрузив и проверив блокчейн, узлы биткойнов могут достичь консенсуса в отношении порядка событий в биткойнах.

Майнинг также является механизмом, используемым для введения биткойнов в систему: Майнерам выплачиваются любые комиссии за транзакции, а также «субсидия» вновь созданных монет.Это служит как цели распространения новых монет децентрализованным образом, так и мотивации людей к обеспечению безопасности системы.

Майнинг биткойнов называется так потому, что он напоминает добычу других товаров: это требует усилий и постепенно делает новые единицы доступными для всех, кто желает принять участие. Важное отличие в том, что подача не зависит от количества майнинга. В целом изменение общей хэш-мощности майнера не влияет на то, сколько биткойнов создается в долгосрочной перспективе.

Сложность

Вычислительная сложность

Майнинг блока затруднен, потому что хэш SHA-256 заголовка блока должен быть меньше или равен целевому, чтобы блок был принят сетью. Эту проблему можно упростить для объяснения: хэш блока должен начинаться с определенного количества нулей. Вероятность вычисления хэша, который начинается с большого количества нулей, очень мала, поэтому необходимо предпринять много попыток. Чтобы генерировать новый хэш каждый раунд, одноразовый номер увеличивается.Дополнительную информацию см. В разделе «Подтверждение работы».

Чтобы генерировать новый хэш каждый раунд, одноразовый номер увеличивается.Дополнительную информацию см. В разделе «Подтверждение работы».

Метрика сложности

Сложность — это мера того, насколько сложно найти новый блок по сравнению с самым простым из возможных. Скорость пересчитывается каждые 2016 блоков до такого значения, что предыдущие 2016 блоков были бы сгенерированы ровно за две недели (две недели), если бы все майнили на этой сложности. Это ожидаемая доходность, в среднем, один блок каждые десять минут.

Чем больше майнеров присоединяется, тем выше скорость создания блоков.По мере увеличения скорости генерации блоков возрастает сложность компенсации, которая имеет балансирующий эффект из-за снижения скорости создания блоков. Любые блоки, выпущенные вредоносными майнерами, которые не соответствуют требуемой целевой сложности, будут просто отклонены другими участниками сети.

Награда

Когда блок обнаружен, первооткрыватель может присудить себе определенное количество биткойнов, которое согласовано всеми участниками сети. В настоящее время эта награда составляет 6.25 биткойнов; это значение будет уменьшаться вдвое каждые 210 000 блоков. См. «Контролируемое предложение валюты».

Кроме того, майнер получает вознаграждение, выплачиваемое пользователями, отправляющими транзакции. Комиссия является стимулом для майнера включить транзакцию в свой блок. В будущем, когда количество новых майнеров биткойнов, которым разрешено создавать в каждом блоке, будет сокращаться, комиссии будут составлять гораздо более важный процент дохода от майнинга.

Экосистема майнинга

Оборудование

Пользователи со временем использовали различные типы оборудования для добычи блоков.Технические характеристики оборудования и статистика производительности подробно описаны на странице «Сравнение оборудования для майнинга».

Майнинг на ЦП

Ранние версии клиента Биткойн позволяли пользователям использовать свои процессоры для майнинга. Появление майнинга на GPU сделало майнинг CPU неразумным с финансовой точки зрения, поскольку хешрейт сети вырос до такой степени, что количество биткойнов, производимых майнингом CPU, стало ниже, чем стоимость энергии для работы CPU. Поэтому опция была удалена из основного пользовательского интерфейса клиента Биткойн.

Появление майнинга на GPU сделало майнинг CPU неразумным с финансовой точки зрения, поскольку хешрейт сети вырос до такой степени, что количество биткойнов, производимых майнингом CPU, стало ниже, чем стоимость энергии для работы CPU. Поэтому опция была удалена из основного пользовательского интерфейса клиента Биткойн.

Майнинг на GPU

GPU Mining значительно быстрее и эффективнее, чем CPU Mining. См. Основную статью: Почему GPU майнит быстрее, чем CPU. Были задокументированы различные популярные горнодобывающие установки.

FPGA Майнинг

МайнингFPGA — очень эффективный и быстрый способ майнинга, сравнимый с майнингом на GPU и значительно превосходящий по производительности майнинг на CPU. FPGA обычно потребляют очень небольшое количество энергии с относительно высокими хэш-рейтингами, что делает их более жизнеспособными и эффективными, чем майнинг на GPU.См. Сравнение оборудования для майнинга для получения информации о технических характеристиках и статистике оборудования FPGA.

ASIC Майнинг

Специализированная интегральная схема, или ASIC , представляет собой микрочип, разработанный и изготовленный для очень специфической цели. ASIC, предназначенные для майнинга биткойнов, были впервые выпущены в 2013 году. По количеству потребляемой энергии они намного быстрее, чем все предыдущие технологии, и уже обеспечили майнинг на GPU в финансовом отношении.

Майнинг-сервисы (Cloud Mining)

Подрядчики по добыче полезных ископаемых предоставляют услуги по добыче полезных ископаемых с характеристиками, указанными в контракте, часто называемом «контрактом на добычу полезных ископаемых».«Они могут, например, сдавать в аренду майнинговые мощности определенного уровня по установленной цене и на определенный срок.

Бассейны

Поскольку все больше и больше майнеров конкурировали за ограниченное количество блоков, люди обнаружили, что они работали месяцами, не находя блок и не получая вознаграждения за свои усилия по майнингу. Это сделало майнинг чем-то вроде азартной игры. Чтобы решить проблему разницы в доходах, майнеры начали объединяться в пулы, чтобы они могли более равномерно распределять вознаграждения.См. «Объединенный майнинг» и «Сравнение майнинговых пулов».

Это сделало майнинг чем-то вроде азартной игры. Чтобы решить проблему разницы в доходах, майнеры начали объединяться в пулы, чтобы они могли более равномерно распределять вознаграждения.См. «Объединенный майнинг» и «Сравнение майнинговых пулов».

История

Публичный реестрБиткойн («цепочка блоков») был запущен 3 января 2009 года в 18:15 UTC, предположительно Сатоши Накамото. Первый блок известен как генезисный блок. Первая транзакция, записанная в первом блоке, представляла собой разовую транзакцию с выплатой вознаграждения в размере 50 новых биткойнов ее создателю.

Ставка

Staking — это концепция монет Delegated Proof of Stake, очень похожая на объединенный майнинг монет Proof of Work.Согласно принципу доказательства доли, вместо вычислительных мощностей участвующие пользователи объединяют свои долей, , определенные суммы денег, заблокированные на их кошельках и делегированные на баланс ставок пула.

Сеть периодически выбирает заранее определенное количество лучших пулов ставок (обычно от 20 до 100) на основе их балансовых ставок и позволяет им проверять транзакции, чтобы получить вознаграждение. Затем награды делятся с делегатами в соответствии с их ставками в пуле.

Хотя для стекинга не требуются большие вычислительные мощности, как для майнинга, для него по-прежнему требуется очень стабильное и быстрое подключение к Интернету, чтобы собирать, проверять и подписывать все транзакции в очереди за небольшой промежуток времени, который может составлять всего одну секунду. . Если пул этого не делает, он не получает награду и может быть передан следующему пулу по порядку.

Многие альткойны используют стекинг. Ставки часто продаются как гораздо более эффективная альтернатива. К сожалению, стейкинг не сильно отличается от политики.Хорошим примером является то, что крупному игроку легко захватить сеть, просто купив достаточное количество монет. На самом деле это произошло в 2020 году, когда Джастин Сан из TRON возглавил «форумную» сеть Steem, а затем сделал некоторые вещи, которые расстроили некоторых людей.

См. Также

Майнинг — Bitcoin Wiki

.Введение

Майнинг — это процесс добавления записей транзакций в публичный реестр прошлых транзакций Биткойна (а «майнинговая установка» — это разговорная метафора для отдельной компьютерной системы, которая выполняет необходимые вычисления для «майнинга».Этот реестр прошлых транзакций называется цепочкой блоков, поскольку представляет собой цепочку блоков. Блокчейн служит для подтверждения транзакций для остальной части сети как состоявшихся. Узлы Биткойн используют цепочку блоков, чтобы отличать законные транзакции Биткойн от попыток повторно потратить монеты, которые уже были потрачены в другом месте.

Майнинг намеренно спроектирован так, чтобы быть ресурсоемким и сложным, чтобы количество блоков, обнаруживаемых майнерами каждый день, оставалось постоянным. Отдельные блоки должны содержать доказательство работы, чтобы считаться действительными.Это доказательство работы проверяется другими узлами Биткойн каждый раз, когда они получают блок. Биткойн использует функцию подтверждения работы хэш-кеша.