Что такое мпз в бухгалтерии расшифровка: Синтетический и аналитический учет МПЗ

Синтетический и аналитический учет МПЗ

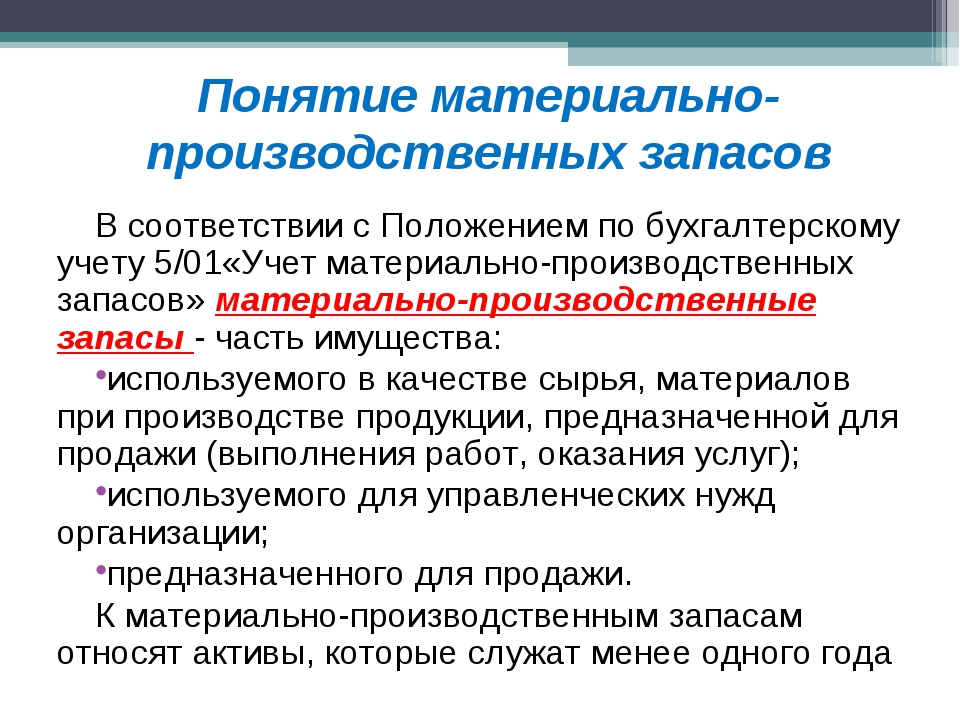

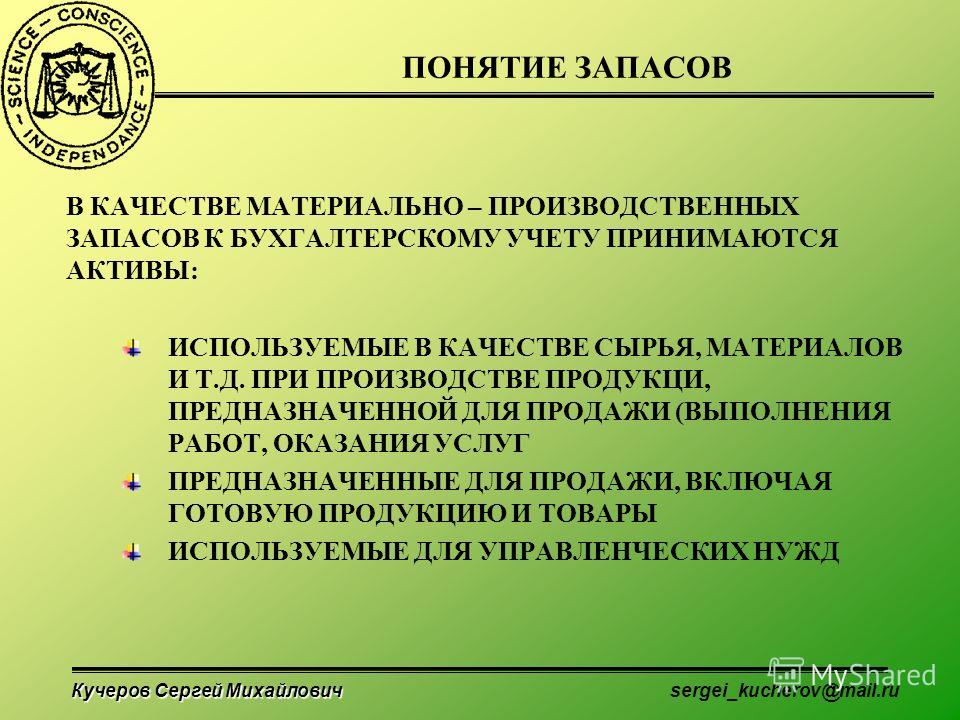

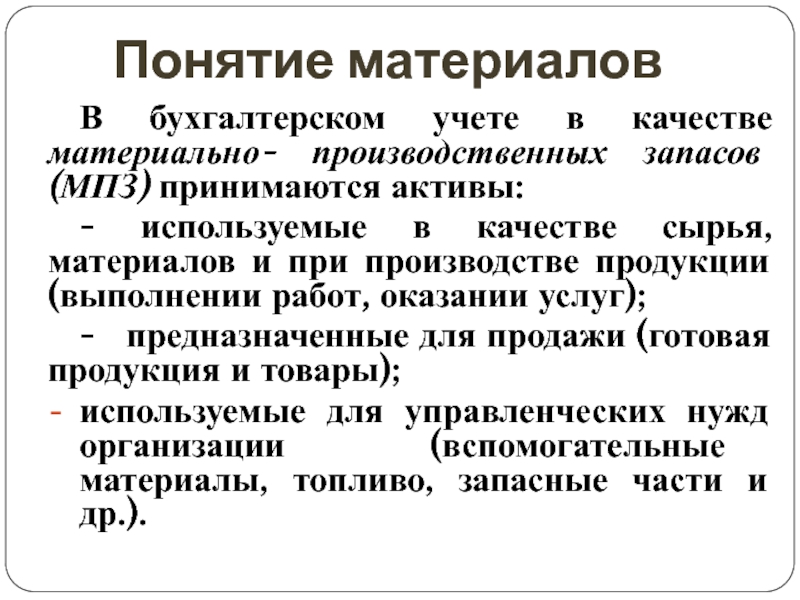

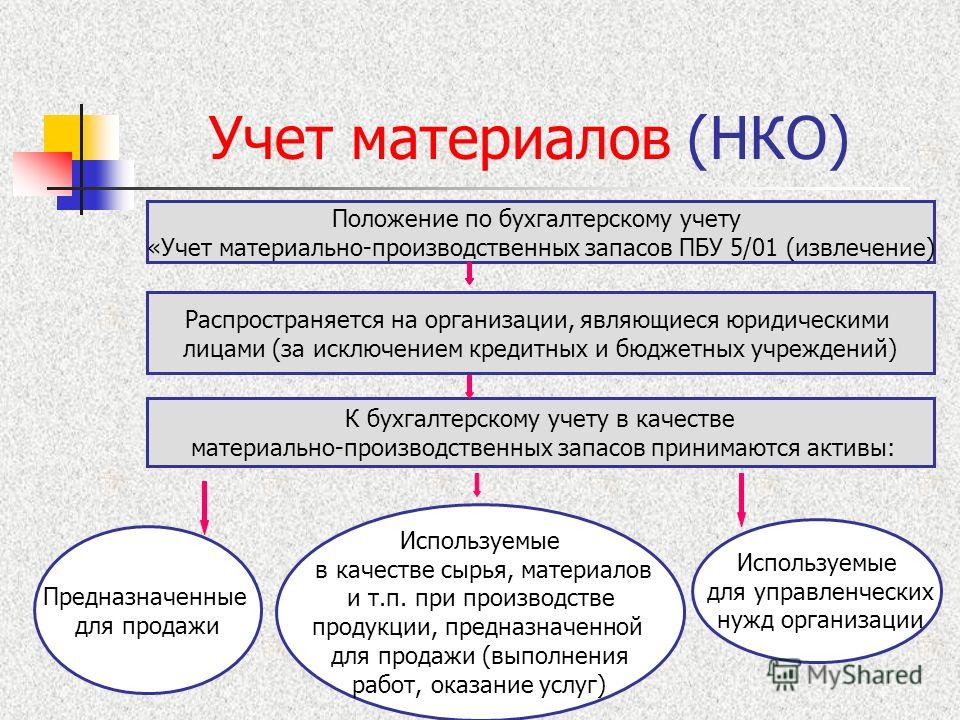

В расходах, пожалуй, любой организации существует такая специфическая статья, как приобретение материально-производственных запасов или сокращенно МПЗ. В широком понимании к МПЗ относятся активы, используемые в качестве сырья или материалов для производства продукции, предназначенной для продажи. Сюда же можно отнести и товары, приобретенные для перепродажи. Но даже если компания занимается предоставлением услуг или выполнением каких-либо работ, в большинстве случаев она неминуемо сталкивается с необходимостью приобретения материалов, требующихся ей для ведения собственной деятельности. Они также относятся к категории материально-производственных запасов. А, следовательно, ведение синтетического и аналитического учета МПЗ будет актуальным для любой организации.

Синтетический учет МПЗ

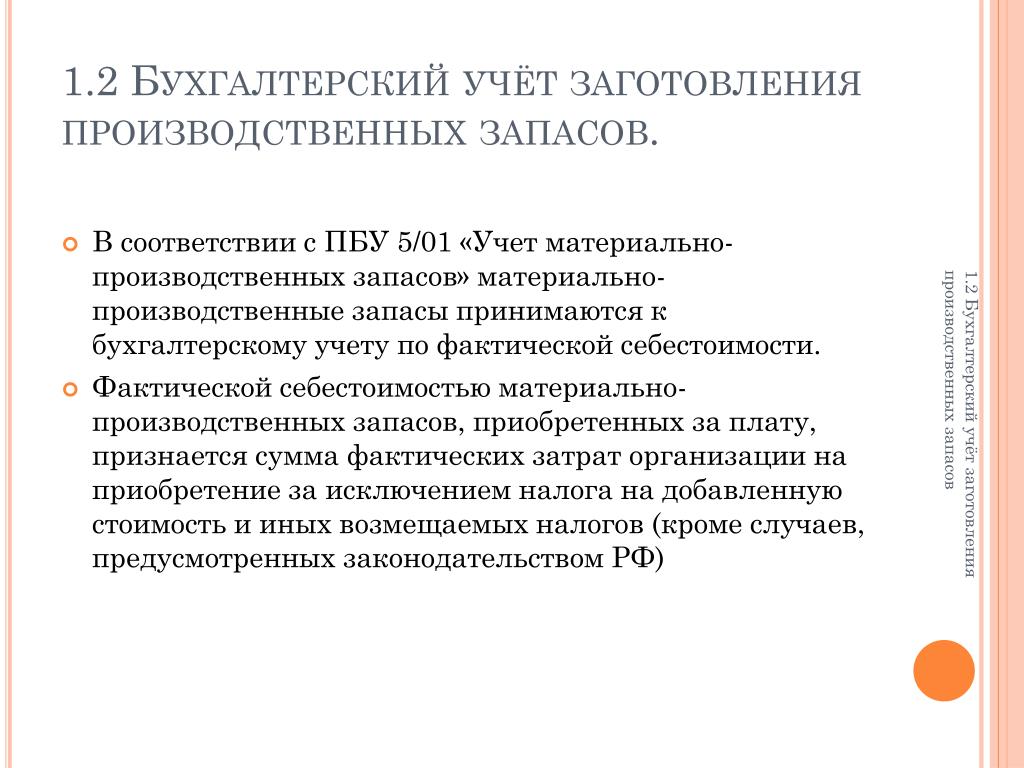

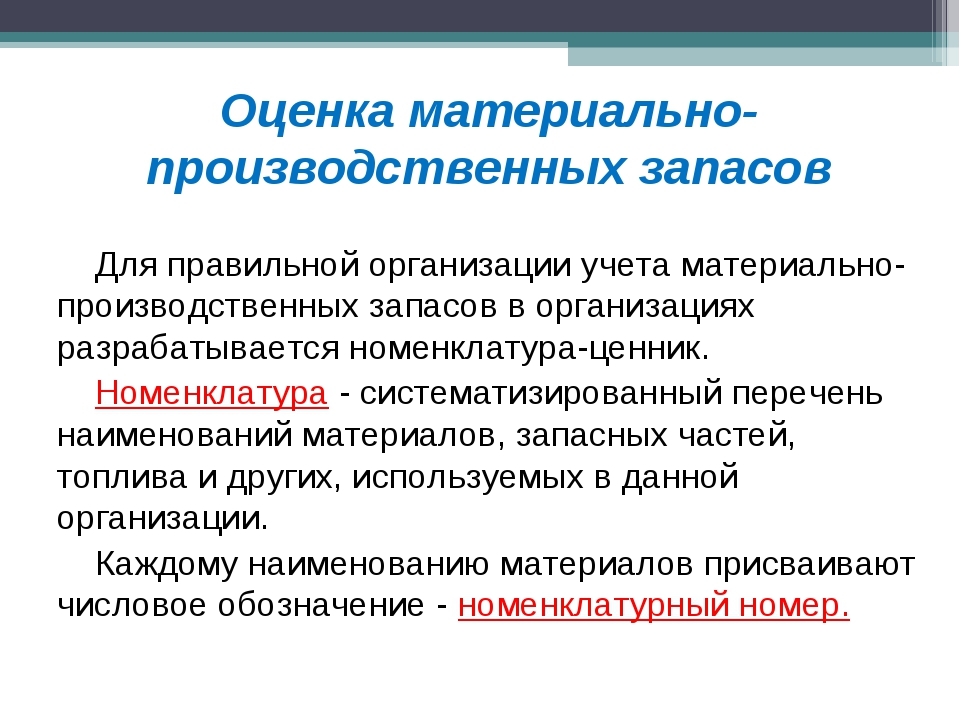

В бухгалтерском учете компании приобретение МПЗ отражается по фактической себестоимости, то есть по цене за единицу того или иного сырья или материала без учета НДС.

Как следует из положений пункта 2 ПБУ 5/01 «Учет материально-производственных запасов», утвержденного приказом Минфина от 9 июня 2001 № 44н, исходя из конкретного вида и своего предназначения, материально-производственные запасы отражаются по трем счетам бухучета:

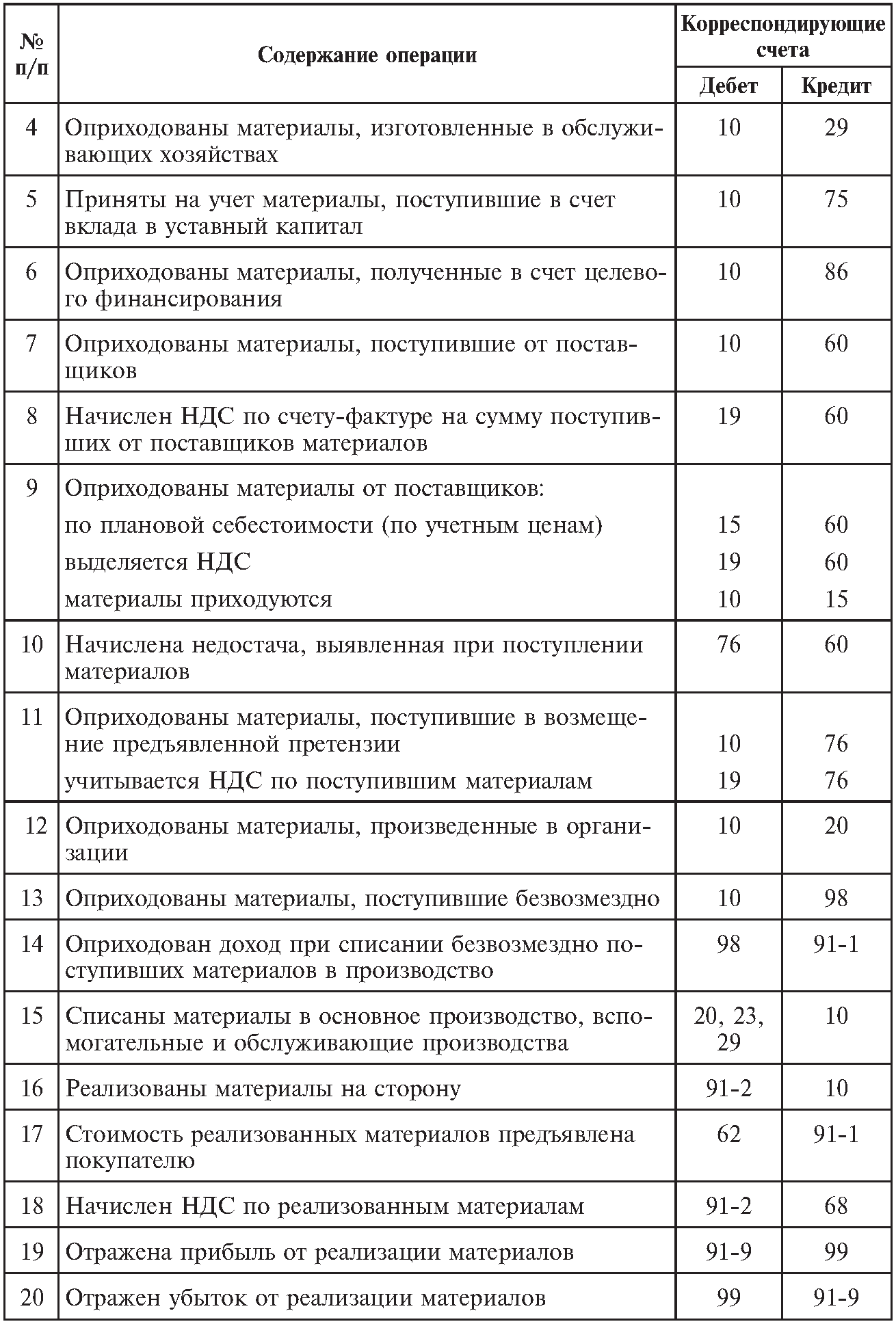

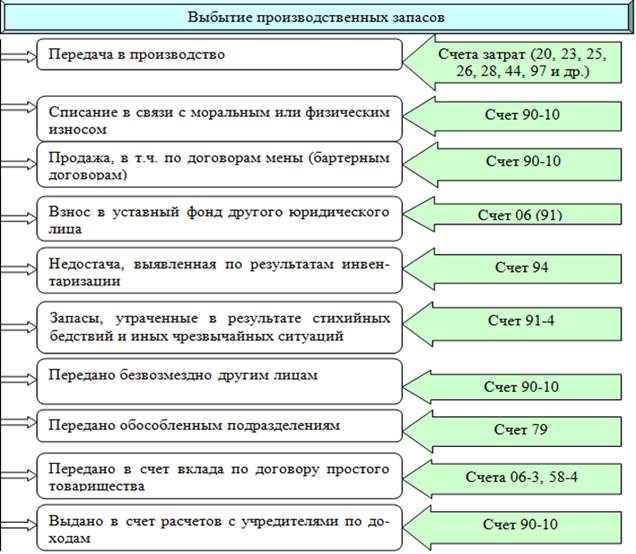

Поступление тех или иных МПЗ отражается в дебете данных счетов в корреспонденции с кредитом счета 60 «расчеты с поставщиками и подрядчиками». Соответственно списания материально-производственных запасов отражаются по кредиту указанных счетов в дебет 20 «Основное производство», 26 «Общехозяйственные расходы», 44 «Расходы на продажу» или 90 «Продажи», субсчет «Себестоимость продаж».

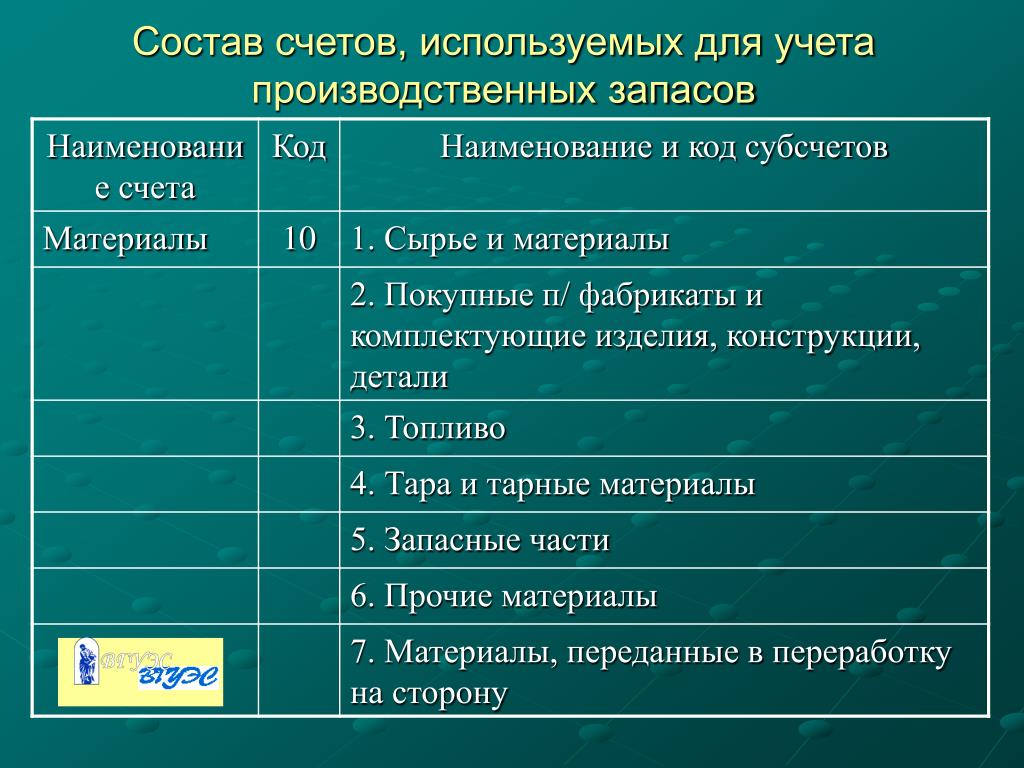

Также стоит отметить, что по счетам 10 и 41 согласно Плану счетов бухучета для отражения МПЗ предусмотрен ряд субсчетов. Так, в рамках счета 10 выделяются субсчета для отражения сырья и материалов, инвентаря, спецодежды, тары, топлива, покупных полуфабрикатов и комплектующих и так далее. Синтетический учет товаров по счету 41 может вестись с применением субсчетов, по которым отражаются товары на складах, в розничной продаже, а также используемая при продажах тара. Отдельным субсчетом под номером 41.4 проходят покупные изделия. Счет 43 обычно используется для отражения движений готовой продукции без открытия к нему субсчетов.

Так, в рамках счета 10 выделяются субсчета для отражения сырья и материалов, инвентаря, спецодежды, тары, топлива, покупных полуфабрикатов и комплектующих и так далее. Синтетический учет товаров по счету 41 может вестись с применением субсчетов, по которым отражаются товары на складах, в розничной продаже, а также используемая при продажах тара. Отдельным субсчетом под номером 41.4 проходят покупные изделия. Счет 43 обычно используется для отражения движений готовой продукции без открытия к нему субсчетов.

Аналитический учет МПЗ

Детальная информация по счетам учета материально-производственных запасов, как правило, ведется в разрезе различных мест хранения материалов или товаров. Но главная задача ведения аналитического учета МПЗ – это, прежде всего, внесение информации по различным номенклатурным единицам тех или иных запасов.

Степень детализации отражения конкретных наименований МПЗ компания может выбрать сама, и в данном случае это будет зависеть от специфики бизнеса. Для кого-то может быть принципиален учет, например, готовой продукции, по видам, маркам, размерам, цвету, комплектации, словом, по каждому отдельному параметру, который можно выделить для того или иного вида товара или материала. Для других компаний некая пересортица в рамках учета конкретных видов ТМЦ не так важна. И в этом случае вполне допустимо учитывать товарные единицы без их разделения по неким специфическим признакам (например, по тому же цвету или размеру). Подобный подход может ощутимым образом облегчить работу как бухгалтера, так и работников склада предприятия.

Для кого-то может быть принципиален учет, например, готовой продукции, по видам, маркам, размерам, цвету, комплектации, словом, по каждому отдельному параметру, который можно выделить для того или иного вида товара или материала. Для других компаний некая пересортица в рамках учета конкретных видов ТМЦ не так важна. И в этом случае вполне допустимо учитывать товарные единицы без их разделения по неким специфическим признакам (например, по тому же цвету или размеру). Подобный подход может ощутимым образом облегчить работу как бухгалтера, так и работников склада предприятия.

Товарно-материальные ценности | 1С:Бухгалтерия 8

Учет товаров, материалов и готовой продукции реализован согласно ПБУ 5/01 «Учет материально-производственных запасов» и методическим указаниям по его применению.

Аналитический учет запасов на счетах учета в программе всегда ведется по номенклатурным позициям (наименованиям товаров, материалов, продукции). Кроме этого, дополнительно может быть установлен аналитический учет запасов по партиям и по складам (по количеству или по количеству и сумме).

Настройки учета запасов едины для целей бухгалтерского и налогового учета. Для внешнеторговых операций поддерживается учет таможенных деклараций и страны происхождения товара.

Автоматизированы операции поступления и списания товарно-материальных ценностей (ТМЦ). Можно оформить перемещение ценностей между складами, продажу, передачу в производство.

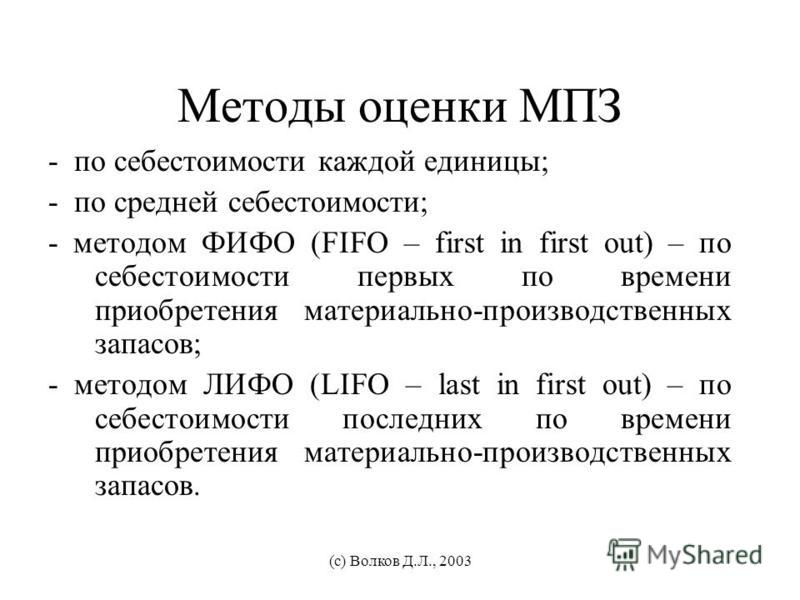

Поддерживаются способы оценки материально-производственных запасов (МПЗ) при их выбытии:

- по средней себестоимости;

- по себестоимости первых по времени приобретения материально-производственных запасов (способ ФИФО).

Самым простым по реализации является способ — по средней себестоимости. Данный способ не требует ведения учета по партиям. При использовании способа ФИФО обязательно ведется партионный учет. Различные способы оценки могут применяться независимо для каждой организации. При этом в бухгалтерском и налоговом учете конкретной организации способы оценки МПЗ совпадают.

Предусматривается проведение инвентаризаций товарно-материальных ценностей в разрезе складов и материально-ответственных лиц. По результатам инвентаризации автоматически подсчитывается разница между учетным количеством и фактическим количеством ценностей, выявленным в результате инвентаризации. На основании выполненной инвентаризации можно автоматически сформировать документы списания или оприходования.

Предусмотрена возможность комплектации и разукомплектации ТМЦ. Автоматизированы операции по учету возвратной многооборотной тары. Учтена специфика налогообложения таких операций и расчетов с поставщиками и покупателями. Ведется количественно-суммовой учет поступлений, отгрузок и остатков возвратной тары в разрезе контрагентов.

Предусмотрен учет спецодежды, спецоснастки, хозяйственного инвентаря. Стоимость спецодежды может быть списана единовременно или в течение срока эксплуатации. Учет ведется в разрезе материально-ответственных лиц. Информацию об остатках товаров, их поступлении и выбытии в течение определенного периода времени можно просмотреть с помощью стандартных отчетов.

Информацию об остатках товаров, их поступлении и выбытии в течение определенного периода времени можно просмотреть с помощью стандартных отчетов.

Учет тары

Особым видом товарно-материальных ценностей, используемым при отгрузке и транспортировке товаров и готовой продукции, является возвратная многооборотная тара. В «1С:Бухгалтерии 8» регистрируются различные операции с возвратной многооборотной тарой: передача покупателю, возврат покупателем, получение от поставщика, возврат поставщику.

Инвентаризация

Залогом сохранности имущества организации является регулярное проведение инвентаризаций. Обеспечивается возможность проведения инвентаризации товарно-материальных ценностей в разрезе складов и материально-ответственных лиц.

Пример оформления инвентаризации

По данным инвентаризации можно распечатать типовую форму ИНВ-19 «Сличительная ведомость», ИНВ-3 «Инвентаризационная опись товаров» и другие. При выявлении излишков (недостач) товарно-материальных ценностей можно автоматически сформировать документы оприходования (списания) ценностей на основании инвентаризации.

При выявлении излишков (недостач) товарно-материальных ценностей можно автоматически сформировать документы оприходования (списания) ценностей на основании инвентаризации.

Спецодежда и спецоснастка

Спецодежда и спецоснастка представляют собой разновидность товарно-материальных ценностей с особым порядком списания на затраты. Для каждой позиции спецодежды и спецоснастки устанавливаются параметры списания: срок полезного использования в месяцах, способ погашения стоимости в производстве (линейный, погашать стоимость при передаче в эксплуатацию, пропорционально объему продукции), способ отражения расходов в затратах.

Пример работы со спецодеждой

Стоимость спецодежды и спецоснастки может быть списана единовременно при передаче в эксплуатацию или списываться в течение срока эксплуатации. Если стоимость списывается в течение срока эксплуатации, то погашение стоимости выполняется автоматически регламентной операцией закрытия месяца.

При передаче спецодежды и спецоснастки в эксплуатацию она продолжает учитываться на специальных забалансовых счетах до момента фактического выбытия. Предусмотрена возможность возврата спецодежды и спецоснастки их эксплуатации на склад, передачи между материально-ответственными лицами, а также списания в связи с полным износом или по факту порчи.

Комплектация и разукомплектация

В производственной деятельности нередко возникает ситуация, когда, не производя каких-либо дополнительных действий или операций, необходимо составить из нескольких единиц МПЗ одну новую единицу, либо преобразовать одну единицу учета в несколько отдельных. Для создания такого рода комплектов, а также для обратной процедуры — разукомплектации набора на отдельные предметы предназначен специальный документ.

расшифровка товарно-материальных ценностей, что такое, что входит, относится, как расшифровывается аббревиатура, примеры

В этой статье мы разберем такое понятие, как товары ТМЦ, что это такое, какие виды продукции относятся к этому термину, как вопрос связан с бухгалтерией, какие проверки необходимо проводить.

А также на конкретных примерах посмотрим, на каких стадиях производственного цикла могут присутствовать подобного рода элементы. Зачастую принято считать, что под этим термином подразумевают некий запас имущества, который отражается в бухгалтерском учете. Но на самом деле, понятие гораздо шире и включает множество различных объектов.

Перед началом хотелось бы отметить, что вопреки расхожему мнению, данная сфера в принципе контролируется массой законов, а не одной конкретной нормой. Это и ФЗ «О бухучете», и акты минфина, и указы президента.

Что такое ТМЦ, расшифровка

Сначала разберемся с определением. Под ним подразумевают все активы конкретного предприятия, которые участвуют в оборотном процессе и являются доходными. Это и товар, и расходные элементы, которые сопровождают реализацию. Так, сюда можно отнести рулон пакетов, который используется в продуктовых магазинах для покупки овощей или сыпучих продуктов. Сам он стоимости не имеет, передается бесплатно, но направлен на упрощение продажи некоторых объектов.

Рассмотрим, как расшифровывается аббревиатура ТМЦ – товарно-материальные ценности. Сразу становится понятно, что в первую очередь — это продукция, которая реализуется в текущий момент. А также и иные объекты, которые либо лишь сопутствуют товару, либо являются его несформированным видом. Незавершенный продукт. Но он все также относится к имуществу компании, также должен подлежать учеты и контролю. К примеру, автомобиль, который пока не обзавелся оптикой (фарами), остается автомобилем. Его нельзя продать, но он уже представляет значимость для организации. Хотя на реализацию будет направлен только после завершения производственного процесса. Пока это лишь частица будущего продукта.

Пока это лишь частица будущего продукта.

Итак, ТМЦ (расшифровка аббревиатуры), что это: ценности товарного в первую очередь, но одновременно и материального характера. И это значит, что нематериальные активы, авторские права, торговые знаки, программы, патенты – все это уже не относится к данной сфере.

Что это значит в бухучете

Поскольку это и средство производства, и продукт для реализации, категория нуждается в четком контроле. Это фактически основной ресурс компании, которым она и апеллирует. В бухгалтерии термин имеет широкую трактовку. По одной версии — это та часть имущества фирмы, которая непосредственно участвует и отвечает за процесс внутри организации. По другой — это в принципе имущественная доля хозяйствующего субъекта, которая необходимо для нормальной деятельности, расширения и развития предприятия. Есть и третий взгляд на то, что является ТМЦ и что к ним относится: это орудие труда, которое своей вещественной формой составляет будущий продукт. И в обязательном порядке принадлежит к производственному циклу.

То есть есть более узкие и широкие трактовки. Но важность этой категории везде выносится на передний план. Равно, как и принципиально значение скрупулезного бухгалтерского учета. Для чего и существует масса разнообразных проверок. И в частности, ключевая из них — инвентаризация.

Готовые решения для всех направлений

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать большеУскорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать большеОбязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Узнать большеСкорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Начни использовать современные, более эффективные мобильные инструменты.

Повысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать большеПовысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать большеИсключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать большеПервое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать большеПолучение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов..

Узнать большеИспользуй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Повысь скорость и точность бизнес-процесса.

Используй современные мобильные инструменты в учете товара и основных средств на вашем предприятии. Полностью откажитесь от учета «на бумаге».

Узнать больше Показать все решения по автоматизацииУчет ТМЦ на предприятии

Есть два основных момента, когда учитываются подобные ценности. Фиксация происходит при получении и при уходе. То есть в первую очередь учету подлежит оприходование товара, который может представлять собой пока лишь материал, сырье для будущей обработки. Фиксируется все приходская номенклатура, договоры купли-продажи, поставки, сопроводительная документация. Причем даже если источник выступил не сторонний контрагент, поставщик, а сама компания. Ведь на многих заводах предусмотрена весьма длительная производственная цепочка. Когда продукция поступает от одного объекта другому все в более обработанном виде. И все площадки являются частью единого предприятия.

Убыток – это вторая стадия, которая также нуждается в фиксации. Возможен подобный исход по двум вариациям. Первая – это реализация продукта. То есть, создание объекта было успешно завершено, и он на возмездной основе отправился к покупателю, будь то юридическое или физическое лицо. Второй вариант – это утрата ввиду различных обстоятельств: порча, вышел срок годности, выявился брак, произошли обстоятельства непреодолимой силы, хищение на складе или убыток без выявленных причин.

Возможен подобный исход по двум вариациям. Первая – это реализация продукта. То есть, создание объекта было успешно завершено, и он на возмездной основе отправился к покупателю, будь то юридическое или физическое лицо. Второй вариант – это утрата ввиду различных обстоятельств: порча, вышел срок годности, выявился брак, произошли обстоятельства непреодолимой силы, хищение на складе или убыток без выявленных причин.

Что входит в ТМЦ

Для начала пройдемся по общим категориям. Разберем разновидности:

- Объекты для реализации. Готовые, которые уже не нуждаются ни в каких обработках, остается только направить на продажу.

- Сопутствующие материалы, необходимые для завершения цикла создания, но не являющиеся его частью. Это также имущество фирмы, которое нужно скрупулезно контролировать.

- Сырье, необходимые ресурсы. Иногда это лишь составные элементы, в другом случае, это в принципе вся основа создаваемого предмета. По сути, для бухгалтерии серьезной разницы нет.

А теперь перейдем к более конкретной классификации. И посмотрим, что такое товарно-материальные ценности, это:

- Запасы, направленные на создание новой продукции.

- Сырье.

- Топливо.

- Тара, расходные объекты.

- Запасные части.

- Непосредственно продукты на продажу.

Видовое разнообразие

Классификаций по различным источникам существует огромное количество. Но для того чтобы наиболее точно понять суть, достаточно выделить три основных группы.

- Сырье. Это та часть материальных активов, которая полностью будет направлена на переработку. При этом данные средства пока что не участвовали в процессе производства.

- Незавершенные материалы. Здесь степень готовности не определяется. Это может быть лишь каркас оборудования или изделия или, напротив, почти завершенная ценность, в которой не хватает пару штрихов. Главный критерий – объект пока не может быть реализован.

- Готовый товар. Можно прямо сейчас отправлять на прилавок или контрагенту.

Чтобы стало понятнее, что входит в товарно-материальные ценности, приведем пример. Молоко, полученное от поставщика для создания мороженого, – это пока лишь сырье. А вот если оно прошло хоть какую-то переработку – уже незавершенный материал.

Рассмотрим далее более детально.

Материальные ценности

Это общая совокупность, под которой подразумевают не только три этих группы, но и сопутствующие элементы: топливо, расходники, катализаторы. Но за исключением оборудования, ведь она не становится частью цикла, оборотного капитала. Для упрощения сюда относятся одноразовые элементы.

Сырье

Использоваться в организации может только для создания продукта. Это вещественный материал, из которого в будущем будет состоять товар. Причем становится понятно, что в результате работы существует множество отходов. И конечной продукции будет гораздо меньше, чем начальной. Более того, зачастую товарная единица выпускается всего лишь одного вида. Но сырье поставляется многообразное. Чтобы создать машину, нужна сталь, пластик, микросхемы и многое другое.

Более того, зачастую товарная единица выпускается всего лишь одного вида. Но сырье поставляется многообразное. Чтобы создать машину, нужна сталь, пластик, микросхемы и многое другое.

И товаро-материальные ценности – это все совокупная часть различной продукции, вне зависимости от того, на какой стадии конкретно они используются.

Незавершенное производство

Как уже стало понятно, это самая сложная группа. Ведь вести учет этих объектов крайне проблематично, если на каждой стадии давать свое наименование. Грубо говоря, они постоянно находятся в процессе, меняются где-то каждый день, где-то каждый час. Сейчас это лишь каркас изделия, завтра он обрастет механизмами, потом пластиком и упаковкой. Отслеживать на каждой стадии проблематично. Поэтому все, что не относится к базовому сырью, а также не является товаром, который уже можно отправить на прилавок, и относится к этой группе.

Готовые продукты

Как мы уже выяснили, ТМЦ это, что входит в цикл. И под итогом многие подразумевают то, что уже не будет участвовать в производстве. Которой можно только использовать. Но это не всегда верно. Ведь компании в принципе часто специализируются на незавершенных изделиях. И если в данной фирме итогов цикла есть лишь чип для сотового телефона, это не значит, что он относится к незавершенной продукции в учете при проверке. И не имеет значения, что покупатель потом с ним будет производить множество манипуляций, прежде чем превратит его в полноценный смартфон.

Которой можно только использовать. Но это не всегда верно. Ведь компании в принципе часто специализируются на незавершенных изделиях. И если в данной фирме итогов цикла есть лишь чип для сотового телефона, это не значит, что он относится к незавершенной продукции в учете при проверке. И не имеет значения, что покупатель потом с ним будет производить множество манипуляций, прежде чем превратит его в полноценный смартфон.

Готовые решения для всех направлений

Мобильность, точность и скорость пересчёта товара в торговом зале и на складе, позволят вам не потерять дни продаж во время проведения инвентаризации и при приёмке товара.

Узнать большеУскорь работу сотрудников склада при помощи мобильной автоматизации. Навсегда устраните ошибки при приёмке, отгрузке, инвентаризации и перемещении товара.

Узнать большеОбязательная маркировка товаров — это возможность для каждой организации на 100% исключить приёмку на свой склад контрафактного товара и отследить цепочку поставок от производителя.

Скорость, точность приёмки и отгрузки товаров на складе — краеугольный камень в E-commerce бизнесе. Начни использовать современные, более эффективные мобильные инструменты.

Узнать большеПовысь точность учета имущества организации, уровень контроля сохранности и перемещения каждой единицы. Мобильный учет снизит вероятность краж и естественных потерь.

Узнать большеПовысь эффективность деятельности производственного предприятия за счет внедрения мобильной автоматизации для учёта товарно-материальных ценностей.

Узнать большеИсключи ошибки сопоставления и считывания акцизных марок алкогольной продукции при помощи мобильных инструментов учёта.

Узнать большеПервое в России готовое решение для учёта товара по RFID-меткам на каждом из этапов цепочки поставок.

Узнать большеПолучение сертифицированного статуса партнёра «Клеверенс» позволит вашей компании выйти на новый уровень решения задач на предприятиях ваших клиентов. .

.

Используй современные мобильные инструменты для проведения инвентаризации товара. Повысь скорость и точность бизнес-процесса.

Узнать большеИспользуй современные мобильные инструменты в учете товара и основных средств на вашем предприятии. Полностью откажитесь от учета «на бумаге».

Узнать больше Показать все решения по автоматизацииОценка ценностей на предприятии

Одной из важнейших задач при оприходовании является выявление стоимостного фактора. На него приходится в будущем ориентироваться в массе различных процессов. Но в данном случае задача становится несколько более сложной. По общим правилам принято ориентироваться исключительно на физическую себестоимость объекта, когда речь идет о ТМЦ. Но вот ее выявление будет зависеть от источника получения. И сложность проверки также будет напрямую коррелировать с этим фактором.

Рассмотрим, как работает эта методика с помощью таблицы, чтобы все было максимально наглядно.

Итак, как оцениваются торгово-материальные ценности.

Источник | Способы выявления себестоимости |

Купленные у поставщика при расчете по стандартной схеме денежными единицами | Пересчитывается вся сумма денежных средств, которые были направлены на закупку, причем сюда входит и доставка, если она обладала стоимостью. Но из общего объема исключается НДС |

Которые предприятие произвело собственными силами | Тут появляется новые термин – МПЗ, мы еще затронем его. Это как раз траты, направленные непосредственно на производственный процесс. |

Принятые на безвозмездной основе, в результате акций, скидок, дара | Необходимо будет выявить текущую на момент оприходования цену в рыночном отношении, ориентироваться строго на нее. Если определение стоимости также несет в себе определенный уровень затрат, они тоже записываются в себестоимость. |

Направленные в капитал непосредственно учредителями | Ценовой фактор выявляется с помощью рекомендаций учредителей . |

Полученные в результате мены | Выявляется полная стоимость затраченного имущества. Если нет способа точно определить цифру, то полагаться стоит на рыночную цену уже полученных ценностей. |

На продажу | В зависимости от регламента самой компании. Есть два варианта, либо смотреть на цену получения, либо на прайс, по которому планируется сбывать товары во время хозяйственной деятельности. |

Необходимость инвентаризации

Пока мы разбирали, что значит ТМЦ, мы нередко упоминали именно этот вид проверки. И не зря, ведь он является принципиально важным в этой сфере.

Смысл инвентаризации в постоянном контроле всех оборотных активов. Зачастую подразумевается плановый контроль, который призван сверить фактическое наличие и записи в документах. Руководитель лично передает документацию, описи, которые указывают количество остатков на данный момент. А сформированная им же комиссия проводит проверку. Выявляют, существуют ли какие-то недостатки или, напротив, неучтенный избыток.

Руководитель лично передает документацию, описи, которые указывают количество остатков на данный момент. А сформированная им же комиссия проводит проверку. Выявляют, существуют ли какие-то недостатки или, напротив, неучтенный избыток.

Помимо плановых проверок, часто проводится инвентаризация при смене ответственных лиц, реорганизации компании, различного рода чрезвычайные ситуации, например, пожар. Кроме того, если на складе было выявлено хищение, то инвентаризация обязана вычислить объемы преступного деяния.

Стоит понимать, что при крупном обороте активов эта процедура несет длительный и весьма тяжелый характер. Упростить ее до минимума можно с помощью программных решений от «Клеверенс». Они не только превращают рутинную ревизию в быстрое и легкое для сотрудников действие, но и сводят на нет переизбытки человеческих затрат. Ведь достаточно всего одного сотрудника со смартфоном, а лучше — с ТСД, потому что телефон не всегда надежен, а терминал сбора данных гораздо более защищен для работы, например, на складе, чтобы провести процедуру. Кроме того, предлагаются решения различных типов: как индивидуальные предложения, которые персонализированы конкретно под тип хозяйственной деятельности и все особенности «внутренней кухни» юридического лица, так и коробочные решения для любых фирм.

Кроме того, предлагаются решения различных типов: как индивидуальные предложения, которые персонализированы конкретно под тип хозяйственной деятельности и все особенности «внутренней кухни» юридического лица, так и коробочные решения для любых фирм.

Отображение в бухгалтерии

Первичная документация и иные регистры бухгалтерского учета постоянно фиксируют состояние остатков на начало новых периодов. Изменения и правки вносятся только ввиду выявления несоответствия в ходе проверок.

Если же отклонений не было, то приход и уход оформляется в штатном режиме в виде остатков на две ключевые даты. Это начало и конец года. Чаще выводить полный баланс считается нецелесообразным. Но это не значит, что в остальные периоды данные не собираются. Просто не выводит полный отчет.

Отличия ТМЦ от МПЗ

МПЗ – это материально-производственные запасы. Мы уже упоминали их выше. И современные источники в сети, и правда, стараются выявить между ними какую-то разницу. Но все подобные мнения – ошибочны. Ведь в реальности – это полностью одно и то же. Разница просто в терминологии, не более того. А также в том, что сейчас МПЗ считается более современным вариантом, который чаще используется в молодых компаниях, стартапах и новых проектах. Зачастую в МПЗ не берется сам товар, а только сырье, материалы и иные расходники.

Но все подобные мнения – ошибочны. Ведь в реальности – это полностью одно и то же. Разница просто в терминологии, не более того. А также в том, что сейчас МПЗ считается более современным вариантом, который чаще используется в молодых компаниях, стартапах и новых проектах. Зачастую в МПЗ не берется сам товар, а только сырье, материалы и иные расходники.

Итоги

Вот мы и узнали, что это означает, как расшифровать ТМЦ и что туда входит. И, хотя с виду никакой сложности тут нет, как показывает практика, многие все равно не до конца уяснили суть подобного вопроса. Сейчас же мы детально разложили понятие, выявили все связанные с ним аспекты. И дальнейших разночтений у наших посетителей быть уже не должно.

Количество показов: 63035

Россети Урал — ОАО “МРСК Урала”

Согласие на обработку персональных данных

В соответствии с требованиями Федерального Закона от 27.07.2006 №152-ФЗ «О персональных данных» принимаю решение о предоставлении моих персональных данных и даю согласие на их обработку свободно, своей волей и в своем интересе.

Наименование и адрес оператора, получающего согласие субъекта на обработку его персональных данных:

ОАО «МРСК Урала», 620026, г. Екатеринбург, ул. Мамина-Сибиряка, 140 Телефон: 8-800-2200-220.

Цель обработки персональных данных:

Обеспечение выполнения уставной деятельности «МРСК Урала».

Перечень персональных данных, на обработку которых дается согласие субъекта персональных данных:

- — фамилия, имя, отчество;

- — место работы и должность;

- — электронная почта;

- — адрес;

- — номер контактного телефона.

Перечень действий с персональными данными, на совершение которых дается согласие:

Любое действие (операция) или совокупность действий (операций) с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу, обезличивание, блокирование, удаление, уничтожение.

Персональные данные в ОАО «МРСК Урала» могут обрабатываться как на бумажных носителях, так и в электронном виде только в информационной системе персональных данных ОАО «МРСК Урала» согласно требованиям Положения о порядке обработки персональных данных контрагентов в ОАО «МРСК Урала», с которым я ознакомлен(а).

Согласие на обработку персональных данных вступает в силу со дня передачи мною в ОАО «МРСК Урала» моих персональных данных.

Согласие на обработку персональных данных может быть отозвано мной в письменной форме. В случае отзыва согласия на обработку персональных данных.

ОАО «МРСК Урала» вправе продолжить обработку персональных данных при наличии оснований, предусмотренных в п. 2-11 ч. 1 ст. 6 Федерального Закона от 27.07.2006 №152-ФЗ «О персональных данных».

Срок хранения моих персональных данных – 5 лет.

В случае отсутствия согласия субъекта персональных данных на обработку и хранение своих персональных данных ОАО «МРСК Урала» не имеет возможности принятия к рассмотрению заявлений (заявок).

Модуль SAP MM — Управление материальными потоками на предприятии: внедрение и сопровождение ООО ИТИК

SAP MM: Управление материальными потокамиНа любом предприятии имеется потребность в управлении запасами, а также в своевременном материально-техническом снабжении. При выполнении различных хозяйственных операций необходимо учесть множество факторов, что требует существенных временных и финансовых затрат. Сократить издержки и оптимизировать работу менеджеров по логистике призван модуль «Управление материальными потоками» (MM) от компании SAP.

При выполнении различных хозяйственных операций необходимо учесть множество факторов, что требует существенных временных и финансовых затрат. Сократить издержки и оптимизировать работу менеджеров по логистике призван модуль «Управление материальными потоками» (MM) от компании SAP.

Использование SAP MM поможет эффективно управлять хозяйственной деятельностью компании, благодаря следующим возможностям:

- учет объемов и стоимости складских запасов;

- контроль системы материально-технического снабжения;

- сокращение затрат на закупку материалов и содержание складского комплекса;

- организация слаженной работы сотрудников из разных подразделений;

- увеличение оборачиваемости складских запасов.

Модуль «Управление материальными потоками» поддерживает полный цикл работ по операционной логистике: планирование закупок требуемых материалов, аттестацию поставщиков, обработку работ и услуг, управление складскими запасами предприятия и составление отчетности.

Модуль SAP MM поможет эффективно управлять материальными потоками, благодаря наличию таких функциональных возможностей:

- Планирование потребности в материалах

С помощью модуля можно контролировать объем имеющихся запасов, а также автоматически создавать проекты заказов для закупки и производства.

- Создание заказов на поставку

В заказе фиксируется информация об объекте закупки, условиях цены позиции, дате и условиях поставки. Заказ на поставку может быть создан автоматически или вручную.

- Организация закупочных процессов

«Управление материальными потоками» поможет выбрать поставщиков материалов и услуг, контролировать статус заказов и отслеживать платежи. В модуле существует система напоминаний, которая уведомляет партнеров об открытых позициях заказов на поставку.

- Контроль поступлений и перемещений объектов на складе

При создании документа поступления автоматически формируется документ материала и бухгалтерский документ, содержащий информацию о выполненных проводках в бухгалтерском учете. В модуле отражаются внутренние перемещения объектов между складами предприятия и осуществляется проводка переноса.

- Отпуск материалов

Для различных объектов контировки создаются резервирования отпуска материалов, в которых учитывается доступность запаса. Резервирования могут формироваться автоматически или вручную.

- Контроль счетов и оценка запасов

При создании счетов фактуры автоматически создается бухгалтерский документ, который содержит данные о выполненных проводках в бухгалтерском учете, что позволяет контролировать правильность расчетов. Выполнение оценки запасов обеспечивает связь между управлением материальными потоками и финансовой бухгалтерией, обновляя основные счета финансовой бухгалтерии при выполнении складских операций.

- Проведение инвентаризации и переоценки

Модуль MM поддерживает несколько видов инвентаризации: непрерывную, периодическую, выборочную и на определенную дату. Проведение переоценки позволяет изменить стоимость запасов без изменения количества.

«Управление материальными потоками» интегрировано с другими решениями системы SAP ERP: FI «Финансы», CO «Контроллинг», SD «Сбыт», PP «Производство» и PM «Техническое обслуживание и ремонт оборудования»

«В работе бухгалтера мне нравится все»

Я получила экономическое образование по специальности «Бухгалтерский учёт, контроль и анализ хозяйственной деятельности» во Всероссийском заочном институте текстильной и легкой промышленности.

Окончила этот вуз в 1996 году и сразу же начала работать по специальности в бухгалтерии Торгово-промышленной палаты РФ.Занималась производственным участком, но начала интересоваться и деятельностью своих коллег. Стала познавать участки работы бухгалтерии: затраты производства, себестоимость, реализация, расчет налогов. Тем самым я наработала опыт и знания, касающиеся практического применения бухгалтерского учета. В 1996 существовало мало бухгалтерских программ, в основном всё было на бумаге. Затем я перешла в ОАО «СГ-транс», как раз это совпало с внедрением бухгалтерской программы «1С. Предприятие 7.7». Работая там два года, вела разные участки, а затем мне предложили вести такое направление, как бухгалтерская отчетность компании.

В сентябре 2002 года Анжелика Геннадьевна Абдульманова пригласила меня на должность заместителя главного бухгалтера ООО «Газпромтранс», предоставив мне возможность профессионального роста и интересной работы. В то время подразделение«Бухгалтерия» включала в себя три отдела — бухгалтерского учета, налогового учета и бухгалтерской отчетности. Начало было сложным, но интересным. Несмотря на то, что специалисты бухгалтерии работали в разных отделах, это был единый коллектив, совместно выполняющий весь комплекс поставленных задач. Тесное сотрудничество и взаимодействие подразделений Общества в период становления компании позволило настроить работу со всеми структурными подразделениями по сбору и обработке первичных документов. Были подготовлены и реализованы технические задания (ТЗ) по автоматизации бизнес-процессов.

В марте 2003 года, в начале деятельности филиалов Общества, мы знакомились с их директорами и руководителями учетно-контрольных групп. Это люди с большим опытом работы в системе ОАО «Газпром», со своими подходами, настроением, правилами отражения бухгалтерского и налогового учета. И было необходимо включить их в единый процесс работы с Администрацией, наладить контакты, установить правильное взаимодействие с ними. Нам это удалось, в настоящее время мы считаем себя единым целым.

Безусловно, качественное ведение бухгалтерского и налогового учета в Бухгалтерии зависит от опыта и профессионализма главного бухгалтера. Под управлением Анжелики Геннадьевны сложился дружный и крепкий коллектив, состоящий из профессиональных, грамотных специалистов, которые работают с энтузиазмом, большим трудолюбием и творческой активностью. К счастью, наш коллектив очень стабильный, он остался практически неизменным со дня основания, лишь пополнился новыми специалистами.

Регистрация нового пользователя

| Регистрация | |||

| Логин (мин. 3 символа) :* | |||

| Пароль :* | |||

| Подтверждение пароля :* | |||

| Адрес e-mail :* | |||

| Имя : | |||

| Фамилия : | |||

| Cтатус пользователя: | нетЮридическое лицоФизическое лицоИндивидуальный предприниматель | ||

| Защита от автоматической регистрации | |||

| Введите слово на картинке:* | |||

| Нажимая кнопку «Регистрация», я подтверждаю свою дееспособность, | |||

| даю согласие на обработку моих персональных данных в соответствии с Условиями | |||

Пароль должен быть не менее 6 символов длиной.

*Поля, обязательные для заполнения.

Расшифровка данных OLB f …

У меня есть другое решение, чтобы обойти эту ошибку, @gerdgoebel.

Сообщение об ошибке, которое вы получаете, связано с повреждением шифрования конфиденциальных полей, таких как социальное обеспечение, номера кредитных карт и банковские счета.

У меня есть несколько шагов, которые вы можете выполнить, чтобы обойти это. Прежде чем приступить к устранению неполадок, обязательно создайте переносную копию файла вашей компании, чтобы предотвратить потерю данных в процессе.Когда все будет готово, вот как начать.

Сначала проверьте пользователя QuickBooks Admin на наличие повреждений. Вот как это сделать:

- Войдите в файл своей компании как администратор, а затем измените пароль администратора.

- QuickBooks Desktop (QBDT) повторно зашифрует данные в вашем файле, и это может занять несколько минут.

- Обратите внимание, что в случае сбоя QBDT во время шифрования вам необходимо связаться с нами. Возможно, нам потребуется отправить ваш файл в Data Services, чтобы удалить из файла всю конфиденциальную информацию.

- Выйдите из файла вашей компании.

- Перейдите в файл , выберите Закрыть компанию или Выход из системы , а затем закройте QBDT.

- Снова откройте QBDT и войдите в систему как администратор, чтобы завершить процесс повторного шифрования.

После этого проверьте, успешно ли выполнено повторное шифрование. Ниже приведены шаги, как этого добиться:

- Снова запустите утилиту «Проверить данные» и затем проверьте самую последнюю запись в файле журнала.

- Если вы видите любую из следующих ошибок, свяжитесь с нами, чтобы отправить файл в Службу обработки данных для исправления.

> LVL_SEVERE_ERROR — GetMasterKey Failed: Расшифровка не удалась.

> LVL_SEVERE_ERROR — GetDataAccessKey Failed: Расшифровка не удалась. - Обратите внимание, что отправляйте файл в Data Services только в том случае, если пользователь Admin получает ошибку Masterkey. Если нет, вам нужно будет удалить и воссоздать затронутых пользователей.

Если вы не видите сообщений об ошибках, упомянутых выше, перейдите к Решение 2 этой статьи для получения подробных инструкций: Исправить ошибку дешифрования.

Вы также можете посетить этот ресурс, чтобы узнать об Intuit Data Protect как еще одном средстве резервного копирования файла вашей компании: Intuit Data Protect FAQ.

Я здесь, чтобы помочь, если у вас есть дополнительные вопросы об управлении файлом или о чем-либо еще, связанном с QuickBooks. Береги себя и хорошего дня.

Google Now использует ReCAPTCHA для декодирования адресов просмотра улиц — TechCrunch

Вы начали видеть изображения в онлайн-reCAPTCHA, которые подозрительно похожи на номера домов, взятые из Google Street View? Оказывается, это именно то, что нужно.Google подтвердил, что в настоящее время он проводит эксперимент, который предполагает использование системы борьбы со спамом reCAPTCHA для улучшения данных на Картах Google, позволяя пользователям определять такие вещи, как названия улиц и служебные адреса.

reCAPTCHA, для тех, кто не знаком, — это система, изначально разработанная в Университете Карнеги-Меллона для улучшения использования CAPTCHA (также известный как «Полностью автоматизированный общедоступный тест Тьюринга, чтобы отличить компьютеры и людей друг от друга») — это искаженный текст, предназначенный для остановки ботов. от регистрации онлайн-аккаунтов.Технология reCAPTCHA была приобретена Google в 2009 году, и если вы пользуетесь Интернетом, то наверняка уже использовали ее раньше. Это то, что ставит эти контрольные вопросы на веб-сайты, которые просят вас идентифицировать слова и числа на отображаемых изображениях, чтобы подтвердить, что вы человек.

Система предназначена для сокращения спама и мошенничества, но она также помогает оцифровывать текст в печатных материалах, таких как книги и газеты. Google использует reCAPTCHA для оцифровки содержания, например, для Google Книг, а также для архивов Google Новостей.

Однако в последние несколько дней некоторые пользователи видели, как появляется другой тип reCAPTCHA — фотографии. Новые reCAPTCHA представляют собой изображение, на одной стороне которого изображен искаженный текст, с которым пользователи знакомы, а на другой стороне — несколько размытое (как будто увеличенное) фото чисел. Цифры явно являются уличными адресами, что привело к некоторым предположениям, что Google извлекал их из Google Street View.

Одно место, где эта новая reCAPTCHA, как известно, всплывает, — это веб-сайт Google AdWords, в частности, страница, на которой размещен инструмент подсказки ключевых слов.Однако вы не всегда будете видеть эту новую reCAPTCHA — например, я обновлял эту страницу десятки или более раз сегодня утром, и все еще не мог заставить ее появиться. Ваш пробег может отличаться.

Изображение выше — один из примеров того, как выглядят новые reCAPTCHA.

Большая коллекция этих изображений также недавно появилась на форумах Blackhatworld (ниже):

По словам представителя Google, система не ограничивается адресами улиц, но также включает названия улиц и даже дорожные знаки.Однако мы не обнаружили ни одного из этих видов в дикой природе.

Сообщает Google:

В настоящее время мы проводим эксперимент, в котором символы из изображений Street View отображаются в CAPTCHA. Мы часто извлекаем данные, такие как названия улиц и дорожные знаки, из изображений Street View, чтобы улучшить Google Карты с помощью полезной информации, такой как адреса и местоположения компаний. Основываясь на данных и результатах этих тестов reCaptcha, мы определим, может ли использование изображений быть эффективным способом дальнейшего совершенствования наших инструментов для борьбы со злоупотреблениями в Интернете, связанными с машинами и ботами.

Хотя многие пользователи только сейчас замечают появление новых изображений, Google утверждает, что эксперимент фактически начался пару недель назад.

Изображение предоставлено: Ян для верхней фотографии; Пользователь Blackhatworld «мешок с грязью» (хех.)

SEC.gov | Превышен порог скорости запросов

Чтобы обеспечить равный доступ для всех пользователей, SEC оставляет за собой право ограничивать запросы, исходящие от необъявленных автоматизированных инструментов. Ваш запрос был идентифицирован как часть сети автоматизированных инструментов за пределами допустимой политики и будет обрабатываться до тех пор, пока не будут приняты меры по объявлению вашего трафика.

Пожалуйста, объявите свой трафик, обновив свой пользовательский агент, чтобы включить в него информацию о компании.

Чтобы узнать о передовых методах эффективной загрузки информации с SEC.gov, в том числе о последних документах EDGAR, посетите sec.gov/developer. Вы также можете подписаться на рассылку обновлений по электронной почте о программе открытых данных SEC, включая передовые методы, которые делают загрузку данных более эффективной, и улучшения SEC.gov, которые могут повлиять на процессы загрузки по сценариям. Для получения дополнительной информации свяжитесь с opendata @ sec.губ.

Для получения дополнительной информации см. Политику конфиденциальности и безопасности веб-сайта SEC. Благодарим вас за интерес к Комиссии по ценным бумагам и биржам США.

Код ссылки: 0.67fd733e.1634408925.4150ea25

Дополнительная информация

Политика безопасности в Интернете

Используя этот сайт, вы соглашаетесь на мониторинг и аудит безопасности. В целях безопасности и обеспечения того, чтобы общедоступная услуга оставалась доступной для пользователей, эта правительственная компьютерная система использует программы для мониторинга сетевого трафика для выявления несанкционированных попыток загрузки или изменения информации или иного причинения ущерба, включая попытки отказать пользователям в обслуживании.

Несанкционированные попытки загрузить информацию и / или изменить информацию в любой части этого сайта строго запрещены и подлежат судебному преследованию в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года и Законом о защите национальной информационной инфраструктуры 1996 года (см. Раздел 18 USC §§ 1001 и 1030).

Чтобы обеспечить хорошую работу нашего веб-сайта для всех пользователей, SEC отслеживает частоту запросов на контент SEC.gov, чтобы гарантировать, что автоматический поиск не влияет на возможность доступа других пользователей к SEC.содержание правительства. Мы оставляем за собой право блокировать IP-адреса, которые отправляют чрезмерное количество запросов. Текущие правила ограничивают пользователей до 10 запросов в секунду, независимо от количества машин, используемых для отправки запросов.

Если пользователь или приложение отправляет более 10 запросов в секунду, дальнейшие запросы с IP-адреса (-ов) могут быть ограничены на короткий период. Как только количество запросов упадет ниже порогового значения на 10 минут, пользователь может возобновить доступ к контенту на SEC.губ. Эта практика SEC предназначена для ограничения чрезмерного автоматического поиска на SEC.gov и не предназначена и не ожидается, чтобы повлиять на людей, просматривающих веб-сайт SEC.gov.

Обратите внимание, что эта политика может измениться, поскольку SEC управляет SEC.gov, чтобы гарантировать, что веб-сайт работает эффективно и остается доступным для всех пользователей.

Примечание: Мы не предлагаем техническую поддержку для разработки или отладки процессов загрузки по сценарию.

SEC.gov | Превышен порог скорости запросов

Чтобы обеспечить равный доступ для всех пользователей, SEC оставляет за собой право ограничивать запросы, исходящие от необъявленных автоматизированных инструментов.Ваш запрос был идентифицирован как часть сети автоматизированных инструментов за пределами допустимой политики и будет обрабатываться до тех пор, пока не будут приняты меры по объявлению вашего трафика.

Пожалуйста, объявите свой трафик, обновив свой пользовательский агент, чтобы включить в него информацию о компании.

Чтобы узнать о передовых методах эффективной загрузки информации с SEC.gov, в том числе о последних документах EDGAR, посетите sec.gov/developer. Вы также можете подписаться на рассылку обновлений по электронной почте о программе открытых данных SEC, в том числе о передовых методах, которые делают загрузку данных более эффективной, и о SEC.gov, которые могут повлиять на процессы загрузки по сценарию. Для получения дополнительной информации обращайтесь по адресу [email protected].

Для получения дополнительной информации см. Политику конфиденциальности и безопасности веб-сайта SEC. Благодарим вас за интерес к Комиссии по ценным бумагам и биржам США.

Код ссылки: 0.5dfd733e.1634408927.31334738

Дополнительная информация

Политика безопасности в Интернете

Используя этот сайт, вы соглашаетесь на мониторинг и аудит безопасности.В целях безопасности и обеспечения того, чтобы общедоступная услуга оставалась доступной для пользователей, эта правительственная компьютерная система использует программы для мониторинга сетевого трафика для выявления несанкционированных попыток загрузки или изменения информации или иного причинения ущерба, включая попытки отказать пользователям в обслуживании.

Несанкционированные попытки загрузить информацию и / или изменить информацию в любой части этого сайта строго запрещены и подлежат судебному преследованию в соответствии с Законом о компьютерном мошенничестве и злоупотреблениях 1986 года и Законом о защите национальной информационной инфраструктуры 1996 года (см. Раздел 18 U.S.C. §§ 1001 и 1030).

Чтобы обеспечить хорошую работу нашего веб-сайта для всех пользователей, SEC отслеживает частоту запросов на контент SEC.gov, чтобы гарантировать, что автоматический поиск не влияет на возможность доступа других лиц к контенту SEC.gov. Мы оставляем за собой право блокировать IP-адреса, которые отправляют чрезмерное количество запросов. Текущие правила ограничивают пользователей до 10 запросов в секунду, независимо от количества машин, используемых для отправки запросов.

Если пользователь или приложение отправляет более 10 запросов в секунду, дальнейшие запросы с IP-адреса (-ов) могут быть ограничены на короткий период.Как только количество запросов упадет ниже порогового значения на 10 минут, пользователь может возобновить доступ к контенту на SEC.gov. Эта практика SEC предназначена для ограничения чрезмерного автоматического поиска на SEC.gov и не предназначена и не ожидается, чтобы повлиять на людей, просматривающих веб-сайт SEC.gov.

Обратите внимание, что эта политика может измениться, поскольку SEC управляет SEC.gov, чтобы гарантировать, что веб-сайт работает эффективно и остается доступным для всех пользователей.

Примечание: Мы не предлагаем техническую поддержку для разработки или отладки процессов загрузки по сценарию.

Обработка шифрования данных бухгалтерского учета на основе стандартного алгоритма шифрования данных

С применением компьютерных и сетевых технологий в области бухгалтерского учета развитие бухгалтерской информации становится неизбежной тенденцией, и создание данных бухгалтерской отчетности в хранилище данных будет основа разумного принятия решений. Сложность отраслевых бухгалтерских отчетов, а также произвольность и разнообразие потребностей пользователей в получении информации с помощью отчетов ограничивают разработку, популяризацию и применение отраслевых бухгалтерских отчетов.В качестве алгоритма блочного шифрования алгоритм Data Encryption Standard (DES) использует 64-битные пакетные данные для шифрования и дешифрования. Каждый восьмой бит ключа используется как бит четности; то есть фактическая длина ключа составляет 56 бит. Шифрование и дешифрование используют ту же структуру алгоритма, но порядок, в котором используются подключи, обратный. Под управлением подраздела ввод 64-битного открытого текста может давать выход 64-битного зашифрованного текста; в противном случае ввод 64-битного зашифрованного текста может привести к выходу 64-битного открытого текста.Конфиденциальность алгоритма DES зависит от ключа, и только очень небольшое количество ключей считается слабыми ключами, чего можно легко избежать в практических приложениях. Алгоритм 3DES представляет собой каскад алгоритма DES, и его процесс шифрования основан на принципе алгоритма DES. Эта статья объясняет процесс шифрования алгоритма DES и знакомит с составом алгоритма 3DES. Результаты экспериментов показывают, что алгоритм шифрования 3DES по-прежнему имеет лучший эффект шифрования и «лавинный эффект», чем до улучшения.Кроме того, для алгоритма 3DES его эффективность шифрования не сильно пострадала. Алгоритм шифрования 3DES до некоторой степени выполняет один процесс шифрования за раз, может эффективно противостоять атакам исчерпывающего поиска и повышать безопасность алгоритма DES.

1. Введение

С течением времени и постоянным обновлением и развитием промышленных технологий, компьютеры вошли в дома обычных людей из оригинального высококлассного оборудования, которое само также развивалось от оригинального Big Mac до современный компактный планшетный компьютер; в то время как компьютер развивается в направлении миниатюризации, он также развивается в направлении интеграции.Появление облачных вычислений можно охарактеризовать как революцию. В то же время, с развитием компьютеров, Интернет также идет по стопам стремительного развития [1–3]. Теперь Интернет становится все удобнее. Люди начали смотреть новости и видео в Интернете и постепенно перешли к покупкам в Интернете, банковским операциям в Интернете и так далее. Пока это необходимо в повседневной жизни, Интернет может решать повседневные проблемы. Однако именно благодаря развитию Интернета и компьютеров у преступников появляется все больше и больше возможностей, а экономический ущерб, причиняемый киберпреступностью, составляет сотни миллиардов долларов каждый год.Из-за этого люди предъявляют все более высокие требования к сетевой безопасности. Самая основная вещь — это то, что люди надеются, что сеть, по крайней мере, относительно безопасна, а их личная информация и данные не будут украдены и использованы. Шифрование — одно из эффективных средств обеспечения информационной безопасности, и в наше время оно имеет исключительное значение во всех сферах жизни [4, 5].

Бухгалтерская отчетность — это структурная отчетность о финансовом состоянии компании, результатах ее деятельности и движении денежных средств.Наша обычная бухгалтерская отчетность охватывает большой объем содержания. Помимо баланса и отчета о прибылях и убытках, он также включает отчет о движении денежных средств и отчет об изменениях в собственном капитале. Бухгалтерская отчетность также является важным инструментом для менеджеров, кредиторов и акционеров, предоставляющим информацию о финансовом состоянии, результатах деятельности и движении денежных средств компании, и является важной основой для принятия решений пользователями отчетности. Что касается информационных систем, то отчетная часть является важной частью различного финансового программного обеспечения и систем ERP.Если технология отчетов и технология хранилища данных могут быть объединены, после того, как данные бухгалтерского отчета собраны, данные могут быть обработаны и включены в хранилище данных. Таким образом, значение этого исследования не только в том, что оно может более удобно и эффективно управлять бухгалтерскими отчетами отрасли, но и в том, что данные могут быть дополнительно проанализированы и извлечены. После анализа и извлечения данных со всех сторон можно получить более полный и систематический результат анализа, который важен для получения наилучшего решения [6–8].

Эта статья знакомит с соответствующими знаниями криптографии, уделяя особое внимание принципу шифрования алгоритма шифрования DES, включая процесс шифрования, функцию F и генерацию подключей, и на этой основе дает структуру и принцип алгоритма шифрования 3DES. . Улучшение алгоритма DES не уменьшило эффект шифрования. Количество измененных битов по-прежнему составляет около 32 бит, и распределение относительно равномерное. По сравнению с открытым текстом зашифрованный текст стал совершенно другим.Улучшенный алгоритм DES по-прежнему имеет хорошее явление «лавинного эффекта». Когда вход изменяется на один бит, количество битов, измененных выходом, составляет примерно 32 бита, и распределение является относительно равномерным. Запустив традиционный алгоритм DES и улучшенный алгоритм DES на одной машине, мы видим, что время работы обоих эквивалентно, и улучшение не оказывает большого влияния на эффективность работы. Ввиду расширения области применения и большей убедительности экспериментальных результатов можно рассмотреть больше данных для тестирования, чтобы проверить его безопасность.

2. Связанные работы

Криптография включает множество дисциплин, включая теорию информации, математику, информатику и другие аспекты. В области компьютеров наш главный исследовательский интерес — это то, как зашифровать данные, чтобы обеспечить безопасность информации в процессе сетевой коммуникации. Даже если другие получают информацию, они не могут понять первоначальный смысл информации. Шифрование и дешифрование в основном состоят из следующих частей: информация открытого текста M , зашифрованный текст C , алгоритм шифрования E , алгоритм дешифрования D , ключ шифрования KE и ключ дешифрования KD.В качестве параметров используются алгоритм шифрования E , открытый текст M и ключ шифрования KE. После преобразования зашифрованный текст C получается с поверхности, но процесс дешифрования происходит как раз наоборот. Алгоритм дешифрования D принимает ключ дешифрования KD и зашифрованный текст C в качестве параметров, и после преобразования мы получаем исходную информацию открытого текста M . DES — это симметричный алгоритм шифрования. В связи с быстрым развитием компьютерных технологий и постоянным расширением возможностей обработки он больше не может удовлетворять потребности людей.В США вспомнили о новом алгоритме Advanced Encryption Standard (AES) и создали для этого рабочую группу. Их требование состоит в том, чтобы AES был лучше, быстрее и по крайней мере так же безопасен, как 3DES. Длина пакета данных составляет 128 бит, а длина ключа может изменяться: 128, 192 и 256 бит.

Быстрое развитие информационных технологий сделало большие данные проблемой, с которой сталкиваются все слои общества, поэтому исследования безопасности больших данных становятся все более и более важными [9].Исследования безопасности больших данных в основном включают три области: область научных и инженерных вычислений, область электронной коммерции и область Интернета [10]. Исследование проблем безопасности больших данных Тихоокеанской северо-западной национальной лабораторией США основано на технологии анализа безопасности больших данных новой программной и аппаратной платформы. Системы, разработанные компаниями электронной коммерции, такими как Amazon, превратились в различные исследовательские фонды, связанные с безопасностью больших данных. На платформе крупные интернет-компании, такие как Google и Yahoo, в полной мере используют массивные записи о просмотрах веб-страниц и информацию о доступе пользователей на своих серверах для проведения различных исследовательских работ по безопасности больших данных.

Ученые из смежных областей предложили новую идею криптографии, то есть идею криптографии с открытым ключом, которая в основном используется для решения проблемы, заключающейся в том, что алгоритмам симметричного шифрования трудно передавать ключи [11]. Идея состоит в том, чтобы сделать алгоритм шифрования открытым, один открытый ключ для шифрования и один закрытый ключ для дешифрования. Кто угодно может использовать ключ шифрования для шифрования информации, но только человек с закрытым ключом может расшифровать зашифрованную информацию, и вычислить закрытый ключ из открытого ключа с вычислительной точки зрения невозможно, что обеспечивает безопасность информации.Впервые были предложены два криптографических алгоритма с открытым ключом, а именно алгоритм Ривеста – Шамира – Адлемана (RSA) и алгоритм Меркла – Хеллмана [12–14]. Однако затем в 1982 году алгоритм Меркла-Хеллмана был нарушен Шамиром, что сделало алгоритм MH более небезопасным.

Алгоритм RSA выдержал различные атаки и еще не был полностью взломан [15]. Таким образом, алгоритм RSA стал наиболее широко распространенной криптосистемой с открытым ключом. Однако, поскольку скорость шифрования и дешифрования RSA намного ниже, чем у симметричного алгоритма шифрования, и с быстрым развитием компьютеров, RSA с низким битом больше не является безопасным.Поэтому алгоритм RSA улучшен, чтобы увеличить скорость его шифрования и дешифрования и повысить его безопасность. Соответствующие ученые предложили быстрые методы вычисления модульного возведения в степень [16]. Многие ученые также предложили множество алгоритмов для повышения скорости шифрования и дешифрования RSA [17–19]. Расшифровка оставшейся части теоремы. Родственные ученые предложили улучшенный алгоритм RSA для быстрого дешифрования [20]. Этот алгоритм в основном нацелен на алгоритм RSA, который использует несколько простых чисел для шифрования, и его скорость дешифрования и скорость подписи были улучшены.Родственные ученые предложили метод быстрого шифрования для улучшения алгоритма RSA, который улучшает генерацию ключей шифрования и повышает безопасность алгоритма [21].

Ключом к разработке криптосистемы с открытым ключом является создание односторонней функции лазейки, основанной на проблеме NP, так, чтобы только дешифратор мог расшифровать зашифрованный текст. При построении криптосистем с открытым ключом большинство из них основано на некоторых сложных математических задачах. На основе идей алгоритмов RSA и MH было предложено больше криптосистем с открытым ключом [22], например, алгоритм Рабина, основанный на квадратичной задаче невязки, алгоритм Эль-Гамаля, основанный на дискретном логарифме, и алгоритм ECC, основанный на задача дискретного логарифмирования на эллиптической кривой.Чтобы в полной мере использовать соответствующие преимущества алгоритмов с симметричным ключом и алгоритмов с открытым ключом, ученые отметили, что открытый текст сначала шифруется с помощью тройного DES, а затем ключи передаются с использованием алгоритмов с открытым ключом, таких как RSA [23]. Этот режим объединения двух стал основным режимом системы шифрования. Однако в системе криптографии с открытым ключом, поскольку любой может использовать открытый ключ, оставляя информацию, которая может быть использована злоумышленником, защита открытого ключа также станет очень важной.Родственные ученые предложили новый метод защиты открытых ключей и ключей подписи для обеспечения более безопасной связи [24].

Ученые из смежных областей выдвинули идею криптосистемы с открытым ключом, которая использует математические функции в качестве основных инструментов вместо подстановки и замены [25–27]. Основная особенность криптографического алгоритма с открытым ключом состоит в том, что открытый ключ и закрытый ключ используются асимметрично в процессе шифрования и дешифрования. Открытый ключ относится к одному из открытых ключей, а закрытый ключ относится к другому секретному ключу.Поскольку ключ алгоритма шифрования является асимметричным, его также называют асимметричной криптосистемой. С тех пор, как была предложена идея алгоритма с открытым ключом, ученые начали изучать способы реализации этой идеи. Исследователи предлагают криптосистему RSA, основанную на сложности разложения больших простых чисел. Алгоритм в основном использует структуру теории чисел, имеет наиболее зрелую и полную теоретическую основу и универсальное применение. В последнее время быстро развивающаяся криптосистема с эллиптической кривой основана на вычислительной сложности задачи дискретного логарифмирования эллиптической кривой в конечном поле.Алгоритм использует более короткий ключ для получения той же безопасности, что и алгоритм RSA, и имеет широкую перспективу развития. Кроме того, она считается одной из самых сильных асимметричных криптосистем на данном этапе.

3. Система бухгалтерской отчетности

3.1. Анализ системы отчетов

Отчеты — это основные показатели и методы управления предприятием, основные бизнес-требования предприятия и основа для реализации стратегии бизнес-аналитики. Отчеты могут помочь компаниям получить доступ к данным и их форматирование, а также предоставить пользователям информацию о данных надежным и безопасным образом.Он сочетает в себе компьютерные технологии с методами подготовки бухгалтерской отчетности для разработки программного обеспечения, специально используемого для обработки данных отчетов. Система отчетов представляет собой программное обеспечение для анализа отчетов на уровне предприятия, используемое для составления статистических отчетов и представления данных [5, 28, 29].

По сложности структуры отчетов отчеты можно разделить на два типа: простые таблицы и составные таблицы. Структура составной таблицы намного сложнее, чем у простой таблицы.Составная таблица может быть сформирована путем вложения простых таблиц или объединения нескольких простых таблиц. Поэтому обработка составных таблиц не так удобна, как простые таблицы. Будь то простая таблица или составная таблица, с точки зрения ее структуры, она в основном состоит из двух частей, а именно из основного фиксированного формата таблицы и части таблицы с данными, которая меняется в зависимости от отчетного периода. В компьютерной системе обработки отчетов так называемый формат отчета — это, по сути, шаблон, сохраненный на компьютере.Используя этот шаблон, пользователи могут неограниченно копировать формы в одном формате.

Заголовок используется для обозначения столбцов отчета. Столбцы и названия столбцов являются наиболее важным содержанием отчета. Они определяют ширину отчета и каждого столбца отчета, тем самым определяя основной формат отчета. В простом отчете есть только один уровень столбцов, а тот, в котором только один уровень, называется основным столбцом. Столбцы составного отчета можно разделить на несколько слоев; то есть под большим столбцом есть несколько маленьких столбцов.Такой столбец называется комбинированным. Некоторые программы отчетов также рассматривают заголовок и заголовок таблицы в целом и называют все это заголовком.

Основная часть отчета состоит из нескольких горизонтальных столбцов и нескольких вертикальных строк. Вертикальная линия таблицы и горизонтальная линия таблицы разделяют тело таблицы на несколько сеток для заполнения данных в таблице. Эти сетки называются ячейками таблицы. Табличная единица — это самая маленькая базовая единица, из которой состоит отчет.Каждая единица таблицы может быть представлена координатами своего столбца и координатами строки. Элементы, определяющие местонахождение определенного объекта, обычно называют «размерами». Так называемая область состоит из нескольких ячеек, а ее диапазон представляет собой прямоугольный массив ячеек, образованный от ячейки начальной точки до ячейки конечной точки. Область является двумерной, наименьшая область — это единица измерения, а наибольшая область может включать все единицы всего отчета. В процессе подготовки отчета в блок отчета обычно вводится только два типа содержимого: один — текст, а другой — числа.Часть текста используется в качестве заголовка каждой строки (или столбца), что называется образцом таблицы. Содержание единицы выборки такое же, как верхний и нижний колонтитулы при составлении одинаковых бухгалтерских отчетов за разные отчетные периоды. Его содержание является фиксированным и неизменным, поэтому образец является частью формата отчета.

Конец таблицы относится к части под строкой таблицы для дополнительных пояснений. Некоторые таблицы имеют содержимое, а некоторые таблицы не имеют содержимого, но независимо от того, есть содержимое или нет, в отчете должна существовать структура конца таблицы.Основной принцип работы подсистемы обработки бухгалтерской отчетности заключается в том, что программное обеспечение предоставляет пользователям функции настройки верхнего, основного и нижнего колонтитула. Пользователям достаточно запустить эти функции, чтобы получить отчет, соответствующий их потребностям.

3.2. Таблица ключевых данных

Чтобы различать одну и ту же таблицу в разные месяцы, система попросит пользователя ввести значение ключевого слова перед подготовкой каждого отчета. Если отчет с таким же значением ключевого слова уже существует, система попросит пользователя подтвердить, нужно ли его редактировать повторно.Если пользователь перепрограммирует, вновь скомпилированная таблица перезапишет существующую старую таблицу. Следовательно, если пользователь изменил формат таблицы или формулу таблицы, отчет необходимо скомпилировать снова, чтобы получить отчет, созданный в соответствии с новой структурой. Во время подготовки отчета система проверит формат формулы и подскажет, есть ли грамматическая или синтаксическая ошибка. Однако следует отметить, что проверка правильности не означает, что логическая связь формулы верна.Система не проверяет логическую связь формулы, и это сложно проверить. Ежедневная работа системы отчетов заключается в основном в подготовке отчетов в конце каждого месяца и их распечатке. Перед подготовкой ежемесячных отчетов необходимо завершить бизнес текущего месяца (включая обработку ежедневных операций, а также обработку амортизации на конец периода, списания и переноса на будущие периоды). Подготовка квартальных и годовых отчетов также должна осуществляться в соответствии с этим принципом.

Что касается вывода отчета, существует два способа вывода отчета системы обработки таблиц: Один — вывод на экран; этот вывод предназначен в основном для пользователей, чтобы проверить правильность настроек и компиляции отчета, поэтому для отображения как можно большего количества существенного контента в этом нет особой необходимости. Строка таблицы обычно не отображается. Другой тип вывода — распечатка; в настоящее время результатом является формальный отчет, созданный в соответствии с формальными требованиями.Кроме того, система обычно может распечатывать пустые таблицы и списки формул, заданные пользователем, чтобы пользователи могли проверить настройки формул.

4. Алгоритм шифрования 3DES

4.1. Транспонирование и замена

Транспонирование и подстановка — две основные операции алгоритмов шифрования. Транспонирование указывает на то, что положение символов в тексте изменено, что является линейным преобразованием [30, 31]. Вместо этого он указывает, что каждый символ (бит, буква, комбинация бит или комбинация букв) в тексте отображается на другой символ.Проще говоря, это замена одного символа на другой для формирования зашифрованного текста. Эта операция в основном достигает цели нелинейного преобразования. Транспонирование обычно реализуется преобразованием P вместо преобразования S . Первый называется P -бокс, который играет роль диффузора; последний называется S — ящик, играющий роль хаоса. В блочных шифрах обычно доступны три типа блоков P : обычные блоки P , сжатые блоки P и расширенные блоки P .Структура блока P показана на Рисунке 1 как a, b и c. Линии в каждом прямоугольнике на рисунке представляют отношение транспонирования. Цифры слева — это входные данные, а числа справа — выходные данные.

Обычный блок P представляет собой операцию транспонирования n -битный вход и n -битный выход, и есть n ! виды сопоставления отношений. Сжатый блок P представляет собой операцию транспонирования с n -битным входом и m -битным выходом ( n > m ).На входе нм бита, которые не будут выводиться. Он подходит для операций транспонирования при уменьшении количества битов для адаптации к следующему этапу. Расширенный блок P — это операция транспонирования с n -битным входом и m -битным выходом ( m > n ). mn бит на входе будут повторно использованы и выведены. Он подходит для операции транспонирования при увеличении количества битов для адаптации к следующему требуемому этапу.Поле S — это миниатюрный код замены, входные и выходные цифры которого могут быть одинаковыми или разными. Видно, что независимо от типа блока P позиция каждого бита исходных данных заменяется, и исходные данные не изменяются, в то время как блок S может изменять положение. исходных данных. Блок S сложнее, чем блок P , а блок S с большим количеством битов реализовать сложно.Когда количество бит одинаково, блок S имеет больше входных и выходных соответствий, чем блок P , поэтому он имеет более высокий уровень защиты [32, 33].

Комбинируя принципы хаоса и диффузии, можно сделать вывод, что использование только ящиков P или ящиков S с меньшим количеством цифр не может обеспечить более высокий уровень безопасности, потому что их входное и выходное соответствие можно контролировать относительно легко, но если они используются поочередно, оба могут значительно повысить безопасность.Алгоритм шифрования DES / 3DES представляет собой объединенную сеть преобразования нескольких блоков S и блоков P , и под управлением ключа эта сеть используется для повторяющихся итераций, поэтому она имеет высокий уровень безопасности [34, 35 ].

4.2. Построение алгоритма шифрования 3DES

Алгоритм DES представляет собой механизм блочного шифрования, который делит открытый текст на группы N , затем шифрует каждую группу для формирования собственного зашифрованного текста и, наконец, объединяет все сгруппированные зашифрованные тексты для формирования окончательного зашифрованного текста.DES — это симметричный алгоритм шифрования. Его ключ шифрования и ключ дешифрования одинаковы, как и алгоритм. Длина его ключа составляет 64 бита. Во время работы 64-битный ключ будет разделен на 8 групп по 8 бит в каждой, а последний бит каждой группы является контрольным битом, поэтому фактическая длина ключа составляет всего 56 бит. Он должен быть в состоянии предотвратить изменение и утечку данных без авторизации, а информация и данные могут быть защищены с высоким качеством. Безопасность алгоритма не зависит от конфиденциальности самого алгоритма, а основана на безопасности ключа.Он также экономичен и практичен, и его можно использовать в разных случаях и в разных сферах.

4.2.1.

F ( K , R ) ФункцияФункция F ( K , R ) является ядром алгоритма шифрования DES, который в основном состоит из 8 блоков S . Блок S — единственное нелинейное преобразование (играющее роль преобразования S ) во всем процессе шифрования. Принцип работы F показан на рисунке 2.Правые 32-битные данные R на каждой итерации алгоритма DES преобразуются в 48 битов после расширенной перестановки E . Преобразование S -box приводит к 32-битному выводу, а 32-битный вывод, наконец, подвергается перестановке P для получения вывода функции F . И перестановка E , и перестановка P являются линейными преобразованиями, вход перестановки E — 32 бита, выход — 48 бит, а входной и выходной перестановки P — 32 бита.Блок S — это таблица поиска с 6 входами и 4 выходами. S 1 ~ S 8 отличаются друг от друга и работают параллельно. E замена, P замена и S -box преобразуются в соответствии со стандартом алгоритма шифрования DES.

4.2.2. Генерация подключей

Подключ — это 48-битный ключ, соответствующий каждой итерации операции шифрования, и принцип генерации показан на рисунке 3.Исходный 64-битный ключ отбрасывает 8-ми, 16-й, 24-й, 32-й, 40-й, 48-й, 56-й и 64-й 8-битные биты нечетной четности. Остальные 56 битов претерпевают изменение набора. На этих двух этапах используется ПК-1. Полученные 56-битные данные делятся на левую и правую части, как и в процессе шифрования, с 28 битами слева, равными C 0, и 28 битами справа, равными D 0, затем вводится 16 раундов итерации. Cn и Dn ( n = 1∼16) в каждом раунде итерации смещаются влево, соответственно, и количество битов, смещенных влево в каждом раунде, разное, что определяется числом патронов.Каждый раунд сдвига влево производит следующий раунд Cn и Dn , и каждый раунд Cn и Dn объединяется в 56 бит и затем подвергается сжатию с заменой PC-2 для получения вывода подключей кн каждого раунда. Замена PC-1 и замена PC-2 конвертируются в соответствии со стандартом алгоритма шифрования DES.

Подключ дешифрования такой же, как подключ шифрования, но порядок использования обратный.То есть, если подключи, используемые для шифрования, — это K 1, K 2,…, K 16, подключи, используемые для дешифрования, — это K 16, K 15,…, K 1. Кроме того, из принципа генерации подключей видно, что все перестановки в процессе генерации подключей являются линейными преобразованиями и могут быть заменены одной перестановкой. Поэтому при фактическом использовании подключей, будь то шифрование или дешифрование, вы можете сначала использовать входной ключ для генерации всех подключей одновременно, а затем выбрать соответствующий порядок использования в соответствии с потребностями шифрования и дешифрования.

4.2.3. Шифрование 3DES

Алгоритм тройного DES (3DES) — это улучшенная схема алгоритма DES. Он использует три ключа: K 1, K 2 и K 3, а также использует DES в качестве основного модуля для трехкратного шифрования и дешифрования открытого текста. Поскольку его эффективная длина ключа достигает 168 бит (когда K 1, K 2 и K 3 различны), он значительно улучшает способность противостоять атакам методом грубой силы. Как показано на рисунке 4, при использовании шифрования 3DES вы сначала используете K 1 для шифрования, затем используете K 2 для дешифрования и, наконец, используете K 3 для шифрования; а именно,

При расшифровке 3DES сначала вы используете K 3 для дешифрования, затем K 2 для шифрования и, наконец, K 1 для дешифрования; а именно

. Видно, что при расшифровке 3DES, за исключением того, что порядок использования подключей для каждого модуля DES противоположен процессу шифрования, порядок использования трех входных ключей также меняется на обратный, но структура алгоритма не изменилась. .

Вы используете хеш-функцию, показанную в следующей формуле для вычисления, чтобы получить желаемый хеш-адрес:

Среди них random является псевдослучайной функцией, а псевдослучайная функция используется как хеш-функция.

Чтобы использовать метод открытой адресации для разрешения конфликтов, необходимо использовать следующую функцию для вычислений:

В формуле d i — это последовательность приращения, м — длина таблицы, и H (ключ) — хеш-функция; пусть h 0 = H (ключ).

В случае конфликта вычисление выполняется в соответствии со вторым методом обнаружения и повторного хеширования, результатом будет обнаружение перехода по обе стороны хеш-таблицы и значение последовательности приращения d i составляет