Что такое огрн расшифровка: ОГРН по ИНН | Как узнать ОГРН организации по ИНН? — Контур.Бухгалтерия

расшифровка, что это такое, как узнать ОГРН организации

Несколько веков назад, когда каждый ремесленник трудился только на самого себя, ему не нужно было ни специальное название, ни какой-либо номер – его легко отличали и без этого. Но чем больше фирм и компаний создавались в мире, тем сильнее становилась потребность упорядочить их и сохранить необходимые сведения в одном месте.

Что такое ОГРН

Сегодня любому предприятию России недостаточно иметь только название: придумать оригинальное, простое и звучное «имя» довольно сложно. Вместо них государство использует ОГРН или Основной государственный регистрационный номер – это уникальный код, присваиваемый каждой компании или ИП. Эти цифры записаны в ЕГРЮЛ (Едином государственном реестре юридических лиц). Благодаря ему можно узнать основные данные по каждой официально работающей компании.

Эти сведения могут пригодиться и государственным органам, проверяющим компанию, и частным лицам, стремящимся узнать о будущем партнере или клиенте больше сведений. «Благодаря ОГРН можно быстро выяснить, существует ли организация на самом деле, не является ли мошенником, не было ли у нее проблем с законом или налогами.» Эти данные могут оказаться довольно важными, например, для партнеров организации. Проверку может осуществить и любой заинтересованный человек, так как основные сведения не являются коммерческой тайной и доступны всем.

«Благодаря ОГРН можно быстро выяснить, существует ли организация на самом деле, не является ли мошенником, не было ли у нее проблем с законом или налогами.» Эти данные могут оказаться довольно важными, например, для партнеров организации. Проверку может осуществить и любой заинтересованный человек, так как основные сведения не являются коммерческой тайной и доступны всем.

Где указывают ОГРН

ОГРН относится к основным реквизитам организации и по закону должен быть указан во всех юридических документах наряду с другими реквизитами: адресом, номером расчетного счета и другими. Проще всего сделать это, если форма документа не унифицирована и может быть дополнена. Если же форма бумаги унифицирована и не подлежит изменениям, а строка с регистрационным номером отсутствует, вписывать его не нужно: при отказе бюрократических служб принять ее, легко доказать свою правоту. Впрочем, большинство форм уже исправлены, а потому проблем возникнуть не должно. Также фирмы могут указать ОГРН на печати и пользоваться ею.

Отдельно стоит отметить ОРГН ИП: его нужно указывать только в следующих документах:

- в самом госреестре и документах, имеющих к нему отношение;

- в документах, связанных с предпринимательской деятельностью.

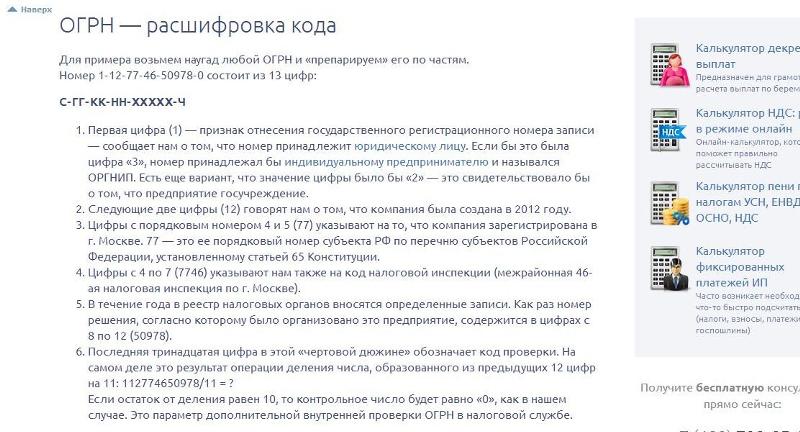

Как расшифровать ОГРН

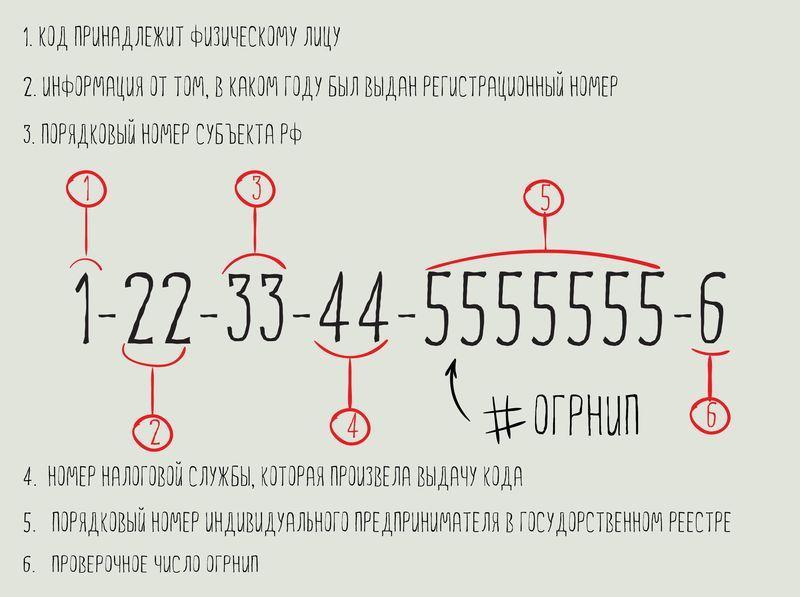

Весь номер состоит из 13 цифр, для ИП – из 15. Традиционно его схема выглядит так: А ББ ВВ ГГ ХХХХХ О, для ИП – А ББ ВВ ГГ ХХХХХХХХХ О.

- А – обозначает признак государственного регистрационного номера: 1 и 5 используют для ОГРН, 2 – для других форм, 3 – для ИП;

- ББ – последние две цифры года регистрации в реестре;

- ВВ – номер города, района или области, в которой зарегистрирована

ГРН и ОГРН: в чем разница

При регистрации организационно-правовой формы юридическому субъекту предпринимательства присваивается ряд кодов, каждый из которых раскрывает определенные параметры предприятия. Они фиксируются и систематизируются в единой базе данных субъектов. При их смене требуется внесение корректив, что производиться посредством записи, которой присваивается код ГРН. Ввиду практически идентичной трактовки его часто путают с ОГРН. Однако оба кода не имеют ничего общего между собой. Чем отличается ОГРН от ГРН?

Ввиду практически идентичной трактовки его часто путают с ОГРН. Однако оба кода не имеют ничего общего между собой. Чем отличается ОГРН от ГРН?

Отражение ОГРН в реквизитах компании и отсутствие в них кода ГРН

Что такое ОГРН

ОГРН является кодом, раскрывающим общую характеристику предприятия.

Он присваивается субъекту предпринимательской деятельности при получении официального статуса юридического лица. Ему соответствуют параметры организации, идентифицирующие ее:

- название;

- месторасположение;

- уставный фонд;

- состав учредителей;

- руководство и степень его полномочий.

Все субъекты предпринимательства учитываются в едином реестре. И поиск осуществляется по ОГРН. Функциональные возможности ЕГРЮЛ позволяют оценить надежность контрагентов перед подписанием соглашения, что проверяется по достоверности предоставленных ими сведений.

Что такое ГРН

В процессе функционирования субъекта хозяйствования, в его базовых характеристиках могут быть произведены изменения. Они должны быть зафиксированы в единой базе. Основанием для инициации процедуры корректировки сведения ЕГРЮЛ, является заявление уполномоченного представителя, которым чаще всего выступает руководитель компании. К документу необходимо приложить бумаги, подтверждающие актуальность заявленного требования внесения изменений. Они производятся в виде записи, которой присваивается определенный код ГРН. Он отображает только номер записи.

Они должны быть зафиксированы в единой базе. Основанием для инициации процедуры корректировки сведения ЕГРЮЛ, является заявление уполномоченного представителя, которым чаще всего выступает руководитель компании. К документу необходимо приложить бумаги, подтверждающие актуальность заявленного требования внесения изменений. Они производятся в виде записи, которой присваивается определенный код ГРН. Он отображает только номер записи.

В чем сходство

Рассматривая вопрос о ГРН и ОГРН, в чем разница их и сходство, наглядно бросается в глаза тринадцатизначная цифровая комбинация, актуальная для обоих идентификаторов.

Еще можно отметить, что актуальность обеих кодов легко проверить без оформления официального запроса для выдачи информации из базы данных. Процедура может быть реализована при помощи арифметических действий.

Проверка актуальности кода при помощи арифметических действий

Последняя цифра в обеих кодах является контрольной. Она идентифицирует младший разряд от результата деления числа, сформированного предыдущими двенадцать числами на 11. Контрольное число может быть использовано при проверке контрагента на порядочность, обусловленную достоверностью предоставленных данных, а также при проведении внутренней проверки кодов в Налоговой Службе.

Она идентифицирует младший разряд от результата деления числа, сформированного предыдущими двенадцать числами на 11. Контрольное число может быть использовано при проверке контрагента на порядочность, обусловленную достоверностью предоставленных данных, а также при проведении внутренней проверки кодов в Налоговой Службе.

Отличие ГРН от ОГРН

ОГРН присваивается компании в момент ее регистрации. Он состоит из 13 цифр, в комбинации которых зашифрована информация об общих параметрах предприятия. К ним относятся регистрационные данные организации, ее месторасположения и сведения и постановке на налоговый учет. ГРН не относится к категории идентифицирующих характеристики субъекта кодов, поскольку он является номером записи об изменениях.

Их разница заключается в функциональности кодов, поскольку по факту они имеют разное значение.

ОГРН присваивается компании один раз, и он актуален на весь период ее деятельности. Субъект хозяйствования может быть обладателем нескольких кодов ГРН, поскольку он присваивается по факту внесения изменений в базу ЕГРЮЛ, которые могут быть проведены по мере необходимости столько раз, сколько необходимо.

Еще одним отличием кодов является зашифровка в шестой и седьмой позиции цифровой структуры ОГРН кода налоговой инспекции, в которой была произведена постановка на учет организации. В коде ГРН такая информация не заложена, зато первые две позиции в нем отображают номер записи, тогда как в ОГРН первая позиция идентифицирует отнесение субъекта к категории юридического или физического лица, а следующая комбинация интерпретирует год регистрации.

Итоги

ОГРН и ГРН являются принципиально разными кодами. Один из них присваивается при регистрации и не изменен на протяжении всего времени функционирования компании, а второй назначается при каждом эпизоде внесения изменений в единую базу. В ОГРН заложено больше информации, чем в ГРН. Сходство заключается только в принципе формирования цифровой комбинации, обусловленной количеством цифр и наличием контрольного числа, применяемого для проверки актуальности кода.

Вконтакте

Одноклассники

Google+

ОГРНИП и ОГРН: расшифровка, что это такое

В ходе принятия решения об открытии бизнеса, каждый человек, в том числе ИП сталкивается с необходимостью заполнения многочисленных бумажек. И для лица, не посвященного в детали, станет проблематичным разобраться с теми или иными документами и понять, для чего вообще они нужны. Исключением не является и ОГРНИП, который представлен важнейшим документом, поскольку без его существования не предоставляется возможным написать какое-то заявление и подать декларацию. Рассмотрим все о коде ОГРН – что это такое, и где его взять, пример расшифровки и другие факторы.

И для лица, не посвященного в детали, станет проблематичным разобраться с теми или иными документами и понять, для чего вообще они нужны. Исключением не является и ОГРНИП, который представлен важнейшим документом, поскольку без его существования не предоставляется возможным написать какое-то заявление и подать декларацию. Рассмотрим все о коде ОГРН – что это такое, и где его взять, пример расшифровки и другие факторы.

Что означают ОГРН и ОГРНИП

Это основной государственный регистрационный номер ИП. Каждое физическое лицо, прошедшее регистрацию в качестве ИП, подлежит внесению в ЕГРИП, в результате чего им получается специальный номер, который предоставляется один раз и не подлежит замене. Свидетельство ОГРНИП не ограничивается по определенным срокам действия. В ходе регистрационного процесса у налоговых органов подлежат внесению в реестр и юридические лица, которыми также получается комбинация.

Обратите внимание: общая цель этих кодов – систематизация работы и упрощение налогового процесса.

Для налоговой службы этот номер также представляет удобство, позволяя контролировать работы ИП и компаний, а также вести слежение за процессом налогообложения по отношению к новым бизнесменам.

Почему это так важно? Комбинация цифр является особо важной для самого лица и его партнеров, тому есть ряд определенных причин:

- это регистрационный показатель для ИП;

- его срочно нужно указывать при формировании записи в государственный реестр;

- он фигурирует в ряде документов, связанных с деятельностью ИП;

- он нужен для предоставления партнерам ИП.

ОГРН – один из важнейших реквизитов предпринимателя

Как выглядят коды ОГРН и ОГРНИП

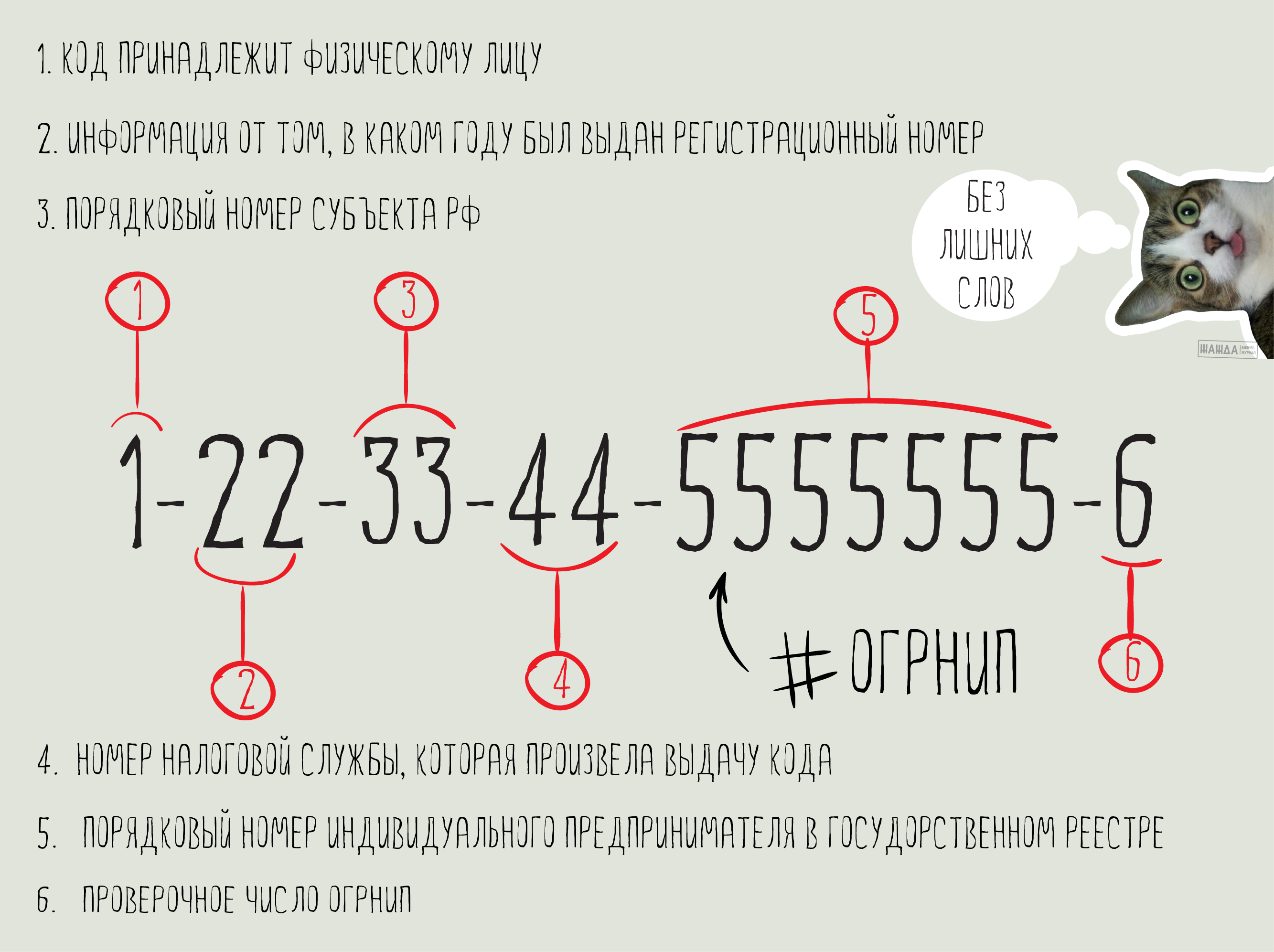

Рассмотрим базовый пример расшифровки ОГРНИП, что это такое, и где его взять. Сам по себе номер регистрации состоит из 15 цифр, каждая из них представляет собой особую ценность для деятельности ИП:

- 1 «С» – обычно имеет параметры «3», означающий отношение к одному ОРН, или «4», предполагающий отношение к другому ОРН записи.

- Последующие две цифры – свидетельство о годе, в котором прошла регистрация, и была создана запись в государственном реестре. Обычно в этом поле отображаются последние цифры года.

- Цифры под порядковыми номерами соответственно четыре и пять «КК» – свидетельствуют о том, что ИП – гражданин РФ, и субъект предпринимательской деятельности зарегистрирован на территории именно этого государства.

- Цифры под порядковым расположением 6 и 7 – «НН» – являются кодом налоговой инспекции, в которой прошел регистрацию ИП.

- Остальные параметры до предпоследнего числа, то есть с 8 по 14 – указывают на персональный номер ИП. Он полностью совпадает с номером, под которым лицо внесено в ЕГРИП.

- Цифра №15 – четырнадцатое число делится на 13, в ходе чего и происходит вычисление данной цифры. Из полученного числа забирается последняя цифра остатка. Число относится к контрольным и делает общий номер владельца уникальным.

ОГРН юридического лица оформляется аналогичным образом. Ввиду уникальности каждого из номеров не может быть такого, чтобы в России было два одинаковых номера. Кроме того, в процессе проверки данного номера налоговый агент и другие структуры могут проверить лицо на факт мошенничества, рассчитав цифру №15.

Ввиду уникальности каждого из номеров не может быть такого, чтобы в России было два одинаковых номера. Кроме того, в процессе проверки данного номера налоговый агент и другие структуры могут проверить лицо на факт мошенничества, рассчитав цифру №15.

Номер ОГРНИП для ИП

По сути, номер идентичен идентификатору, только он предназначается для предпринимателей. Рассмотрим, что такое ОГРНИП для ИП физических лиц, как он рассчитывается, что означает. Изменений данный показатель не терпит, а в ходе регистрации присваивается каждому из лиц. Для ИП он применяется как регистрационный номер дела. Требуется для проведения систематизации работы и труда, дает массу информационных сведений о контрагенте, помогает в осуществлении проверки добросовестности деятельности ИП, а также способствует отслеживанию объемов регистрации новых лиц. Поэтому владея таким параметром, можно избежать многочисленных ошибок и недоразумений деятельности.

Обратите внимание:рассматривая ОГРН и ОГРНИП – что это, и сколько цифр они содержит, можно отметить, что общая формула номера выглядит как С-ГГ-КК-ХХХХХХХХХ-Ч.

Узнаем номер по ИНН

Ввиду того что компании или предпринимателю в ходе регистрационной деятельности присваивается масса реквизитов, можно осуществить поисковые работы данного плана по-другому, например, узнать по идентификационному номеру, заказав выписку из ЕГРИП. Для этого создается специализированный запрос в налоговые органы, в ходе чего можно получить номер даже в один день, если выбрать ускоренное рассмотрение вашей заявки. Традиционная не срочная процедура имеет продолжительность, равную от 3 до 5 рабочих дней. От того, насколько срочной является необходимость получения номера, зависит сумма платежа на кассе за факт подачи заявки.

В некоторых случаях предоставляется выписка с двумя указанными номерами ОГРНИП. Это не ошибочные сведения, как принято полагать многими. Дело в том, что ИП были поданы в органы данные, подвергшиеся изменению, например новый адрес жительства. В любом случае действующим является номер, выданный в ходе прохождения первичной регистрации. Второй параметр является особо значимым только для получения внутренней информации.

Второй параметр является особо значимым только для получения внутренней информации.

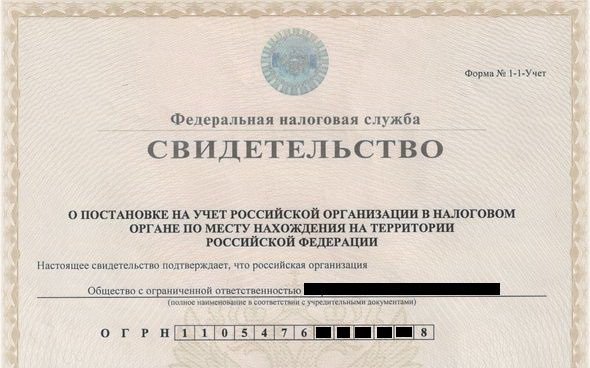

Свидетельства ОГРН и ОГРНИП

На руки ИП при регистрации выдается свидетельство, на котором и указывается данный параметр. Как выглядит свидетельство ОГРН – можно ознакомиться. На самом деле, в нем нет ничего сложного. В «шапке» указано название документа, затем следует основная часть, код, подпись уполномоченного органа.

Получить свидетельство ОГРН/ОГРНИП не составит особого труда

Способы получения свидетельств

Есть несколько вариантов, как получить ОГРН:

- Использовать услуги посредников, причем они предлагаются в большом разнообразии. Для поиска в качестве площадки можно использовать специализированные форумы и сервисы по схожей тематике. В общем, с этим у вас не возникнет проблем.

- Второй вариант – применение базы данных, размещенной на просторах сети. Корректность кода может быть проверена, и процедура бесплатно. Если нужно получить полноценную информацию, то она выдается на платной основе.

Обратите внимание:также если вы приняли решение сотрудничать с другими компаниями, то перед заключением сделки важно понять, что перед вами находится не мошенник, проверив реальность и факт того, что ИП существует.

Таким образом, данный номер представляет особую важность для начинающих ИП и юридических лиц, поэтому необходимо владеть информацией о том, как его лучше всего узнать. Кроме того, есть только один номер, в России двух повторяющихся цифровых комбинаций быть не может.

Выдаются номерные знаки только по факту прохождения регистрации и присваиваются каждому лицу. Как факт подтверждения существования ИП выдается свидетельство, в котором присутствует заверение необходимыми печатями, подписями и прочими параметрами. Получением номера занимаются специализированные службы и потенциальные партнеры предпринимателя, для каждого субъекта предусмотрены различные условия.

6 типов шифрования, о которых вы должны знать

Как компания, занимающаяся разработкой программного обеспечения, мы осознаем важность кибербезопасности, и одним из лучших способов обеспечения максимальной безопасности является шифрование.

Давайте начнем эту статью о типах шифрования с небольшого сценария:

Представьте, что вы и ваш друг работаете в разных городах, и вы должны перевести ему 2000 долларов онлайн. Вы вводите данные своего банковского счета и переводите ему необходимые деньги.Через несколько часов вы получите сообщение от друга о том, что он получил деньги. На следующий день вы получите еще одно сообщение о том, что 3000 долларов были переведены на неизвестный счет. Теперь вы не помните, как передавали кому-то эти вторые 3000 долларов!

Странно? Вы, должно быть, задаетесь вопросом: «Как это вообще произошло?» Что ж, онлайн-страница, на которой вы ввели свои банковские реквизиты, не была защищена или ваши данные были «украдены» во время передачи, поскольку они не были зашифрованы. Именно здесь проявляется преимущество шифрования данных.

Теперь вам должно быть интересно, что такое шифрование? Как это работает? Сколько существует типов шифрования? Есть ли какой-нибудь стандарт шифрования, которому можно следовать? Что еще нужно для защиты ваших данных? Я отвечу вам на все эти вопросы в этой статье. Если вам интересно узнать, продолжайте читать до конца!

Если вам интересно узнать, продолжайте читать до конца!

Что такое шифрование?

Для начала давайте разберемся с концепцией шифрования.

Когда вы делитесь какой-либо информацией или данными через Интернет с другим человеком, они проходят через серию сетевых устройств, расположенных по всему миру, и все они составляют часть «общедоступной» Интернет-сети.Поскольку ваши данные передаются через общедоступный Интернет, существует большая вероятность того, что данные будут скомпрометированы. Чтобы избежать такого компромисса, можно установить определенное программное обеспечение / оборудование, которое обеспечит безопасную передачу ваших общих данных или информации. В современном цифровом мире эти процессы известны как шифрование.

С технической точки зрения ваши общие данные закодированы; он конвертируется в нечитаемый формат. Когда он доходит до лица на принимающей стороне, нечитаемые данные декодируются и становятся доступными для чтения только указанному получателю. Весь этот процесс кодирования / декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Весь этот процесс кодирования / декодирования возможен только с помощью цифрового «ключа», который я подробно объясню в следующем разделе.

Источник: Khan Academy

Шифрование считается безопасным способом передачи или обмена данными во избежание вмешательства третьих лиц. Это можно сделать в любой точке всего потока данных; это не изолированный процесс. Вы можете зашифровать свои данные, пока работаете над ними или собираетесь их отправить.

Как работает шифрование?

Теперь, когда мы разобрались с концепцией шифрования, давайте посмотрим, как именно оно работает.

Проще говоря, шифрование использует алгоритмы для перемешивания любых данных, которые вы хотите зашифровать. Перед отправкой сообщения или данных лицу на принимающей стороне необходимо иметь случайно сгенерированный ключ, с помощью которого они могут их расшифровать. Представьте, что вы заперли ящик с важными документами с помощью ключа.Вы отправляете эту коробку своему другу. У нее такой же ключ, как и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Представьте, что вы заперли ящик с важными документами с помощью ключа.Вы отправляете эту коробку своему другу. У нее такой же ключ, как и у вас, с помощью которого она может разблокировать его и получить доступ к этим важным документам. Но в цифровом мире все это делается в электронном виде!

Итак, действуют три уровня шифрования:

- Обычный текст

- Зашифрованный текст (зашифрованный текст)

- Расшифрованный текст (такой же, как исходный простой текст).

Например, вы отправили нам сообщение, которое выглядит примерно так:

« Здравствуйте, GoodCore, я веду онлайн-бизнес.Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Теперь это сообщение будет зашифровано с помощью ключа. Зашифрованный будет выглядеть на третьей стороне:

nIssP3KwTm6t7nO27b6MisafLAKQnMC + UDzq / THM6Fv + QWmWpHkZkSEn2d1cBT9WT289y6HyZFpjuJFKTBeJEkJiy3 / Fcj8AHGrzOyvJtTdpWHUe3GlzxFVed4UX / yXZdei1xagl + + HY5kD9kljDCe РГ + XMVNjXNybcvJXnIiN + EtltIO5ftgbyGVI + A8X + Vms3FzUYFGRZWiDN4SsynTBNaXh + MJOJCaPxgej1nt + QJ1pjzFCxmuWnlRQRonAuiMxgbGKzuEhuOTwRg06dVfj0ZHV19HVyPE94u5UAC4IUAHnSYgJu8r2zLPeER0xlQtC0EeviBlFb9jW1LUglyO1wxH6vWuQu5URCgSY1u7rI =

Когда оно дойдет до нас, мы расшифруем сообщение, используя тот же ключ, и он будет выглядеть так:

« Здравствуйте, GoodCore, я веду онлайн-бизнес.

Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Источник: Wall Street Journal

Есть два ключа шифрования, на основе которых работают разные типы шифрования:

1) Симметричный: Он работает с одним закрытым ключом, поэтому быстрее, чем асимметричное шифрование (подробно описано в следующем пункте).В этом методе шифрования отправитель должен поделиться закрытым ключом с получателем для доступа к данным или информации.

Модель шифрования с симметричным ключом Это старый метод шифрования, который очень хорошо известен. Поскольку предполагается, что секретный ключ используется как для отправителя, так и для получателя, получение доступа к данным или информации для хакеров становится довольно рискованным.

2) Асимметричный: Этот метод шифрования работает с двумя ключами: одним открытым ключом и одним закрытым ключом.Открытый ключ доступен всем. Однако закрытый ключ должен оставаться секретным, поскольку вы будете шифровать свои данные или сообщение с помощью открытого ключа и расшифровывать с помощью закрытого ключа. Снова представьте ситуацию, когда вы поставили два замка на ящик с конфиденциальной информацией. У одного из этих двух замков есть главный ключ, к которому может получить доступ любой. Однако второй ключ только у вас и у друга, с которым вы должны поделиться коробкой. Вы отправляете коробку своему другу с помощью другого человека.Он пытается открыть его и пройти только один замок, потому что у него есть главный ключ. Без везения он доставляет коробку вашему другу, который с помощью второго ключа может получить доступ к информации, которой вы поделились.

Модель шифрования с асимметричным ключом Поскольку этот метод шифрования работает с двумя ключами, любой алгоритм, основанный на нем, будет считаться самым надежным типом шифрования, поскольку он обеспечивает высокий уровень безопасности. До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

До сих пор никому не удавалось взломать шифрование с асимметричным ключом.

Различные типы шифрования

По мере развития технологий современные методы шифрования заменяют устаревшие. Следовательно, существует несколько различных типов программного обеспечения для шифрования, которые упростили нашу работу. Поэтому для вашего удобства я предоставил вам список лучших типов шифрования ниже.

Triple DES

Алгоритм тройного шифрования данных или Triple-DES использует симметричное шифрование. Это усовершенствованная версия блочного шифра DES с 56-битным ключом.Однако, как следует из названия, TDES трижды шифрует данные, используя 56-битный ключ, что делает их 168-битным ключом. Он работает в три этапа при шифровании данных:

- зашифровать

- расшифровать

- повторно зашифровать

Точно так же этапы расшифровки будут:

- расшифровать

- зашифровать

- расшифровать заново

Поскольку он шифрует трижды, он намного медленнее по сравнению с другими типами шифрования. Более того, он также шифрует данные в более коротких блоках, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко применяемый алгоритм.

Более того, он также шифрует данные в более коротких блоках, поэтому становится довольно легко расшифровать данные в течение всего процесса шифрования. Следовательно, существует более высокий риск кражи данных. Однако до того, как появились другие модифицированные типы шифрования, это был наиболее рекомендуемый и широко применяемый алгоритм.

Несмотря на то, что он постепенно прекращается, многие финансовые и коммерческие организации все еще используют этот тип шифрования для защиты своих данных.

AES

Расширенный стандарт шифрования (AES) также представляет собой симметричное шифрование, основанное на алгоритме Rijndael.Он использует блочный шифр и шифрует по одному блоку фиксированного размера за раз. Он работает в 128-битном или 192-битном формате, но может быть расширен до 256-битной длины ключа. Для шифрования каждого бита используются разные раунды. Например, 128-битный будет иметь 10 раундов, 192-битный будет иметь 12 раундов и так далее.

Считается одним из лучших алгоритмов шифрования, потому что он был разработан Национальным институтом стандартов и технологий США. Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

Это также один из защищенных типов шифрования, поскольку он работает с одним закрытым ключом.

RSA

Шифрование Ривеста – Шамира – Адлемана (RSA) — это асимметричный шифр, который функционирует на двух ключах: открытый ключ для шифрования и закрытый ключ для дешифрования. Считается лучшим алгоритмом шифрования, он работает с 1024-битным ключом и может увеличивать длину ключа до 2048-бит. Это означает, что чем больше размер ключа, тем медленнее становится процесс шифрования.

Модель шифрования RSAИз-за большего размера ключа он известен как один из самых надежных типов шифрования. Он также считается стандартом шифрования данных, передаваемых через Интернет, поскольку на сегодняшний день это самый безопасный алгоритм шифрования.По сравнению с другими типами шифрования, RSA доставляет хакерам довольно тяжелые времена из-за длины ключей, с которыми он работает.

Blowfish

Другой алгоритм шифрования, разработанный для замены DES, Blowfish — это симметричный блочный шифр, который работает с ключом переменной длины от 32 бит до 448 бит. Поскольку это блочный шифр, он разделяет данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Поскольку это блочный шифр, он разделяет данные или сообщение на фиксированные 64-битные блоки при шифровании и дешифровании.

Он был разработан для быстрой работы и доступен как бесплатное общедоступное программное обеспечение для шифрования для любого пользователя.Он не запатентован и не лицензирован. Будучи общедоступной платформой шифрования, она неоднократно проверялась на скорость, эффективность и безопасность. Многие организации утверждают, что никто не смог его успешно взломать. Следовательно, Blowfish стал выбором поставщиков и электронной коммерции, в основном помогая им защищать платежи, пароли и другую конфиденциальную информацию.

Twofish

Twofish также является симметричным блочным шифром, это усовершенствованная версия шифрования Blowfish. Он имеет размер блока 128 бит и может увеличиваться до длины ключа 256 бит.Как и другие симметричные шифры, он также разбивает данные на блоки фиксированной длины. Однако он работает в 16 раундов независимо от размера данных. Среди различных типов шифрования это гибкое. Это позволяет вам выбрать быстрый процесс шифрования и медленную настройку ключа и наоборот.

Среди различных типов шифрования это гибкое. Это позволяет вам выбрать быстрый процесс шифрования и медленную настройку ключа и наоборот.

Поскольку это безлицензионное и достаточно быстрое, вы имеете полный контроль над ним по сравнению с другими типами шифрования. Если бы AES не стал лучшим алгоритмом шифрования, Twofish считался бы одним из них.

FPE

Шифрование с сохранением формата (FPE) — довольно новый метод шифрования. Он шифрует ваши данные в аналогичном формате. Например, если вы зашифровали свой пароль, состоящий из 6 букв, 5 цифр и 4 специальных букв, то на выходе вы получите другую комбинацию аналогичного формата.

Другими словами, если вы используете этот метод шифрования, он сохранит формат вашего простого текста, так как после шифрования структура ваших данных останется прежней.

Он широко используется в системах финансовых баз данных, банковских системах, розничной торговле и т. Д.

Приложения для шифрования

К этому моменту я предполагаю, что вы хорошо знаете, как защитить свои данные. Но есть еще один фактор, который необходимо решить, а именно как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам необходимо знать о следующих приложениях шифрования, которые в этом позаботятся.

Но есть еще один фактор, который необходимо решить, а именно как убедиться, что отправляемое вами сообщение не будет изменено или изменено. Для этого вам необходимо знать о следующих приложениях шифрования, которые в этом позаботятся.

Хэши

После того, как вы выбрали желаемый тип шифрования, вам необходимо дополнительно убедиться, что ваши данные не изменены, а являются подлинными и проверенными.Для этого вам нужно использовать хеши. Это односторонняя функция, которая принимает большой набор данных и преобразует их в данные небольшого стандартного размера. Вы создаете уникальный отпечаток пальца, который является доказательством того, что ваши данные не были изменены на разных уровнях шифрования. Результат хеширования называется хеш-значением или хеш-дайджестом.

Алгоритм хеширования Если по какой-либо причине есть сомнения в том, что данные были изменены или изменены, вы всегда можете сравнить исходный хэш с хешем нового, потому что два по-разному измененные данные не могут дать одинаковые хеши.

Если мы посмотрим на бэкэнд-процесс, то хеш-функция будет выполняться, когда пользователь входит в систему, используя свой идентификатор и пароль. Сервер ищет связанное хеш-значение. Введенный вами пароль хешируется с использованием того же алгоритма, с помощью которого он был зашифрован. Если он совпадает с уже сохраненным хеш-значением, значит, он действителен и аутентифицирован.

Цифровые сертификаты

После того, как вы определили, что ваша зашифрованная информация не была изменена, также необходимо определить, из какого источника поступает ваша зашифрованная информация и кто будет ее расшифровывать.Здесь на помощь приходят цифровые сертификаты, также известные как сертификаты идентичности или сертификаты открытых ключей.

Снимок экрана цифрового сертификата GoodCore. Они проверяют подлинность отправителя и получателя зашифрованных данных через Интернет с использованием различных методов шифрования. Любой центр сертификации выдаст вам ваш цифровой сертификат. Он будет содержать следующее:

Он будет содержать следующее:

- Ваше имя

- Название центра сертификации

- Уникальный серийный номер сертификата

- Срок его действия

- Уникальный закрытый ключ

- Цифровая подпись центра сертификации

После того, как ваш цифровой сертификат будет выпущен, вы можете используйте его как источник подтверждения для различных онлайн-нужд.

Протоколы шифрования

Чтобы осуществлять частную коммуникацию по сети, мы должны убедиться, что наши устройства и наши каналы связи безопасны и надежны. Способы, которыми мы можем этого добиться, называются протоколами шифрования.

Ниже я рассмотрел несколько протоколов шифрования, о которых вы должны хорошо знать.

IPsec

Безопасность интернет-протокола (IPsec) — это структура для различных типов шифрования. Это помогает проверять различные пакеты, которые зашифрованы и дешифрованы с использованием открытого и закрытого ключей в рамках протокола. Для аутентификации в эти пакеты также добавляются хеш-значения. Если отправленный пакет отличается от полученного пакета, вы можете легко определить, что в процессе были внесены изменения.

Для аутентификации в эти пакеты также добавляются хеш-значения. Если отправленный пакет отличается от полученного пакета, вы можете легко определить, что в процессе были внесены изменения.

Кроме того, вы можете запустить IPsec с помощью двух типов операций:

1. Туннельный режим: Весь пакет, включая заголовок, зашифрован и помещен в другой пакет. Затем он пересылается в центральную VPN, где конечные точки их расшифровывают.После расшифровки пакеты отправляются на правильный IP-адрес.

2. Транспортный режим: Шифруются только полезные данные пакетов. Заголовки отправляются как есть. Этот процесс требует меньше инфраструктуры и прост в развертывании.

PPTP

Протокол туннелирования точка-точка (PPTP) был разработан Microsoft и другими техническими компаниями в качестве основы для типов шифрования. Это гарантирует, что связь между клиентом VPN (виртуальной частной сети) и сервером VPN не нарушается.

Он охватывает сеть передачи данных и помещается в конверт IP, который при каждом столкновении будет обрабатываться как IP-пакет. Этот протокол шифрования уже устарел.

L2TP

Протокол туннелирования уровня 2, одобренный Microsoft и Cisco, — это еще одна структура для типов шифрования, которая используется в устройствах аппаратного шифрования. В отличие от PPTP, он дважды включает сетевые данные, что замедляет весь процесс.

Кроме того, он работает с IPsec для обеспечения безопасного соединения и шифрования.Сегодня он встроен во все операционные системы и устройства с VPN-кабелем.

SSTP

Secure Socket Tunneling Protocol защищает соединение между VPN-клиентом и VPN-сервером.

Модель протокола шифрования SSTPСледовательно, все данные и трафик протокола точка-точка (PPP) через канал SSL, который проходит между ними, зашифрованы. Следовательно, он более защищен по сравнению с PPTP.

SSL

Специально разработанный для подключения к веб-серверу протокол Secure Sockets Layer (SSL), теперь известный как Transport Layer Security (TLS), обеспечивает шифрование данных, целостность сообщений с использованием сертификатов и аутентификацию во время шифрования и дешифрования.

Он гарантирует защиту информации на протяжении всего процесса обмена. Обычно он работает в фоновом режиме.

HTTPS

Безопасный протокол передачи гипертекста (HTTPS) — это HTTP в сочетании с SSL. Это безопасная версия HTTP, которую вы видите в URL каждого веб-сайта. HTTPS гарантирует, что ваши конфиденциальные данные из веб-браузера на веб-сайт надежно защищены и зашифрованы, чтобы избежать кражи информации в Интернете.

Снимок экрана веб-адреса GoodCoreОн работает с асимметричным ключом шифрования, который осуществляется с помощью закрытого ключа, который находится у владельца веб-сайта, и открытого ключа, доступного каждому.Итак, в следующий раз, когда вы будете использовать веб-сайт, проверьте наличие символа «s» после HTTP, чтобы обеспечить безопасность просмотра веб-страниц и обмена данными.

Заключительные слова

На этом мы подошли к концу нашей статьи.

Безопасность данных стала в центре внимания всего интернет-мира. Вы действительно должны решить, какой метод шифрования лучше подходит для вас, а также правильную комбинацию приложения шифрования и протоколов.

Вы действительно должны решить, какой метод шифрования лучше подходит для вас, а также правильную комбинацию приложения шифрования и протоколов.

Напомним, что в этой статье шифрование — это безопасный способ обмена конфиденциальными данными через Интернет.Существуют различные типы шифрования, но я обсудил с вами шесть лучших типов шифрования: AES, Triple DES, FPE, RSA, Blowfish и Twofish. Для аутентификации и проверки вашей информации вам потребуются протоколы и приложения шифрования.

Я надеюсь, что благодаря этой статье вы сможете понять науку, лежащую в основе информационной безопасности, и хорошо осведомлены о том, как этого можно достичь с помощью правильных типов шифрования и протоколов.

Нам хотелось бы узнать вашу позицию по этой статье.Итак, оставьте нам свои комментарии или напишите нам по электронной почте.

Шифрование и дешифрование с использованием Cryptool

Cryptool — это бесплатная программа с открытым исходным кодом, которую можно использовать в различных аспектах криптографических и криптоаналитических концепций. Нет других подобных программ, доступных в Интернете, где вы можете анализировать шифрование и дешифрование различных алгоритмов. Этот инструмент предоставляет графический интерфейс, лучшую документацию для шифрования и дешифрования, наборы аналитических инструментов и несколько алгоритмов.

Нет других подобных программ, доступных в Интернете, где вы можете анализировать шифрование и дешифрование различных алгоритмов. Этот инструмент предоставляет графический интерфейс, лучшую документацию для шифрования и дешифрования, наборы аналитических инструментов и несколько алгоритмов.

Что такое Cryptool?

- Бесплатная программа с графическим пользовательским интерфейсом (GUI).

- Инструмент для применения и анализа криптографических алгоритмов.

- С обширной онлайн-справкой это понятно без глубоких знаний криптографии.

- Содержит почти все современные криптоалгоритмы.

- «Игривое» введение в современную и классическую криптографию.

- Не «хакерский» инструмент

Шифрование и дешифрование Caesar Cipher

Здесь мы реализуем шифрование и дешифрование Caesar Cipher, которое фактически является методом подстановки в криптографии.Шифр Цезаря включает в себя замену каждой буквы алфавита буквой — помещенной вниз или вверх в соответствии с заданным ключом.

Чтобы начать процесс, вам нужно перейти на вкладку «Шифрование / дешифрование» программы. Там вы найдете вкладку «Симметричный (классический)» — «Выбрать шифр Цезаря». Для получения дополнительной информации вы можете руководствоваться изображением ниже.

Рисунок 1: Шифрование / дешифрование Cryptool

При шифровании мы заменяем букву открытого текста третьей буквой алфавита, т.е. если «A» является нашим символом открытого текста, то зашифрованным текстом будет «D».

Рисунок 2: Caesar Cipher

Итак, если я введу «Monarchy» как открытый текст в Caesar Cipher, он покажет мне шифрование, как показано на изображении ниже.

Рисунок 3: Шифрование Caesar Cipher

Шифрование и дешифрование Playfair

Опять же, нам нужно перейти к Encrypt / Decrypt — Symmetric — Playfair Cipher и выполнить часть шифрования. Мы помещаем тот же открытый текст — МОНАРХИЯ.

Рисунок 4: Playfair Cipher

Итак, когда мы нажимаем кнопку шифрования, мы получаем зашифрованный текст — «ONARMDYB».

Рисунок 5: Шифрование Playfair

Шифрование и дешифрование Hill Cipher

Опять же, мы должны перейти к Encrypt / Decrypt — Symmetric — Hill Cipher и выполнить часть шифрования. Мы помещаем открытый текст как — DRGREERROCKS и предполагаем, что программа дает нам зашифрованный текст как — FZIFTOTBXGPO.

Рисунок 6: Hill Cipher

Итак, когда мы нажимаем кнопку шифрования, мы получаем зашифрованный текст — «FZIFTOTBXGPO».

Рисунок 7: Шифрование Hill Cipher

Шифрование и дешифрование Vigener Cipher

Опять же, мы должны перейти к Encrypt / Decrypt — Symmetric — Vigener Cipher и выполнить часть шифрования. Мы помещаем открытый текст как — MICHIGANTECHNOLOGICALUNIVERSITY и предполагаем, что программа дает нам зашифрованный текст как — TWWNPZOAAS… .., с помощью ключа как — HOUGHTON.

Рисунок 8: Vigener Cipher

Итак, когда мы нажмем кнопку шифрования, мы получим зашифрованный текст, похожий на «TWWNPZOAASWNUHZBNWWGSNBVCSLYPMM»./a9d292640f998ac.s.siteapi.org/img/f51b0ea43b604e680ac716ef3369300219ecb9c8.jpg)

Рисунок 9: Шифрование Vigener Cipher

Шифрование и дешифрование Railfence Cipher

Опять же, мы должны перейти к Encrypt / Decrypt — Symmetric — Railfence Cipher и выполнить часть шифрования. Мы помещаем открытый текст как — НЕПРЕРЫВНЫЙ и предполагаем, что программа дает нам зашифрованный текст как — UEBNRAALBKE… .., с помощью ключа как — 3.

Рисунок 10: Railfence Cipher

Итак, когда мы нажимаем клавишу кнопку encrypt, мы получим зашифрованный текст вида — «UEBNRAALBKE».

Рисунок 11: Шифрование Railfence Cipher

Что такое шифрование данных? Определение, передовой опыт и многое другое

Шифрование данных определено в Data Protection 101, нашей серии статей по основам безопасности данных.

Определение шифрования данных

Шифрование данных переводит данные в другую форму или код, так что только люди, имеющие доступ к секретному ключу (формально называемому ключом дешифрования) или паролю, могут их прочитать. Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — открытым текстом.В настоящее время шифрование — один из самых популярных и эффективных методов защиты данных, используемых организациями. Существует два основных типа шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование.

Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — открытым текстом.В настоящее время шифрование — один из самых популярных и эффективных методов защиты данных, используемых организациями. Существует два основных типа шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование.

Основная функция шифрования данных

Целью шифрования данных является защита конфиденциальности цифровых данных, которые хранятся в компьютерных системах и передаются через Интернет или другие компьютерные сети. Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют важную роль в безопасности ИТ-систем и коммуникаций.

Эти алгоритмы обеспечивают конфиденциальность и управляют ключевыми инициативами безопасности, включая аутентификацию, целостность и предотвращение отказа от авторства. Аутентификация позволяет проверить происхождение сообщения, а целостность обеспечивает доказательство того, что содержимое сообщения не изменилось с момента его отправки. Кроме того, неотказ от авторства гарантирует, что отправитель сообщения не сможет отказать в отправке сообщения.

Процесс шифрования данных

Данные, или открытый текст, зашифровываются с помощью алгоритма шифрования и ключа шифрования.В результате получается зашифрованный текст, который можно увидеть в исходной форме, только если он расшифрован с помощью правильного ключа.

Шифры с симметричным ключом используют один и тот же секретный ключ для шифрования и дешифрования сообщения или файла. Хотя шифрование с симметричным ключом намного быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем, прежде чем он сможет его расшифровать. Поскольку компаниям необходимо безопасно распространять и управлять огромным количеством ключей, большинство служб шифрования данных адаптировали и используют асимметричный алгоритм для обмена секретным ключом после использования симметричного алгоритма для шифрования данных.

С другой стороны, асимметричная криптография, иногда называемая криптографией с открытым ключом, использует два разных ключа, один открытый и один закрытый. Открытый ключ, как он называется, может быть доступен всем, но закрытый ключ должен быть защищен. Алгоритм Ривест-Шармир-Адлеман (RSA) — это криптосистема для шифрования с открытым ключом, которая широко используется для защиты конфиденциальных данных, особенно когда они отправляются по небезопасной сети, такой как Интернет. Популярность алгоритма RSA обусловлена тем фактом, что как открытый, так и закрытый ключи могут шифровать сообщение, чтобы гарантировать конфиденциальность, целостность, подлинность и неотвратимость электронных сообщений и данных с помощью цифровых подписей.

Проблемы современного шифрования

Самый простой метод атаки на шифрование сегодня — это грубая сила или попытка использования случайных ключей до тех пор, пока не будет найден правильный. Конечно, длина ключа определяет возможное количество ключей и влияет на правдоподобие этого типа атаки. Важно помнить, что надежность шифрования прямо пропорциональна размеру ключа, но по мере увеличения размера ключа увеличивается и количество ресурсов, необходимых для выполнения вычислений.

Альтернативные методы взлома шифра включают атаки по побочным каналам и криптоанализ. Атаки по побочным каналам идут после реализации шифра, а не самого шифра. Эти атаки имеют тенденцию к успеху, если есть ошибка в конструкции или выполнении системы. Точно так же криптоанализ означает обнаружение слабого места в шифре и его использование. Криптоанализ более вероятен, если в самом шифре есть изъян.

Решения для шифрования данных

Решения для защиты данных для шифрования данных могут обеспечивать шифрование устройств, электронной почты и самих данных.Во многих случаях эти функции шифрования также встречаются с возможностями управления устройствами, электронной почтой и данными. Компании и организации сталкиваются с проблемой защиты данных и предотвращения потери данных, поскольку сотрудники все чаще используют внешние устройства, съемные носители и веб-приложения в рамках своих повседневных бизнес-процедур. Конфиденциальные данные могут больше не находиться под контролем и защитой компании, поскольку сотрудники копируют данные на съемные устройства или загружают их в облако. В результате лучшие решения для предотвращения потери данных предотвращают кражу данных и внедрение вредоносных программ со съемных и внешних устройств, а также из веб-приложений и облачных приложений.Для этого они также должны гарантировать, что устройства и приложения используются должным образом, а данные защищены с помощью автоматического шифрования даже после того, как они покидают организацию.

Как мы уже упоминали, контроль и шифрование электронной почты — еще один важный компонент решения по предотвращению потери данных. Безопасная, зашифрованная электронная почта — единственный ответ на соответствие нормативным требованиям, удаленную рабочую силу, BYOD и аутсорсинг проектов. Превосходные решения по предотвращению потери данных позволяют вашим сотрудникам продолжать работать и сотрудничать с помощью электронной почты, в то время как программное обеспечение и инструменты заранее помечают, классифицируют и шифруют конфиденциальные данные в электронных письмах и вложениях.Лучшие решения по предотвращению потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Хотя шифрование данных может показаться обескураживающим и сложным процессом, программное обеспечение для предотвращения потери данных надежно справляется с этим каждый день. Шифрование данных не обязательно должно быть проблемой, которую ваша организация пытается решить самостоятельно. Выберите лучшее программное обеспечение для предотвращения потери данных, которое предлагает шифрование данных с помощью устройств, электронной почты и управления приложениями, и будьте уверены, что ваши данные в безопасности.

Теги: Защита данных 101

Что такое шифрование? | Как шифрование защищает ваши данные

Encryption может помочь защитить данные, которые вы отправляете, получаете и храните с помощью устройства. Сюда могут входить текстовые сообщения, хранящиеся на вашем смартфоне, журналы работ, сохраненные на ваших фитнес-часах, и банковская информация, отправляемая через вашу онлайн-учетную запись.

Шифрование — это процесс шифрования читаемого текста, чтобы его мог прочитать только человек, у которого есть секретный код или ключ дешифрования.Это помогает обеспечить безопасность конфиденциальной информации.

Огромные объемы личной информации управляются онлайн и хранятся в облаке или на серверах с постоянным подключением к Интернету. Практически невозможно вести любой бизнес без того, чтобы ваши личные данные попадали в сетевую компьютерную систему организации, поэтому важно знать, как сохранить конфиденциальность этих данных.

Шифрование играет важную роль.

Как работает шифрование?

Шифрование — это процесс преобразования обычного текста, такого как текстовое сообщение или электронное письмо, в нечитаемый формат, называемый «зашифрованный текст».«Это помогает защитить конфиденциальность цифровых данных, которые хранятся в компьютерных системах или передаются по сети, такой как Интернет.

Когда предполагаемый получатель получает доступ к сообщению, информация переводится обратно в исходную форму. Это называется расшифровкой.

Чтобы разблокировать сообщение, и отправитель, и получатель должны использовать «секретный» ключ шифрования — набор алгоритмов, которые скремблируют и дескремблируют данные обратно в читаемый формат.

Симметричное и асимметричное шифрование: в чем разница?

Ключ шифрования — это набор чисел, используемых для шифрования и дешифрования данных.Ключи шифрования создаются с помощью алгоритмов. Каждый ключ случайен и уникален.

Существует два типа систем шифрования: симметричное шифрование и асимметричное шифрование. Вот чем они отличаются.

- Симметричное шифрование использует один пароль для шифрования и дешифрования данных.

- Асимметричное шифрование использует два ключа для шифрования и дешифрования. Открытый ключ, которым пользуются пользователи, шифрует данные. Закрытый ключ, который не является общим, расшифровывает данные.

Типы шифрования

Существует несколько типов шифрования, каждый из которых разработан с учетом различных потребностей и требований безопасности. Вот наиболее распространенные примеры шифрования.

Стандарт шифрования данных (DES)

Data Encryption Standard считается стандартом низкоуровневого шифрования. Правительство США установило стандарт в 1977 году. Из-за технологических достижений и снижения стоимости оборудования DES, по сути, устарел для защиты конфиденциальных данных.

Тройной DES

Triple DES трижды запускает шифрование DES. Вот как это работает: он шифрует, расшифровывает и шифрует данные — таким образом, «тройной». Он усиливает исходный стандарт DES, который стал считаться слишком слабым типом шифрования для конфиденциальных данных.

RSA

RSA получил свое название от фамильных инициалов трех ученых-информатиков. Он использует надежный и популярный алгоритм шифрования. RSA популярен из-за длины ключа и поэтому широко используется для безопасной передачи данных.

Расширенный стандарт шифрования (AES)

Advanced Encryption Standard — это государственный стандарт США с 2002 года. AES используется во всем мире.

TwoFish

Twofish считается одним из самых быстрых алгоритмов шифрования и является бесплатным для всех. Он используется в аппаратном и программном обеспечении.

Использование шифрования через SSL

Большинство легитимных веб-сайтов используют так называемый «уровень защищенных сокетов» (SSL), который представляет собой форму шифрования данных при их отправке на веб-сайт и с него.Это удерживает злоумышленников от доступа к этим данным во время их передачи.

Найдите значок замка в строке URL-адреса и буквы «s» в адресе «https: //», чтобы убедиться, что вы проводите безопасные зашифрованные транзакции в Интернете.

Рекомендуется получать доступ к сайтам с помощью SSL, когда:

- Вы храните или отправляете конфиденциальные данные в Интернете. Если вы используете Интернет для выполнения таких задач, как подача налоговой декларации, совершение покупок, продление водительских прав или ведение любых других личных дел, посещение сайтов с использованием SSL — это хорошая идея.

- Ваша работа требует этого. На вашем рабочем месте могут быть протоколы шифрования или на него могут распространяться правила, требующие шифрования. В этих случаях шифрование просто необходимо.

3 причины важности шифрования

Почему важно шифрование? Вот три причины:

1. Проблемы конфиденциальности в Интернете реальны

Encryption помогает защитить вашу конфиденциальность в Интернете, превращая личную информацию в сообщения «только для ваших глаз», предназначенные только для сторон, которые в них нуждаются, и никого другого.

Вы должны убедиться, что ваши электронные письма отправляются через зашифрованное соединение или что вы шифруете каждое сообщение.

Большинство почтовых клиентов поставляются с опцией шифрования в меню настроек, и если вы проверяете свою электронную почту с помощью веб-браузера, найдите время, чтобы убедиться, что шифрование SSL доступно.

2. Взлом — это большой бизнес

Киберпреступность — это глобальный бизнес, которым часто руководят транснациональные корпорации.

Многие из крупномасштабных утечек данных, о которых вы, возможно, слышали в новостях, демонстрируют, что киберпреступники часто стремятся украсть личную информацию для получения финансовой выгоды.

3. Этого требуют правила

Закон о переносимости и подотчетности медицинского страхования (HIPAA) требует от поставщиков медицинских услуг внедрения функций безопасности, которые помогают защитить конфиденциальную медицинскую информацию пациентов в Интернете.

Высшие учебные заведения должны предпринять аналогичные шаги в соответствии с Законом о правах и конфиденциальности семейного образования (FERPA) для защиты данных об учащихся.

Розничные торговцы должны соблюдать Закон о справедливой кредитной практике (FCPA) и аналогичные законы, которые помогают защитить потребителей.

Encryption помогает предприятиям соответствовать нормативным требованиям и стандартам. Это также помогает защитить ценные данные своих клиентов.

Как программы-вымогатели используют шифрование для совершения киберпреступлений

Encryption предназначено для защиты ваших данных, но шифрование также может быть использовано против вас.

Например, целевые программы-вымогатели — это киберпреступление, которое может затронуть организации любого размера, включая государственные учреждения. Программы-вымогатели также могут быть нацелены на отдельных пользователей компьютеров.

Как происходят атаки программ-вымогателей? Злоумышленники используют программы-вымогатели, чтобы попытаться зашифровать различные устройства, включая компьютеры и серверы. Злоумышленники часто требуют выкуп, прежде чем предоставить ключ для расшифровки зашифрованных данных. Атаки программ-вымогателей на государственные учреждения могут привести к прекращению работы служб, что затрудняет получение разрешения, лицензии на брак или, например, оплату налоговых счетов.

Целевые атаки часто нацелены на крупные организации, но атаки программ-вымогателей также могут случиться и с вами.

Вот несколько советов, которые помогут защитить ваши устройства от атак программ-вымогателей и риска того, что ваши данные будут зашифрованы и станут недоступными.

- Установите и используйте надежное программное обеспечение безопасности на всех своих устройствах, включая мобильный телефон.

- Регулярно обновляйте программное обеспечение безопасности. Это может помочь защитить ваши устройства от кибератак.

- Обновите операционную систему и другое программное обеспечение. Это может исправить уязвимости системы безопасности.

- Избегайте рефлекторного открытия вложений электронной почты.Зачем? Электронная почта — один из основных способов доставки программ-вымогателей.

- Остерегайтесь любых вложений электронной почты, которые советуют вам включить макросы для просмотра их содержимого. Если включить макросы, вредоносные макросы могут заразить несколько файлов.

- Сделайте резервную копию данных на внешний жесткий диск. Если вы стали жертвой атаки программы-вымогателя, вы, скорее всего, сможете восстановить свои файлы после того, как вредоносная программа будет удалена.

- Рассмотрите возможность использования облачных сервисов. Это может помочь снизить риск заражения программами-вымогателями, поскольку многие облачные службы сохраняют предыдущие версии файлов, что позволяет «вернуться» к незашифрованной форме.

- Не платите выкуп. Вы можете заплатить выкуп в надежде вернуть свои файлы, но вы можете не получить их обратно. Нет никаких гарантий, что киберпреступник предоставит ваши данные.

Шифрование необходимо для защиты конфиденциальной личной информации. Но в случае атак программ-вымогателей он может быть использован против вас. Разумно предпринять шаги, которые помогут вам получить пользу и избежать вреда.

Что такое шифрование? (с изображениями)

Шифрование относится к алгоритмам, которые кодируют простой текст в нечитаемую форму или зашифрованный текст, обеспечивая конфиденциальность.Получатель зашифрованного текста использует «ключ» для расшифровки сообщения, возвращая его к исходной текстовой форме. Ключ — это пусковой механизм алгоритма.

Пароли обычно зашифровываются браузером, чтобы никто, кроме получателя, не мог получить к нему доступ.До появления Интернета шифрование редко использовалось населением, но в основном было военным инструментом. Сегодня, благодаря онлайн-маркетингу, банковскому делу, здравоохранению и другим услугам, даже средний домовладелец гораздо больше осведомлен об этом.

Https в начале URL-адреса означает, что сайт безопасен.Веб-браузеры автоматически шифруют текст при подключении к защищенному серверу, о чем свидетельствует адрес, начинающийся с https . Сервер расшифровывает текст по прибытии, но поскольку информация распространяется между компьютерами, перехват передачи не принесет пользы никому, кто «подслушивает».»Они увидят только нечитаемую тарабарщину.

Существует много типов шифрования, и не все из них надежны. Та же мощность компьютера, которая обеспечивает надежное шифрование, может использоваться для взлома слабых схем. Первоначально считалось, что 64-битное шифрование является достаточно надежным, но сегодня 128-битное шифрование является стандартом, и это, несомненно, снова изменится в будущем.

Хотя браузеры автоматически шифруют информацию при подключении к защищенному веб-сайту, многие люди предпочитают использовать шифрование и в своей электронной переписке. Этого легко добиться с помощью программ, которые содержат плагины или интерфейсы для популярных почтовых клиентов.Самая давняя из них называется PGP (Pretty Good Privacy) , скромное название очень сильной программы шифрования военного уровня. PGP позволяет шифровать не только сообщения электронной почты, но и личные файлы и папки.

Шифрование также можно применить ко всему тому или диску.Для использования накопителя он «монтируется» с помощью специального ключа дешифрования. В этом состоянии привод можно использовать и читать в обычном режиме. По завершении диск отключается и возвращается в зашифрованное состояние, недоступное для чтения злоумышленниками, троянскими конями, шпионским ПО или шпионами. Некоторые люди предпочитают хранить финансовые программы или другие конфиденциальные данные на зашифрованных дисках.

Схемы шифрованияделятся на симметричных или асимметричных .Алгоритмы с симметричным ключом, такие как Blowfish, AES и DES, работают с одним заранее подготовленным ключом, который совместно используется отправителем и получателем. Этот ключ шифрует и расшифровывает текст. В схемах асимметричного шифрования, таких как RSA и Diffie-Hellman, схема создает для пользователя «пару ключей »: открытый ключ и закрытый ключ. Открытый ключ может быть опубликован в сети, чтобы отправители использовали его для шифрования текста, который будет отправлен владельцу открытого ключа. После шифрования зашифрованный текст не может быть расшифрован, кроме как тем, кто владеет закрытым ключом этой пары ключей.Этот алгоритм основан на двух ключах, работающих вместе друг с другом. Асимметричное шифрование считается на один шаг более безопасным, чем симметричное шифрование, потому что ключ дешифрования может оставаться закрытым.

Сильное шифрование делает данные конфиденциальными, но не обязательно безопасными .Для обеспечения безопасности получатель данных — часто сервер — должен быть точно идентифицирован как одобренная сторона. Обычно это делается онлайн с использованием цифровых подписей или сертификатов.

По мере того, как все больше людей осознают открытую природу Интернета, электронной почты и обмена мгновенными сообщениями, шифрование, несомненно, станет более популярным.Без этого информация, передаваемая в Интернете, не только доступна практически любому, чтобы ее можно было уловить и прочитать, но и часто годами хранится на серверах, которые могут переходить из рук в руки или быть скомпрометированы различными способами. По всем этим причинам эту цель стоит преследовать.

Шифрование превращает простой текст в шифрованный текст.Simple English Wikipedia, бесплатная энциклопедия

Encryption позволяет скрыть информацию, чтобы ее нельзя было прочитать без специальных знаний (например, пароля). Это делается с помощью секретного кода или шифра. Утверждается, что скрытая информация зашифрована .

Расшифровка — это способ преобразования зашифрованной информации обратно в открытый текст. Это расшифрованная форма . Изучение шифрования называется криптографией.Криптоанализ можно провести вручную, если шифр простой. Сложным шифрам нужен компьютер для поиска возможных ключей. Расшифровка — это область компьютерных наук и математики, изучающая, насколько сложно взломать шифр.

Простым видом шифрования слов является ROT13. В ROT13 буквы алфавита меняются друг с другом с помощью простого шаблона. Например, A меняется на N , B меняется на O , C меняется на P и т. Д.Каждая буква «повернута» на 13 пробелов. Используя шифр ROT13, слова Simple English Wikipedia превращаются в Fvzcyr Ratyvfu Jvxvcrqvn . Шифр ROT13 очень легко расшифровать. Поскольку в английском алфавите 26 букв, если букву дважды повернуть на 13 букв каждый раз, будет получена исходная буква. Таким образом, повторное применение шифра ROT13 возвращает исходный текст. Когда он общался со своей армией, Юлий Цезарь иногда использовал то, что сегодня известно как шифр Цезаря.Этот шифр работает за счет сдвига позиции букв: каждая буква поворачивается на 3 позиции.

Большинство видов шифрования усложняются, поэтому криптоанализ будет затруднен. Некоторые предназначены только для текста. Другие созданы для двоичных компьютерных данных, таких как изображения и музыка. Сегодня многие люди используют систему асимметричного шифрования под названием RSA. Любой компьютерный файл можно зашифровать с помощью RSA. AES — это распространенный симметричный алгоритм.

Теоретически можно взломать большинство типов шифрования: враг может расшифровать сообщение, не зная пароля, если у него есть умные математики, мощные компьютеры и много времени.Одноразовый коврик особенный, потому что при правильном использовании его невозможно взломать. Необходимо соблюдать три правила:

- Секретный ключ (пароль) должен быть такой же длины, как и секретное сообщение: если сообщение состоит из 20 букв, то ключ также должен содержать не менее 20 букв.

- Секретный ключ должен быть случайным (например, KQBWLDA …)

- Секретный ключ можно использовать только один раз. Чтобы отправить более одного сообщения, для каждого необходимо использовать разные ключи.

Если эти три правила соблюдены, то невозможно прочитать секретное сообщение, не зная секретный ключ.По этой причине во время холодной войны посольства и крупные воинские части часто использовали одноразовые планшеты для тайной связи со своими правительствами. У них были маленькие книжки («блокноты»), заполненные случайными буквами или случайными числами. Каждую страницу из блокнота можно было использовать только один раз: поэтому он называется «одноразовым блокнотом».

Для налоговой службы этот номер также представляет удобство, позволяя контролировать работы ИП и компаний, а также вести слежение за процессом налогообложения по отношению к новым бизнесменам.

Для налоговой службы этот номер также представляет удобство, позволяя контролировать работы ИП и компаний, а также вести слежение за процессом налогообложения по отношению к новым бизнесменам.

Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Большинство платежей поступает через мой веб-сайт. Я хочу иметь лучший метод шифрования для защиты данных моих клиентов. Можете ли вы подсказать, какой из них лучше всего подходит для моего сайта? С уважением, Эмма Джордж ».

Об авторе