Что такое токен в банке: Что такое токен — Удостоверяющий центр — СКБ Контур

Безопасность — Банк Санкт-Петербург

Банк уделяет особое внимание вопросам безопасности данных в системах дистанционного обслуживания. Наша система оснащена современными средствами шифрования, обеспечивает высокий уровень защиты информации и конфиденциальности работы и высоко оценивается клиентами банка.

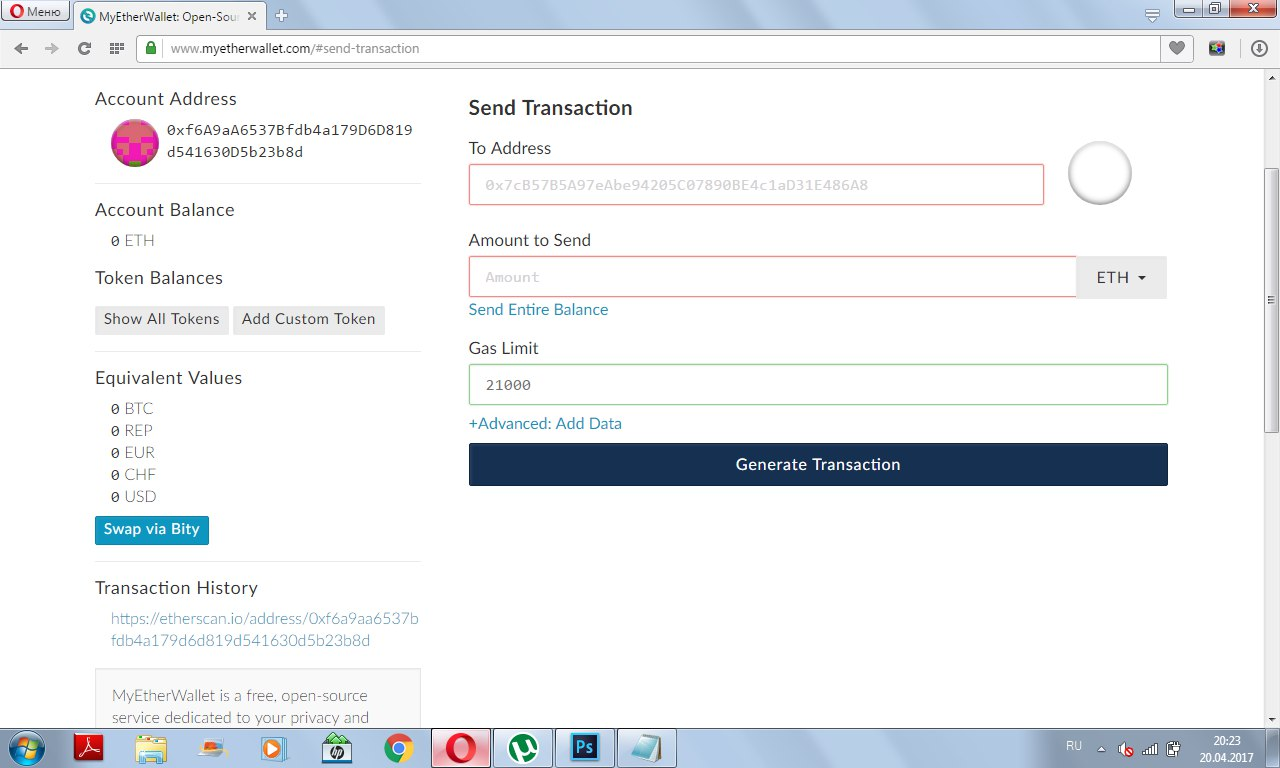

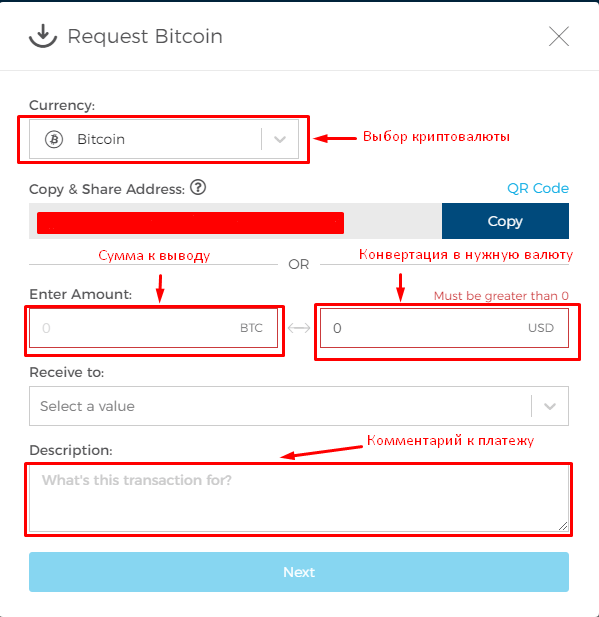

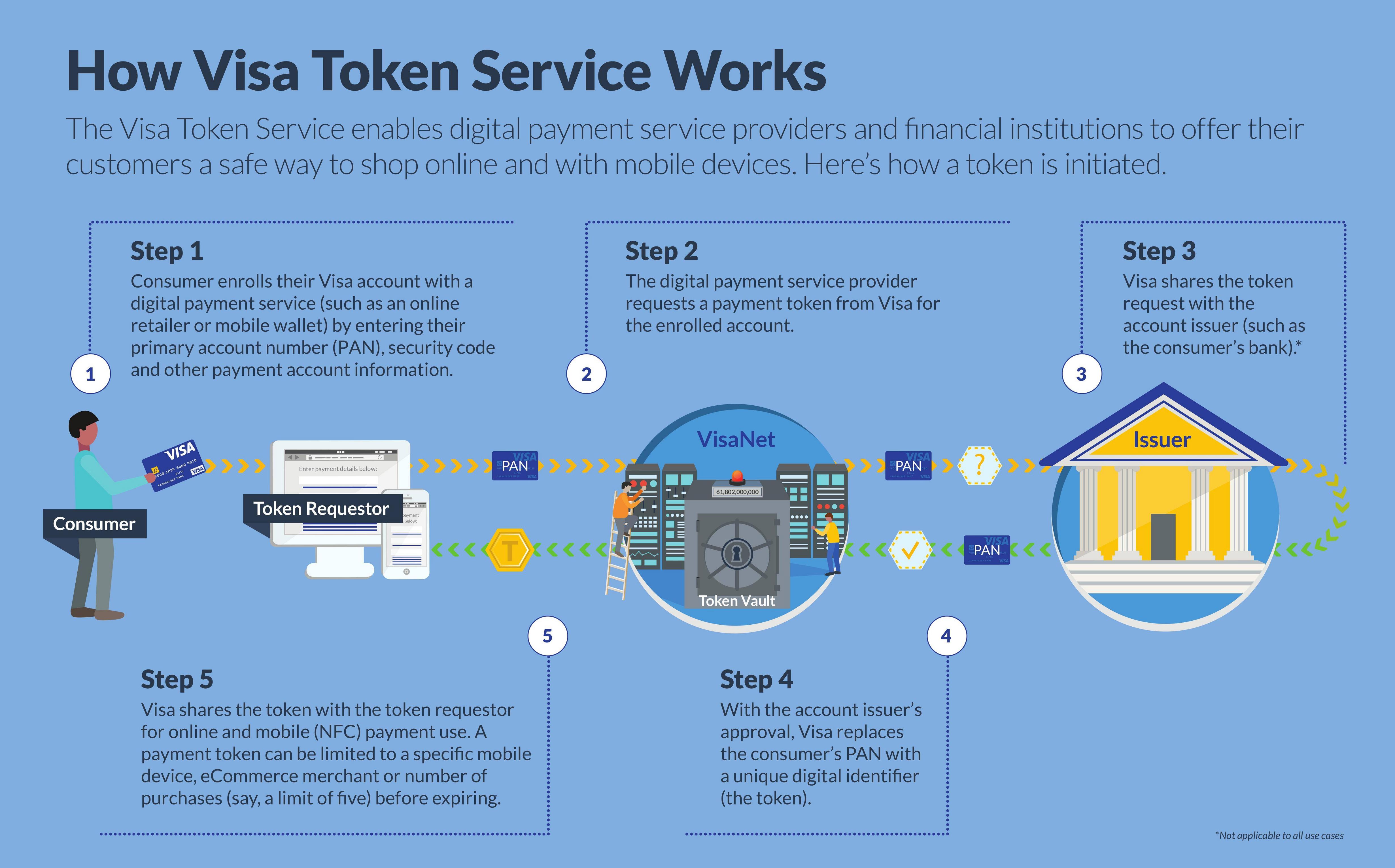

Как мы обеспечиваем безопасную работу в системе?

Безопасность и защита от несанкционированного доступа в системе интернет-банка обеспечивается применением в комплексе:

- использования SMS-авторизации ;

- средств криптографических средств защиты производства ведущих российских разработчиков;

- протоколов безопасности, позволяющих повысить надежность связи и защитить передаваемую информацию от несанкционированного доступа;

- системы защиты трафика BS-Defender;

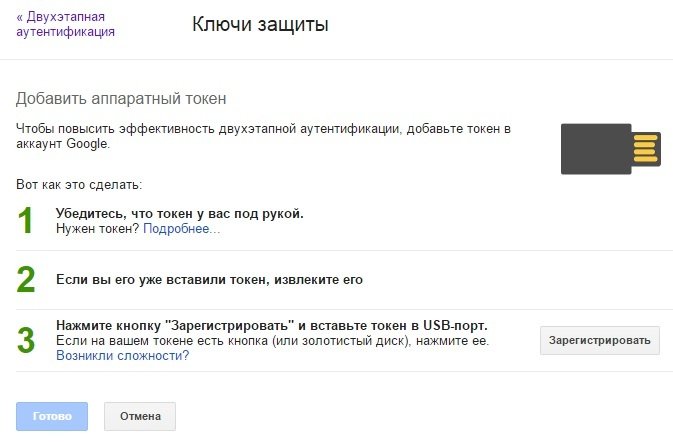

- двухфакторной аутентификации, авторизации, протоколирования.

ESMART Token — ваши средства под надежной защитой

Для работы в Интернет-банке i2B используются персональные USB-токены ESMART Token.

ESMART® — зарегистрированный торговый знак Группы компаний ISBC. Продукты и решения, выпускающиеся под этим брендом, предназначены для использования в качестве безопасного хранилища ключевой информации, защиты электронной подписи, а также для обеспечения строгой двухфакторной аутентификации пользователей в ОС и информационных системах. Официальный сайт компании: http://www.esmart.ru/

Уважаемые клиенты! При работе с системой существуют риски несанкционированного доступа к вашим данным со стороны третьих лиц. Неисполнение нижеизложенных требований может привести к компрометации ваших персональных данных, данных ваших счетах и операциях и несанкционированному доступу к вашим денежным средствам.

В целях обеспечения сохранности денежных средств просьба неукоснительно соблюдать требования Банка по безопасному использованию системы, а именно:

- Доступ к компьютеру, предназначенному для работы в системе, должен быть ограничен.

Компьютер следует защитить сложным паролем и осуществлять его периодическую смену. Доступ в Интернет с данного компьютера должен быть открыт только для адресов, используемых при работе в системе.

Компьютер следует защитить сложным паролем и осуществлять его периодическую смену. Доступ в Интернет с данного компьютера должен быть открыт только для адресов, используемых при работе в системе. - На компьютере следует установить и регулярно обновлять антивирусное программное обеспечение. В случае заражения вирусами или нарушения работоспособности компьютера необходимо связаться со службой технической поддержки системы и обратиться в офис банка с просьбой временно заблокировать доступ к системе.

- После восстановления работоспособности компьютера необходимо в обязательном порядке произвести смену паролей доступа в систему и ключей электронной подписи уполномоченных сотрудников.

- В случае изменения состава должностных лиц, обладающих правом электронной подписи, необходимо в кратчайшие сроки заблокировать работу распорядителей в системе «Банк-Клиент», чьи электронные подписи являются неактуальными, а также произвести смену паролей, которые используются при работе в системе.

- Храните файлы с ключами электронной подписи только на внешних носителях и подключайте эти носители к компьютеру только на время работы с системой.

- Поддерживайте актуальность номеров телефонов для SMS-авторизации. В случае потери телефона незамедлительно обратитесь в офис банка с просьбой временно приостановить возможность работы в системе.

- Не поддавайтесь на обманные действия злоумышленников: никогда не сообщайте по телефону, электронной почте свой пароль или SMS-код, сотрудники Банка не имеют права запрашивать у Вас эту информацию.

Выполнение этих правил позволит минимизировать риски несанкционированного доступа к информации по вашим банковским счетам. Обязательно сохраните данные рекомендации по безопасному использованию системы и ознакомьте с ними сотрудников вашей организации.

Редакция введена в действие с «20» апреля 2021г.

утверждена Приказом КБ «Ренессанс Кредит» (ООО)

№5-103/10

от «13» апреля

2021г.

Условия использования Токенов Карт,

эмитированных КБ «Ренессанс Кредит» (ООО)

1. Термины и определения

Если иное не оговорено специально в тексте настоящих Условий термины и определения, применяемые по их тексту, используются в следующих значениях:

Аутентификационные данные – Пароль, созданный пользователем Мобильного устройства в соответствии с Условиями Сервис-провайдера для Аутентификации в целях доступа к функциям Мобильного устройства, включая Платежное приложение, а также биометрические данные пользователя Мобильного устройства, такие как сканирование отпечатка пальца, сканирование лица, предоставленные Сервис-провайдеру посредством дактилоскопических датчиков и сканеров в соответствии с Условиями Сервис-провайдера для Аутентификации в целях доступа к функциям Мобильного устройства, включая Платежное приложение.

Аутентификация –

процедура

проверки на

стороне Сервис-провайдера

пользователя

Мобильного

устройства

путем получения

от пользователя

Мобильного

устройства

Аутентификационных

данных с использованием

технологий

и программного

обеспечения

Сервис-провайдера,

предустановленного

на таком Мобильном

устройстве.

Банк – Коммерческий банк «Ренессанс Кредит» (Общество с ограниченной ответственностью) (КБ «Ренессанс Кредит» (ООО)), 115114, г. Москва, ул. Кожевническая, д.14, Лицензии Банка России №3354 от 26.04.2013 г., ОГРН 1027739586291. Веб-сайт Банка в сети Интернет www.rencredit.ru. Тел. +7 (495) 981-0-981; +7(495)783-46-00.

Блокирование Токена Карты – процедура установления Банком технического ограничения на использование Токена Карты.

Договор о Карте – договор о предоставлении и обслуживании Карты, регламентирующий предоставление и обслуживание Банком Карты/Карт, включающий в себя в качестве составных и неотъемлемых частей предложение (оферту) о заключении Договора о Карте, Общие условия предоставления кредитов и выпуска банковских карт физическим лицам КБ «Ренессанс Кредит» (ООО), включая настоящее и иные приложения к ним, Тарифы и иные документы, предусмотренные Договором о Карте.

Карта – расчетная

карта, выпущенная

Банком в соответствии

с Договором

о Карте и обеспечивающая

Клиенту возможность

совершения

расчетных

операций в

соответствии

с правилами

международной

платежной

системы или

национальной

платежной

системы, в рамках

которых действует

Карта, и законодательством

РФ.

Клиент – физическое лицо, заключившее с Банком Договор о Карте, и имеющее Мобильное устройство с установленным или предустановленным на нем Платежным приложением.

Мобильное устройство – устройство (смартфон, планшетный компьютер, часы и подобные устройства), выпускаемое Сервис-провайдером с поддержкой Платежного приложения или позволяющее установить Платежное приложение на такое устройство, а также позволяющее проводить Аутентификацию.

Мобильный

банк – программное

обеспечение

Банка, обеспечивающее

через сеть

Интернет удаленное

банковское

обслуживание

Клиента в

соответствии

с Правилами

дистанционного

банковского

обслуживания

физических

лиц в КБ «Ренессанс

Кредит» (ООО),

доступ Клиента

к которому

обеспечивается

через электронное

приложение

КБ «Ренессанс

Кредит» (ООО),

установленное

на принадлежащее

Клиенту Мобильное

устройство. Для установки

электронного

приложения

КБ «Ренессанс

Кредит» (ООО)

на Мобильное

устройство

Клиент самостоятельно

совершает

действия, необходимые

для копирования

указанного

приложения

с сайтов в сети

Интернет https://www.apple.com, https://play.google.com и другие.

Для установки

электронного

приложения

КБ «Ренессанс

Кредит» (ООО)

на Мобильное

устройство

Клиент самостоятельно

совершает

действия, необходимые

для копирования

указанного

приложения

с сайтов в сети

Интернет https://www.apple.com, https://play.google.com и другие.

Одноразовый пароль – комбинация символов или цифр, передаваемая Банком Клиенту при инициировании Клиентом создания Токена Карты в Платежном приложении Мобильного устройства.

Оператор беспроводной связи – поставщик услуг беспроводной связи для Мобильного устройства.

Пароль – созданный пользователем Мобильного устройства в соответствии с Условиями Сервис-провайдера для Аутентификации пользователя Мобильного устройства в целях доступа к функциям Мобильного устройства;

ПИН – персональный

идентификационный

номер, предоставляемый

Банком Клиенту

и служащий для

подтверждения

личности и

полномочий

Клиента при

проведении

операций с

использованием

Карты или ее

реквизитов.

Сервис-провайдер – компания, являющаяся производителем Мобильного устройства и/или программного обеспечения, устанавливаемом или предустановленном на таком Мобильном устройстве, в том числе Платежного приложения, позволяющие совершать платежи и операции с использованием Токена Карты, созданного на этом Мобильном устройстве с использованием Платежного приложения.

Платежное

приложение

(Кошелек) –

программное

обеспечение,

предустановленное

или устанавливаемое

на Мобильное

устройство,

права на которое

принадлежат

Сервис-провайдеру

как разработчику

Платежного

приложения,

представляющее

собой приложение

для Мобильных

устройств,

позволяющее

инициировать

выпуск/удаление

Токена Карты,

записывать

данные Токена

Карты в память

Мобильного

устройства

или иной ресурс

(облачное

приложение),

предоставляемый

Сервис-провайдером,

совершать

платежи с

использованием

Токена Карты.

Платежное

приложение

совместимо

с бесконтактной

технологией

PayPass,

применимой

для

всех Карт,

эмитированных

Банком в рамках

соответствующей

платежной

системы, в связи

с чем Платежное

приложение

позволяет

совершать

платежи при

помощи зарегистрированного

в Платежном

приложении

Токена Карты

путем использования

(прикладывания

к считывающей

поверхности

бесконтактного

считывателя)

Мобильного

устройства,

на котором

создан Токен

(без физического

использования

непосредственно

Карты).

Тарифы – Тарифы по Кредитам физических лиц КБ «Ренессанс Кредит» (ООО), Тарифы комиссионного вознаграждения КБ «Ренессанс Кредит» (ООО) по операциям с физическими лицами, Тарифы по Картам КБ «Ренессанс Кредит» (ООО). Тарифы являются неотъемлемой частью Договора о Карте.

Условия – настоящие Условия использования Токенов Карт, эмитированных КБ «Ренессанс Кредит (ООО). Условия устанавливаются КБ «Ренессанс Кредит» (ООО) в одностороннем порядке в целях многократного применения.

Условия Сервис-провайдера – договор, заключенный между Клиентом и Сервис-провайдером в целях использования Мобильного устройства и программного обеспечения, установленного на Мобильном устройстве.

Токен

(Токен Карты) – цифровое

представление

Карты, которое

формируется

по факту регистрации

Карты в Платежном

приложении

и хранится в

зашифрованном

виде в защищенном

хранилище

Мобильного

устройства

или на ином

ресурсе Сервис-провайдера

(облачное приложение)

в зависимости

от Условий

Сервис-провайдера,

и которое позволяет

совершать

платежи путем

использования

Мобильного

устройства,

с установленным

или предустановленным

на нем Платежным

приложением,

в котором создан

Токен (путем

прикладывания

Мобильного

устройства

с Токеном к

считывающей

поверхности

бесконтактного

считывателя

или путем выбора

для оплаты

соответствующего

Токена из Платежного

приложения

Мобильного

устройства

при совершении

операций в

Интернете).

Термины, обозначенные по тексту Условий с большой буквы и не перечисленные в настоящих Условиях, имеют значение, предусмотренное для них в Общих условиях предоставления кредитов и выпуска банковских карт физическим лицам КБ «Ренессанс Кредит» (ООО), неотъемлемой частью которых являются настоящие Условия.

2. Общие положения

2.1. В настоящем документе содержатся условия, регулирующие порядок регистрации Карты в Платежном приложении, создание/блокирование/удаление Токена Карты в Платежном приложении Мобильного устройства, на котором Клиент принимает настоящие Условия полностью, порядок совершения Клиентом расчетных операций с использованием Токена Карты, ответственность Клиента и Банка в процессе обслуживания Токена Карты, требования к безопасности использования Мобильного устройства, в Платежном приложении которого создан и хранится Токен Карты.

2.2.

Настоящие

Условия при

их акцепте

Клиентом являются

дополнительным

соглашением

к Договору о

Карте. Клиент

акцептует

(присоединяется)

к настоящим

Условиям в

соответствии

со ст. 428 Гражданского

кодекса Российской

Федерации в

целом путем

подтверждения

своего согласия

с ними в момент

регистрации

Карты в Платежном

приложении

(после ознакомления

с Условиями

и

нажатия соответствующей

кнопки в Платежном

приложении

соответствующего

Мобильного

устройства,

подтверждающей

согласие Клиента

с настоящими

Условиями, в

том числе путем

ввода одноразового

пароля, полученного

от Банка при

создании Токена

Карты). Хранение

информации

об акцепте

Клиентом настоящих

Условий осуществляется

Банком в электронном

виде в аппаратно-программном

комплексе Банка

или Сервис-провайдера.

Клиент

акцептует

(присоединяется)

к настоящим

Условиям в

соответствии

со ст. 428 Гражданского

кодекса Российской

Федерации в

целом путем

подтверждения

своего согласия

с ними в момент

регистрации

Карты в Платежном

приложении

(после ознакомления

с Условиями

и

нажатия соответствующей

кнопки в Платежном

приложении

соответствующего

Мобильного

устройства,

подтверждающей

согласие Клиента

с настоящими

Условиями, в

том числе путем

ввода одноразового

пароля, полученного

от Банка при

создании Токена

Карты). Хранение

информации

об акцепте

Клиентом настоящих

Условий осуществляется

Банком в электронном

виде в аппаратно-программном

комплексе Банка

или Сервис-провайдера.

Присоединяясь

к настоящим

Условиям, Клиент

подтверждает,

что ознакомился

с ними, полностью

согласен, а

также подтверждает,

что является

непосредственным

держателем/владельцем

Карты, Токен

которой создается

в Платежном

приложении

выбранного

Клиентом Мобильного

устройства

после принятия

Клиентом настоящих

Условий.

Информация из аппаратно-программного комплекса Банка, платежной системы, соответствующего Сервис-провайдера может использоваться в качестве доказательств при рассмотрении споров, в том числе в судебном порядке.

Дополнительное соглашение в рамках настоящих Условий действует до удаления Токена Карты из Платежного приложения соответствующего Мобильного устройства. Прекращение действия дополнительного соглашения в рамках настоящих Условий не влияет на действительность распоряжений, созданных с использованием Токена Карты, до расторжения дополнительного соглашения.

Обслуживание Токена Карты осуществляется в соответствии с настоящими Условиями, законодательством Российской Федерации, правилами соответствующей платежной системы и Условиями соответствующего Сервис-провайдера.

2.3.

Для использования

Платежного

приложения

и/или Мобильного

устройства

Сервис-провайдер

может потребовать

принять Условия

Сервис-провайдера,

согласно которым

Клиент должен

зарегистрировать

на Мобильном

устройстве

свои Аутентификационные

данные для

последующего

конфиденциального

использования

Мобильного

устройства

и Платежного

приложения. Аутентификационные

данные могут

использоваться

для Аутентификации

пользователя

Мобильного

устройства

при входе в

Платежное

приложение.

Аутентификационные

данные рассматриваются

Сторонами в

качестве аналога

собственноручной

подписи Клиента

при совершении

платежей и

операций с

использованием

Токенов Карты,

созданных

Клиентом в

Платежном

приложении.

Аутентификационные

данные могут

использоваться

для Аутентификации

пользователя

Мобильного

устройства

при входе в

Платежное

приложение.

Аутентификационные

данные рассматриваются

Сторонами в

качестве аналога

собственноручной

подписи Клиента

при совершении

платежей и

операций с

использованием

Токенов Карты,

созданных

Клиентом в

Платежном

приложении.

Платежи или другие операции, совершенные при помощи Токенов Карт, созданных в Платежном приложении Мобильного устройства, и Аутентификационных данных Клиента (если Аутентификационные данные создавались Клиентом на Мобильном устройстве и/или при заключении соглашения на использование Платежного приложения с Сервис-провайдером), считаются операциями Клиента.

3. Основные положения

3.1. Выпуск/блокирование/удаление Токена Карты

3.1.1.

При наличии

технической

возможности

Банк предоставляет

Клиентам возможность

инициировать

создание Токенов

Карты с использованием

Мобильного

устройства

или Мобильного

банка. При этом

для одной Карты

возможно выпустить

несколько

Токенов на

разных Мобильных

устройствах.

Банк, Сервис-провайдер

или платежная

система могут

устанавливать

ограничение

на максимальное

количество

Токенов, создаваемых

к одной Карте,

а также отказать

в создании

Токена без

объяснения

причин.

При этом

для одной Карты

возможно выпустить

несколько

Токенов на

разных Мобильных

устройствах.

Банк, Сервис-провайдер

или платежная

система могут

устанавливать

ограничение

на максимальное

количество

Токенов, создаваемых

к одной Карте,

а также отказать

в создании

Токена без

объяснения

причин.

3.1.2. Клиент самостоятельно инициирует создание Токена Карты в Платежном приложении путем ввода реквизитов Карты, к которой создается Токен, в Платежном приложении на соответствующем Мобильном устройстве, принадлежащем непосредственно Клиенту, и доступ к которому имеет исключительно Клиент. После согласия Клиента с настоящими Условиями и успешной проверки Карты и личности Клиента, в том числе посредством ввода Клиентом одноразового пароля, направляемого Банком Клиенту на номер мобильного телефона или адрес электронной почты, зарегистрированные в Банке, в Платежном приложении формируется Токен соответствующей Карты.

В

случае если

Клиент инициирует

создание Токена

Карты из Мобильного

банка (при наличии

у Банка технической

возможности),

позволяющего

передавать

данные Карты

и Клиента для

продолжения

работы в Платежном

приложении

Мобильного

устройства

Клиента, с которого

осуществлен

вход в Мобильный

банк, Клиент

соглашается

с тем, что данные

его Карты будут

переданы Банком

в Платежное

приложение

автоматически

для создания

Токена Карты,

введение одноразового

пароля в данном

случае не требуется,

так как Клиент

подтвердил

свою личность

при входе в

Мобильный банк.

3.1.3. По факту успешного создания Токен Карты появляется в Платежном приложении и хранится в хранилище Мобильного устройства или на ином ресурсе Сервис-провайдера до момента его удаления.

3.1.4. Совершение Клиентом действий, указанных в настоящем разделе Условий, в том числе введение Клиентом одноразового пароля, полученного Клиентом от Банка на номер мобильного телефона или электронной почты, зарегистрированные в Банке, в Платежном приложении подтверждает факт ознакомления Клиента с настоящими Условиями, согласие с ними и присоединения к ним.

3.1.5. Банк имеет право отказать Клиенту в регистрации Карты в Платежном приложении.

3.1.6. Клиент может самостоятельно удалить Токен Карты из Платежного приложения, используя функции Платежного приложения.

3.1.7.

В целях соблюдения

действующего

законодательства,

в случае несоблюдения

Клиентом настоящих

Условий, а также

в случаях, когда

у Банка возникают

основания

полагать, что

существует

риск несанкционированного

использования

Токена Карты,

Банк может

заблокировать

(приостановить

использование)

Токена Карты

без объяснения

причин.

3.1.8. По факту блокирования Карты или соответствующего банковского счета блокируются все Токены, созданные к этой Карте на всех Мобильных устройствах. Разблокировка Токена производится автоматически после принятия решения на стороне Банка о разблокировке Карты или соответствующего банковского счета.

3.1.9. При перевыпуске Карты в связи с окончанием срока ее действия, Токен может быть заблокирован (в зависимости от возможностей платежной системы) и в этом случае потребуется создание нового Токена к вновь выпущенной Карте.

При выпуске новой Карты по заявлению Клиента или по инициативе Банка, что влечет смену номера Карты, созданные Токены к такой Карте прекращают свое действие и Клиент должен инициировать выпуск нового Токена к новой Карте.

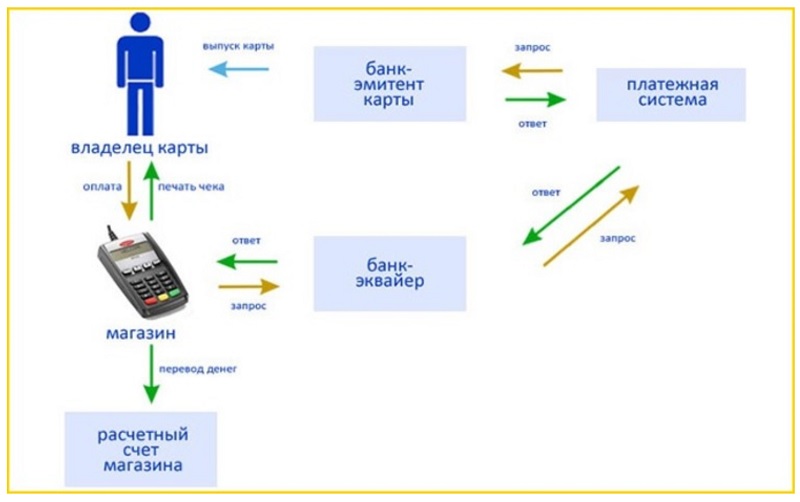

3.2. Осуществление платежей и операций с использование Токена Карты

3.2.1.

Токен позволяет

однозначно

идентифицировать

Карту, используемую

при совершении

платежа или

операции. При

совершении

платежа или

операции с

использованием

Токена Карты

процедура

подтверждения

личности Клиента

осуществляется

Аутентификационными

данными и в

отдельных

случаях (в

зависимости

от настроек

системы безопасности

Банка) дополнительным

вводом ПИН.

При

совершении

платежа или

операции с

использованием

Токена Карты

процедура

подтверждения

личности Клиента

осуществляется

Аутентификационными

данными и в

отдельных

случаях (в

зависимости

от настроек

системы безопасности

Банка) дополнительным

вводом ПИН.

3.2.2. Для осуществления платежа или операции с помощью Токена Карты Клиент, выбрав соответствующий Токен Карты в Платежном приложении и разместив Мобильное устройство рядом с бесконтактным считывающим устройством торгово-сервисного предприятия, подтверждает оплату путем ввода Аутентификационных данных и, если требуется, дополнительно к указанному способу подтверждения платежа также вводит ПИН.

3.2.3.

Для осуществления

платежей и

операций на

веб-сайтах в

сети Интернет

и мобильных

приложениях

Мобильного

устройства,

Клиент выбирает

опцию оплатить

с помощью Платежного

приложения,

выбирает в

открывшемся

Платежном

приложении

соответствующий

Токен Карты

и подтверждает

оплату путем

ввода Аутентификационных

данных.

3.2.4. Расчетные документы, оформляемые при совершении платежей и операций с использованием Токена Карты с вводом Аутентификационных данных, приравниваются к документам, подписанным собственноручной подписью Клиента. Клиент подтверждает, что составленные таким образом расчетные документы являются подтверждением, что распоряжение на проведение операции по счету Клиента, открытого в Банке и к которому выпущена Карта, составлено непосредственно Клиентом.

3.2.5. Банк имеет право устанавливать ограничения по сумме операций с использованием Токена Карты, устанавливать дополнительные проверки при совершении платежей и операций с использованием Токена Карты.

3.3. Просмотр информации по платежам и операциям, совершенным с использованием Токена Карты

3.3.1. Платежное приложение предоставляет Клиенту доступ к информации по Токену Карты:

3.3.1.1 информация о статусе Карты.

3. 3.1.2.

информация

о предыдущих

10 (Десяти) операциях,

совершенных

с использованием

Токена Карты:

дата, сумма

платежа/операции,

наименование

торгово-сервисного

предприятия,

которому осуществлен

платеж.

3.1.2.

информация

о предыдущих

10 (Десяти) операциях,

совершенных

с использованием

Токена Карты:

дата, сумма

платежа/операции,

наименование

торгово-сервисного

предприятия,

которому осуществлен

платеж.

3.3.2. В Платежном приложении предоставляется только информация по Токену Карты, созданному в этом Платежном приложении на соответствующем Мобильном устройстве.

3.4. Права и обязанности Клиента

3.4.1. Клиент обязан:

3.4.1.1. Соблюдать требования настоящих Условий, в том числе требования к безопасности использования Мобильного устройства, на котором размещен Токен Карты, и Условий Сервис-провайдера.

3.4.1.2.

До регистрации

Карты в Платежном

приложении

и создания

Токена Карты

убедиться, что

Мобильное

устройство

принимает

только Аутентификационные

данные Клиента.

Если Мобильное

устройство

принимает

Аутентификационные

данные другого

лица, они будут

считаться

Аутентификационными

данными Клиента

и все платежи

и операции,

совершенные

при помощи

Токена Карта

на таком Мобильном

устройстве,

будут считаться

совершенными

самим Клиентом.

3.4.1.3. Обеспечить хранение своих Аутентификационных данных, если они представляют из себя Пароли, в недоступном для третьих лиц месте.

3.4.1.4. В случае компрометации или утраты Карты или Аутентификационных данных, незамедлительно уведомить об этом Банк.

3.4.1.5. В случае утраты или кражи Мобильного устройства с созданными на нем Токенами Карты или возникновения риска несанкционированого доступа в Платежное приложение и использования Токена Карты, незамедлительно уведомить об этом Банк по телефону информационного центра Банка, указанному на сайте Банка в сети Интернет.

3.4.1.6.

При использовании

Мобильного

устройства

использовать

только лицензионное

программное

обеспечение

соответствующего

Сервис-провайдера,

не устанавливать

на Мобильное

устройство

программы,

позволяющие

обойти технические

ограничения

лицензионного

программного

обеспечения

Сервис-провайдера

(«рутинг»,

«джейлбрейк»

либо аналогичные).

3.4.1.7. Регулярно обращаться в Банк за получением информации об изменениях и дополнениях к настоящим Условиям.

3.4.2. Клиент вправе:

3.4.2.1. Использовать любую Карту, открытую на имя Клиента в Банке, которая не заявлена ранее Банку как утерянная/украденная, которая не является Картой с истекшим сроком действия либо Картой с размагниченной полосой или приведенной в состояние негодности, Карту, которая не является заблокированной Банком, для создания Токена Карты.

3.4.2.2. Создавать Токены одной и той же Карты на разных Мобильных устройствах.

3.4.2.3. В любое время отказаться от использования Токена Карты, удалив Токен из Платежного приложения или обратившись в информационный центр Банка по телефону, указанному на сайте Банка в сети Интернет. При этом Клиент поручает Банку продолжать обработку любых неисполненных распоряжений, оформленных до удаления Токена Карты.

3. 5.

Права и обязанности

Банка

5.

Права и обязанности

Банка

3.5.1. Банк вправе:

3.5.1.1. Отказать Клиенту в регистрации Карты в Платежном приложении и создании Токена Карты на Мобильном устройстве.

3.5.1.2. Заблокировать, приостановить или прекратить действие Токена Карты без уведомления и по любой причине, включая:

— в случае неисполнения или ненадлежащего исполнения Клиентом обязательств, предусмотренных настоящими Условиями, Общими условиями предоставления кредитов и выпуска банковских карт физическим лицам КБ «Ренессанс Кредит» (ООО), включая иные приложения к ним, Договором о Карте;

— в случае подозрений на несанкционированное использование Токена Карты и/или Карты.

3.5.2. Банк обязан:

3.5.2.1. Принимать к исполнению распоряжения Клиента по платежам и операциям, совершаемым с использованием Токена Карты, если Токен не заблокирован Банком по любым причинам;

3. 5.2.2.

Информировать

Клиента о расходных

операциях,

совершенных

с использованием

Токена Кары,

в порядке,

предусмотренном

для всех расходных

операций по

Карте согласно

Договору о

Карте.

5.2.2.

Информировать

Клиента о расходных

операциях,

совершенных

с использованием

Токена Кары,

в порядке,

предусмотренном

для всех расходных

операций по

Карте согласно

Договору о

Карте.

3.5.2.3. Обеспечить информационную поддержку Клиента по вопросам создания и использования Токена Карты по телефону информационного центра Банка, указанному на сайте Банка в сети Интернет.

3.5.2.4. Заблокировать Токены Карты при получении сообщения от Клиента об утрате Мобильного устройства, компроментации Аутентификационных данных.

3.6. Договоры с третьими лицами

3.6.1. Настоящие Условия устанавливают правила использования Токена Карты только в отношениях между Банком и Клиентом.

3.6.2.

Доступ, использование

и обслуживание

Токена Карты

зависят от

объема услуг,

оказываемых

Сервис-провайдером

в Платежном

приложении

и сетью Оператора

беспроводной

связи. При этом

Банк не является

оператором

услуг Платежного

приложения

или беспроводной

связи и не

контролирует

их действия. Банк не несет

ответственности

перед Клиентом

за любые обстоятельства,

которые могут

прервать, создать

препятствия

или иным образом

отразиться

на функционировании

Токена Карты,

включая недоступность

услуг Платежного

приложения

или услуг

беспроводной

связи, коммуникаций,

задержки беспроводной

сети, ограничения

беспроводного

покрытия, сбои

Платежного

приложения

или прерывание

беспроводной

связи.

Банк не несет

ответственности

перед Клиентом

за любые обстоятельства,

которые могут

прервать, создать

препятствия

или иным образом

отразиться

на функционировании

Токена Карты,

включая недоступность

услуг Платежного

приложения

или услуг

беспроводной

связи, коммуникаций,

задержки беспроводной

сети, ограничения

беспроводного

покрытия, сбои

Платежного

приложения

или прерывание

беспроводной

связи.

Клиент обязан ознакомиться с условиями договоров с третьими лицами, включая Условия Сервис-провайдера, до создания и использования Токена Карты в Платежном приложении.

3.6.3. Использование Токена Карты предусматривает электронную передачу конфиденциальной информации с использованием каналов передачи информации третьего лица. Поскольку Банк не осуществляет эксплуатацию и контроль таких каналов передачи информации, Клиент уведомлен, что Банк не может гарантировать конфиденциальность или безопасность такой передачи данных.

3.6.4.

Настоящие

Условия не

регулируют

порядок предоставления

услуг Клиенту

третьими лицами,

а Банк не несет

ответственности

за действия

Клиента в

соответствии

с условиями,

регулирующими

порядок предоставления

услуг третьими

лицами Клиенту,

в том числе

Банк не несет

ответственности

за ошибки и

сбои в работе

Платежного

приложения

и/или Мобильного

устройства

при совершении

операций с

помощью Токена

Карты, убытки,

которые может

понести Клиент

при отказе

торгов-сервисного

предприятия

в обслуживании

по Токену Карты,

в связи со сбоем

в обслуживании

беспроводных

сетей связи

и в связи с

отключением/прерыванием

беспроводного

соединения,

предоставляемые

Операторами

беспроводной

связи, блокировки

использования

Токена Карты

по основаниям,

предусмотренным

настоящими

Условиями,

нарушения

Сервис-провайдерами

правил безопасности

при сборе, хранении

и отправлении

информации,

относящейся

к выпуску и

обслуживанию

Токена Карты.

4. Конфиденциальность и безопасность

4.1. Для безопасного использования электронного средства платежа, которым является Карта и созданный на ее основе в Платежном приложении Сервис-провайдера Токен, Клиент обязан выполнять нижеследующие рекомендации. В случае невыполнения Клиентом указанных рекомендаций Клиент несет персональную ответственность за все последствия своих действий.

4.2.

В случае утери

или кражи Мобильного

устройства,

компрометации

и (или) использования

Токена Карты

или Платежного

приложения

без согласия

Клиента, Клиент

обязан незамедлительно

после обнаружения

указанных

фактов, и/или

осуществления

платежей или

других операций

при помощи

Токена Карты

и Аутентификационных

данных Клиента

без согласия

Клиента, но не

позднее дня,

следующего

за днем получения

уведомления

Банка о совершенной

операции сообщить

об этом в Банк

путем обращения

в информационный

центр Банка

по телефону,

указанному

на сайте Банка

в сети Интернет,

а также не позднее

30 (Тридцати)

календарных

дней с момента

совершения

спорной операции

передать в Банк

письменное

извещение с

собственноручной

подписью с

максимально

подробным

изложением

обстоятельств

с подтверждающими

документами.

Неполучение Банком обращения Клиента в информационный центр Банка или иным способом с претензией по спорной операции незамедлительно после обнаружения факта утери или кражи Мобильного устройства, компрометации и (или) использования Токена Карты или использования Платежного приложения без согласия Клиента, но не позднее дня следующего за днем получения от Банка уведомления о совершенной операций, а также последующего письменного извещения с собственноручной подписью Клиента с претензией по спорной операции не позднее 30 (Тридцати) календарных дней с момента совершения операции (в том числе неполучение Банком в указанный срок письменной претензии по ранее полученным устным обращениям Клиента) считается подтверждением Клиентом совершенных операций и остатка на Счете по Карте.

4.3.

В случае компрометации

или подозрений

на компрометацию

Аутентификационных

данных, Клиент

во избежание

любого несанкционированного

использования

Токена Карты

или личной

информации

обязан незамедлительно

изменить

Аутентификационные

данные и убедиться,

что в Мобильном

устройстве

зарегистрированы

только разрешенные

Аутентификационные

данные.

4.4. При утрате или прекращении использования Мобильного устройства Клиент обязан убедиться, что с него удалены все Токены Карты, иная личная информация.

4.5. Обеспечить соответствующий уровень безопасности на Мобильном устройстве, в том числе создав Аутентификационные данные и другие возможные методы и способы блокировки/разблокировки Мобильного устройства.

В Платежном приложении и/или в Мобильном устройстве могут использоваться определенные функции и меры обеспечения безопасности от Сервис-провайдера для защиты от несанкционированного использования Токенов Карт. Ответственность за такие функции и меры обеспечения безопасности несет только Сервис-провайдер. Клиент обязуется не отключать такие функции и использовать указанные функции и меры обеспечения безопасности для защиты всех Токенов Карт.

4.6. Клиент обязан обеспечить защиту Аутентификационных данных, в том числе следующими способами:

4. 6.1.

Клиент обязан

обеспечивать

конфиденциальность

Аутентификационных

данных, если

они представляют

из себя Пароли.

Клиент обязан

обеспечивать

их сохранность,

а также сохранность

Мобильного

устройства

таким же образом,

как обеспечивается

сохранность

Карт и иных

сведений, кодов

и паролей,

подтверждающих

личность Клиента

и являющимися

аналогами

собственноручной

подписи Клиента.

6.1.

Клиент обязан

обеспечивать

конфиденциальность

Аутентификационных

данных, если

они представляют

из себя Пароли.

Клиент обязан

обеспечивать

их сохранность,

а также сохранность

Мобильного

устройства

таким же образом,

как обеспечивается

сохранность

Карт и иных

сведений, кодов

и паролей,

подтверждающих

личность Клиента

и являющимися

аналогами

собственноручной

подписи Клиента.

4.6.2. Аутентификационные данные (если ими являются Пароли и другие подобные данные) необходимо хранить отдельно от Мобильного устройства. Карты необходимо хранить отдельно от Мобильного устройства.

4.6.3. Клиент обязуется не записывать или каким-либо образом не разглашать Аутентификационные данные в виде Пароля для доступа в Платежное приложение или Мобильное устройство.

4.6.4. Аутентификационные данные в виде Пароля должны быть сложными и надежными, чтобы их невозможно было угадать или подобрать.

4.7.

При получении

текстового

сообщения,

электронного

письма о том,

что Клиент

зарегистрировался

в Платежном

приложении,

при условии,

что Клиент не

осуществлял

такой регистрации,

либо при наличии

каких-либо

операций в

выписке по

Карте, которые

Клиент не совершал

с использованием

Платежного

приложения,

Клиенту необходимо

незамедлительно

обратиться

в информационный

центр Банка

по телефону,

указанному

на сайте Банка

в сети Интернет.

5. Ответственность Клиента и Банка

5.1. Клиент несет ответственность за:

5.1.1. нарушение конфиденциальности Аутентификационных данных,

5.1.2. передачу Мобильного устройства в пользование третьим лицам без удаления с них Токенов Карт и иной конфиденциальной информации,

5.1.3. своевременное уведомление Банка об утрате Мобильного устройства, компрометации Токена Карты и/или Аутентификационных данных,

5.1.4. нарушение требований к безопасности использования Мобильного устройства, на котором размещен Токен Карты, указанных в настоящих Условиях.

5.2.

Банк несет

ответственность

перед Клиентом

за убытки, возникшие

у Клиента в

результате

неправомерных

действий и

бездействий

Банка, в том

числе за немедленное

блокирование

Токена Карты

при получении

уведомления

от Клиента о

компроментации

Токена Карты

или Аутентификационных

данных.

6. Изменения в настоящие Условия

6.1.

Банк

имеет право

вносить изменения

и/или дополнения

в Условия. Банк

уведомляет

Клиентов о

внесении изменений

и/или дополнений

в Условия не

менее чем за

15 (Пятнадцать)

календарных

дней до дня

вступления

таких изменений

в силу. Банк

уведомляет

Клиентов о

новой редакции

Условий (изменениях

и/или дополнениях

в них) следующими

способами:

посредством

почтовых отправлений

(в том числе

через ФГУП

Почта России)

по адресу места

регистрации/места

жительства

Клиента, предоставленных

Клиентом Банку,

и/или с использованием

Интернет-Банка/Мобильного

банка, и/или с

использованием

иных электронных

средств связи,

в том числе

путем направления

SMS-сообщений

по номеру абонента

оператора

сотовой связи,

информация

о котором была

предоставлена

Клиентом Банку,

путем направления

Е-mail-сообщений

по адресу электронной

почты, информация

о котором была

предоставлена

Клиентом Банку,

путем направления

Push-уведомлений

на Мобильное

устройство,

и/или путем

размещения

соответствующего

объявления

на информационных

стендах в местах

обслуживания

клиентов Банка

по месту нахождения

Банка, в его

представительствах

и внутренних

структурных

подразделениях

(офисах Банка),

и/или на веб-сайте

Банка в сети

Интернет по

адресу www. rencredit.ru.

В случае несогласия

Клиента с изменениями

и/или дополнениями

в Условия, Клиент

вправе до вступления

в силу новой

редакции (изменений)

Условий отказаться

от обслуживания

на новых условиях,

расторгнув

заключенное

с Банком дополнительное

соглашение

в рамках настоящих

Условий путем

удаления Токена

Карты из Платежного

приложения.

Продолжение

использования

Клиентом Токена

Карты, неполучение

Банком от Клиента

до вступления

в силу новой

редакции Условий

(изменений

и/или дополнений),

письменного

уведомления

Клиента о расторжении

дополнительного

соглашения

об использовании

Токена Карты,

в соответствии

с Гражданским

кодексом Российской

Федерации

является согласием

Клиента с изменениями

Условий.

rencredit.ru.

В случае несогласия

Клиента с изменениями

и/или дополнениями

в Условия, Клиент

вправе до вступления

в силу новой

редакции (изменений)

Условий отказаться

от обслуживания

на новых условиях,

расторгнув

заключенное

с Банком дополнительное

соглашение

в рамках настоящих

Условий путем

удаления Токена

Карты из Платежного

приложения.

Продолжение

использования

Клиентом Токена

Карты, неполучение

Банком от Клиента

до вступления

в силу новой

редакции Условий

(изменений

и/или дополнений),

письменного

уведомления

Клиента о расторжении

дополнительного

соглашения

об использовании

Токена Карты,

в соответствии

с Гражданским

кодексом Российской

Федерации

является согласием

Клиента с изменениями

Условий.

5.2.

Любые изменения

и/или дополнения

в Условия с

момента вступления

их в силу распространяются

на всех Клиентов,

в том числе на

Клиентов, которые

присоединились

в настоящим

Условиям ранее

даты вступления

в силу таких

изменений и/или

дополнений

в Условия, если

Условиями прямо

не предусмотрено

иное.

7. Прочие положения

7.1. Банк не взимает плату за создание и использование Токена Карты, если иное не предусмотрено Тарифами Банка.

7.2. Любые споры, возникающие по предмету настоящих Условий или в связи с ним в отношении любого Токена Карты, разрешаются в порядке, определенном в Договоре о карте.

7.3. По любым вопросам, связанным с работой и технической поддержкой Платежного приложения и Мобильных устройств, Клиенту необходимо обращаться напрямую к Сервис-Провайдеру.

7.4.

Клиент дает

согласие на

обработку его

персональных

данных и информации

об операциях,

совершенных

с использованием

Токена Карты,

в объеме необходимом

для оказания

Клиенту услуг,

предусмотренных

настоящими

Условиями, в

том числе соглашается

с тем, что Банк

вправе собирать,

обмениваться

информацией,

относящейся

к Клиенту и

Токену Карты

и совершению

платежей и

операций с

использованием

Токена Карты,

с Сервис-провайдером,

соответствующей

платежной

системой, по

правилам которой

была эмитирована

Карта Клиента,

к которой Клиентом

создается/создан

Токен, с иными

лицами, вовлеченными

в процесс

обслуживания

Платежного

приложения

и Токена Карты,

в целях подтверждения

личности Клиента

при создании/блокировании/удалении

Токена Карты,

проведения

операций с

использованием

Токена Карты,

предоставления

Клиенту информации

о платежах и

операциях,

совершенных

с использованием

Токена Карты,

для повышения

безопасности

оказываемых

услуг и предотвращения

мошенничества.

7.5 Клиент соглашается получать направляемые Банком уведомления и сообщения относительно создания и использования Токена Карты любым способом по усмотрению Банка: голосовым звонком, Push- уведомлением, СМС-сообщением на номер мобильного телефона Клиента или на адрес электронной почты, представленные Клиентом Банку.

7.6. Клиент соглашается, что функции Платежного приложения и Токена Карты могут обновляться автоматически без направления дополнительного уведомления. В любой момент Банк может принять решение о расширении, сокращении или приостановке видов и/или объемов операций, осуществляемых с использованием Токена Карты, или решение об изменении процедуры регистрации Карты в Платежном приложении. Право на обновление и модернизацию функций и функциональности Платежного приложения и Токена Карты не противоречит Договору.

7.7.

Банк оставляет

за собой право

прекратить

участие в проекте

обслуживания

Карты при поддержке

Платежного

приложения

(при направлении,

по мере возможности,

Клиенту уведомления

в разумные

сроки).

Токен является ключевым элементом информационной безопасности в новых условиях

Денис Калемберг, Банковские технологии №2, 02/10

Денис Калемберг, Банковские технологии №2, 02/10

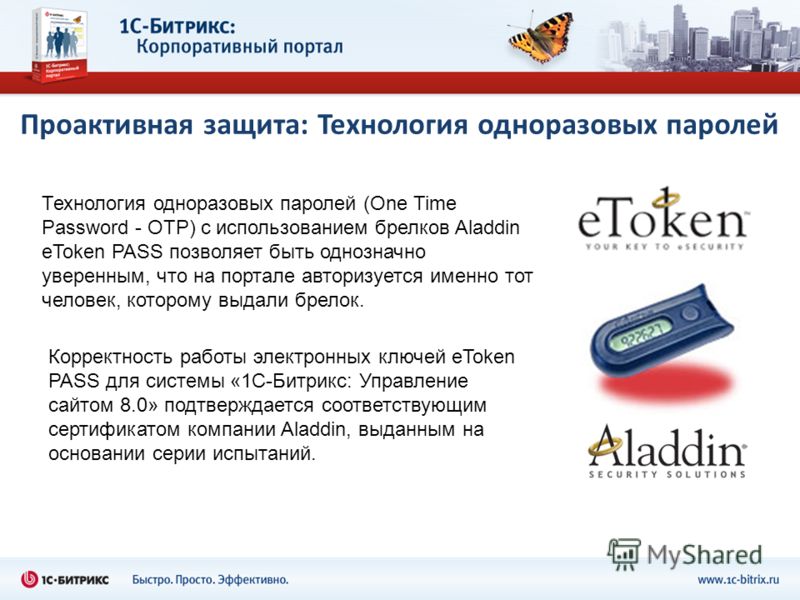

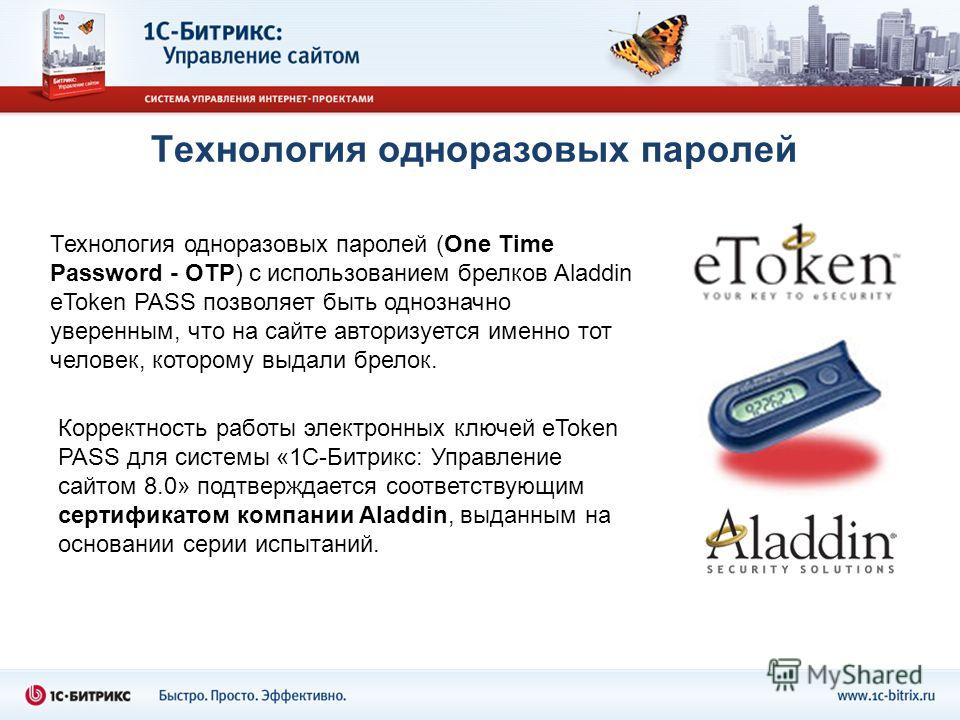

Распространение систем ДБО привело к новым проблемам в области обеспечения информационной безопасности банков. Об этих проблемах и путях их решения мы поговорили с менеджером по работе с корпоративными заказчиками компании Aladdin Денисом Калембергом.

Одним из наиболее уязвимых мест в системе обеспечения информационной безопасности банков считаются решения дистанционного банковского обслуживания (ДБО). Насколько такое утверждение верно? Каковы основные угрозы системам ДБО сегодня?

Денис Калемберг: Вряд ли системы ДБО являются более уязвимыми, чем любые другие стандартные автоматизированные системы. В большинстве случаев разработчиками и тех, и других систем выступают одни и те же компании, и технологии защиты во многом пересекаются. Системы ДБО традиционно считаются потенциально опасными не потому, что они сами по себе уязвимы и легко вскрываемы, а потому, что они по сути своей размывают периметр информационной безопасности предприятия. Решения ДБО, по определению, предполагают вынесение рабочих мест доступа к банковским ресурсам за пределы защищенного периметра, где их контролирует служба информационной безопасности (ИБ), в некую недоверенную зону. При этом люди, которые работают на таких рабочих местах, в подавляющем большинстве случаев не являются специалистами в области информационной безопасности (ИБ). Они могут использовать устаревшие версии антивирусных систем, не обладают компетенциями в области настройки систем защиты, небрежно хранят секретные данные для доступа в сеть и многое другое. Поэтому правильнее в данном случае говорить не об уязвимости систем ДБО, а о проблеме вынужденного размывания периметра информационной безопасности банка. Соответственно, с распространением подобных систем возникает необходимость изменения подхода к обеспечению информационной безопасности.

Системы ДБО традиционно считаются потенциально опасными не потому, что они сами по себе уязвимы и легко вскрываемы, а потому, что они по сути своей размывают периметр информационной безопасности предприятия. Решения ДБО, по определению, предполагают вынесение рабочих мест доступа к банковским ресурсам за пределы защищенного периметра, где их контролирует служба информационной безопасности (ИБ), в некую недоверенную зону. При этом люди, которые работают на таких рабочих местах, в подавляющем большинстве случаев не являются специалистами в области информационной безопасности (ИБ). Они могут использовать устаревшие версии антивирусных систем, не обладают компетенциями в области настройки систем защиты, небрежно хранят секретные данные для доступа в сеть и многое другое. Поэтому правильнее в данном случае говорить не об уязвимости систем ДБО, а о проблеме вынужденного размывания периметра информационной безопасности банка. Соответственно, с распространением подобных систем возникает необходимость изменения подхода к обеспечению информационной безопасности. Создание закрытого периметра в современных условиях не представляется возможным, а значит возникает необходимость в использовании новых средств защиты данных, в соответствии с новыми угрозами безопасности.

Создание закрытого периметра в современных условиях не представляется возможным, а значит возникает необходимость в использовании новых средств защиты данных, в соответствии с новыми угрозами безопасности.

Каким основным угрозам подвергаются системы ДБО?

Д. К.: Актуальные угрозы сегодня сочетают в себе элементы социальной инженерии с технологическими средствами воздействия на атакуемый объект. В результате образуется довольно серьезный комплекс угроз, к которому трудно найти адекватные средства защиты. На мой взгляд, говорить о 100%-ном уровне защиты систем ДБО сегодня нельзя, тем не менее можно существенно снизить риски потери значимой информации и сделать атаки на информационные системы банка гораздо более дорогими и ресурсоемкими, что снизит как эффективность, так и рентабельность подобной деятельности.

Насколько эффективным сегодня является использование традиционных средств защиты ДБО (шифрование трафика, межсетевое экранирование, штатные средства защиты ОС и СУБД и т. д.)? Требуется ли их замена на новые защитные решения?

д.)? Требуется ли их замена на новые защитные решения?

Д. К.: Традиционные средства являются обязательными. Они должны присутствовать по умолчанию. Угрозы, от которых защищали эти средства на момент своего создания, никуда не делись. Однако следует учитывать, что все эти средства нуждаются в постоянном сопровождении, обновлении и т. п. Обеспечение информационной безопасности – это не разовое мероприятие, а процесс, которым невозможно заниматься без специальной подготовки. Поскольку угрозы развиваются, средства защиты также должны развиваться.

Какие средства защиты могут помочь справиться с новыми угрозами?

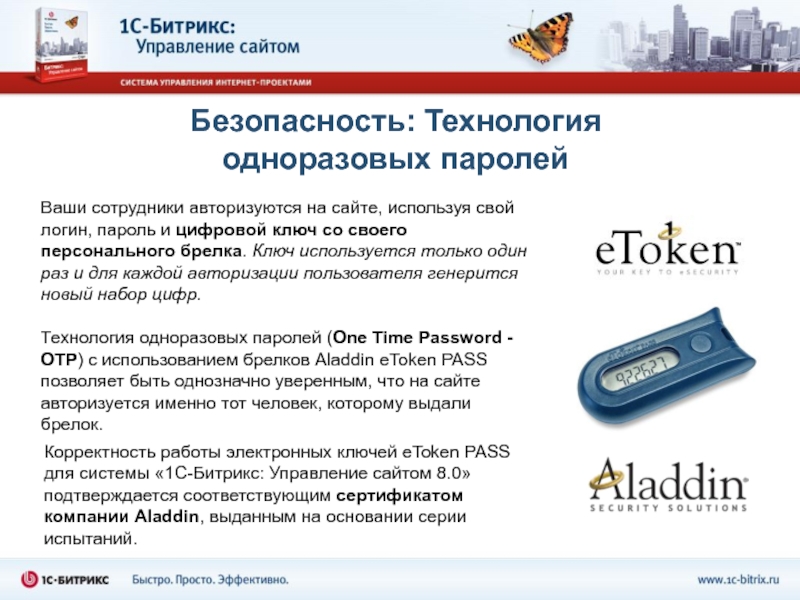

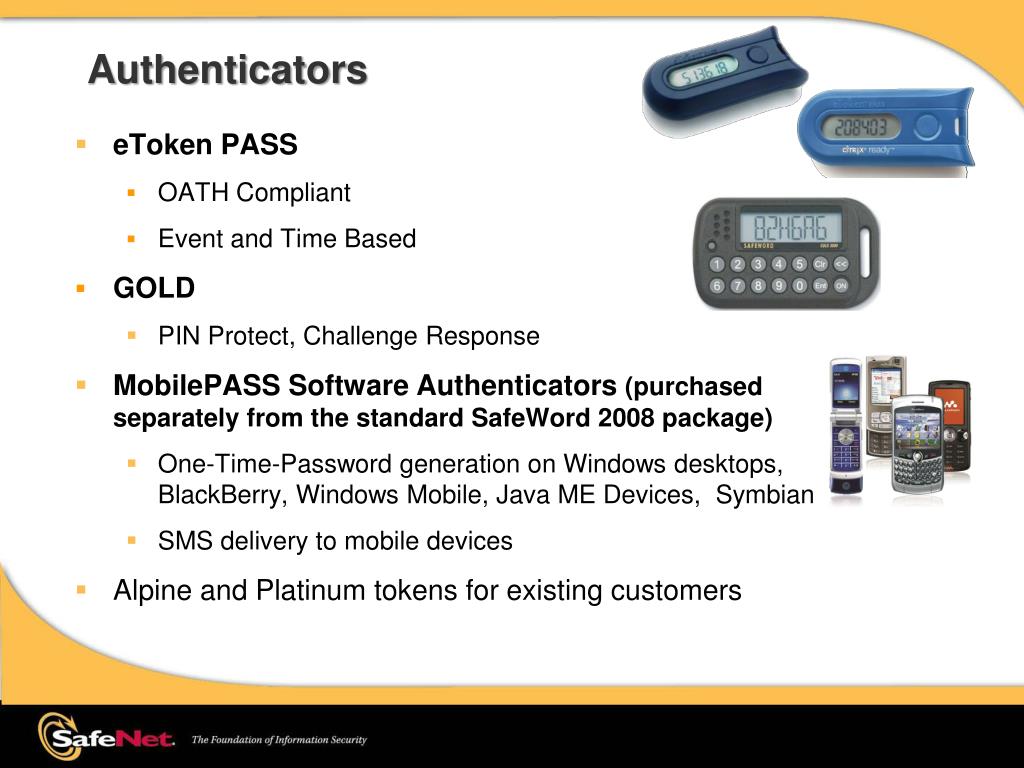

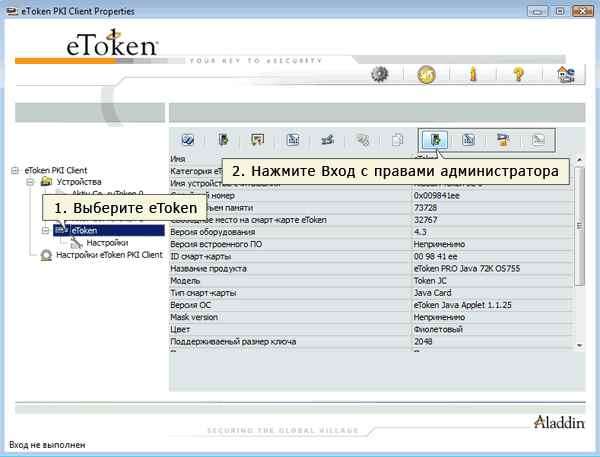

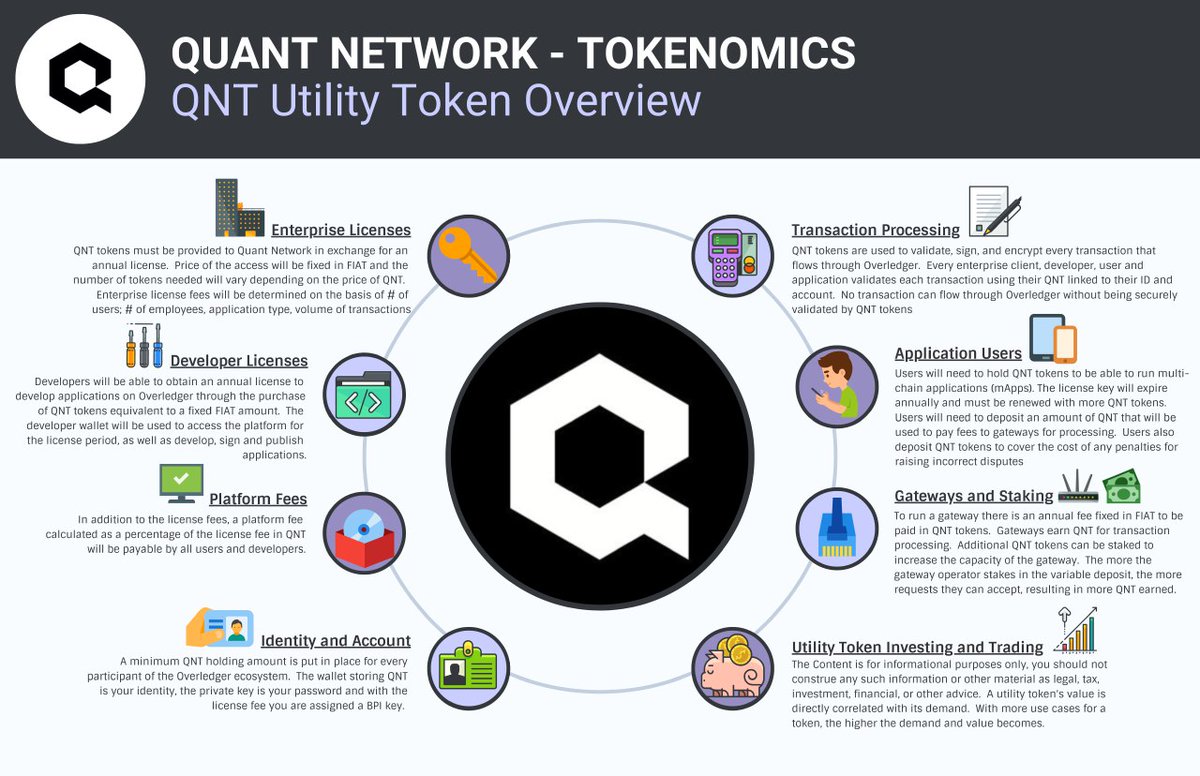

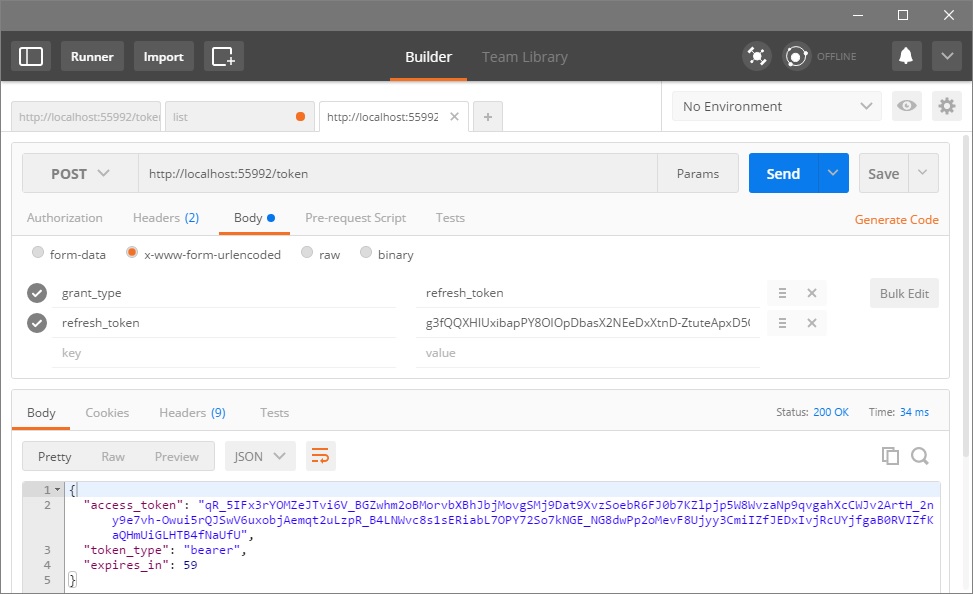

Д. К.: В последнее время основной вектор атаки на информационные системы направлен на хищение закрытого ключа электронно-цифровой подписи (ЭЦП). Это значит, что первоочередной задачей систем безопасности является защита этого ключа, для чего применяются специализированные портативные устройства – так называемые токены. Эти устройства позволяют защитить ключ от несанкционированного доступа как на программном уровне, поскольку воспользоваться им может только человек, знающий соответствующий PIN-код, так и на физическом уровне. Даже если токен будет украден и разобран на детали злоумышленниками, получить доступ к хранящейся на нем информации невозможно.

Эти устройства позволяют защитить ключ от несанкционированного доступа как на программном уровне, поскольку воспользоваться им может только человек, знающий соответствующий PIN-код, так и на физическом уровне. Даже если токен будет украден и разобран на детали злоумышленниками, получить доступ к хранящейся на нем информации невозможно.

Такие устройства также разделяются по уровням защищенности информации. Есть токены, которые просто хранят криптографические ключи, есть те, которые аппаратно выполняют криптопреобразование, при этом закрытый ключ является неизвлекаемым. В любом случае основная задача токена – надежная защита ключей ЭЦП.

Разумеется, остаются и другие звенья в цепочке деятельности, на которые может быть направлена атака, поэтому компания Aladdin придерживается принципа комплексности при обеспечении информационной безопасности. Для этого осуществляется тесное взаимодействие с производителями систем дистанционного банкинга, разработчиками криптографических решений и т. д. Мы начинаем сотрудничество с ними уже на этапе разработки систем, чтобы комплексное решение изначально было интегрированным и, как следствие, более надежным.

д. Мы начинаем сотрудничество с ними уже на этапе разработки систем, чтобы комплексное решение изначально было интегрированным и, как следствие, более надежным.

Поставка токенов Aladdin возможна только в составе общего проекта по обеспечению ИБ или возможны другие варианты?

Д. К.: Практически каждый проект по повышению уровня безопасности системы ДБО является индивидуальным. Многое зависит не только от самой системы, от того, какие СКЗИ в ней используются, но и от бизнес-процессов банка, от особенностей обслуживания клиентов и прочего. Мы часто консультируем не только IT-службы, но и бизнес-подразделения банка по вопросам более эффективного использования систем ДБО, и наших продуктов в частности.

По вашему опыту, токены чаще используют частные клиенты банков или юридические лица?

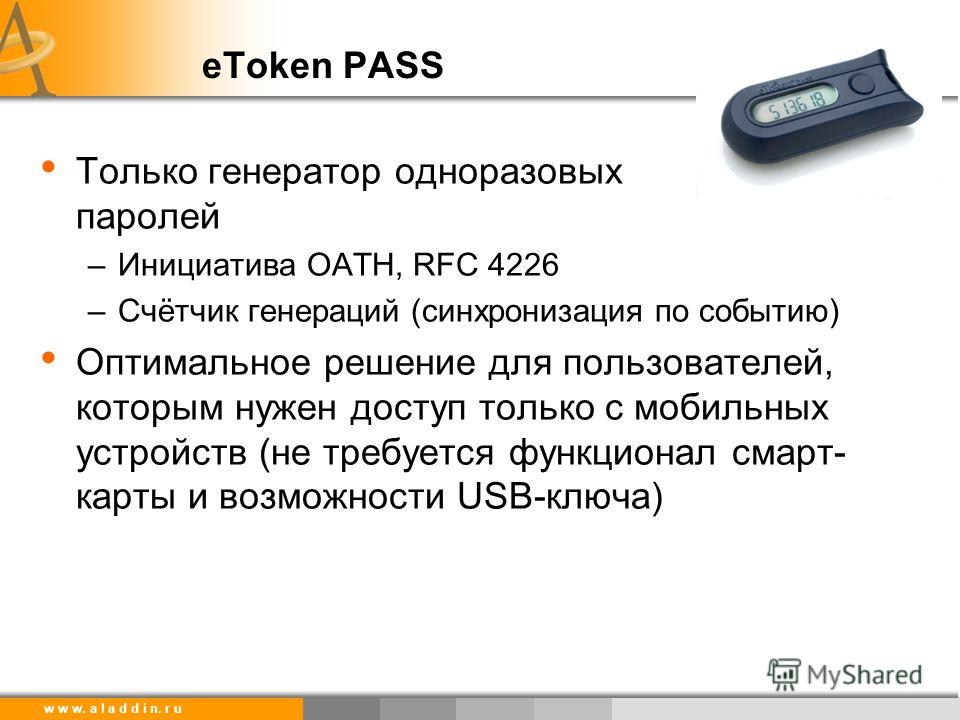

Д. К.: Первыми их начали использовать клиенты из числа юридических лиц. Это объясняется и требованиями к ИБ на предприятиях, и большей финансовой свободой. Тем не менее сегодня все активнее эти решения входят в обиход частных клиентов. В конце 2009 г. мы начали работу по нескольким проектам в банках, которые предоставляют своим розничным клиентам наши продукты для обеспечения информационной безопасности. Я такую тенденцию связываю в том числе и с развитием систем ДБО, которое наблюдалось в 2009, кризисном году. Многие банки приняли решение о сокращении отделений и более активном развитии ДБО как инструмента для снижения расходов. Стоит только отметить, что в проектах с физическими лицами чаще используется другой тип токенов – генераторы одноразовых паролей (ОТР-устройства). Их не нужно подключать к USB-порту, что обеспечивает свободу в выборе точки доступа к своему банковскому аккаунту для частных пользователей. Мобильность – важный фактор для перспективности развития мобильного банкинга, в котором трудно использовать USB-устройства.

Тем не менее сегодня все активнее эти решения входят в обиход частных клиентов. В конце 2009 г. мы начали работу по нескольким проектам в банках, которые предоставляют своим розничным клиентам наши продукты для обеспечения информационной безопасности. Я такую тенденцию связываю в том числе и с развитием систем ДБО, которое наблюдалось в 2009, кризисном году. Многие банки приняли решение о сокращении отделений и более активном развитии ДБО как инструмента для снижения расходов. Стоит только отметить, что в проектах с физическими лицами чаще используется другой тип токенов – генераторы одноразовых паролей (ОТР-устройства). Их не нужно подключать к USB-порту, что обеспечивает свободу в выборе точки доступа к своему банковскому аккаунту для частных пользователей. Мобильность – важный фактор для перспективности развития мобильного банкинга, в котором трудно использовать USB-устройства.

Частные лица, да и корпоративные пользователи время от времени нуждаются в получении банковских услуг, находясь вдали от своего рабочего места. Насколько применение ваших решений позволяет обеспечить свободу перемещения пользователей и высокий уровень безопасности?

Насколько применение ваших решений позволяет обеспечить свободу перемещения пользователей и высокий уровень безопасности?

Д. К.: Действительно, к нам обращаются с запросами предоставить такие инструменты, которые позволяют обеспечить защищенный доступ в системы ДБО из любого места, например интернет-кафе и т. п. В ближайшее время появится новое поколение ключей – Token Anywhere. Это ключи, в которые прошивается интернет-адрес (URL) банка, и клиент, подключив его к компьютеру, автоматически попадает на сайт своего банка. Это не только удобно, но и повышает уровень безопасности, поскольку защищает от угроз фишинга. Ключи Token Anywhеre также не требуют установки драйверов, их достаточно подключить и сразу начать работать. В ближайшее время мы портируем на них российскую криптографию и выпустим на рынок. Насколько я знаю, таких технологий в настоящее время нет больше ни у кого из производителей.

И что, действительно можно будет получить защищенный доступ к банку из любого интернет-кафе?

Д. К.: Возможность такого использования есть, но как специалист по информационной безопасности я не рекомендую совершать финансовые операции на недоверенных рабочих станциях. Электронный ключ защищает ЭЦП, но типы атак могут быть разными, не всегда связанными с хищением подписи. Мы – приверженцы комплексного подхода. Как минимум необходимо наличие на рабочей станции актуального антивируса, соответствующей настройки систем защиты и т. д.

К.: Возможность такого использования есть, но как специалист по информационной безопасности я не рекомендую совершать финансовые операции на недоверенных рабочих станциях. Электронный ключ защищает ЭЦП, но типы атак могут быть разными, не всегда связанными с хищением подписи. Мы – приверженцы комплексного подхода. Как минимум необходимо наличие на рабочей станции актуального антивируса, соответствующей настройки систем защиты и т. д.

С распространением систем ДБО и других решений удаленного доступа исчезает само понятие «периметр информационной безопасности». Какую роль в этих новых условиях и подходах к обеспечению ИБ могут играть аппаратные средства, в частности токены?

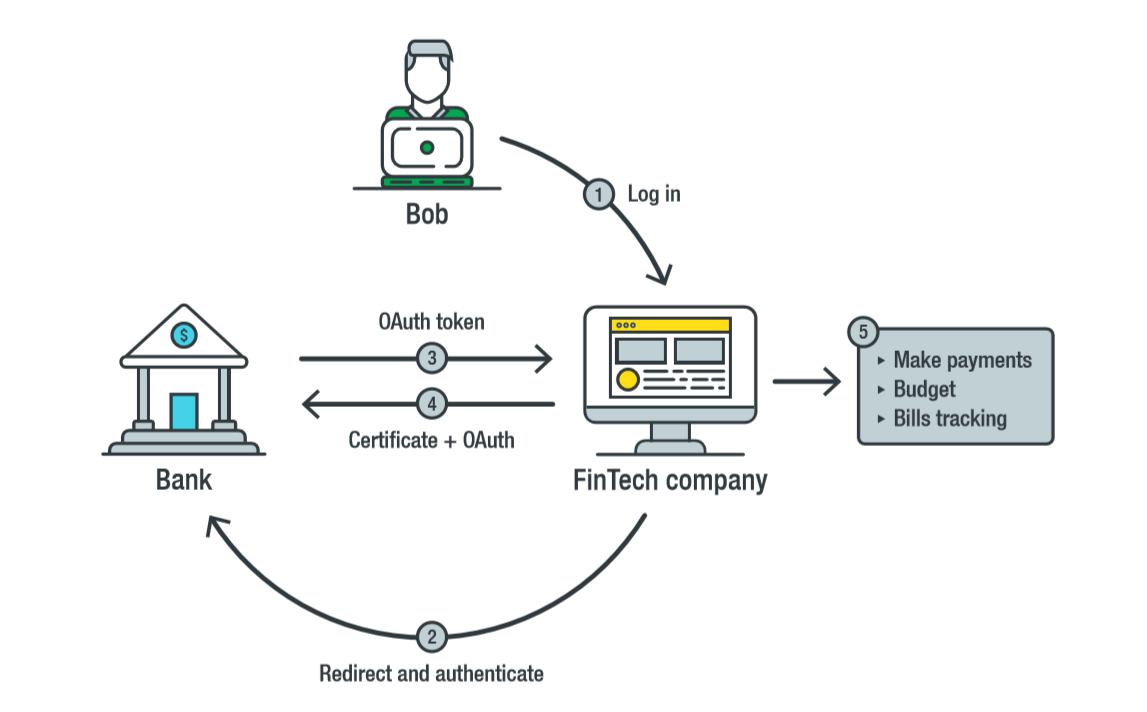

Д. К.: Действительно, в системах удаленного доступа рабочие места фактически выносятся за пределы банка, и их количество может быть неограниченным. В концепции «размытого периметра» особое значение приобретают защищенный доступ и надежная аутентификация пользователя. Токен создавался именно как средство аутентификации, это его основное предназначение. После того как человек аутентифицировался и начал работать с защищенной системой, не менее важным также становится подтверждение авторства созданных документов и их целостность. Таким образом, токен является ключевым элементом обеспечения информационной безопасности в новых условиях работы.

Токен создавался именно как средство аутентификации, это его основное предназначение. После того как человек аутентифицировался и начал работать с защищенной системой, не менее важным также становится подтверждение авторства созданных документов и их целостность. Таким образом, токен является ключевым элементом обеспечения информационной безопасности в новых условиях работы.

С какими угрозами в области информационной безопасности могут столкнуться банки в ближайшей перспективе? Как вы готовитесь к борьбе с этими угрозами?

Д. К.: В ближайший год продолжатся атаки, связанные с попытками хищения ключей, размещенных на незащищенных носителях. Поскольку не все банки внедрили для своих систем ДБО аппаратные средства защиты ключей, часть этих атак будут успешными. Организация атаки на незащищенный носитель сегодня не требует больших усилий. Не секрет, что сейчас можно за небольшую сумму купить в Интернете некий программный конструктор, который позволит собрать троянскую программу, способную похищать незащищенные ключи. Так что работа банков в направлении защиты своих ДБО аппаратными средствами не только продолжится, но, скорее всего, существенно активизируется в наступившем году.

Так что работа банков в направлении защиты своих ДБО аппаратными средствами не только продолжится, но, скорее всего, существенно активизируется в наступившем году.

В то же время количество банков, уже внедривших решения безопасности на базе токенов, продолжает расти. Соответственно, со стороны злоумышленников предпринимаются попытки создать новые инструменты для хищений. В сотрудничестве с партнерами мы проводим анализ потенциальных угроз и уже зафиксировали попытки создания зловредного ПО, которое будет атаковать не сам закрытый ключ, а осуществлять подмену документов на этапе их передачи в токен для подписи. По нашим прогнозам, к концу 2010 г. эта угроза станет вполне осязаемой. Совместно с разработчиками систем ДБО мы трудимся над созданием эффективных способов борьбы с ней.

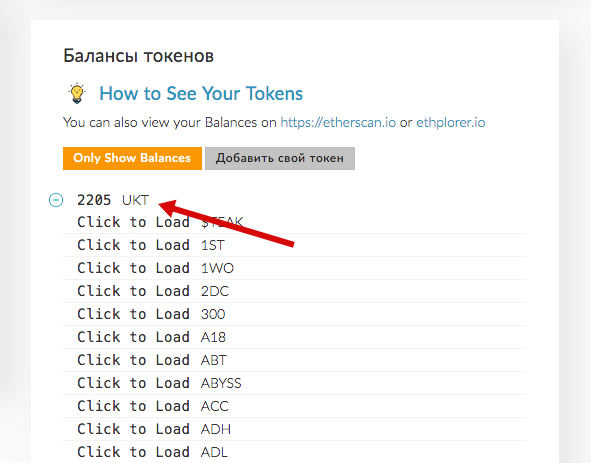

USB-токены: правила выбораЭлектронные ключи появились давно, но пока не сумели вытеснить стандартную процедуру идентификации по логину и паролю. Пароль «устарел» Идентификация с помощью «логина» и «пароля» — вещь обыденная. Однако, такая схема «распознавания» пользователя системой несколько устарела с точки зрения безопасности и удобства использования. Зачастую, увеличение акцента на защиту информации снижает комфортность контроля доступа для пользователя. Так, пароли созданные в соответствии с предъявляемыми требованиями к сложности (использование букв разного регистра, цифр, знаков препинания и служебных символов, длина минимум 8 символов) тяжелы для запоминания конечному пользователю. Таким образом, главной проблемой становится человеческий фактор. К проблемам парольной аутентификации можно отнести еще и легкость подбора по словарю (если паролем служит слово или фраза из какого-нибудь языка, даже при условии замены букв на спецсимволы, например, P@ssw0rd), и перебором (особенно коротких паролей. Сколько стоит современная защита? Интеллектуальные USB-ключи предназначены для работы в приложениях, к которым предъявляются повышенные требования с точки зрения защиты данных. Средняя стоимость внедрения систем контроля доступа

Источник: CNews Analytics, 2006 Продемонстрируем это на примере продукции Aladdin. Один электронный USB-ключ eToken PRO/32K стоит $49. Смарт-карта eToken PRO/SC обойдется в $23, считыватель смарт-карт для eToken ASEDrive IIIe USB V2 — $40. Тонкости выбора USB-токенов USB-токен — это симбиоз считывателя и смарт-карты, только в нем карта впаяна, и ее нельзя поменять. Процесс инсталляции аналогичен установке считывателя, а его подключение/извлечение аналогично подключению/извлечению карты в считыватель. Чтобы начать использовать USB-токен в приложениях, его необходимо отформатировать специальной утилитой.

Файловая система токена разделяется между несколькими приложениями и службами. Пользователю не нужно знать множество паролей — их запоминает токен. Следует запомнить лишь короткий PIN-код, удостоверяющий пользователя как владельца всех паролей, хранящихся в памяти ключа. После нескольких неудачных попыток ввода PIN-кода процессор «запирает» токен до вмешательства администратора безопасности, поскольку предполагается, что ключ был украден или потерян. Для обеспечения строгой аутентификации необходимо гарантировать надежность и достоверность принципала (объекта аутентификации — отправитель или получатель), А потому должны использоваться надежные криптографические алгоритмы и продуманные схемы аутентификации. Строгая аутентификация в данном контексте означает, что информация, непосредственно аутентифицирующая пользователя, не выходит за пределы токена, а лишь участвует в криптографических вычислениях, результатом которых будут некоторые последовательности нулей и единиц, расшифровав которые другой принципал абсолютно надежно, точно и достоверно определит отправителя. Основные характеристики предлагаемых на рынке продуктов

Источник: CNews Analytics, 2006 Перечисленные в таблице модели подходят для построения системы аутентификации на основе открытых ключей (PKI) с использованием сертификатов. Заметим, что поддержка работы RSA и DSA, в том числе и аппаратная генерация их ключей, с размером ключа 2048 бит является хорошим гарантом безопасности, который в принципе не может быть обеспечен протоколами симметричного шифрования — например, семейство алгоритмов DES. Компании-производители указывают огромное количество реализованных алгоритмов шифрования/хеширования в своих описаниях к продуктам, однако, большинство из них — алгоритмы хеширования. Они представляют собой односторонние функции и используются для преобразования, например, PIN-кода или другой чувствительной информации для хранения в файловой системе токена, так как из хеша сложно восстановить PIN-код в понятном человеку виде. Таким образом, наличие большого числа алгоритмов хеширования не определяет «качество» токена. Хотя в некоторых случаях хеш-преобразования используются другими алгоритмами в качестве вспомогательных, поэтому стоит сразу определиться, поддержка каких алгоритмов вам необходима в работе информационной системы. В ряде случаев необходима взаимная аутентификация — взаимная проверка подлинности участников информационного обмена (когда не только сервер проверяет подлинность пользователя, но и наоборот). Протоколы «запрос — ответ» идеально подходят для взаимной аутентификации с некоторым дополнением (такой протокол часто называют «рукопожатием»). Также, возможно, стоит обращать внимание на наличие государственного сертификата у того или иного продукта. Но, конечно, его отсутствие не говорит о несостоятельности продукта. Все они выполнены в соответствии с международными требованиями и отвечают международным стандартам. Наличие сертификатов скорее привлекательно для госструктур, так как там обязательно использование только лишь сертифицированных средств защиты информации. Возможно, иногда стоит купить более дешевое решение (например, ruToken), но которое будет способно в данном контексте обеспечить необходимый уровень безопасности. Именно поэтому так важна правильная оценка собственных потребностей перед внедрением системы аутентификации на основе USB-токенов.

Последнее на что хотелось обратить внимание, это на поддержку программного обеспечения и операционных систем, ведь зачастую, инфраструктура PKI внедряется в сети, давно действующей, где уже сформировался круг необходимых приложений для поддержания бизнес-задач. Юрий Сергеев |

Начало лета 2021. QR против токена, биткоин против CBDC? » Журнал ПЛАС №5

Какие события начала лета, кроме вновь набирающей обороты в России пандемии, следует выделить как тенденции, имеющие самое вероятное развитие в 2021 году?

Снятие наличных с чужой карты в банкомате: QR-код или токен?

Начнем с дальнейшего расширения портфеля инновационных платежных сервисов. Так, в конце мая было заявлено, что с 2022 года сразу четыре российских банка запустят функцию по снятию наличных денег с чужой карты в банкомате — банк «Открытие», СКБ-банк и УБРиР, тестировать функцию планируют и в ВТБ. Новая система позволит генерировать QR-код в мобильном приложении на получение определенной суммы, пересылать его родным, друзьям и знакомым в любом мессенджере, а получатель сможет забрать средства в любом банкомате организации, даже не являясь клиентом данного банка. Таким же образом можно будет и пополнить счет. Стоит отметить, что пока подобная система есть только у «Тинькофф».

Новая система позволит генерировать QR-код в мобильном приложении на получение определенной суммы, пересылать его родным, друзьям и знакомым в любом мессенджере, а получатель сможет забрать средства в любом банкомате организации, даже не являясь клиентом данного банка. Таким же образом можно будет и пополнить счет. Стоит отметить, что пока подобная система есть только у «Тинькофф».

В какой мере продвижение нового сервиса повлияет на рынок P2P-переводов, включая СБП? Можно ли рассматривать эту схему как новый стимул продвижения QR-технологии в платежном бизнесе? Насколько вероятна перспектива использования с этой же целью токенизации? С этими вопросами мы обратились к нашим внешним экспертам.

Нельзя забывать, что самой идее снимать деньги без карты, по некому секретному коду, набираемому на ПИН-клавиатуре банкомата, как минимум 10 лет. Как считает глава Ассоциации участников рынка электронных денег и денежных переводов (АЭД) Виктор Достов, в свое время этот концепт денежных P2P-переводов был весьма привлекательным, однако сейчас у него появилось много конкурентов, включая переводы с карту на карту, СБП, да и использование наличных с этой целью за последнее десятилетие заметно упало.

В то же время новый сервис, несомненно, будет востребован, хотя и достаточно нишевым образом, причем с определенными рисками мошенничества. На этом фоне можно полагать, что исходя из полученного первого опыта банки — участники проекта будут «докручивать» свой продукт для обеспечения реального спроса.

Если же говорить о новой услуге в разрезе конкуренции QR-технологии с традиционными способами проведения платежа, то сегодня существуют два краеугольных драйвера, определяющих текущий ландшафт этого рынка: тарифная конкуренция традиционных платежных систем и СБП (последняя, как известно, более выгодна для розничной торговли, но менее привлекательна для банков), а также оптимальность пользовательского пути для конкретного применения и средства платежа. По словам независимого эксперта Андрея Грачева, QR-коды удобны для технической реализации в существующей платежной инфраструктуре, однако для того чтобы расплатиться QR-кодом, пользователю нужно «нажать больше кнопок», поэтому у большинства потребителей предпочтительным средством платежа по-прежнему будут Pay-сервисы и бесконтактные инструменты. В целом решение по выдаче наличных с использованием QR-кода технологически изящно, но оно действительно является по определению нишевым и, в силу указанных выше причин, большого вклада в массовое продвижение QR-технологии не сделает. Представляется, что здесь более востребованным и массовым будет использование QR-кодов в интернет-магазинах, в схемах выставления счетов с использованием электронных каналов связи (e-mail, SMS, PUSH) и при взаиморасчетах физических лиц.

В целом решение по выдаче наличных с использованием QR-кода технологически изящно, но оно действительно является по определению нишевым и, в силу указанных выше причин, большого вклада в массовое продвижение QR-технологии не сделает. Представляется, что здесь более востребованным и массовым будет использование QR-кодов в интернет-магазинах, в схемах выставления счетов с использованием электронных каналов связи (e-mail, SMS, PUSH) и при взаиморасчетах физических лиц.

В целом взгляды экспертов на перспективы нового сервиса совпадают — так или иначе его продвижение никак не повлияет на рынок карточных Р2Р-переводов и СБП. Более того, как считает Виталий Копысов, директор по инновациям ПАО «СКБ-банк», новый сервис снятия наличных может даже увеличить количество клиентов СБП, которые, например, смогут коллективно переводить деньги одному человеку, который потом сгенерирует QR-код для снятия наличных конечному получателю этих средств. При этом использование QR-кода с технологической точки зрения на сегодня представляется эксперту более перспективным, чем токенизация, и фактически созданием мобильных смарт-контрактов.

По мнению начальника управления развития дистанционного банковского обслуживания МКБ Владислава Ермакова, с каждым годом население все активнее использует финансовые технологии, банковскими приложениями сейчас активно пользуются клиенты всех возрастов, в том числе и зрелого возраста, а финтех-сервисы успешно проникают во все, даже самые удаленные регионы страны. При этом вместе с проникновением финансовых технологий пропорционально повышается и популярность Р2Р-переводов и СБП. Также ежегодно растет распространение безналичной оплаты товаров и услуг в торговых точках (оплата картой, Pay-сервисы, наконец, оплата по QR) и расширяется покрытие торговых точек POS-терминалами. На этом фоне крайне маловероятно, что появление сервиса снятия наличных через QR побудит граждан отказаться от безналичных покупок. В то же время он может дать новый стимул продвижения QR-технологии в платежном бизнесе. Российский финтех только недавно начал перенимать опыт Азии в части оплаты услуг и переводов по QR-кодам, и распространение использования QR-кодов в различных финансовых сценариях определенно положительно скажется на формировании клиентской привычки и потребности в безналичной технологии у клиентов. По мнению эксперта, платежный бизнес подтянется вслед за клиентами — тем более что все необходимые технологии для принятия платежей по QR-кодам уже реализованы у всех ключевых игроков рынка эквайринга.

По мнению эксперта, платежный бизнес подтянется вслед за клиентами — тем более что все необходимые технологии для принятия платежей по QR-кодам уже реализованы у всех ключевых игроков рынка эквайринга.

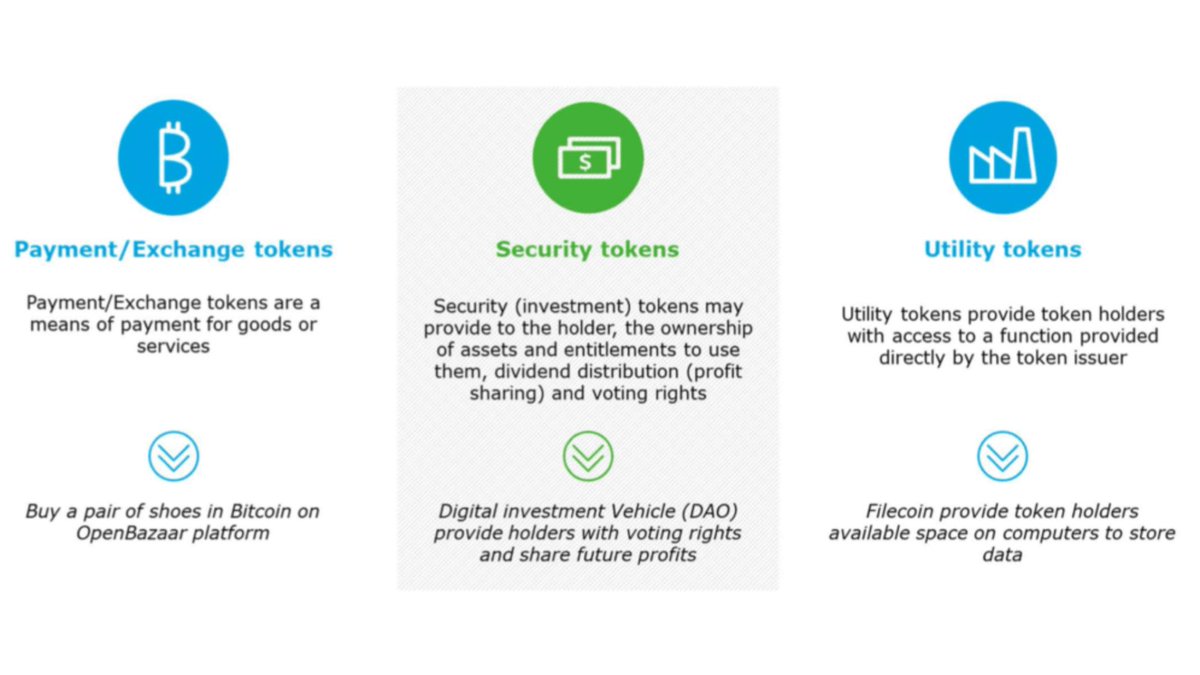

Что же касается перспектив использования для P2P-переводов другой технологии — токенизации, давно и очень успешно укоренившейся на рынке безналичных платежей, то здесь все представляется пока не столь очевидным. Эта технология относительно свежая и сегодня поддерживается далеко не всеми wallet-провайдерами, а также ограниченным числом банков, при этом она пока оторвана от основных банковских приложений. Поэтому перспектива таких токенизированных переводов выглядит туманной, особенно в свете огромной популярности переводов по номеру телефона.

В свою очередь, Алексей Маслов, сопредседатель комитета по платежным системам Ассоциации банков России, отмечает, что в настоящее время появляется все больше платежных услуг, связанных с переводом денежных средств от одного физического лица другому. Рынок денежных переводов продолжает развиваться. При этом развитие касается и трансграничных переводов. В этой области Россия является одним из самых развитых рынков, с максимумом услуг по минимальным ценам. Платежная индустрия в нашей стране будет продолжать предлагать новые услуги и продукты, которые появятся на других рынках только через некоторое время.

Рынок денежных переводов продолжает развиваться. При этом развитие касается и трансграничных переводов. В этой области Россия является одним из самых развитых рынков, с максимумом услуг по минимальным ценам. Платежная индустрия в нашей стране будет продолжать предлагать новые услуги и продукты, которые появятся на других рынках только через некоторое время.

Новая 100‑рублевая банкнота: лучше позже, да лучше?

Еще одна тема, которая занимает сегодня внимание представителей банковского сектора и вендоров устройств самообслуживания, — грядущий выпуск 100‑рублевых купюр нового образца и соответствующая перенастройка инфраструктуры. Последняя потребуется сразу после получения новых образцов: совместно с производителями устройств будут проводиться доработка и тираж ПО. На этом фоне банки уже высказывают пожелания получить образцы новой купюры как можно раньше, как минимум за два-три месяца до ее ввода в обращение, чтобы успеть должным образом подготовить к ней свою инфраструктуру. Но в какой мере им суждено сбыться? Действительно, банкам очень важно заранее спланировать весь комплекс соответствующих организационно-технических мероприятий, которые позволят им в полной мере подготовить свою инфраструктуру к работе с новой банкнотой и гарантированно исключить какие-либо неприятные сюрпризы из серии «хотели как лучше…». Однако у Банка России вряд ли будет возможность представить данные образцы с таким значительным лагом. Дело в том, что, как показывает практика, слишком «раннее» знакомство участников рынка с образцами резко повышает вероятность утечки критичной информации о новых банкнотах со всеми вытекающими последствиями. Поэтому, по данным журнала «ПЛАС», есть все основания полагать, что и в этот раз регулятор, как всегда, своевременно ознакомит банки с образцами с таким расчетом, чтобы у них оставалось достаточно времени на подготовку, но едва ли этот срок будет превышать один месяц.

Биткоин против CBDC?