Как проверить сертификат: Как проверить подлинность сертификатов и деклараций?

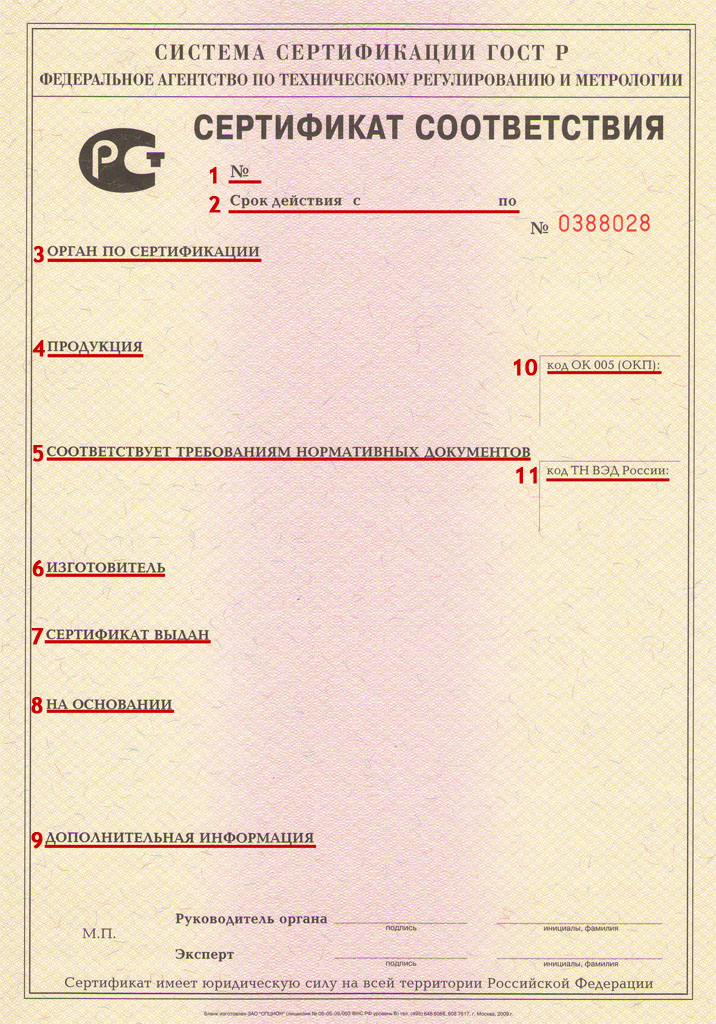

Сертификат соответствия — единый реестр сертификатов соответствия, проверка сертификата

Существует ли Единый Реестр органов по сертификации, сертификатов и деклараций, СГР и РПО?

Как такового Единого Реестра органов по сертификации, СГР, сертификатов соответствия и деклараций соответствия, ГОСТ РПО не существует, есть отдельные Реестры на разных официальных сайтах — Росаккредитации, Роспотребнадзора, сайтах ведомств стран Таможенного союза в которых ведутся данные по этим документам. Для Вашего удобства мы собрали на нашем Портале все Реестры, которые могут Вам пригодится в проверки подлинности сертификатов, деклараций, СГР и прочей информации. Впрочем есть один Единый Реестр сертификатов, но он еще не до конца работает и ориентироваться на него лучше не надо. Однако с 1 сентября 2018 года появился Единый реестр деклараций, который вполне работает.

Быстрые ссылки для Вашего удобства, а ниже уже вся подробная информация:

Как найти сертификат или декларацию в Реестре Росаккредитации — у нас Вы можете скачать бесплатно подробную официальную инструкция Росаккредитации по поиску в реестрах.

А теперь по порядку:

Как найти сертификат соответствия?

Все выданные и зарегистрированные должным образом Сертификаты соответствия, Декларации соответствия и СГР в обязательном порядке вносятся в соответствующие реестры, большинство которых доступны пользователям интернета, но которые иногда очень тяжело найти из-за сайтов по сертификации, которые копируют данные реестры и вставляют их у себя на сайте, не актуализируя их, таким образом данные реестры не являются полноценными и если Вы решите посмотреть зарегистрирован выданный Вам сертификат или нет, то можете его там не найти, хотя в действительности он зарегистрирован.

Найти Сертификат соответствия ТР ТС : Реестр сертификатов ТР ТС

Найти Сертификат соответствия ТР РФ : Реестр сертификатов соответствия ТР РФ

Найти Сертификат соответствия ГОСТ Р: Реестр сертификатов ГОСТ Р

Найти Сертификат соответствия ЕВРО 4: Реестр сертификатов ЕВРО-4

Найти сертификат соответствия РС ФЖТ: Реестр сертификатов РС ФЖТ

Найти сертификат соответствия ФСТЭК: Реестр сертификатов ФСТЭК

Найти сертификат ГОСТ РПО: Реестр сертификатов РПО

Реестры сертификатов на сайте ЕЭК:

Реестр сертификатов ТР ТС Беларусь

Реестр сертификатов ТР ТС Казахстан

Реестр сертификатов ТР ТС Россия

Реестр сертификатов ТР ТС Армения

Реестр сертификатов ТР ТС Киргизия

Как проверить подлинность сертификата?

Нужно войти в Реестр сертификатов и через удобный поиск найти выданный документ, но следует учесть, что на внесение данных в эти реестры также требуется время, поэтому уточните у Центра по сертификации, где Вы делаете сертификаты, какие у них сроки занесения в реестр сертификатов, обычно это 1 раз в неделю. Если Вы не нашли выданный Вам сертификат в реестре через продолжительное время после его исполнения, требуйте объяснений у центра сертификации. Подробнее о Реестре сертификатов.

Если Вы не нашли выданный Вам сертификат в реестре через продолжительное время после его исполнения, требуйте объяснений у центра сертификации. Подробнее о Реестре сертификатов.

Как проверить подлинность декларации соответствия?

Это также осуществляется путем поиска ее в Реестре, но уже другом, не Реестре сертификатов, а Реестре деклараций, который находится на этом же сайте — официальном сайте Росаккредитации, причем там можно найти не только декларации соответствия ТР ТС , но и декларации соответствия ГОСТ, хотя ранее реестры на декларации соответствия ГОСТ не велись и проверить ее подлинность не было возможности. Подробнее о Реестре деклараций.

Также для Вашего удобства мы оставили старые ссылки на декларации:

Найти декларацию соответствия ТР ТС: Реестр деклараций ТР ТС

Найти декларацию соответствия ГОСТ Р: Реестр деклараций соответствия ГОСТ Р

Найти декларацию соответствия ТР РФ: Реестр деклараций соответствия ТР РФ

Реестр деклараций ТР ТС на сайте ЕЭК:

Найти декларацию соответствия ТР ТС в РБ — Реестр деклараций ТР ТС Беларусь

Найти декларацию соответствия ТР ТС в Казахстане — Реестр деклараций ТР ТС Казахстан

Найти декларацию соответствия ТР ТС в РФ — Реестр деклараций ТР ТС Россия

Найти декларацию соответствия ТР ТС в Армении — Реестр деклараций ТР ТС Армения

Найти декларацию соответствия ТР ТС в Киргизии — Реестр деклараций ТР ТС Киргизия

Как проверить подлинность СГР?

Проверка подлинности СГР проводится по тому же принципу, что и сертификаты с декларациями, однако Реестры уже ведутся не на официальном сайте Росаккредитации, а на сайтах Роспотребнадзора, причем для СГР, выданных в разных странах Таможенного союза ведутся разные Реестры, каждая страна ведет свой реестр СГР. Существует и Единый Реестр СГР, который ведется комиссией Евразийского союза, однако с ним часто возникают проблемы по доступности. Подробнее о Реестре СГР.

Существует и Единый Реестр СГР, который ведется комиссией Евразийского союза, однако с ним часто возникают проблемы по доступности. Подробнее о Реестре СГР.

Реестры СГР

Найти СГР, выданное в РФ: Реестр СГР РФ

Найти СГР, выданное в Беларуси: Реестр СГР Беларусь

Найти СГР, выданное в Киргизии: Реестр СГР Киргизии

Найти СГР, выданное в Армении: Реестр СГР Армении

Найти все СГР в рамках ЕврАзЭС: Единый Реестр СГР

Реестры органов по сертификации

Для проверки аккредитации органа сертификации, которая выдает сертификаты и декларации соответствия или лаборатории, которая выдает протоколы испытаний для оформления сертификатов и деклараций, существуют также Реестры Органов сертификации и Реестры лабораторий, которые имеют право (аккредитацию) выдавать данные сертификаты и протоколы.

Причем в Реестре указана область аккредитации, например орган или лаборатория, которая не имеет аккредитации по ТР ТС «упаковка» не имеет право сертифицировать по данному регламенту продукцию. Подробнее о Реестре органов по сертификации и Реестре испытательных лабораторий.

Подробнее о Реестре органов по сертификации и Реестре испытательных лабораторий.

Единый Реестр органов сертификации по ТР ТС

Реестр органов сертификации Армении

Реестр органов сертификации Беларуси

Реестр органов сертификации Казахстана

Реестр органов сертификации Киргизии

Реестр органов сертификации России

Реестры лабораторий

Единый Реестр лабораторий по ТР ТС

Реестр лабораторий Армении

Реестр лабораторий Беларуси

Реестр лабораторй Казахстана

Реестр лабораторий Киргизии

Реестр лабораторий России

Надеемся, что на Ваши вопросы:

Как найти сертификаты соответствия ТР ТС и ГОСТ Р

Как найти декларацию соответствия ТР ТС, ГОСТ

Как найти СГР

Как проверить орган сертификации и лаборатории

Вы получили полный ответ. Итак, удачи в поиске!

Нужно оформить новый сертификат, декларацию или СГР?Просто позвоните по бесплатному номеру: 8 (800) 222-46-11

Или задайте вопрос в форме обратной связи:

Задать вопрос эксперту

Или напишите нам в мессенджерах и получите мгновенный ответ эксперта:

Прочие Реестры

Реестр принятых технических регламентов ТР ТС — здесь перечислены все принятые технические регламенты Таможенного союза

Реестр сертификатов РС ФЖТ — здесь находятся сертификаты, выданные РС ФЖТ на продукцию для РЖД

Реестр Регистрационных удостоверений Минздрава — Регистрационные удостоверения Минздрава на все виды медицинского оборудования в этом реестре

Реестр аккредитованных ФСТЭК России органов по сертификации и испытательных лабораторий — здесь все касательно ФСТЭК

Перечень органов по аттестации N РОСС RU. 0001.01БИ00 — специализированные органы по аттестации

0001.01БИ00 — специализированные органы по аттестации

Реестры сертификатов для тендеров и госзакупок:

Как получить новую декларацию, сертификат или СГР на свою компанию?

Если же Вы и так не нашли сертификат, СГР или декларацию в Реестре, но они Вам нужны для реализации или импорта продукции, закажите их получение у наших специалистов и мы оформим Вам их «под ключ», включая испытания, сопровождение и внесение в Реестр, вписав Вашу компанию в организацию-заявитель.

Все выданные через Портал по сертификации «Сертики ру» документы абсолютно легитимны, это гарантируется и подтверждается их наличием в официальном Едином реестре сертификатов, который Вы всегда можете проверить онлайн.

Оформить все виды сертификатов, деклараций и СГР можно без проблем «под ключ» через наш портал, отправив заявку в разделе «Онлайн-заявка» или связавшись с нашими специалистами по телефонам или электронной почте, указанным в разделе «Контакты».

Официальные сайты:

Официальный сайт Комиссии Таможенного союза

Здесь расположена нормативно-правовая база Таможенного союза, содержащая Таможенный кодекс, международные договора, решения Комиссии и другие документы.

Таможенный компьютерный сервис

Здесь Вы узнаете всё о таможенных вопросах: новости таможенного законодательства, растаможка товара, правила заполнения таможенных деклараций и многое-многое другое.

Официальный сайт Росстандарта

(Федерального агентства по техническому регулированию и метрологии). Информационные ресурсы по техническому регулированию, стандартизации, подтверждению соответствия, метрологии.

Официальный сайт Роспотребнадзора

Федеральной службы по надзоу в сфере защиты прав потребителей и благополучия человека (Роспотребнадзор). Новости и документация касательно санитарно-эпидемиологического надзора, защиты прав потребителей. Информация о государственной регистрации и лицензировании.

Официальный сайт Минздрава

Федеральное государственное учреждение здравоохранения (ФГУЗ) Федеральный центр гигиены и эпидемиологии Роспотребнадзора. Лабораторные исследования и испытания, микробиологические исследования, физико-химические испытания, оформление протокола лабораторных исследований.

Официальный сайт Ростехнадзора

Ростехнадзор осуществляет функции по выработке и реализации государственной политики и нормативно-правовому регулированию в установленной сфере деятельности.

Официальный сайт «Росаккредитация»

Федеральная служба по аккредитации (Росаккредитация) является федеральным органом исполнительной власти, осуществляющим функции национального органа Российской Федерации по аккредитации.

Официальный сайт МЧС

Министерства РФ по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий. Законодательство, деятельность, полезная информация и другие разделы.

Как проверить сертификат соответствия по номеру?

Проверить сертификат соответствия по номеру можно в любое время через интернет. Как это сделать, читайте в нашей статье.

Как проверить продукцию и получить сертификат соответствия

Порядок проверки продукции на качество (соответствие требованиям нормативных актов и договоров) и выдачи сертификатов соответствия указан:

- в законе «О техническом регулировании» № 184-ФЗ;

- решении Комиссии Таможенного союза № 319;

- постановлении Госстандарта России «О введении в действие…» № 76;

- многочисленных технических регламентах, принятых как в РФ, так и в рамках Таможенного союза.

Согласно ст. 20 закона № 184-ФЗ сертификация может быть добровольной и обязательной.

Сертификат любого вида выдается Росаккредитацией или аккредитованным ею лицом (это может быть ИП и организация).

Росаккредитация же ведет реестр, куда вносит всю информацию, связанную с движением сертификата: его выдачей, продлением и т. д.

Выдача сертификата происходит в результате обращения заявителя в сертификационный центр, заключения с ним возмездного договора оказания услуг, выдерживания всех проверок.

Подробнее о том, где и какие бланки сертификатов соответствия надо получать, читайте материал КонсультантПлюс. Если у вас еще нет доступа к системе КонсультантПлюс, вы можете оформить его бесплатно на 2 дня.

Проверка сертификата соответствия на подлинность: единый реестр

В ходе экономического сотрудничества возникает необходимость проверить сертификат соответствия на подлинность. Сделать это несложно:

- На официальном сайте Росаккредитации доступны электронные реестры сертификатов соответствия всех видов.

- Доступ к ним неограниченный и бесплатный.

- При открытии реестра появляется форма, при вводе данных в которую начинается поиск сертификата.

Это может быть номер документа, дата его выдачи, период действия, наименование изготовителя и т. д.

Это может быть номер документа, дата его выдачи, период действия, наименование изготовителя и т. д. - Самый результативный поиск будет при вводе номера сертификата, поскольку каждый документ имеет индивидуальные серию и номер.

Около информации о каждом сертификате также имеется значок о том, действует данный документ, приостановлен или аннулирован.

Выдача сертификата, обязательного или добровольного, сопровождается рядом обязательных процедур. Одна из них — это внесение информации о выдаче сертификата Росаккредитацией в электронный реестр.

Указанный реестр доступен для всех, найти в нем информацию несложно. Достаточно ввести в форму поиска имеющуюся информацию, например номер сертификата.

Более полную информацию по теме вы можете найти в КонсультантПлюс.Пробный бесплатный доступ к системе на 2 дня.

Проверка сертификатов, деклараций, органа сертификации и лаборатории по Таможенному Союзу. Проверка подлинности документов

Сертификаты соответствия, оформленные в системах добровольной сертификации, регистрируются в данном реестре. Проверить подлинность сертификата или его статус Вы можете по идентификационному номеру, указанному в сертификате соответствия (ИНН, ОГРН, ОГРНИП, УНП, БИН) предприятия, прошедшего сертификацию.

Реестр дает возможность узнать дату выдачи сертификата, по какому стандарту организация прошла сертификацию или на какую продукцию, № сертификата, срок действия и статус. Статус сертификата может быть как действующий, так и приостановлен. Зачастую приостановление сертификата происходит из-за не прохождения планового инспекционного контроля.

Проверить

Если у Вас возникли вопросы, связанные с реестром, просьба связаться по телефону 8 (800) 333-84-08

Если Ваша компания прошла сертификацию продукции и получила сертификат соответствия требованиям каких-либо Технических Регламентов Таможенного Союза, то сведения о сертификате регистрируются в общедоступном реестре. В данном реестре Вы можете посмотреть статус сертификата и всю информацию о нем, если в поиске заполните графы: номер сертификата, дата выдачи, срок действия, заявитель, изготовитель, продукция. Можно заполнять не все поля, в таком случае реестр выдает больше информации.

В данном реестре Вы можете посмотреть статус сертификата и всю информацию о нем, если в поиске заполните графы: номер сертификата, дата выдачи, срок действия, заявитель, изготовитель, продукция. Можно заполнять не все поля, в таком случае реестр выдает больше информации.

Проверить

В связи с образованием Таможенного Союза произошло изменение в перечне продукции, подлежащей обязательному подтверждению соответствия, в форме принятия декларации. Если Ваша продукция попадает под декларирование, то подлинность оформленной декларации можно проверить в данном реестре.

Проверить

Сертификат соответствия и декларация выдается только юридическим лицом, имеющим аккредитацию. С помощью данного реестра Вы сможете посмотреть аккредитацию сертификационного органа, статус и область аккредитации, т.е. какую именно продукцию имеет право сертифицировать данная компания.

Проверить

Для того, чтобы пройти сертификацию или задекларировать продукцию необходимо провести испытание в независимой аккредитованной лаборатории. Каждая лаборатория имеет свою область аккредитации и статус действия. Поэтому внимательно выбирайте лабораторию особенно, если Вам необходимо задекларировать продукцию, т.к. ответственность за предоставленные данные при декларировании, лежит полностью на Заявителе (Декларанте).

Проверить

Если у Вас возникли трудности в поиске сертификата, Вы можете связаться со специалистами нашей компании, которые помогут в данном вопросе.

Проверить сертификат соответствия качества — проверка подлинности по номеру в Воронеже, Курске

Рынок фальшивых документов, несмотря на колоссальные усилия, предпринимаемые правоохранительными организациями, продолжает процветать. Мошенники всех мастей по полной программе используют практически неограниченные ресурсы интернета, наводняя все сферы деятельности поддельными дипломами вузов, водительскими правами, различного рода удостоверениями и даже паспортами. Неудивительно, что проблема в полной мере коснулась и находящейся в обращении разрешительных листов. Поэтому проверка сертификатов соответствия на подлинность по номеру стала весьма актуальной и востребованной услугой. Это в полной мере относится и к декларациям, добровольным в том числе, и другим вариантам, имеющим юридическую силу на территории России и Таможенного союза.

Мошенники всех мастей по полной программе используют практически неограниченные ресурсы интернета, наводняя все сферы деятельности поддельными дипломами вузов, водительскими правами, различного рода удостоверениями и даже паспортами. Неудивительно, что проблема в полной мере коснулась и находящейся в обращении разрешительных листов. Поэтому проверка сертификатов соответствия на подлинность по номеру стала весьма актуальной и востребованной услугой. Это в полной мере относится и к декларациям, добровольным в том числе, и другим вариантам, имеющим юридическую силу на территории России и Таможенного союза.

Особенности

Возможно, это несколько странно, но в подтверждении неподдельности любого вида бумаг, в первую очередь заинтересованы их обладатели. Мошеннические схемы проникли не только в сферу их выдачи, но и в область регистрации.

Разумеется, центр «ГостСертКонтроль», будучи аккредитованным органом, выдает легальные бланки, но многие сетевые ресурсы занимаются обманом.

Поэтому проверка сертификата соответствия на подлинность в едином реестре зачастую дает неутешительные результаты.

Кому необходимо

В общем случае процедура полезна для следующих субъектов хозяйствования:

- производители продукции;

- оптовые покупатели товаров, индивидуальные предприниматели в том числе;

- компании, занимающиеся логистикой, особенно, трансграничные.

Конечный потребитель, почувствовав подвох относительно качества продукции, не станет самостоятельно разбираться в тонкостях – он просто инициирует судебное разбирательство. Последнее же грозит как минимум существенными штрафными санкциями для представителей перечисленных категорий бизнеса.

Проверить подлинность соответствия сертификата качества по номеру: детали

Понятно, что начиная работать с новым поставщиком или товаром, поставляемым впервые, каждый бизнесмен постарается обезопасить свое предприятия и внимательно изучит документацию на продукцию. Но зачастую смотрят лишь на достоверность, а сроки действия упускаются из вида.

Но зачастую смотрят лишь на достоверность, а сроки действия упускаются из вида.

Проведение обязательного контроля рекомендовано в следующих случаях:

- задолго до подписания договоров о поставках продукции;

- при снабжении товаров розничных торговых объектов;

- перед отправкой груза через границу (таможню).

Дабы избежать ошибок, описанных выше перечня, нелишним будет пересматривать информацию о товаре ежегодно или поквартально, например.

Как проходит

Простейший способ удостовериться в благонадежности любого экземпляра заключается в использовании онлайн-сервиса, доступного на сайте ЦС ГостСертКонтроль. Здесь можно найти любые бумаги ТС, осуществить контроль компании и лаборатории по ТР ТС.

Но в ряде случаев условий поиска недостаточно или при их вводе закрадываются малозаметные опечатки. Тогда лучше обратиться к специалистам центра, обладающими более солидными поисковыми ресурсами. Когда нужна проверка сертификата РПО по ИНН или другая услуга, такой вариант выглядит предпочтительным. Также не повредит консультация специалиста перед обращением в соответствующие органы, если выявлены действия мошенничества.

Когда нужна проверка сертификата РПО по ИНН или другая услуга, такой вариант выглядит предпочтительным. Также не повредит консультация специалиста перед обращением в соответствующие органы, если выявлены действия мошенничества.

Как оформить

Оставить заявку на сайте

Оставьте заявку на сайте, наш специалист свяжется с вами для подтверждения заявки в течение рабочего дня

Оставить заявкуСвязаться по телефону

Позвоните по бесплатному круглосуточному номеру:

8 (800) 505-35-08

Перезвоните мнеПреимущества наших клиентов

Вне зависимости от цели обращения, клиентура «ГостСертКонтроль» вправе рассчитывать на ряд преференций, а именно:

- предельно сжатые сроки выполнения;

- демократичное ценообразование;

- исчерпывающие консультации;

- для постоянных клиентов доступны разнообразные скидки и бонусы;

- широкий вид выполняемых работ, обусловленный полнотой области аккредитации.

Помимо этого, штат сотрудников составляют исключительно специалисты, имеющие профильное образование и существенный опыт деятельности в своей сфере. Отсюда достоверность и актуальность исследуемых и выдаваемых бумаг, что особо ценно для заказчиков. Отзывы последних лишний раз доказывают ответственное отношение к делу, а также качество и оперативность работы персонала компании.

Как проверить сертификат или декларацию соответствия

Проверка подлинности выданных разрешительных документов (сертификатов ТР ТС и деклараций ТР ТС) нужна, чтобы не попасть в сложную ситуацию.Когда же данная проверка наиболее актуальна?

Проверка подлинности сертификатов и деклараций требуется при:

— приеме-передачи продукции при совершении купли-продажи,

— проведении тендеров, торгов и выборе поставщиков товаров (продукции),

— таможенном оформлении при пересечении границ,

— проверках Роспотребнадзора, Ростехнадзора и прочих контролирующих Органов,

— пуске в эксплуатацию оборудования,

— выборе партнеров для долгосрочных проектов,

— подозрении потребителя в несоблюдении требований безопасности продукции.

Но давайте подробнее рассмотрим три самых частых ситуации, когда это делать нужно обязательно:

1) Ввоз товар через границу и его таможенное оформление.

Представьте, что вы привезли груз на таможню, подали все документы, а оказывается ваш сертификат (декларация) закончились или еще хуже, были аннулированы. Вы можете не только понести расходы за простой груза, но и получить штрафные санкции.

2) Вторая ситуация это участие организации в тендере.

Однажды к нам обратился клиент с просьбой срочно оформить ему новую Декларацию ТР ТС. Он участвовал в крупном тендере и не проверил документы перед подачей. Тендер он выиграл, но в самый ответственный момент, документ оказался аннулирован. Это грозило ему потерей тендера, денег, времени, ресурсов и само собой нервов. Мы успели сделать ему документ в срок и тендер был спасен. Однако советуем тщательно проверять свои документы, чтобы не попадать в такие ситуации.

3) Если вы покупаете товар у непроверенного поставщика — обязательно просите и проверяйте всю разрешительную документацию сразу. Представьте, что вы займетесь этим спустя некоторое время, а окажется что товар вовсе не сертифицирован. Вы также можете потерять время и деньги, чтобы привести все документы в соответствие.

Представьте, что вы займетесь этим спустя некоторое время, а окажется что товар вовсе не сертифицирован. Вы также можете потерять время и деньги, чтобы привести все документы в соответствие.

Выданные и оформленные должным образом сертификаты соответствия, декларации соответствия в обязательном порядке вносятся в соответствующие государственные реестры, большинство которых доступны пользователям интернета, необходимо только найти нужный реестр и с помощью простой формы поиска найти нужную информацию. Для Вашего удобства мы собрали наиболее часто используемые реестры, которые могут пригодиться для проверки подлинности сертификатов, деклараций, СГР и прочей разрешительной документации.

Реестр Сертификатов ТР ТС/ЕАЭС (Технического регламента таможенного союза / Евразийского экономического союза)

Реестр Деклараций ТР ТС ТР ТС/ЕАЭС (Технического регламента таможенного союза / Евразийского экономического союза)

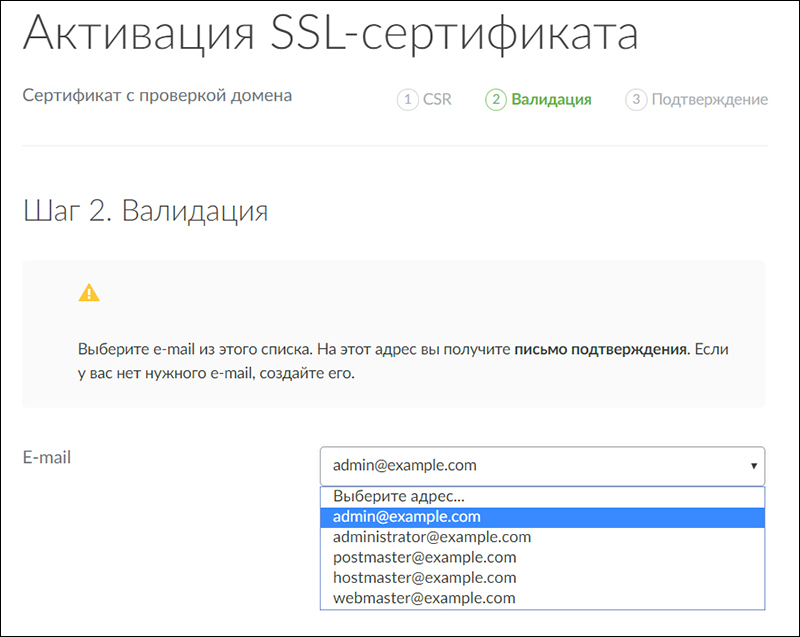

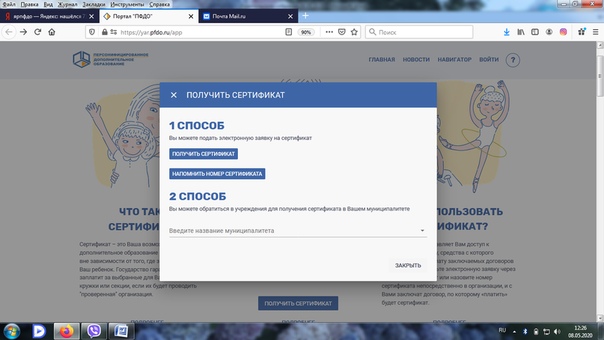

Как проверить SSL-сертификат.

Сервисы для проверки SSL-сертификата | REG.RU

Сервисы для проверки SSL-сертификата | REG.RUПроверить SSL-сертификат — значит убедиться, что он установлен правильно и сайт работает по защищённому протоколу HTTPS.

Чаще всего проверка нужна, если:

- вы только что установили сертификат,

- хотите проверить возможные угрозы и сделать профилактику сайта, не дожидаясь жалоб со стороны клиентов,

- хотите совершить транзакцию на веб-ресурсе (оплатить услугу, ввести паспортные данные или другое), но сомневаетесь в его надёжности.

Ниже мы расскажем, как проверить сертификат SSL и опишем основные ошибки, на которые стоит обратить внимание. Инструкции также подойдут для проверки защищённого TLS-соединения.

Проверка SSL-сертификата онлайн

Проверку можно сделать с помощью бесплатных онлайн-сервисов. Для этого достаточно знать домен или URL-адрес. Рассмотрим три самых надёжных сервиса: SSL Shopper (Checker), Wormly (Web Server Tester) и ImmuniWeb (Free Server Test).

SSL Shopper (Checker)

SSL Shopper — англоязычный инструмент, который быстро анализирует и определяет, можно ли доверять веб-ресурсу. Также в этом сервисе вы сможете узнать IP-адрес и тип сервера. Shopper — простой и понятный сервис анализа.

Как пользоваться Shopper

Введите домен или URL и нажмите Check:

В первую очередь обратите внимание на дату установки сертификата — он не должен быть просрочен. Так выглядит результат проверки защищённого сайта, на котором правильно установлен SSL:

Если в результатах проверки вы видите два восклицательных знака в строках «expired» и два крестика ниже, значит срок действия сертификата закончился:

Результат ниже означает, что установлен сертификат, который был выдан для другого домена:

Также checker может показать, что установлен самоподписанный ssl-сертификат. самоподписанные сертификаты не являются доверенными (выданными аккредитованным центром сертификации), а значит такому ресурсу доверять нельзя:

А такой результат выдачи означает, что цепочка SSL добавлена некорректно и вам нужно заново выполнить этот этап установки:

Wormly (Web Server Tester)

Wormly — популярный англоязычный инструмент для проверки защиты сайтов. Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.

Wormly проводит глубокий анализ и выдаёт информацию о настройках безопасности, параметрах производительности и шифрах сайта.

Как пользоваться Wormly

Введите URL и кликните START TEST:

Результат будет показан на вкладке «Certificate Overview» (Обзор). Обратите внимание на графу «Expires» — в ней указана дата окончания действия сертификата:

Если сервис выявит, что сайту нельзя доверять, вы увидите приблизительно такой результат:

Если вы хотите получить более детальный анализ сайта, изучите вкладки «Security» (Безопасность), «Performance» (Производительность) и «Encryption Ciphers» (Шифрование).

ImmuniWeb

ImmuniWeb — надёжный англоязычный инструмент для проверки SSL-сертификата. С его помощью вы также можете анализировать производительность сайта, настройки безопасности и шифрования.

Как пользоваться ImmuniWeb

Введите домен или URL и кликните на иконку Play:

Пролистайте страницу вниз до вкладки «Certificate Analysis» (Анализ). Обратите внимание на графы «Valid Frоm» и «Valid To» — напротив них указаны дата выдачи и срок окончания действия SSL:

Обратите внимание на графы «Valid Frоm» и «Valid To» — напротив них указаны дата выдачи и срок окончания действия SSL:

Если срок действия закончился, вы увидите примерно такой результат:

Также вы можете изучить другие показатели эффективности интернет-ресурса, просмотрев содержимое остальных вкладок.

Теперь вы знаете, как проверить HTTPS сайта и какие онлайн-сервисы лучше для этого использовать.

Помогла ли вам статья?31 раз уже помогла

Как проверить сертификат соответствия по номеру и онлайн: Единый Реестр

К большому сожалению, в РФ сложилась такая ситуация, что многие производители занимаются реализацией продукции, которая обладает поддельными сертификатами соответствия.

Содержание статьи

Реестр сертификатов

Все без исключения органы регистрации в обязательном порядке должны передавать сведения о предоставленных сертификатах в Росакредитацию. Сам реестр сертификатов расположен по адресу fsa.gov.ru.

Сам реестр сертификатов расположен по адресу fsa.gov.ru.Осуществив переход на портал, следует выбрать категорию “Реестры”, подпункт “Сертификаты соответствия”.

Стоит отметить, что в этом подпункте находиться дополнительно три раздела, а именно:

- Единый реестр сертификатов соответствия. В нем расположены все сертификаты, которые были в свое время оформлены по условиям технического регламента РФ. Цифровые их обозначения начинаются символов “С”, причем полное имя: С-CN.МТ40.А.00001.

- Национальная часть единого реестра оформленных сертификатов. Здесь содержаться те, которые в свое время оформлялись по утвержденной форме регламента Таможенного Союза, в том числе и выданные на товары, находящиеся в списках Таможенного Союза. Их номера начинаются с символа “TC RU C –…”. Полное наименование: ТС RU С-CZ.МТ40.А.00001. К сведению, сертификаты Таможенного Союза узнать довольно-таки просто – в левом углу у всех их имеется определенная надпись: EAC.

- Реестр соответствия сертификатов товаров, которые находятся в списке Единого перечня товаров РФ. В таком реестре содержаться сертификаты, которые были оформлены на товары, не попадающие под условия технического регламента, но это не является исключением для необходимости в сертификации. Номер начинается с символа “РОСС”. Полное наименование документа: РОСС RU.МТ40.B00001.

Хотелось бы подчеркнуть, что во всех вышеуказанных реестрах допускается возможность осуществить проверку сертификатов. Что касается добровольческих сертификатов – они не доступны для соотечественников.

Для проверки достаточно выбрать наиболее подходящий раздел и заполнить открывшуюся форму поиска.

Особенности и необходимость

Для возможности подтвердить безопасность какого-либо товара для здоровья и жизни соотечественников, любой разновидности имущества, в том числе и окружающей среды, осуществляется регламентированная законодательством РФ процедура подтверждения уровня качества и безопасности, именуемая сертификацией соответствия.По завершению удачного прохождения данной процедуры определенной продукции, на него будет предоставлен уполномоченным органом документ, который по большому счету является и допуском на продажу и применение товара по всей территории РФ.

Проверка документа может осуществляться:

- в процессе заключения соглашений;

- при необходимости в поставке продукции на реализацию в розничные магазины;

- для возможности пересечь таможенный контроль;

- в период плановой либо же неплановой инспекции уполномоченными органами;

- непосредственными потребителями, желающие лично удостовериться в качестве приобретаемой продукции и так далее.

Рассмотрим некоторые ситуации подробней.

Импорт и экспорт продукции

Документ, способный подтвердить уровень качества и полную безопасность продукции согласно установленным стандартам и нормам законодательства РФ является своего рода “пропуском” на отечественный рынок товаров. Но при всем этом, для возможности выхода на зарубежный рынок большая часть документации, в частности, полученные в государственной системе стандартизации, не обладают юридической силой за территорией РФ.В такой ситуации, в стране, которая является импортером товаров, должна осуществляться проверка сертификатов, предоставленных отечественными аккредитованными государственными органами. По сути, такая продукция подлежит повторной процедуре подтверждения уровня качества, только в этот раз, по законодательным нормам той страны, куда она поставляется с целью дальнейшей реализации.

При всем этом есть и более простой вариант вывода продукции на международный рынок. Между нашей страной и некоторыми государствами достигнуто соглашение, дающее полное право заниматься реализацией товаров, у которых уровень качества и безопасность проверялась отечественными центрами по сертификации.

Что касается экспортируемого товара из зарубежных стран, то вся она без исключения должна полностью соответствовать установленным стандартам РФ, в противном случае их реализация будет невозможной на территории государства.

Контроль государственными органами

Проверку сертификата соответствия осуществляется также и Федеральным агентством по техническому регулированию и метрологии, обязанностями которого является ведение единого реестра подтверждающей документации, оформленные территории Российской Федерации.Вне зависимости от того, какая точка регулирования проверка осуществляется и сотрудниками налогового органа, а также:

- санитарно-эпидемиологической инстанции;

- пожарной инспекцией.

Сертифицированный орган, предоставивший подтверждающий документ, также осуществляет плановую либо же внеплановую инспекцию тех компаний, которые являются обладателями данной документации, а также товаров, на которые они были оформлены, в том числе и производственной технологии и так далее.

Сам факт проверки сертификатов соответствия необходим для того, чтобы в полном объеме оградить прямых потребителей от неправомерных действий изготовителей, которые могут после получения разрешительной документации существенно ухудшить качество выпускаемой своей продукции путем изменения технологии производства или иным способом.

Осуществление контроля потребителями

Законодательством РФ допускается возможность проверки сертификата соответствия потребителями, которые изъявили свое желание по этому вопросу. Причем поверка может происходить на любой вид продукции.Для возможности в полной мере удостовериться в достоверности документа, достаточно обратиться в территориальный центр подтверждения соответствия с подобным желанием.

При обращении необходимо будет предъявить:

- соответствующее заявление, составляемое совместно с сотрудниками центра по установленному образцу;

- оригинал паспорта;

- квитанцию, подтверждающую оплата за возможность использования данного вида услуги.

На основании подобного обращения, сотрудники центра обязаны предоставить все необходимые сведения, которые были зафиксированы в Едином реестре, в том числе и информацию о номере протокола заседания комиссии по вопросу присвоения интересующего сертификата.

Способы проверки

Немногие знают о том, что рассматриваемый документ можно не только проверить в Едином реестре, но и определить его текущий статус.

Помимо этого, согласно последним изменениям в законодательстве РФ, в частности ФЗ №412: “При наличии не соответствия на бумажном носителе с указанными сведениями в Едином реестре, достоверной информацией принято считать ту, которая содержится непосредственно в Едином реестре сертификатов соответствия”.

Сертификация или декларация

Алгоритм действия следующий:

- Необходимо изначально определить реестр, в котором содержится интересующий сертификат либо декларация (см. 1 пункт статьи).

- Отыскать интересующий сертификат в выбранном подразделе с помощью специально разработанной формы поиска.

После указания имеющих сведений, результат будет отображен на экране монитора в течении нескольких минут.

Помимо этого варианта, можно обратиться в территориальный центр подтверждения (алгоритм обращения таким способом прописан во 2 пункте статьи).

Стоит отметить, что вариант обладает несколькими недостатками:

- необходимо тратить свое личное время на обращение, оставление заявления;

- есть небольшие финансовые затраты (нужно оплачивать госпошлину за оказание услуг).

Сертификат отсутствует в реестре

Изначально необходимо знать о причинах такой ситуации:

- возможно, поиск документа осуществляется не в том разделе;

- возможно наличие опечаток в форме поиска;

- при указании сведений были использованы не английские буквы, а русские.

В иных ситуациях документа просто нет в реестре.

При возникновении такой ситуации есть несколько путей решения проблемы:

- необходимо через обратную связь на сайте обратиться в службу поддержку с просьбой объяснить причину отсутствия интересующего сертификата. При обращении нужно указывать сведения не только об интересующем документе, но и о самом заявителе;

- составить и отправить официальный запрос в контролирующие органы.

На основании составленного обращения любым из способов, в течении нескольких дней будет предоставлен ответ с подробными разъяснениями о факте отсутствия того или иного сертификата.

Зарубежные сертификаты соответствия

Сведения, касающиеся зарубежных сертификатов можно отыскать на таких порталах, как:

- Республика Беларусь tsouz.belgiss.by.

- Республика Казахстан www.rep.nca.kz.

- Республика Армения: сертификаты armnab.am, декларации armnab.am.

- Кыргызская республика: сертификаты swis.trade.kg, декларации swis.trade.kg.

Как видно, зарубежные сертификата необходимо будет проверять исключительно на официальных государственных порталах той страны, где они были оформлены.

Расшифровка обозначений

Обозначения по результатам проверки могут быть следующими:

- Статус “действует” (круг в виде зеленого цвета) – отображает факт того, что сертификат является действующим.

- Наличие статуса “приостановлен” (круг в виде оранжевого оттенка) – отображает, что документ на текущий момент приостановлен по каким-либо причинам. Возможная причина этого и дата приостановки действия документа будет указана внутри описания сертификата. Допускается вероятность того, что после устранения причин, действие документа будет возобновлено в полном объеме.

- Статус “аннулирован” (круг в виде красного оттенка) – отображает факт того, что данный документ является недействительным и восстановлению не подлежит. Сама причина и дата аннуляции указывается внутри описания этого сертификата;

- Отображение статуса “архивный” – показывает факт завершения периода действия документа в текущий момент.

Как видно, через интернет можно узнать всю необходимую информацию о сертификатах соответствия, в том числе и о наличии того или иного статуса.

Что такое декларация соответствия? Подробности – в данном видео.

Как проверить SSL-сертификаты [Проверка SSL]

Если вам нужно знать, как проверить SSL-сертификат на любом веб-сайте, современные браузеры позволяют легко помочь пользователям Интернета в этом и избежать ошибки отправки конфиденциальных данных через незащищенный связь. Для большинства браузеров проверьте, начинается ли URL-адрес сайта с «https», что указывает на наличие сертификата SSL. Затем щелкните значок замка в адресной строке, чтобы просмотреть информацию о сертификате.

Цифровые сертификаты — это электронные учетные данные, которые используются для удостоверения личности людей, компьютеров и других объектов в сети.Частные и общедоступные сети все чаще используются для передачи конфиденциальных данных и выполнения важных транзакций. Это создало потребность в большей уверенности в личности человека, компьютера или службы на другом конце связи. Цифровые сертификаты и шифрование с открытым ключом идентифицируют машины и обеспечивают повышенный уровень аутентификации и конфиденциальности для цифровых коммуникаций.

- Как узнать, есть ли у сайта SSL?

- Как просмотреть сертификат SSL в Chrome и Firefox?

- Как мне найти сертификат SSL?

- Магазины сертификатов

- Инструмент диспетчера сертификатов

- Как проверить, действителен ли мой сертификат SSL?

- Установить сертификат SSL в Linux

- Установить сертификат SSL в Windows

- Как продлить сертификат SSL

- Как создать новый самозаверяющий сертификат

- Как продлить сертификаты из центров сертификации

- Как удалить цифровые сертификаты с истекшим сроком действия?

- Срок действия сертификатов SSL истекает?

- Как работают сертификаты SSL?

- Какие типы сертификатов SSL?

- 1.Сертификат с подтверждением домена (DV)

- 2. Сертификат, подтвержденный организацией (OV)

- 3. Сертификат расширенной проверки (EV)

- В чем разница между SSL и TLS?

- Как отключить SSL 2.0, SSL 3.0 и TLS 1.0?

- Для SSL 2.0

- Для SSL 3.0

- Для TLS 1.0

- Как включить TLS?

- Включение TLS 1.3 в Chrome

- Включение TLS 1.3 в Firefox

- Включение TLS 1.3 в Safari

- Как включить TLS 1.3 в Windows 10?

- Как включить TLS 1.2 в Windows 10

- Как найти версию TLS в Windows?

- Как используется TLS?

- Преимущества автоматизации сертификатов SSL

Как узнать, есть ли у сайта SSL?

Если URL-адрес начинается с «https» вместо «http», то сайт защищен с помощью сертификата SSL. Значок замка, отображаемый в веб-браузере, также указывает на то, что у сайта есть безопасное соединение с сертификатом SSL.

Протокол SSLгарантирует, что данные на этом сайте защищены с помощью шифрования и проверки SSL / TLS. Важно убедиться, что любой веб-сайт, на который могут быть переданы конфиденциальные данные, использует SSL. Сайты, которые не защищены от атак хакеров или похитителей личных данных, либо сами могут быть мошенническими.

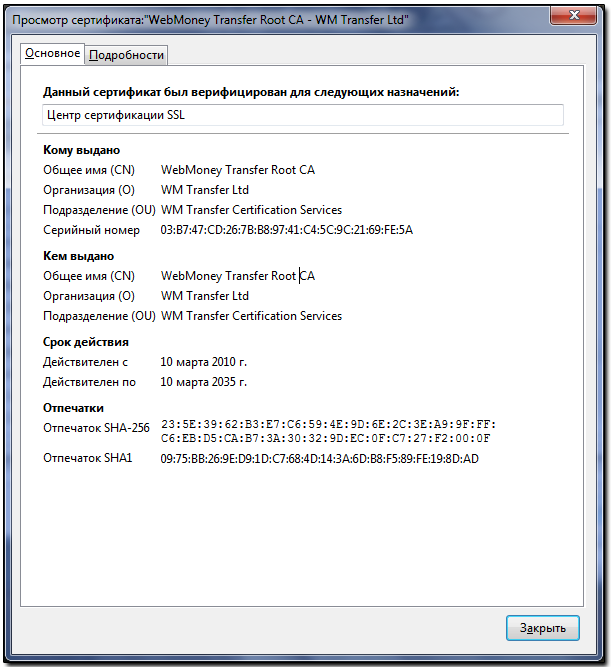

Как просмотреть сертификат SSL в Chrome и Firefox? 35>

Chrome упростил для любого посетителя сайта получение информации о сертификате всего несколькими щелчками мыши:

- Щелкните значок замка в адресной строке веб-сайта

- Щелкните Сертификат (Действителен) во всплывающем окне

- Проверьте даты «Действителен с» для подтверждения актуальности сертификата SSL

Отображаемая информация включает предполагаемые цели сертификата, кому он был выдан, кем он был выдан, а также действительные даты.В случае сертификатов с расширенной проверкой (EV) вы можете увидеть некоторую идентифицирующую информацию об организации, управляющей сайтом. Для сертификатов, не относящихся к EV, таких как подтвержденный домен и подтвержденная организация, вы увидите только центр сертификации (ЦС), выдавший сертификат, в разделе «Проверено:» в нижней части всплывающего окна. Щелкните ссылку « Дополнительная информация », чтобы просмотреть дополнительные сведения.

Сертификат EV в Firefox

Сертификат не EV в Firefox

Это приведет вас к деталям безопасности на странице, где вы найдете дополнительную информацию об идентичности веб-сайта (для сертификатов EV название компании будет указано как владелец) и протоколах, шифрах и ключах, лежащих в основе шифрования.

Если вы хотите получить более подробную информацию о сертификате, просто нажмите « Просмотреть сертификат ». На вкладке « Details » вы найдете иерархию сертификатов и сможете копаться в полях сертификатов.

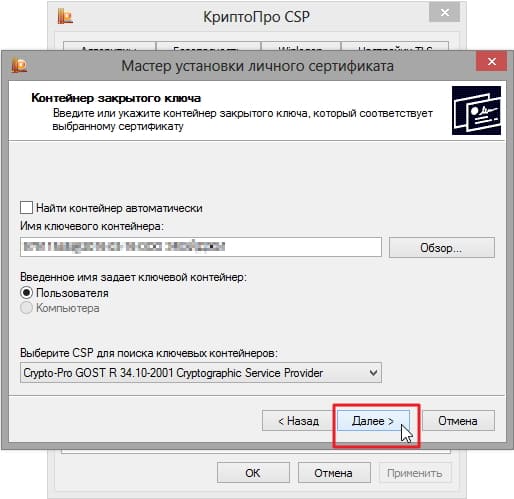

Как найти сертификат SSL?

Найти свой SSL может быть так же просто, как проверить свою панель управления или учетную запись в Центре сертификации (ЦС), выдавшем сертификат. Но если это не вариант или у вашей компании несколько сертификатов, есть два способа найти установленные сертификаты SSL на вашем веб-сайте.

Есть два способа найти установленные сертификаты SSL на веб-сайте, принадлежащем читателю этого сообщения. Прежде чем вдаваться в подробности, мы должны помнить, что в среде Windows Server установленные сертификаты хранятся в хранилищах сертификатов, которые представляют собой контейнеры, содержащие один или несколько сертификатов. Эти контейнеры

- Personal , который содержит сертификаты, связанные с закрытыми ключами, к которым у пользователя есть доступ.

- Доверенные корневые центры сертификации , который включает все сертификаты в хранилище сторонних корневых центров сертификации, а также корневые сертификаты от организаций-клиентов и Microsoft

- Промежуточные центры сертификации , который включает сертификаты, выданные подчиненным ЦС.

Отличный способ убедиться, что вы нашли все свои сертификаты, — это использовать бесплатный онлайн-инструмент Venafi здесь. Этот инструмент просканирует вашу сеть, найдет все установленные там сертификаты и предоставит вам массу информации по каждому из них.

Если вы решите выбрать ручной путь, чтобы изучить магазины на вашем локальном устройстве и найти соответствующий сертификат, вам следует выполнить описанную ниже процедуру.

- Прежде всего, вам нужно будет использовать Microsoft Management Console (MMC) .Для этого откройте командную строку , введите mmc и нажмите Введите .

- Щелкните меню Файл и затем выберите Добавить / удалить оснастку.

- В списке Доступные оснастки выберите Сертификаты , затем выберите Добавить .

- В следующем диалоговом окне выберите Учетная запись компьютера и нажмите Далее .

- Выберите Локальный компьютер и нажмите Готово .

- Теперь вы вернулись в окно « Добавить или удалить оснастки », просто нажмите OK.

- Для просмотра сертификатов в оснастке MMC выберите хранилище сертификатов на левой панели. Доступные сертификаты отображаются на средней панели.

- Если дважды щелкнуть сертификат, откроется окно Сертификат , в котором отображаются различные атрибуты выбранного сертификата.

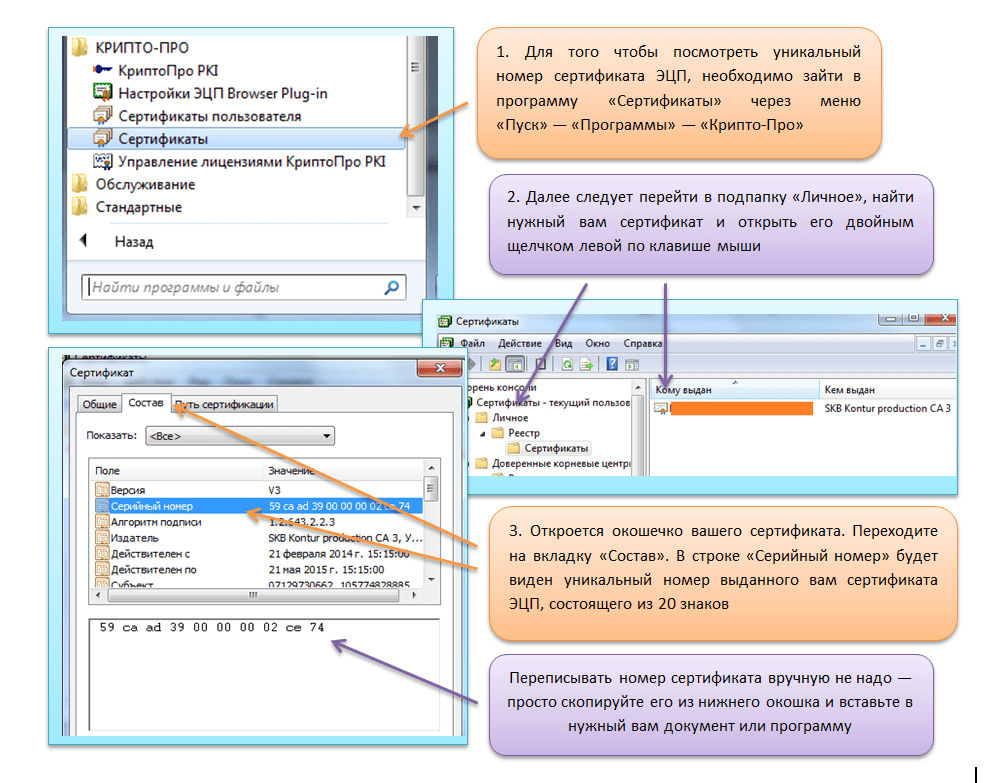

Средство диспетчера сертификатов

Другой способ просмотреть установленные сертификаты — запустить средство диспетчера сертификатов Windows .

Чтобы просмотреть сертификаты для локального устройства , откройте командную консоль и введите certlm.msc . Появится инструмент Certificate Manager для локального устройства. Чтобы просмотреть свои сертификаты, в разделе Сертификаты — Локальный компьютер на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Чтобы просмотреть сертификаты для текущего пользователя , откройте командную консоль и введите certmgr.msc .Появится инструмент Certificate Manager для текущего пользователя. Чтобы просмотреть свои сертификаты, в разделе «Сертификаты — текущий пользователь » на левой панели разверните каталог для типа сертификата, который вы хотите просмотреть.

Помимо проверки ваших собственных сертификатов, не менее важно иметь возможность определить, использует ли посещаемый вами сайт сертификаты SSL. Мы будем использовать в качестве примера сайт Venafi и браузер Firefox.

Первый признак, на который следует обратить внимание, — это «https» в URL-адресе сайта, который вы посещаете.Знак «s» означает, что этот сайт использует сертификат SSL. Затем, если вы используете Firefox, щелчок по замку в адресной строке вызывает предварительное раскрывающееся меню, которое указывает на безопасное соединение при наличии правильно настроенного SSL. Щелкните стрелку справа от раскрывающегося списка, чтобы просмотреть дополнительную информацию о сертификате.

Как проверить, действителен ли мой сертификат SSL?

Все цифровые сертификаты имеют ограниченный срок службы и больше не признаются действительными по истечении срока их действия.Сертификаты могут иметь разный срок действия, и часто срок их действия составляет от одного до трех лет в зависимости от политики компании и / или соображений стоимости. Как минимум, сертификаты необходимо заменять по истечении срока их службы, чтобы избежать сбоев в обслуживании и снижения безопасности. Однако может быть ряд сценариев, в которых сертификат необходимо заменить раньше (например, ошибка Heartbleed, миграция по окончании срока службы SHA-1, слияние компаний, изменение политики компании).

Существуют различные инструменты, позволяющие проверить действительность вашего SSL-сертификата.Но с правильным ноу-хау вы можете сделать это и сами. После того, как вы обнаружите сертификаты SSL, размещенные на вашем веб-сервере, есть два способа проверить их действительность.

Первый вариант — запустить команду certlm.msc , открыть окно Certificates — Local Computer и затем просмотреть список сертификатов, перечисленных в магазине, чтобы убедиться, что установлены только легитимные. Это трудоемкая, но выполнимая работа.

Второй вариант — использовать служебную программу Windows Sysinternals под названием sigcheck , которая упрощает проверку корневых сертификатов.Загрузите или обновите инструмент от Microsoft и запустите его со следующими параметрами: sigcheck -tv . Утилита загружает список доверенных корневых сертификатов Microsoft и выводит только действительные сертификаты, не связанные с сертификатом из этого списка.

Проверка подтверждения SSL и управление сертификатами может быть очень сложным и подверженным ошибкам процессом. Управление сертификатами SSL предприятия связано с множеством критических задач, и игнорирование или неправильное выполнение любой из них может подготовить почву для эксплойта веб-приложения.

Установить сертификат SSL в Linux

Выполните следующие действия, чтобы установить сертификат SSL на серверах Linux (Apache):

- Загрузите сертификат и важные файлы ключей с помощью — S / FTP .

- Войдите на сервер. Важно войти в систему через SSH ., Что поможет пользователю стать пользователем root.

- Укажите пароль root.

- Переместите файл сертификата в /etc/httpd/conf/ssl.crt ..

- Переместите ключевой файл также в / etc / httpd / conf / ssl.crt ..

ПРИМЕЧАНИЕ. Важно обеспечить безопасность перемещенных файлов. Храните файлы в безопасности, ограничивая разрешения. Использование ‘chmod 0400’ . надежно ограничит доступ к ключу. - Перейдите к etc / httpd / conf.d / ssl.conf .. Здесь пользователь найдет Virtual Host Configuration . настройка для домена.

- Изменить конфигурацию виртуального хоста ..

- Перезапустите Apache.

Затем обязательно проверьте сертификат SSL.Используя разные браузеры, посетите свой сайт с защищенным URL-адресом https, чтобы убедиться, что сертификат SSL работает правильно.

Установить сертификат SSL в Windows

Выполните следующие действия, чтобы установить сертификат SSL в Windows Server 2016:

- На сервере, где вы создали CSR, сохраните файл .cer сертификата SSL (например, your_domain_com.cer)

- В меню «Пуск» Windows введите Диспетчер информационных служб Интернета (IIS) и откройте его.

- Найдите и щелкните имя сервера в дереве меню Connections (левая панель).

- На домашней странице имени сервера (центральная панель) в разделе IIS дважды щелкните Сертификаты сервера .

- На странице Server Certificates (центральная панель) в меню Actions (правая панель) щелкните Complete Certificate Request…

- В мастере Complete Certificate Request на странице Specify Certificate Authority Response выполните следующие действия и нажмите OK :

- Имя файла, содержащего ответ центра сертификации: Щелкните поле… и выберите .cer файл

- Понятное имя: Введите понятное имя для сертификата. Понятное имя не является частью сертификата; вместо этого он используется для идентификации сертификата. Добавление ЦС и даты истечения срока действия в ваше понятное имя поможет идентифицировать сертификат. Это особенно полезно при различении нескольких сертификатов.

- Выберите хранилище сертификатов для нового сертификата: В раскрывающемся списке выберите Web Hosting.

Теперь, когда вы успешно установили свой сертификат SSL, вам необходимо назначить сертификат соответствующему сайту.

- В диспетчере Internet Information Services (IIS) в дереве меню Connections (левая панель) разверните имя сервера, на котором был установлен сертификат. Затем разверните Сайты и выберите сайт, который вы хотите использовать для защиты с помощью сертификата SSL.

- На домашней странице веб-сайта в меню Действия (правая панель) в разделе Изменить сайт щелкните ссылку Привязки… .

- В окне Site Bindings нажмите Add.

- В окне Добавить привязки сайта выполните следующие действия и нажмите ОК:

- Тип: В раскрывающемся списке выберите https.

- IP-адрес: В раскрывающемся списке выберите IP-адрес сайта или выберите Все неназначенные.

- Порт: Тип порта 443 . Порт, через который трафик защищен с помощью SSL, — это порт 443.

- Сертификат SSL : В раскрывающемся списке выберите новый сертификат SSL (например,г. yourdomain.com).

Теперь ваш сертификат SSL установлен, и веб-сайт настроен на прием защищенных соединений. Обязательно проверьте и этот сертификат SSL. Используя разные браузеры, посетите свой сайт с защищенным URL-адресом https, чтобы убедиться, что сертификат SSL работает правильно.

Как продлить сертификат SSL

ОбновлениеSSL поддерживает актуальность шифрования и шифрования, обеспечивая безопасность вашего веб-сайта и клиентов. Следите за обновлениями, чтобы избежать ошибки с истечением срока действия сертификатов.

Существуют две разные процедуры, которые зависят от того, обновляете ли вы самозаверяющие сертификаты или сертификаты из центров сертификации.

Как создать новый самозаверяющий сертификат

Хотя самозаверяющие сертификаты не должны использоваться на сайтах электронной коммерции или любых сайтах, которые передают ценную личную информацию, такую как кредитные карты, номера социального страхования и т. Д., Они могут быть уместны в определенных ситуациях, например, в интрасети, на сервер разработки IIS или на личных сайтах с небольшим количеством посетителей.

- Щелкните меню «Пуск», перейдите в раздел «Инструменты администрирования , » и нажмите «Диспетчер информационных служб Интернета» (IIS) .

- Щелкните имя сервера в столбце Connections слева. Дважды щелкните Сертификаты сервера .

- В столбце Действия справа щелкните Create Self-Signed Certificate…

- Введите любое понятное имя и нажмите OK .

- Вы только что создали самозаверяющий сертификат, действительный в течение 1 года, указанный в разделе «Сертификаты сервера». Общее имя сертификата по умолчанию является именем сервера. Теперь нам просто нужно привязать самоподписанный сертификат к сайту.

- Чтобы привязать этот новый сертификат к сайту, в столбце Connections слева разверните папку сайтов и щелкните веб-сайт, к которому вы хотите привязать сертификат. Нажмите Bindings… в правом столбце.

- В окне Site Bindings нажмите кнопку Add … .

- Измените Тип на https , а затем выберите сертификат SSL, который вы только что установили. Нажмите ОК .

- Теперь вы увидите привязку для порта 443 в списке. Нажмите Закрыть .

- Последний шаг, который вы хотели бы предпринять, — это добавить свой самозаверяющий сертификат в доверенные корневые центры сертификации.Для этого откройте консоль управления Microsoft Management Console (MMC) и создайте оснастку сертификата для учетной записи локального компьютера (см. Шаги в разделе «Как найти мой сертификат SSL» выше).

- Разверните элемент Сертификаты слева и разверните папку Personal . Щелкните папку Сертификаты, щелкните правой кнопкой мыши только что созданный самозаверяющий сертификат и выберите Копировать .

- Разверните папку Trusted Root Certification Authorities и щелкните папку Certificates под ней.Щелкните правой кнопкой мыши белую область под сертификатами и выберите Вставить .

Как продлить сертификаты из центров сертификации

Если вы хотите обновить корневые сертификаты своих центров сертификации, вам необходимо выполнить следующие шаги:

- В консоли Microsoft Management Console (MMC) вашего сервера запустите оснастку Certification Authority . Щелкните правой кнопкой мыши имя центра сертификации и в меню действий выберите Все задачи> Обновить сертификат ЦС .

- Появляется предупреждение Install CA Certificate , которое информирует нас о том, что службы сертификатов Active Directory должны быть остановлены. Выберите «Да».

- В окне Обновить сертификат CA вы можете выбрать использование существующей пары ключей CA или сгенерировать новую пару ключей для обновления сертификата. Если вы хотите создать новую пару открытого и закрытого ключей для сертификата ЦС, вы выберите Да. По умолчанию используется текущая пара открытого и закрытого ключей.Желательно выбрать № .

- Когда вы выбираете создание новой пары ключей, Windows создает новую во время генерации нового сертификата ЦС, что гарантирует, что ключ, используемый для подписи сертификатов, выданных ЦС, соответствует ключу, который ЦС использует для подписать списки отзыва сертификатов (CRL). Таким образом, обновление сертификата ЦС с использованием новой пары ключей также предлагает обходной путь для работы со слишком большими списками отзыва сертификатов. Новый CRL содержит только серийные номера сертификатов, которые были отозваны с даты начала действия нового сертификата CA.

- В любом случае сертификат теперь обновлен.

Как удалить цифровые сертификаты с истекшим сроком действия?

Очень важно подчеркнуть важность наличия действительных сертификатов. Сертификаты с истекшим сроком действия могут и будут вызывать простои и простои веб-сайтов, что, в свою очередь, нанесет серьезный репутационный ущерб. Поэтому настоятельно рекомендуется своевременно обновлять сертификаты, срок действия которых истекает. Не ждите до последнего момента, чтобы сделать это.

После того, как вы нашли все свои сертификаты в своей системе, вы могли обнаружить, что срок действия некоторых из них уже истек (надеюсь, нет!).Есть два метода удаления сертификатов с истекшим сроком действия, самоподписанных или предоставленных центром сертификации.

Первый способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Удалить . Вам придется повторить этот шаг для всех сертификатов с истекшим сроком действия. Как только вы закончите, вам нужно будет перезапустить сервер.

Второй способ: щелкните правой кнопкой мыши сертификат с истекшим сроком действия и выберите Свойства . В окне «Свойства» выберите « Отключить все цели для этого сертификата », а затем нажмите Применить .Как только вы закончите со всеми своими истекшими сертификатами, вам нужно будет перезапустить сервер.

Срок действия сертификатов SSL истекает?

Сертификаты SSLжестко запрограммированы с указанием даты истечения срока действия, обычно до двух лет. Это обеспечивает лучшую защиту и гарантирует актуальность вашего шифрования. Вы можете продлить свой сертификат SSL за 90 дней до даты истечения срока действия, что даст вам время на выпуск и установку нового сертификата и избежание сбоев в шифровании.

Важно следить за своими сертификатами и следить за истечением срока их действия, который может подкрасться к вам и вызвать сбои, которые нанесут вред вашему сайту. К сожалению, многие компании управляют множеством цифровых сертификатов вручную с помощью таблиц. Это может привести к ошибкам, таким как потеря, несоответствие или неправильная маркировка сертификатов. Сертификаты могут непреднамеренно истечь, а это означает, что центры сертификации больше не считают веб-сайт или веб-приложение безопасным и надежным. Это может быть очень дорогостоящей ошибкой, если уязвимое веб-приложение является общедоступным.Это может нанести ущерб репутации организации, либо браузеры посетителей могут полностью заблокировать доступ к сайту. Это было причиной многих серьезных сбоев в работе системы и часто является одной из последних причин, расследуемых администраторами, что приводит к значительному увеличению времени простоя.

Другая проблема возникает, если CA, выдавший сертификат организации, скомпрометирован. Затем сертификаты аннулируются другими центрами сертификации, поэтому, когда клиент подключается к затронутому серверу, сертификат больше не действителен.Без надлежащего управления сертификатами SSL на уровне предприятия невозможно определить, сколько (если таковые имеются) ваших сертификатов больше не действительны.

Чтобы избежать этих ошибок управления сертификатами и исправить любые ошибки, которые ранее возникали при управлении сертификатами, наиболее эффективным решением является использование автоматизации. Автоматизированные инструменты могут выполнять поиск в сети и записывать все обнаруженные сертификаты. Такие инструменты обычно могут назначать сертификаты владельцам бизнеса и могут управлять автоматическим продлением сертификатов.Программное обеспечение также может проверить правильность развертывания сертификата, чтобы избежать ошибочного использования старого сертификата.

Как работают SSL-сертификаты?

Сертификаты SSLзащищают данные с помощью пары ключей: открытого и закрытого ключей. Вместе эти ключи обеспечивают шифрование и дешифрование. Процесс выглядит так:

- Браузер или сервер пытается подключиться к веб-сайту (веб-серверу), защищенному с помощью SSL, и инициирует обмен данными.

- Веб-сервер отправляет браузеру / серверу зашифрованный открытый ключ / сертификат.

- Браузер / сервер проверяет, доверяет ли он сертификату SSL. Если это так, он отправляет зашифрованный ключ обратно на веб-сервер. В противном случае связь прекращается.

- Веб-сервер расшифровывает ключ и отправляет обратно подтверждение с цифровой подписью, чтобы начать сеанс с шифрованием SSL.

- Зашифрованные данные распределяются между браузером / сервером и веб-сервером, выполняя так называемое рукопожатие SSL / TLS.

Ваш закрытый ключ — самый важный компонент вашего SSL-сертификата.Это дает вам право аутентифицировать ваш сайт и помогает включить шифрование. Поэтому важно, чтобы вы позаботились о своем закрытом ключе. Если вы потеряете его или он будет скомпрометирован, вам, по крайней мере, придется повторно выпустить и переустановить сертификат SSL. Худший сценарий: кто-то может выдать себя за ваш сайт.

Какие типы сертификатов SSL?

По сути, все SSL-сертификаты шифруют информацию. Но есть три основных типа сертификатов, которые предлагают разные уровни доверия:

1.Сертификат с подтверждением домена (DV)

Самый дешевый тип сертификата — это сертификат с подтверждением домена. Эти сертификаты просто проверяют реестр домена. Они не требуют идентификационной информации об организации и никогда не должны использоваться в коммерческих целях. Этот тип сертификата предназначен для использования там, где безопасность не является проблемой, например, в защищенных внутренних системах.

2. Сертификат, подтвержденный организацией (OV)

С помощью этих сертификатов организации проходят строгую аутентификацию по базам данных государственного реестра.Во время процесса проверки можно связаться с деловым персоналом и запросить документы. Сертификаты OV — это стандарт, необходимый для коммерческих или общедоступных сайтов. Они получают законную бизнес-информацию и соответствуют стандартам X.509 RFC.

3. Сертификат расширенной валидации (EV)

Сертификаты расширенной проверкииспользуются большинством ведущих мировых организаций. В Руководстве по расширенной проверке изложены строгие критерии и строгий процесс проверки, необходимые для получения сертификата электромобиля.Это самый надежный сертификат SSL, потому что очень сложно выдать себя за другое лицо или использовать фишинг на сайте с поддержкой EV.

Центры сертификациимогут предлагать различные продукты в рамках этих трех основных типов сертификатов, например, подстановочный сертификат. SSL-сертификат Wildcard — это популярный выбор для организаций, которые управляют несколькими сайтами, размещенными на многочисленных поддоменах. Подстановочные сертификаты защищают домен и несколько поддоменов первого уровня.

Распространенной ошибкой является выбор неправильного SSL-сертификата для вашего сайта.Не уходите только от цены. Определите уровень безопасности, который вам нужен, посмотрите, насколько безопасен центр сертификации, затем проанализируйте характеристики и функции каждого продукта, чтобы выбрать лучший для вас.

Еще одна ошибка, которую могут совершить организации, — это неподготовленность к процессу валидации. Для сертификата, подтвержденного доменом, это может быть так же просто, как наличие правильной информации реестра WHOIS. Для получения более качественных сертификатов вам потребуется предоставить дополнительную информацию, соответствующую требованиям. Убедитесь, что информация готова к работе, прежде чем начинать процесс покупки сертификата SSL.

В чем разница между SSL и TLS?

SSL (Secure Sockets Layer) и TLS (Transport Layer Security) — это криптографические протоколы, которые обеспечивают аутентификацию и шифрование данных между серверами, машинами и приложениями, работающими в сети (например, клиент, подключающийся к веб-серверу). SSL является предшественником TLS, но многие приложения конфигурируют свою реализацию вместе как «SSL / TLS». Термин SSL все еще широко используется, но в настоящее время он обычно относится к протоколу и сертификатам TLS.(Для получения дополнительной информации посетите раздел «Понимание разницы между SSL и TLS».)

За прошедшие годы были выпущены новые версии протоколов для устранения уязвимостей и поддержки более надежных и безопасных наборов шифров и алгоритмов. Протоколы SSL 2.0 и 3.0 объявлены устаревшими IETF (в 2011 и 2015 годах, соответственно). На протяжении многих лет уязвимости обнаруживались и продолжают обнаруживаться в устаревших протоколах SSL, таких как POODLE.

TLS использует более надежные алгоритмы шифрования и может работать на разных портах.Кроме того, TLS версии 1.0 не взаимодействует с SSL версии 3.0. Большинство современных браузеров демонстрируют ухудшение пользовательского опыта, когда сталкиваются с веб-сервером, использующим старые протоколы. По этим причинам вам следует отключить SSL 2.0 и 3.0 в конфигурации вашего сервера, оставив включенными только протоколы TLS.

И последнее, но не менее важное: важно отметить, что сертификаты не зависят от протоколов. Следовательно, вам не нужно заменять сертификаты SSL на сертификаты TLS, и вы можете использовать приведенные выше инструкции, чтобы найти сертификаты SSL или TLS.Не забывайте, что большинство поставщиков называют их сертификатами SSL / TLS.

Как отключить SSL 2.0, SSL 3.0 и TLS 1.0?

В дополнение к отключению SSL 2.0 и SSL 3.0 также рекомендуется отключить TLS 1.0, поскольку все веб-браузеры не будут поддерживать TLS 1.0 и TLS 1.1 после активации протокола TLS 3.0. Процедура отключения этих протоколов описана ниже.

Процедура отключения этих протоколов идентична. Мы продемонстрируем, как отключить SSL 3.0 и в конце мы предоставим комбинации клавиш для отключения всех трех протоколов.

- На сервере Windows откройте редактор реестра ( regedit.exe ) и запустите его от имени администратора.

- В окне редактора реестра перейдите по адресу:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

Примечание: Если ключ SSL 3.0 уже существует, пропустите шаги 3 и 4.

- В дереве навигации щелкните правой кнопкой мыши Протоколы и во всплывающем меню щелкните Создать> Ключ .

- Назовите ключ, SSL 3.0 .

- В дереве навигации щелкните правой кнопкой мыши новый ключ SSL 3.0 , который вы только что создали, и во всплывающем меню щелкните New> Key . Назовите ключ Client .

- Щелкните правой кнопкой мыши Client и во всплывающем меню выберите New> DWORD (32-bit) Value .

- Назовите значение DisabledByDefault . Дважды щелкните значение DWORD DisabledByDefault и в окне Edit DWORD (32-bit) Value , в поле Value Data измените значение на 1 , а затем нажмите OK .

- В дереве навигации снова щелкните правой кнопкой мыши ключ SSL 3.0 и во всплывающем меню щелкните New> Key . Назовите ключ Server .

- Щелкните правой кнопкой мыши Server и во всплывающем меню выберите New> DWORD (32-bit) Value .

- Назовите значение Включено . Дважды щелкните значение DWORD Enabled и в окне Edit DWORD (32-bit) Value , в поле Value Data оставьте значение 0 , а затем нажмите OK .

- Перезагрузите сервер Windows.

Ниже приведены комбинации клавиш для отключения протоколов SSL 2.0, SSL 3.0 и TLS 1.0 на сервере Windows 10 или Windows 2012.

Для SSL 2.0

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ SSL 2.0 \ Client]

«DisabledByDefault» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ SSL 2.0 \ Server]

«Включено» = dword: 00000000

Для SSL 3.0

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ SSL 3.0 \ Client]

«DisabledByDefault» = dword: 00000001

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ SSL 3.0 \ Server]

«Включено» = dword: 00000000

Для TLS 1.0

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ TLS 1.0 \ Client]

«DisabledByDefault» = двойное слово: 00000001

[HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \ TLS 1.0 \ Server]

«Enabled» = dword: 00000000

Примечание. Клиентская часть содержит подраздел с именем «DisabledByDefault», тогда как серверная часть содержит подраздел с именем «Enabled» «

Как включить TLS?

Хотя важность TLS для передачи конфиденциальной информации в Интернете осознается и признается, многие компании используют его для защиты всех коммуникаций между своими серверами и браузером, независимо от того, являются ли данные конфиденциальными.Действия по включению TLS на серверах зависят от вашего сервера, но вот подробные инструкции о том, как включить TLS 1.2 на серверах Windows.

Последние версии основных браузеров теперь поддерживают TLS 1.3, и это относительно просто, чтобы обеспечить повышенную конфиденциальность и производительность.

Включение TLS 1.3 в Chrome

- Запустить Chrome.

- Введите chrome: // flags / # tls13-variant в адресную строку и нажмите Enter.

- Найдите TLS 1.3.

- Убедитесь, что он не отключен.Вы можете выбрать По умолчанию или Включено.

- Перезапустите Chrome.

Включение TLS 1.3 в Firefox

- Запустите Firefox.

- Введите about: config в адресной строке и нажмите Enter.

- Начните вводить в поиске tls.version.

- Убедитесь, что значение security.tls.version.max равно 4.

- Если нет, дважды щелкните по нему, чтобы изменить на 4.

Включение TLS 1.3 в Safari

- Откройте терминал и станьте root: sudo su — root

- Введите следующую команду: defaults write / Library / Preferences / com.apple.networkd tcp_connect_enable_tls13 1

- Нажмите Enter.

- Перезапустите Safari.

Как включить TLS 1.3 в Windows 10?

На момент написания этой статьи Microsoft все еще работает над поддержкой TLS 1.3 в любой версии Windows. Однако можно использовать TLS 1.0, 1.1 и 1.2. Лучше всего использовать самую последнюю возможную версию.

Как включить TLS 1.2 в Windows 10

Чтобы создать необходимый ключ для TLS 1.2, создайте значения DWORD DisabledByDefault и установите для него значение 0 в следующем месте реестра:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protocols \ TLS 1.2 \ Client

Имя DWORD: DisabledByDefault

Значение DWORD: 0

При необходимости, вот более подробные инструкции о том, как включить TLS 1.2 на серверах Windows.

Как найти версию TLS в Windows?

- В Windows 10 нажмите кнопку Windows в нижнем левом углу (стандартная конфигурация) рабочего стола.

- Введите «Свойства обозревателя» и щелкните элемент «Свойства обозревателя на панели управления».

- Щелкните вкладку «Дополнительно» и оттуда прокрутите вниз до самого низа.Посмотрите, какой флажок TLS установлен.

- Если установлен TLS 1.2, все готово. Если это не так, установите флажок «Использовать TLS 1.2», а затем «Применить».

Как используется TLS?

TLS — это стандарт шифрования, пришедший на смену SSL. В общем, TLS использует более надежные алгоритмы шифрования, чем SSL, и может работать на разных портах.

TLS использует комбинацию симметричной и асимметричной криптографии. Симметричная криптография шифрует и расшифровывает данные с помощью закрытого ключа, известного как отправителю, так и получателю.Асимметричная криптография использует пары ключей: открытый ключ и закрытый ключ. Открытый ключ получателя используется отправителем для шифрования данных; тогда его можно будет расшифровать только с помощью закрытого ключа получателя.

В 1999 году TLS заменил старый протокол SSL в качестве предпочтительного механизма безопасности. TLS предлагает обратную совместимость для старых устройств, все еще использующих SSL. Всем сайтам с устаревшим протоколом SSL рекомендуется отключить его и включить только TLS.

Преимущества автоматизации SSL-сертификатов

БезопасностьSSL — важный компонент общей стратегии безопасности предприятия.С увеличением количества подключенных к Интернету устройств, онлайн-порталов и сервисов, которыми управляют организации, появляется больше возможностей для уязвимостей и растущего числа угроз, с которыми сталкиваются эти системы.

Сегодня организации требуют использования сертификатов SSL для обеспечения безопасной передачи данных для сайтов и внутренних сетей. Следовательно, системные администраторы несут ответственность за многочисленные сертификаты с уникальными сроками действия. Поэтому отслеживание каждого сертификата стало обременительным и неуправляемым.

Для администраторов стало важным и критически важным иметь единую централизованную платформу для обработки установки, развертывания, мониторинга и полного управления всеми сертификатами SSL в их сети, независимо от центра сертификации (CA). Организации без надлежащего управления жизненным циклом сертификатов могут столкнуться с проблемами безопасности и управления.

> Чтобы управление жизненным циклом сертификатов было эффективным, все сертификаты должны быть объединены в единую систему управления, такую как Venafi Trust Platform.Имея это решение, администраторы могут выполнять непрерывный мониторинг систем и сертификатов, а также проводить аудит для целей управления и соответствия. Более того, такой подход снижает общую стоимость и сложность управления сертификатами SSL в распределенной среде.

Если вы почувствуете головокружение после выполнения описанных выше процедур и хотите воспользоваться преимуществами безопасности от автоматизации управления жизненным циклом сертификатов, свяжитесь с Venafi, чтобы получить индивидуальное решение.

Устранение неполадок промежуточных сертификатов с перекрестной подписью

Настройка Windows Server для отправки сертификата с перекрестной подписью

Фон

Все SSL-сертификаты DigiCert®, выпущенные со сроком действия после января 2011 г., выдаются по 2048-битному пути сертификата.Корневой сертификат в этом пути называется DigiCert High-Assurance EV Root CA, и ему уже доверяют все современные браузеры.

Windows автоматически определяет, какие промежуточные сертификаты отправлять клиентам, на основе того, какие корневые сертификаты она находит в своем хранилище сертификатов корневых центров сертификации. Когда корневой сертификат корневого ЦС DigiCert High-Assurance EV присутствует в хранилище сертификатов корневых центров сертификации, Windows не включает сертификат с перекрестной подписью.

Чтобы убедиться в наличии этой проблемы, воспользуйтесь нашим онлайн-тестером сертификатов SSL, который работает на всех общедоступных сайтах. Этот тестер сообщит вам, отправляет ли ваш сервер клиентам правильные промежуточные сертификаты.

Самый быстрый способ решить эту проблему — использовать нашу утилиту DigiCert SSL для Windows. Однако вы также можете выполнить следующие шаги.

Отключение корневого сертификата на сервере

Отключение корневого сертификата корневого центра сертификации DigiCert High-Assurance EV в хранилище сертификатов корневых центров сертификации вашего сервера позволяет Windows создать правильный путь промежуточных сертификатов для передачи клиентам.

Исправление этой проблемы включает две задачи:

- Проверьте наличие корневого ЦС DigiCert High-Assurance EV в хранилище сертификатов корневых центров сертификации сервера и при необходимости отключите его.

- Проверьте промежуточное хранилище сертификатов сервера на наличие необходимых промежуточных файлов сертификатов и при необходимости установите их.

Примечание. В некоторых ситуациях отключение корневого ЦС DigiCert High-Assurance EV, как описано ниже, может не помешать вашему серверу использовать проблемный сертификат.В таких случаях необходимо удалить корневой CA DigiCert High-Assurance EV. Если вы планируете это сделать, обратите внимание, что в редких случаях удаление корневого сертификата может отрицательно сказаться на стабильности сервера.

Отключение корневого каталога DigiCert High-Assurance EV CA

Если корневой ЦС DigiCert High-Assurance EV присутствует в хранилище доверенных корневых сертификатов, его следует отключить.

Обычно это единственный шаг, который вам нужно выполнить.Однако все же рекомендуется проверить и убедиться, что установлены правильные файлы промежуточного сертификата.

Чтобы проверить доверенный корневой файл:

В меню «Пуск» выберите Выполнить и введите mmc .

Щелкните Файл> Добавить / удалить оснастку .

Щелкните «Сертификаты »> «Добавить », а затем закройте окно «Добавить автономную оснастку».Нажмите ОК .

- Выберите Учетная запись компьютера , а затем нажмите Далее . Выберите Local Computer и затем нажмите Finish . Затем закройте окно «Добавить отдельную оснастку» и окно «Добавить / удалить оснастку».

- Щелкните + , чтобы развернуть дерево консоли сертификатов (локальный компьютер) и найти личный каталог / папку.Разверните папку сертификатов.

- Найдите папку «Доверенные корневые центры сертификации» и разверните «Сертификаты».

Найдите файл, выпущенный DigiCert High-Assurance EV Root CA с датой истечения 11/9/2031.

Дважды щелкните этот файл и перейдите на вкладку Details .

Щелкните Изменить свойства и затем выберите Отключить все цели для этого сертификата в поле Цели сертификата.

Нажмите ОК . Возможно, вам потребуется перезагрузить сервер, чтобы это изменение вступило в силу.

Проверка хранилища промежуточных сертификатов

Этот шаг должен был быть выполнен при установке сертификатов DigiCert.Однако все же рекомендуется проверить и убедиться, что установлены правильные файлы промежуточного сертификата.

- В оснастке «Сертификат MMC» откройте папку «Промежуточные центры сертификации».

В папке Certificates найдите файл корневого CA DigiCert High-Assurance EV.