Как расшифровать текст: Расшифровать / шифрования — текстовые функции 📃

Как расшифровывать тексты. Полезные программы и лайфхаки для тех… | by Cinémot

Я не встречал журналистов, которые бы обожали расшифровывать интервью. Для любого пишущего профессионала подобная рутина способна стать серьезным источником прокрастинации. В статье не будет ссылок на магический софт, способный адекватно перевести аудио- или видеоматериал в готовый текст (для отчаянных рекомендую попробовать Dragon Anywhere, Real Speaker или Voco). Лучше человека с расшифровкой никто не справится, поэтому иногда проще воспользоваться услугами сайтов типа Work-zilla.com и заплатить пару тысяч в зависимости от объема материала. Для тех, кто предпочитает делать всё сам могу порекомендовать несколько лайфхаков.

Лайфхак №1. Найди свою клавиатуру.

Это не шарлатанство. Cпроси любого пишущего человека, и он расскажет, на чём ему больше всего нравится печатать. Кого-то устраивает старенькая проводная клавиатура с западающими кнопками, превращающая работу с текстом в драму. Лично я в восторге от беспроводной клавиатуры Apple, которую можно положить на колени, взять в любимое кресло или вообще увезти в парк, чтобы печатать на планшете.

Лично я в восторге от беспроводной клавиатуры Apple, которую можно положить на колени, взять в любимое кресло или вообще увезти в парк, чтобы печатать на планшете.

Лайфхак №2. Используй специальный софт.

Есть специальная программа Express Scribe (бесплатный онлайн-аналог oTranscribe), которая позволяет загружать аудио и управлять им с клавиатуры, одновременно набирая текст. Она платная, но это того стоит. В ней можно переназначать горячие клавиши, отвечающие за воспроизведение, стоп, изменение скорости аудио и т.д. Набирать текст можно в ней же или другой более удобной программе (например IA Writer, или Write!). Если жалко денег, то советую закидывать аудиофайлы в программы типа iTunes, открыть редактор и запускать аудио при помощи стандартных горячих клавиш системы. Но это не так удобно, поскольку не всегда удаётся плавно перематывать аудиофайл.

Лайфхак №3. Меняй устройства.

Кто сказал, что текст можно расшифровывать только на ноутбуке или стационарном компьютере? Хватай беспроводную клавиатуру, бери свой смартфон или планшет с заранее установленным гуглдоком и закаченным аудиофайлом и беги в парк или садись на МЦК. Современные технологии позволяют работать где угодно. Главное проверь, что устройство поддерживает горячие клавиши воспроизведения музыки без необходимости выходить из текстового редактора.

Современные технологии позволяют работать где угодно. Главное проверь, что устройство поддерживает горячие клавиши воспроизведения музыки без необходимости выходить из текстового редактора.

Лайфхак №4. Используй технику «Pomodoro».

Чтобы не превращать расшифровку в рутину разбей рабочий процесс на 20 минутные отрезки. Поставь таймер (или установи специальное приложение) и отдыхай по пять минут после каждого рабочего отрезка. После трёх двадцатиминуток устрой перерыв на 15 минут. Тогда время пролетит незаметно, а работа не будет останавливаться.

Лайфхак №5. Выбери оптимальную скорость воспроизведения.

Существуют разные стратегии набора текста при одновременном прослушивании аудио. Кто-то увеличивает скорость воспроизведения и останавливает плеер после каждого предложения, чтобы быстро прослушать текст и записать. Кто-то наоборот замедляет аудио в несколько раз и параллельно набирает текст без необходимости нажимать на стоп. Лично я чередую эти способы, чтобы не уставать от рабочего процесса.

Лично я чередую эти способы, чтобы не уставать от рабочего процесса.

А какие у тебя лайфхаки при расшифровке текста?

Спасибо за лайк и репост!

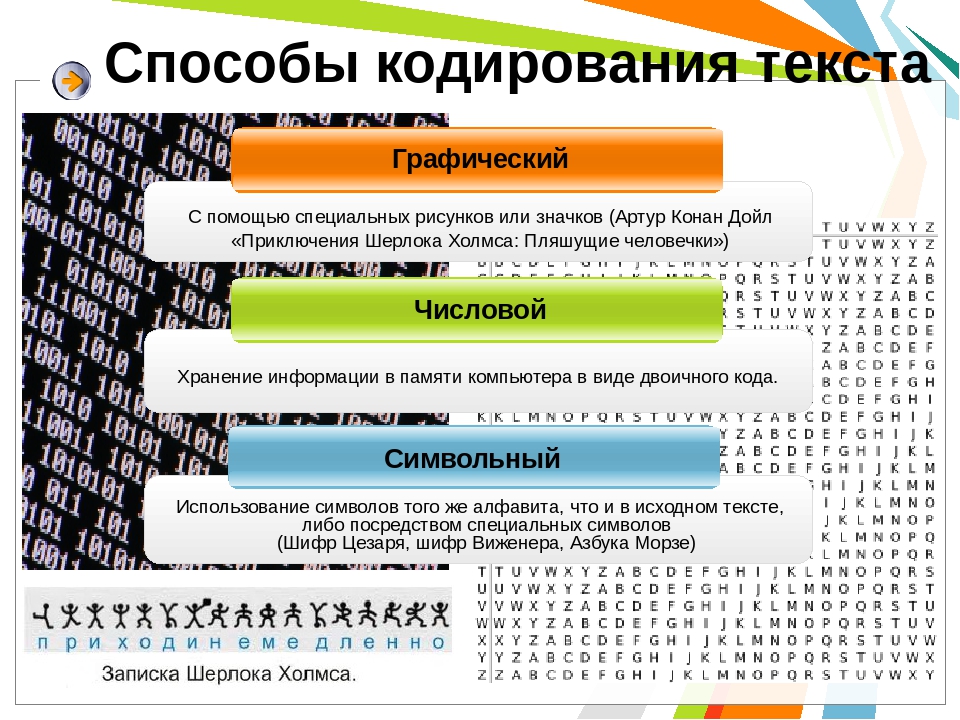

10 популярных кодов и шифров

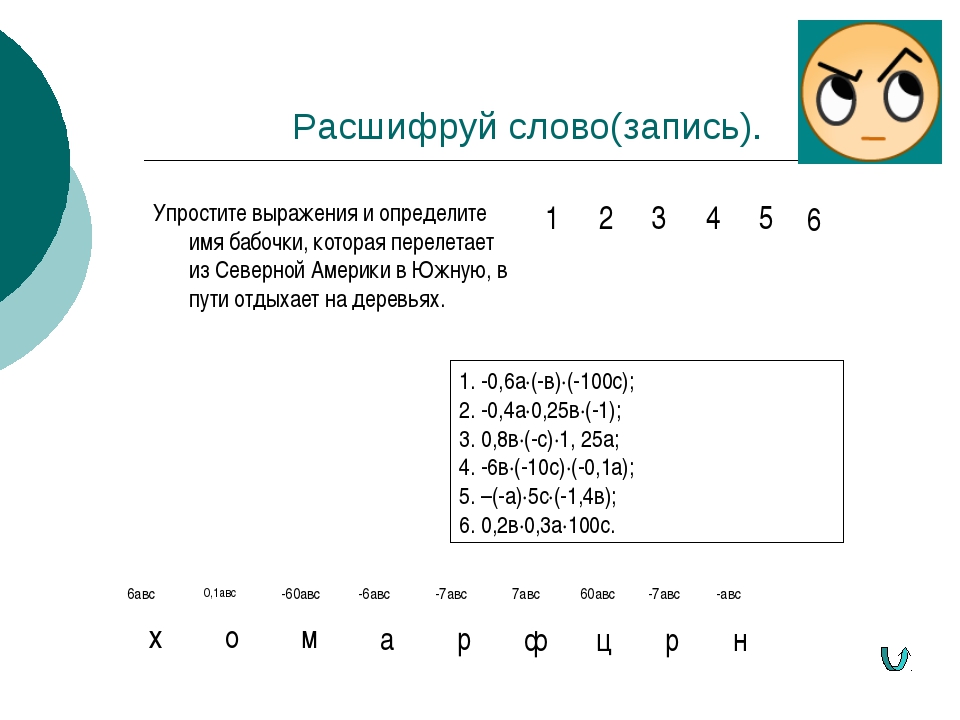

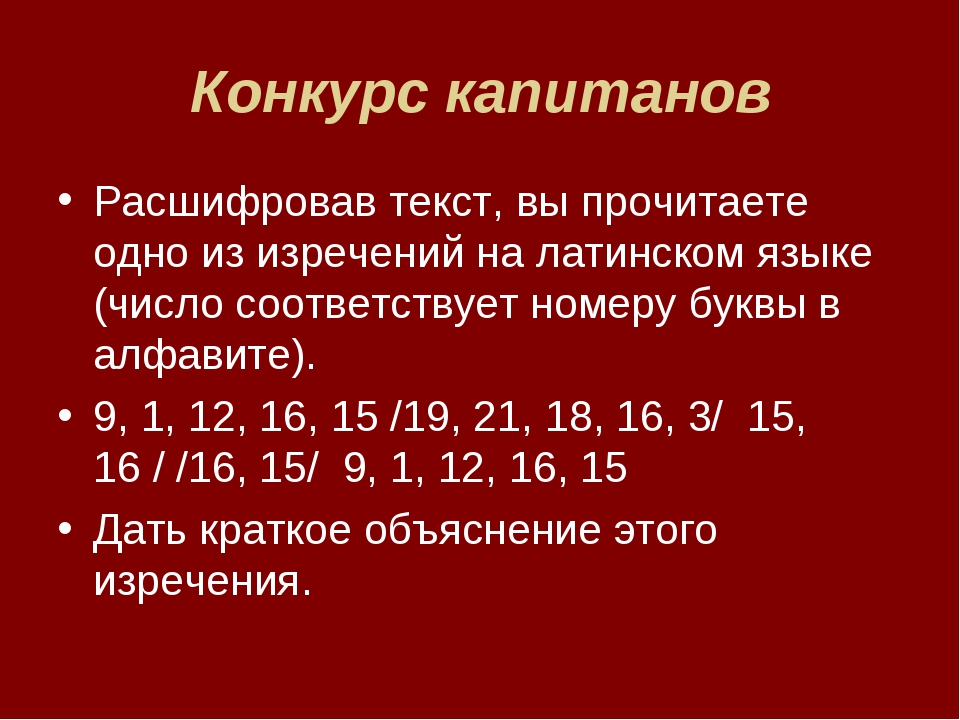

Коды и шифры — не одно и то же: в коде каждое слово заменяется другим, в то время как в шифре заменяются все символы сообщения.

В данной статье мы рассмотрим наиболее популярные способы шифрования, а следующим шагом будет изучение основ криптографии.

- Стандартные шифры

- Цифровые шифры

- Как расшифровать код или шифр?

Стандартные шифры

ROT1

Этот шифр известен многим детям. Ключ прост: каждая буква заменяется на следующую за ней в алфавите. Так, А заменяется на Б, Б — на В, и т. д. Фраза «Уйрйшоьк Рспдсбннйту» — это «Типичный Программист».

Попробуйте расшифровать сообщение:

Лбл еёмб, рспдсбннйту?Сумели? Напишите в комментариях, что у вас получилось.

Шифр транспонирования

В транспозиционном шифре буквы переставляются по заранее определённому правилу. Например, если каждое слово пишется задом наперед, то из

Например, если каждое слово пишется задом наперед, то из

Ещё можно использовать столбчатый шифр транспонирования, в котором каждый символ написан горизонтально с заданной шириной алфавита, а шифр создаётся из символов по вертикали. Пример:

Из этого способа мы получим шифр holewdlo lr. А вот столбчатая транспозиция, реализованная программно:

def split_len(seq, length):

return [seq[i:i + length] for i in range(0, len(seq), length)]

def encode(key, plaintext):

order = {

int(val): num for num, val in enumerate(key)

}

ciphertext = ''

for index in sorted(order.keys()):

for part in split_len(plaintext, len(key)):

try:ciphertext += part[order[index]]

except IndexError:

continue

return ciphertext

print(encode('3214', 'HELLO')) Азбука Морзе

В азбуке Морзе каждая буква алфавита, цифры и наиболее важные знаки препинания имеют свой код, состоящий из череды коротких и длинных сигналов:

Чаще всего это шифрование передаётся световыми или звуковыми сигналами.

Сможете расшифровать сообщение, используя картинку?

•−− −•− −−− −• −•−• • ••• − •− − −••− •• • ••• − −••− −•• • −−−− •• ••−• •−• •− − −−− •−• −•−− Шифр Цезаря

Это не один шифр, а целых 26, использующих один принцип. Так, ROT1 — лишь один из вариантов шифра Цезаря. Получателю нужно просто сообщить, какой шаг использовался при шифровании: если ROT2, тогда А заменяется на В, Б на Г и т. д.

А здесь использован шифр Цезаря с шагом 5:

Иербэй йюк ёурбэй нтчйхйцтаъ энщхужМоноалфавитная замена

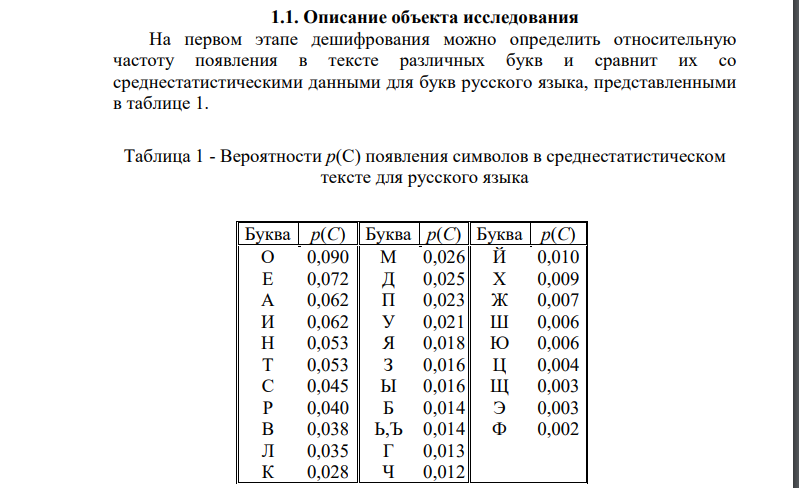

Коды и шифры также делятся на подгруппы. Например, ROT1, азбука Морзе, шифр Цезаря относятся к моноалфавитной замене: каждая буква заменяется на одну и только одну букву или символ. Такие шифры очень легко расшифровываются с помощью частотного анализа.

Например, наиболее часто встречающаяся буква в английском алфавите — «E». Таким образом, в тексте, зашифрованном моноалфавитным шрифтом, наиболее часто встречающейся буквой будет буква, соответствующая «E». Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Вторая наиболее часто встречающаяся буква — это «T», а третья — «А».

Однако этот принцип работает только для длинных сообщений. Короткие просто не содержат в себе достаточно слов.

Шифр Виженера

Представим, что есть таблица по типу той, что на картинке, и ключевое слово «CHAIR». Шифр Виженера использует принцип шифра Цезаря, только каждая буква меняется в соответствии с кодовым словом.

В нашем случае первая буква послания будет зашифрована согласно шифровальному алфавиту для первой буквы кодового слова «С», вторая буква — для «H», etc. Если послание длиннее кодового слова, то для (k*n+1)-ой буквы, где n — длина кодового слова, вновь будет использован алфавит для первой буквы кодового слова.

Чтобы расшифровать шифр Виженера, для начала угадывают длину кодового слова и применяют частотный анализ к каждой n-ной букве послания.

Попробуйте расшифровать эту фразу самостоятельно:

зюм иэлруй южжуглёнъПодсказка длина кодового слова — 4.

Шифр Энигмы

Энигма — это машина, которая использовалась нацистами во времена Второй Мировой для шифрования сообщений.

Есть несколько колёс и клавиатура. На экране оператору показывалась буква, которой шифровалась соответствующая буква на клавиатуре. То, какой будет зашифрованная буква, зависело от начальной конфигурации колес.

Существовало более ста триллионов возможных комбинаций колёс, и со временем набора текста колеса сдвигались сами, так что шифр менялся на протяжении всего сообщения.

Цифровые шифры

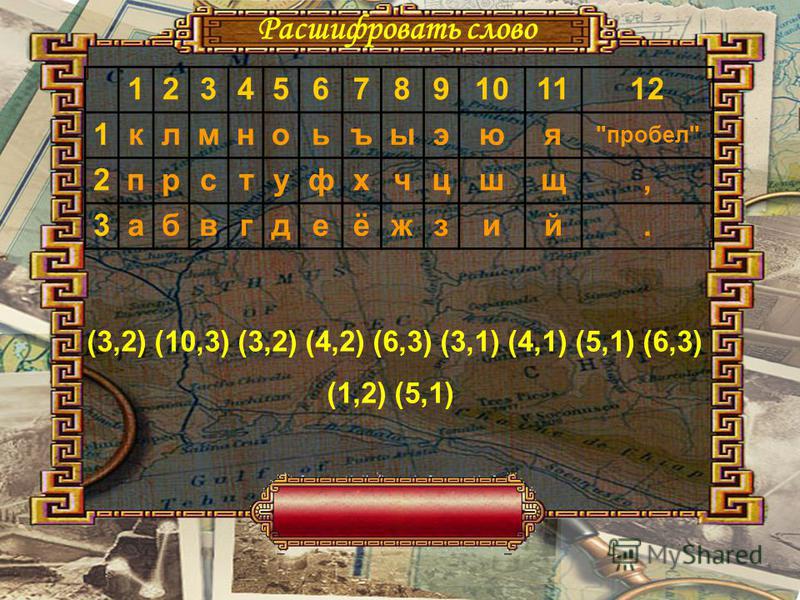

В отличие от шифровки текста алфавитом и символами, здесь используются цифры. Рассказываем о способах и о том, как расшифровать цифровой код.

Двоичный код

Текстовые данные вполне можно хранить и передавать в двоичном коде. В этом случае по таблице символов (чаще всего ASCII) каждое простое число из предыдущего шага сопоставляется с буквой: 01100001 = 97 = «a», 01100010 = 98 = «b», etc. При этом важно соблюдение регистра.

Расшифруйте следующее сообщение, в котором использована кириллица:

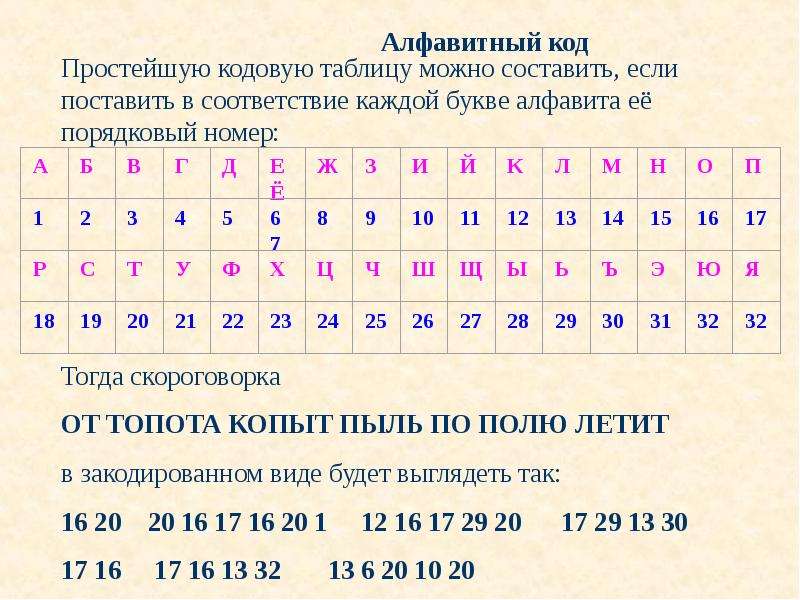

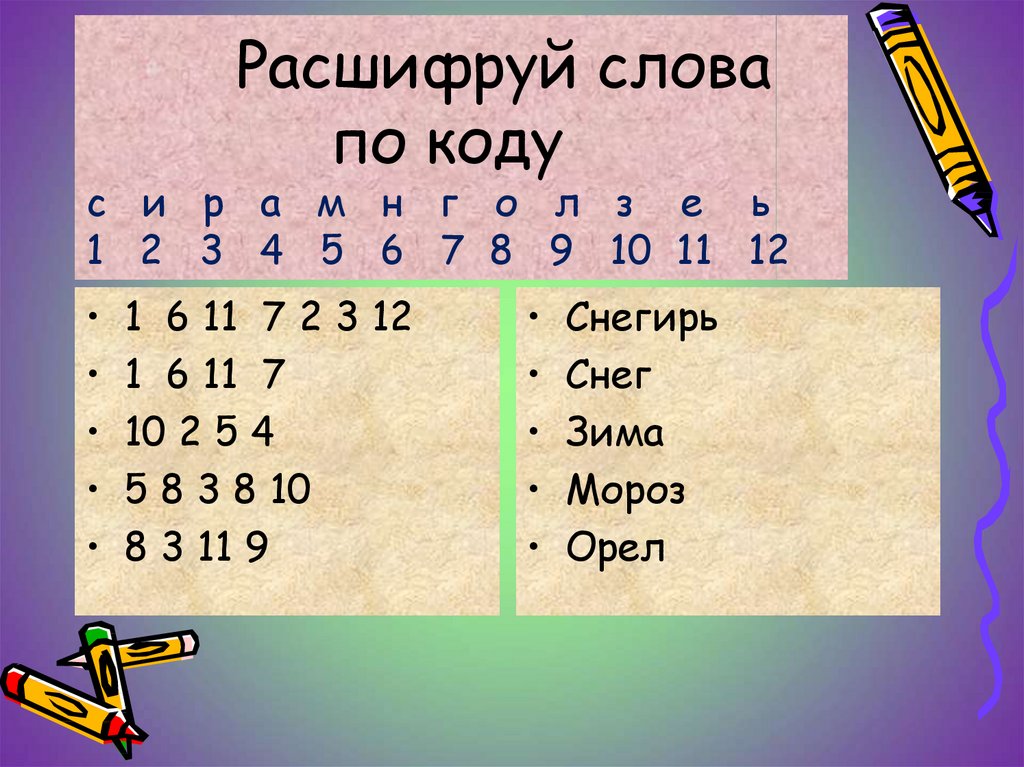

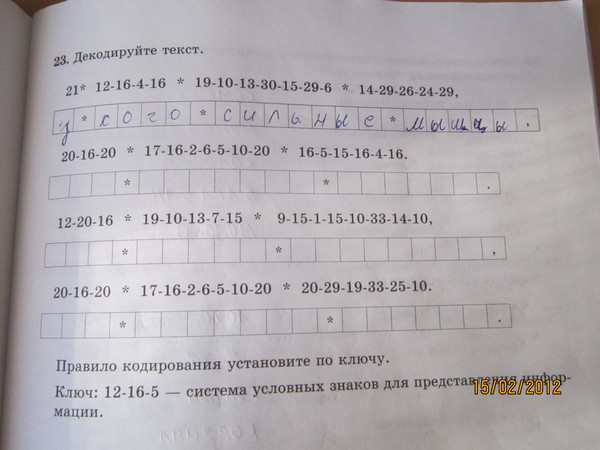

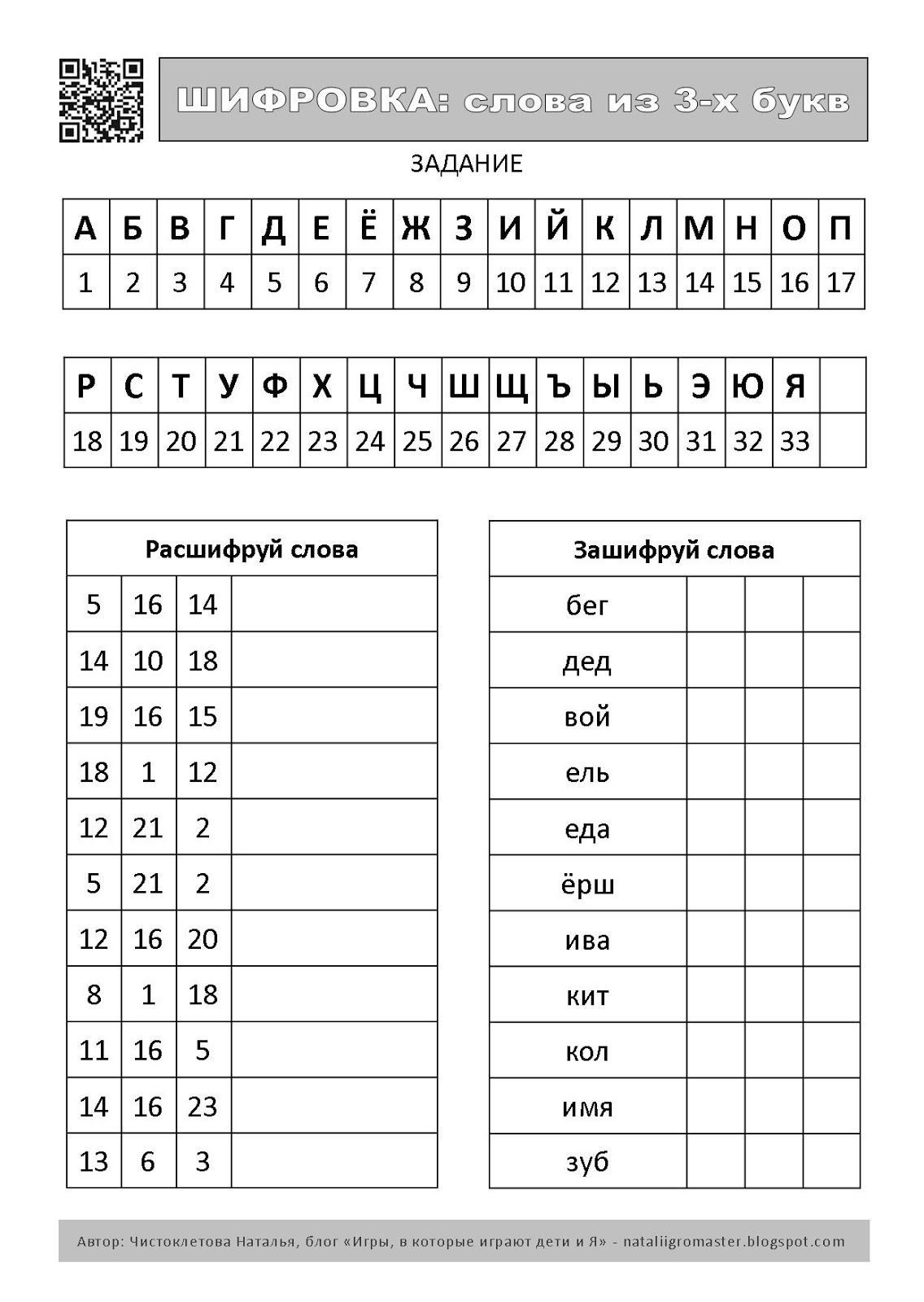

110100001001101011010000101111101101000010110100Шифр A1Z26

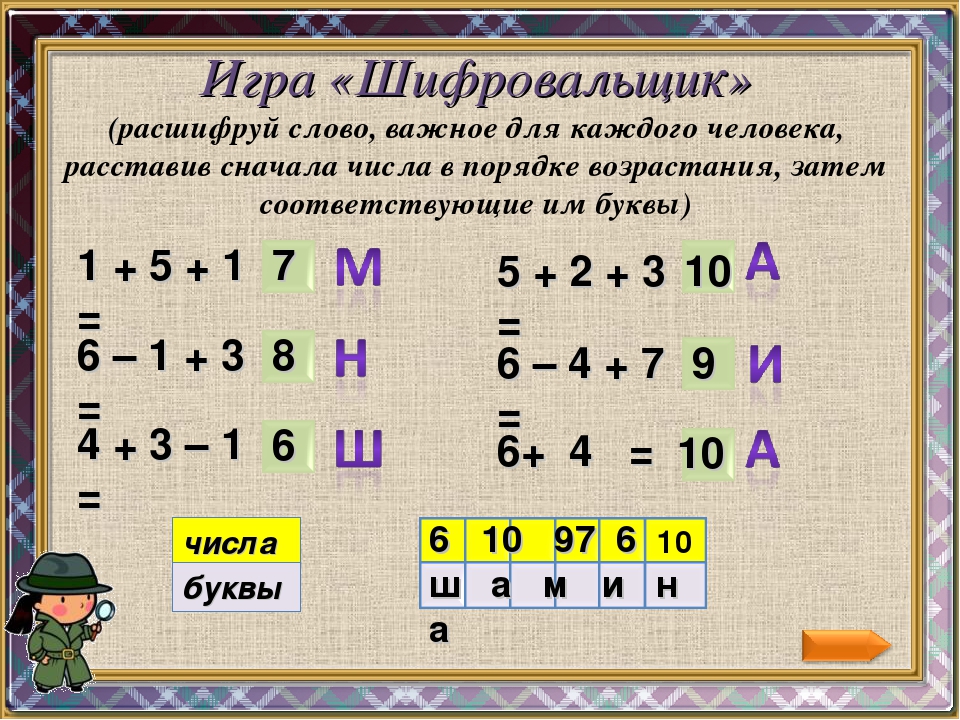

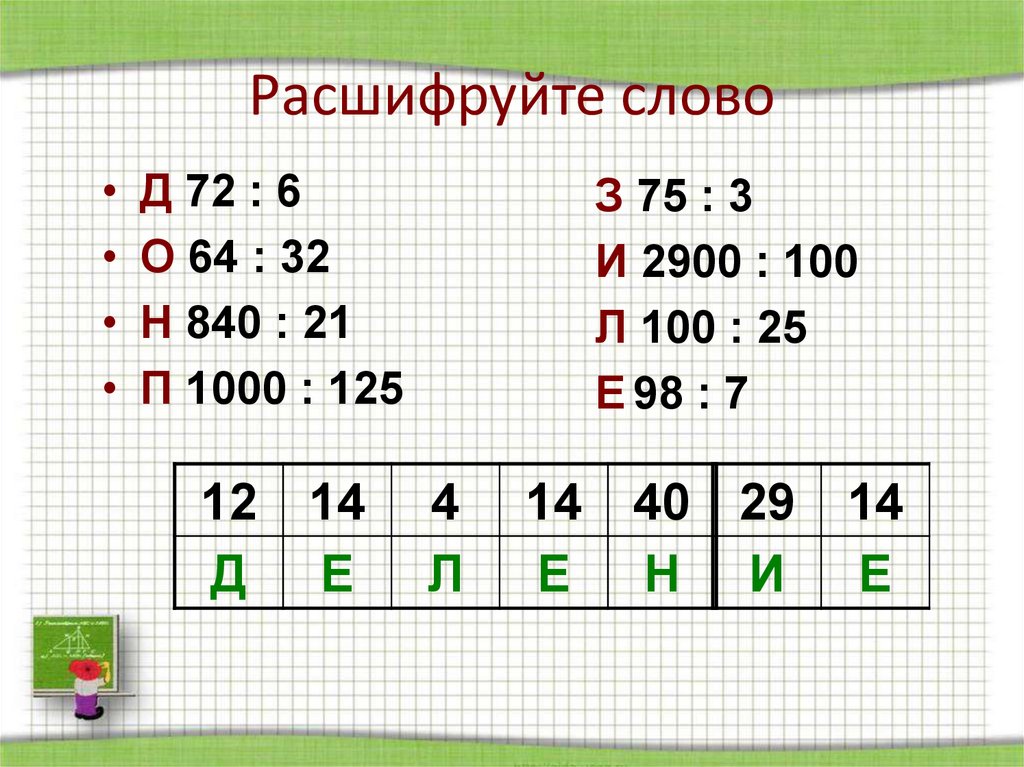

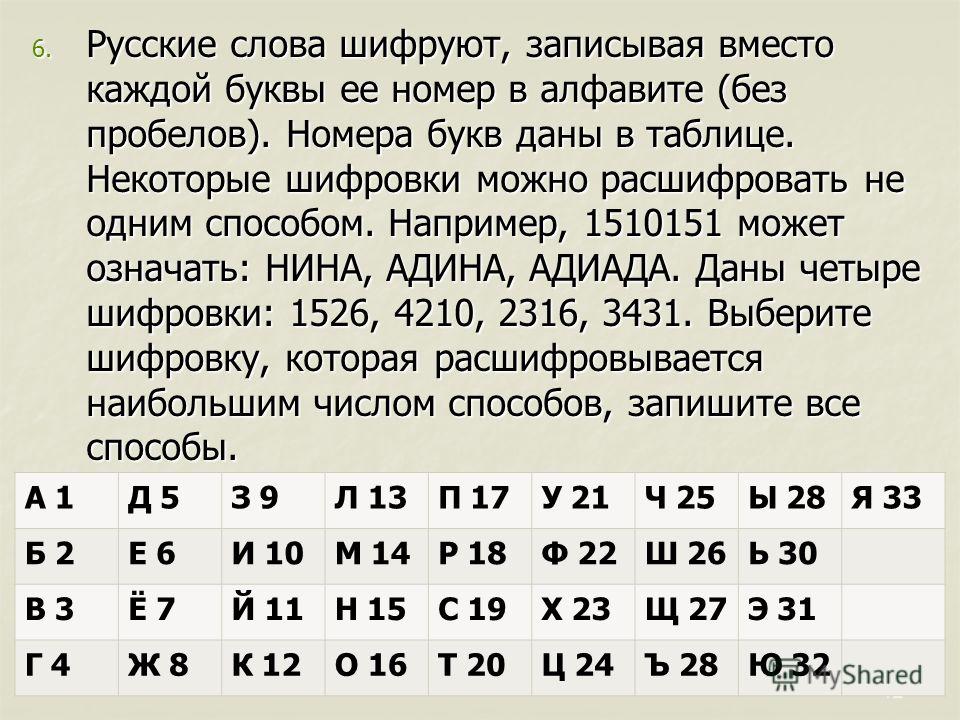

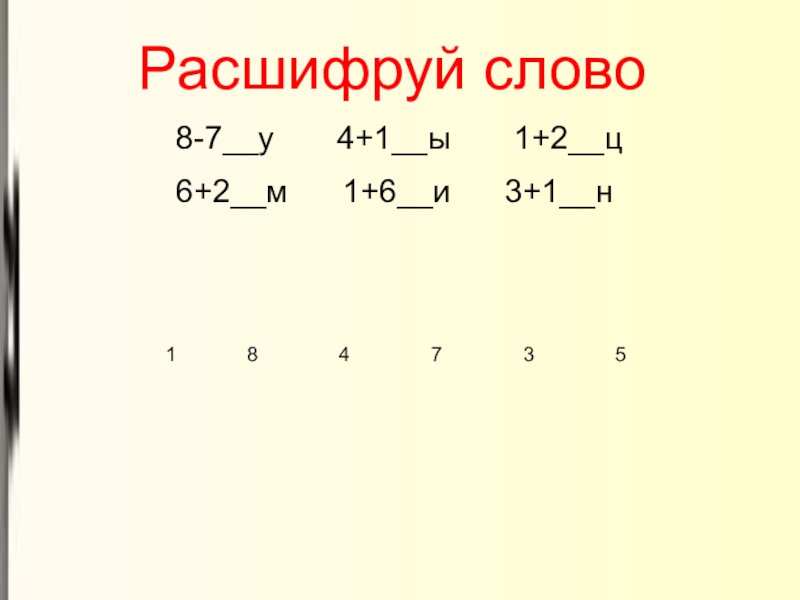

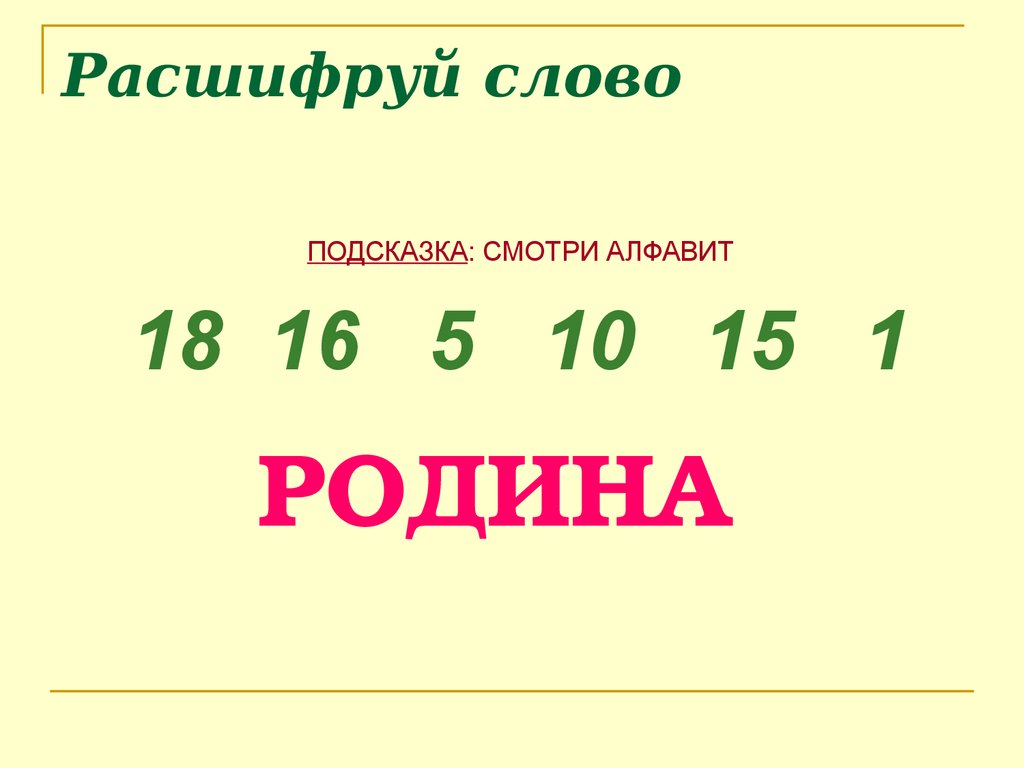

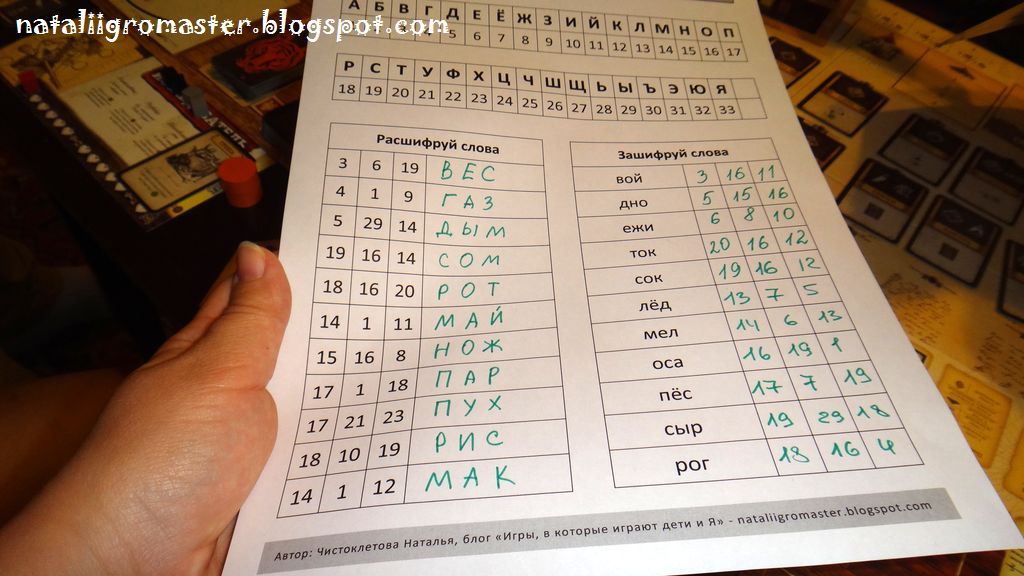

Это простая подстановка, где каждая буква заменена её порядковым номером в алфавите.

Попробуйте определить, что здесь написано:

15-6-2-16-13-30-26-16-11 17-18-10-14-6-18Шифрование публичным ключом

Алгоритм шифрования, применяющийся сегодня буквально во всех компьютерных системах. Есть два ключа: открытый и секретный. Открытый ключ — это большое число, имеющее только два делителя, помимо единицы и самого себя. Эти два делителя являются секретным ключом, и при перемножении дают публичный ключ. Например, публичный ключ — это 1961, а секретный — 37 и 53.

Открытый ключ используется, чтобы зашифровать сообщение, а секретный — чтобы расшифровать.

Как-то RSA выделила 1000 $ в качестве приза тому, кто найдет два пятидесятизначных делителя числа:

1522605027922533360535618378132637429718068114961380688657908494580122963258952897654000350692006139Как расшифровать код или шифр?

Для этого применяются специальные сервисы. Выбор такого инструмента зависит от того, что за код предстоит расшифровать.

Адаптированный перевод «10 codes and ciphers»

Шифрование сообщений электронной почты

Шифрование с помощью S/MIME

Прежде чем приступить к этой процедуре, необходимо добавить сертификат в погон на компьютере. После настройки сертификата подписи на компьютере его необходимо настроить в Outlook.

-

В меню Файлвыберите пункт Параметры > центре > управления Параметры.

-

В левой области выберите Безопасность электронной почты.

-

В области Зашифрованная электроннаяпочта выберите Параметры.

-

В области Сертификаты и алгоритмыщелкните Выбрать и выберите сертификат S/MIME.

-

Нажмите кнопку «ОК».

-

Если вы — Office поMicrosoft 365, вот что нового для вас:

В сообщении электронной почты выберите Параметры, выберите Зашифровать и выберите в меню параметр Шифровать с помощью S/MIME,

Если на вашем компьютере установлен сертификат S/MIME, вы увидите шифрование с помощью S/MIME.

В Outlook 2019 г. и Outlook 2016,

В сообщении электронной почты выберите

-

Завершите работу с сообщением и выберите Отправить.

Шифрование с Microsoft 365 сообщений

-

Если у вас есть подпискаMicrosoft 365, вот что нового для вас:

В сообщении электронной почты выберите Параметры ,выберите Зашифровать и выберите шифрование с ограничениями, которые вы хотите применить, например Только шифрование или Не переад.

Примечание: Microsoft 365 Шифрование сообщений является частью Office 365 корпоративный E3 лицензии. Кроме того, функция Encrypt-Only (параметр под кнопкой Шифрование) включена только для подписчиков (Приложения Microsoft 365 для предприятий пользователей), которые также Exchange Online.

-

В Outlook 2019 и 2016г.

В сообщении электронной почты выберите Параметры >разрешения и выберите параметр шифрования с ограничениями, которые вы хотите применить, например Не переадваровыть.

Шифрование отдельного сообщения

-

В окне создания сообщения на вкладке Файл нажмите кнопку Свойства.

-

Нажмите кнопку Параметры безопасности и установите флажок Шифровать содержимое и вложения сообщений.

-

Составьте сообщение, а затем нажмите кнопку Отправить.

Шифрование всех исходящих сообщений

Если шифрование всех исходящих сообщений выбрано по умолчанию, процесс составления и отправки сообщений будет таким же, как и для других сообщений, но все потенциальные получатели должны иметь соответствующее цифровое удостоверение, чтобы расшифровывать и просматривать полученные сообщения.

-

Откройте вкладку Файл. Выберите Параметры >центр управления > управления Параметры.

-

На вкладке Защита электронной почты в группе Шифрованная электронная почта установите флажок Шифровать содержимое и вложения исходящих сообщений.

-

Чтобы изменить дополнительные параметры, такие как использование особого сертификата, нажмите кнопку Параметры.

Важно: Office 2010 больше не поддерживается. Перейдите на Microsoft 365, чтобы работать удаленно с любого устройства и продолжать получать поддержку.

Обновить

Шифрование отдельного сообщения

-

В сообщении на вкладке Параметры в группе Дополнительные параметры нажмите кнопку в правом нижнем углу.

-

Нажмите кнопку Параметры безопасности и установите флажок Шифровать содержимое и вложения сообщений.

-

Составьте сообщение, а затем нажмите кнопку Отправить.

Шифрование всех исходящих сообщений

Если шифрование всех исходящих сообщений выбрано по умолчанию, процесс составления и отправки сообщений будет таким же, как и для других сообщений. Однако все потенциальные получатели должны иметь соответствующее цифровое удостоверение, чтобы расшифровывать и просматривать полученные сообщения.

-

На вкладке Файл последовательно выберите Параметры > Центр управления безопасностью > Параметры центра управления безопасностью.

-

На вкладке Защита электронной почты в группе Шифрованная электронная почта установите флажок Шифрование текста сообщения и вложений.

-

Чтобы изменить дополнительные параметры, такие как использование особого сертификата, нажмите кнопку Параметры.

Использование функции расшифровки аудиосвязи для облачных записей Подписаться

Обзор

Функция расшифровки аудиосвязи автоматически расшифровывает звуковую дорожку конференции или вебинара, записанных в облаке. После обработки расшифровки она появится в качестве отдельного файла VTT в списке записанных конференций. Кроме того, у вас будет возможность отображать текст расшифровки в самом видео, подобно субтитрам по требованию.

Расшифровка делится на разделы, каждый из которых снабжен меткой времени, которая показывает, в каком месте записи находится определенная часть текста. Текст можно отредактировать, чтобы более точно передать слова или добавить капитализацию и пунктуацию, не попавшие на расшифровку.

Примечание. Функция расшифровки аудиосвязи поддерживает только английский язык.

В состав статьи входит следующее.

Необходимые условия

- Лицензия «Бизнес», «Образование» или «Предприятие» с включенной функцией записи в облако.

- Права владельца или администратора учетной записи

Примечание. Если вышеуказанные требования выполняются, но возможность не отображается, свяжитесь со службой поддержки, чтобы включить ее.

Включение функции расшифровки аудиосвязи

Учетная запись

Чтобы включить функцию расшифровки аудиосвязи для всех членов вашей организации:

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Управление учетными записями, а затем — Настройки учетной записи.

- Перейдите к параметру Запись в облако на вкладке Запись и убедитесь, что настройка включена.

Примечание. Если настройка отключена, нажмите переключатель «Состояние», чтобы включить ее. При появлении диалогового окна подтверждения нажмите «Включить», чтобы подтвердить изменение. - В разделе Расширенные настройки облачных записей поставьте флажок Расшифровка аудиосвязи, чтобы включить эту функцию, а затем нажмите Сохранить, чтобы подтвердить изменение.

Примечание. Если вы хотите сделать эту настройку обязательной для всех пользователей в вашей учетной записи, нажмите значок замка, а затем нажмите Заблокировать для подтверждения настройки.

Группа

Чтобы включить функцию расшифровки аудиосвязи для всех членов определенной группы:

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Управление пользователями, а затем — Управление группами.

- Выберите необходимое имя группы из списка, а затем нажмите вкладку Настройки.

- Перейдите к функции Запись в облако на вкладке Запись и убедитесь, что она включена.

Примечания.- Если настройка отключена, нажмите переключатель «Состояние», чтобы включить ее. При появлении диалогового окна подтверждения нажмите «Включить», чтобы подтвердить изменение.

- Если настройка недоступна, она заблокирована на уровне учетной записи, и ее необходимо изменить на этом уровне.

- В разделе Расширенные настройки облачных записей поставьте флажок Расшифровка аудиосвязи, чтобы включить эту функцию, а затем нажмите Сохранить, чтобы подтвердить изменение.

Примечание. Если вы хотите сделать эту настройку обязательной для всех пользователей в этой группе, нажмите значок замка, а затем нажмите Заблокировать для подтверждения настройки.

Пользователь

Чтобы включить функцию расшифровки аудиосвязи для личного использования:

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Настройки.

- Перейдите к функции Запись в облако на вкладке Запись и убедитесь, что настройка включена.

Примечание.- Если настройка отключена, нажмите переключатель «Состояние», чтобы включить ее. При появлении диалогового окна подтверждения нажмите «Включить», чтобы подтвердить изменение.

- Если настройка отображается серым цветом, она заблокирована на уровне группы или учетной записи, и вам необходимо обратиться к администратору Zoom.

- В разделе Расширенные настройки облачных записей поставьте флажок Расшифровка аудиосвязи, чтобы включить эту функцию, а затем нажмите Сохранить, чтобы подтвердить изменение.

Создание расшифровки

Чтобы создать расшифровку, начните запись в облако.

После завершения конференции вы получите электронное письмо с уведомлением о доступности записи в облаке. Через некоторое время вы также получите отдельное письмо с уведомлением о доступности расшифровки аудиозаписи. В этих письмах также находятся ссылки для просмотра записей и расшифровок.

Примечание. Обработка расшифровок аудиосвязи может занимать дополнительное время и выполняться позже обработки видео/звука облачной записи.

Просмотр и редактирование расшифровки

Расшифровки аудиосвязи сохраняются в формате VTT. После загрузки файл VTT можно открыть с помощью текстового редактора. Кроме того, расшифровки можно просматривать и редактировать на веб-портале.

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Записи.

- Нажмите имя записанной конференции.

Отобразится список файлов записи.

- Нажмите кнопку воспроизведения.

Текст расшифровки отобразится в правой стороне видео. - Наведите курсор на фразу, которую необходимо изменить, и нажмите значок с карандашом.

Примечание. Если фраза принадлежит неизвестному докладчику, можно также навести курсор на пункт Неизвестный докладчик и нажать значок с карандашом, чтобы изменить его имя. - Внесите изменения в текст, а затем нажмите галочку.

Измененная версия текста будет отображаться при воспроизведении аудио- или видеофайла.

Отображение расшифровки в качестве субтитров по требованию

Расшифровка автоматически встраивается в аудио- или видеофайл, но остается скрытой по умолчанию. Чтобы просмотреть расшифровку в аудио- или видеофайле:

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Записи.

- Нажмите имя записанной конференции.

Отобразится список файлов записи.

- Нажмите значок воспроизведения.

- Нажмите значок CC в нижнем правом углу экрана.

Текст отобразится поверх видео, аналогично субтитрам по требованию.

Поиск по расшифровке

Вы можете выполнять поиск по расшифровке и искать записи с расшифровками, в которых находится искомый текст.

- Войдите в учетную запись на веб-портале Zoom.

- В меню навигации нажмите Записи.

- В списке Поиск по выберите Ключевое слово.

- Введите слово или фразу в текстовое поле, а затем нажмите Поиск.

Примечание. В этом случае отобразится перечень конференций, в расшифровке которых находится искомое ключевое слово. - Нажмите соответствующую конференцию, чтобы просмотреть расшифровку.

- Нажмите Расшифровка аудиосвязи. Текст расшифровки отобразится в правой стороне файла.

- Перейдите на панель Расшифровка аудиосвязи справа и введите ключевое слово в поле поиска вверху.

При этом будут выделены все вхождения ключевого слова.

При этом будут выделены все вхождения ключевого слова.

«Такое не взломает даже квантовый компьютер» – Огонек № 19 (5564) от 20.05.2019

Сенсация: в Бристольском университете якобы смогли прочесть самую таинственную рукопись мира — манускрипт Войнича. «Огонек» разобрался, как находят скрытое и расшифровывают тайное.

Британский лингвист Герард Чешир удивил мир: он утверждает, что смог прочесть легендарный манускрипт Войнича. Речь про иллюстрированный кодекс XV века, найденный книготорговцем Уилфридом Войничем и состоящий из 240 страниц загадочного текста с астрономическими знаками, растениями, сосудами и людьми. Правда, утверждается, что это вовсе не шифр, а текст на давно утраченном — протороманском — языке. Сам манускрипт представляет собой справочник по разным вопросам (в частности, по медицине и истории), составленный доминиканскими монахами для Марии Кастильской, королевы Арагона. Вся рукопись целиком пока не прочитана, но Герард обещает завершить начатое: еще в апреле он представил первые результаты на суд коллег и общественности в журнале Romance Studies. Остается дождаться реакции — такие сенсационные заявления звучат не в первый раз.

Остается дождаться реакции — такие сенсационные заявления звучат не в первый раз.

Сергей Владимиров, автор труда по защите информации, ученый (МФТИ)

Впрочем, вне зависимости от того, чем закончится история с манускриптом Войнича, можно смело констатировать: криптография сегодня на пике моды. В информационном поле то и дело всплывают новости о расшифровке таинственных посланий, а с экранов не сходят сериалы о специалистах-шифровальщиках. Сразу два таких сериала (отечественный «Шифр» и британский «Код убийства») напомнили о военной (и послевоенной) истории криптографии. С одной из самых известных легенд того времени — взлома немецкой шифровальной машины «Энигмы» — мы и начали разговор с ученым (МФТИ), автором труда по защите информации Сергеем Владимировым.

— Вы наверняка знаете про то, как британцы взломали «Энигму», кинематографисты не устают снимать фильмы на эту тему. Достижение и правда столь выдающееся?

— Как вам сказать… Некоторые считают, что благодаря взлому «Энигмы» длительность Второй мировой войны сократилась на пару лет. Напомню, что немцы использовали эту роторную машину для шифрования и расшифровки секретных сообщений, причем такие аппараты существовали и у американцев, и у нас. Однако история, конечно, приобрела всемирную известность благодаря своим масштабам: количество шифровок «Энигмы» исчислялось тысячами.

Напомню, что немцы использовали эту роторную машину для шифрования и расшифровки секретных сообщений, причем такие аппараты существовали и у американцев, и у нас. Однако история, конечно, приобрела всемирную известность благодаря своим масштабам: количество шифровок «Энигмы» исчислялось тысячами.

Приоритет в ее расшифровке принадлежит полякам — трем специалистам из «Бюро Шифров» — подразделения польской военной разведки. Сама «Энигма», по сути, представляла собой плохой полиалфавитный шифр, плохой в том смысле, что ключи соседних букв были связаны по определенным правилам — в механическом устройстве невозможно по-другому. Но если поляки занимались в основном ручной расшифровкой, то британцы из Блетчли-парка создали электромеханические машины, помогавшие взломать немецкий код. В том числе для взлома шифров они собрали первый в мире компьютер, вот почему эту историю трудно переоценить. К сожалению, науки у нас развиваются в тени войн. Первая мировая война — это механическая криптография и криптоаналитика (взлом шифров. — «О»), Вторая мировая — это Блетчли-парк и «Энигма»…

— «О»), Вторая мировая — это Блетчли-парк и «Энигма»…

А вот вам еще один парадокс: «Энигма» стала известна именно потому, что ее взломали. Это как с разведчиками — мир узнает о них только тогда, когда их раскрывают.

— С «Энигмой» понятно. А что бы вы назвали главным событием в истории криптографии?

— Пожалуй, создание криптографии на открытых ключах, которая используется до сих пор. Это произошло уже в 1970-х. Понимаете, классическая симметричная криптография имеет дело с одним ключом, или кусочком информации, нужным для шифрования и последующей расшифровки. Допустим, таким ключом может быть цифра (в случае сдвига шифра по алфавиту, как в шифре Цезаря) или целая книга. Этот принцип не менялся тысячелетиями и остается актуален до сих пор. Однако в криптографии на открытых ключах нашли новый подход: теперь для шифрования нужен один ключ, а для расшифровки другой. Для нас, криптографов, это, конечно, была настоящая революция.

Текст на затылке

— Давайте ненадолго вернемся в прошлое. Когда люди впервые начали шифроваться и главное — что пытались скрыть?

Когда люди впервые начали шифроваться и главное — что пытались скрыть?

— Насколько мне известно, самый ранний пример шифров — это древнеиндийский аналог русского «Домостроя», с разделом о женском календаре. Календарь был зашифрован, чтобы его не могли прочесть мужчины. Так что история криптографии насчитывает уже несколько тысяч лет.

— Насколько сложны были шифры древности?

— Судите сами: в знаменитом шифре Цезаря, изобретенном им самим, буквы «сдвигались» на определенное число по алфавиту. Выбирался ключ (например, число 3), а дальше вместо А ставилась третья буква — В, вместо Б — Г и так далее. Когда варвары видели зашифрованный таким образом текст, они думали, что это просто неизвестный им язык. Но долго этот шифр не продержался: его быстро научились «взламывать».

Интересно, что первые криптоаналитики появились еще раньше, одним из них был Аристотель. Он догадался, как взломать шифр, созданный с помощью скиталы. Напомню: скитала представляла собой палку, на которую тонкой лентой наматывался папирус. Далее вдоль палки на намотанную ленту писался текст, и когда папирус снимался — текст сразу становился не читаем. Просто набор букв. Это еще называется геометрическим шифром, когда мы меняем не сами буквы, а их положение в тексте. Так вот Аристотель взял конус, намотал на него ленту с шифром и просто стал сдвигать ее вдоль конуса, пока не получил читабельный текст.

Далее вдоль палки на намотанную ленту писался текст, и когда папирус снимался — текст сразу становился не читаем. Просто набор букв. Это еще называется геометрическим шифром, когда мы меняем не сами буквы, а их положение в тексте. Так вот Аристотель взял конус, намотал на него ленту с шифром и просто стал сдвигать ее вдоль конуса, пока не получил читабельный текст.

— Остроумно. Похоже на соревнование брони и снаряда: чем лучше броня, тем бронебойнее снаряды…

— Совершенно верно! Например, довольно долго использовались моноалфавитные шифры (когда текст заменяется на другой согласно одному правилу, побуквенно), такой шифр применяла Мария Стюарт в своей секретной переписке. Правда, она использовала модернизированный вариант: шифровала одни и те же буквы разными символами… Однако ее переписку все равно смогли перехватить и расшифровать, а Мария поплатилась за это головой. Так что, когда моноалфавитные шифры стали совсем ненадежными, мир перешел на полиалфавитные (допустим, для четных букв используется одно правило шифрования, а для нечетных — другое). Но к началу XX века криптоаналитики научились взламывать большинство шифров. Главное, что нужно было угадать,— на сколько групп разбит нужный шифр, а затем «ломать» каждую из них. Наконец, настоящий прорыв случился в середине ХХ века — с появлением шифрования на открытых ключах. Если до этого криптография была своего рода искусством, то затем началась эра науки — математики.

Но к началу XX века криптоаналитики научились взламывать большинство шифров. Главное, что нужно было угадать,— на сколько групп разбит нужный шифр, а затем «ломать» каждую из них. Наконец, настоящий прорыв случился в середине ХХ века — с появлением шифрования на открытых ключах. Если до этого криптография была своего рода искусством, то затем началась эра науки — математики.

— Надо было брать пример с Ленина, он, как известно, вообще писал молоком…

— А это уже стеганография, или искусство скрытого письма. Когда речь не столько про шифр, сколько про то, чтобы скрыть некий текст. Стеганографию тоже применяли в далекой древности, правда, необычно: на бритой голове раба писали сообщение, дожидались, пока волосы у него отрастут, и отправляли к адресату. Желательно, чтобы раб при этом еще был немым и не мог выдать своего секрета.

Самый надежный шифр

— Вернемся к шифрованию. Я навскидку назову так и не взломанные шифры: манускрипт Войнича, послания американского маньяка Зодиака… Почему их так и не смогли «расколоть»?

— А были ли связные тексты за этими шифрами? Например, в случае с манускриптом Войнича некоторые ученые уверены, что это просто случайный набор символов. Мистификация.

Мистификация.

Я не утверждаю, что это именно так. Но тут встают и чисто математические сложности. Например, для полноценной расшифровки нужен большой объем текста, если его не хватает, ничего не получится. Или еще одна интересная проблема — соотношение длины ключа и длины текста. Если в манускрипте Войнича один ключ на всю книгу, тогда расшифровка возможна. Если же на каждой странице использовался свой ключ — дело безнадежное. Наконец, помните, что это просто игра: никаких экономических или военных плюсов расшифровка этого манускрипта не принесет, а значит, вполне вероятно, что за него не брались всерьез.

— Выходит, шифр, который нельзя расшифровать, все же существует?

— Конечно! Например, шифроблокноты, их до сих пор используются дипломатами. Это такие блокноты, которые прошиты с четырех сторон особыми нитками. На каждой странице — цифры, они являются ключом. Когда нужно зашифровать текст, берутся цифры с первой страницы, текст с их помощью зашифровывается, а затем страница срывается и сжигается. После шифровка пересылается адресату. У адресата есть точно такой же шифроблокнот с таким же ключом на нужной странице. С его помощью он и расшифровывает сообщение. Все! Идея шифроблокнота в том, что длина ключа, с помощью которого зашифровано сообщение, равна длине текста. При этом если ключ выбран случайно, то текст невозможно взломать при условии, что каждая буква шифруется по отдельности и никакой ключ не используется два раза. Такое не взломает даже квантовый компьютер. Точнее, способ взлома все-таки есть — его еще называют «метод утюга и паяльника». Но это уже другая история.

После шифровка пересылается адресату. У адресата есть точно такой же шифроблокнот с таким же ключом на нужной странице. С его помощью он и расшифровывает сообщение. Все! Идея шифроблокнота в том, что длина ключа, с помощью которого зашифровано сообщение, равна длине текста. При этом если ключ выбран случайно, то текст невозможно взломать при условии, что каждая буква шифруется по отдельности и никакой ключ не используется два раза. Такое не взломает даже квантовый компьютер. Точнее, способ взлома все-таки есть — его еще называют «метод утюга и паяльника». Но это уже другая история.

Один из основателей современной криптографии, американский математик Клод Шеннон, некогда придумал способ измерить то, насколько шифр надежен, с помощью теории вероятности. Так вот Шеннон доказал, что шифроблокнот — абсолютно надежный шифр. Никакими математическими методами его не взломать.

Ключи эпохи интернета

— А насколько современная криптография приблизилась к таким вот идеальным шифрам?

— Можно сказать, подошла вплотную. Смотрите: сейчас криптография строится на двух китах — той самой симметричной криптографии и криптографии на открытых ключах. Ну, например, симметричная криптография — в основе современных госстандартов шифрования. Сам ключ сегодня представляет собой большую формулу (по сути, с десяток страниц текста, описывающего процесс шифрования). Но, конечно, криптографы думают над тем, как сделать этот ключ меньше и при этом столь же стойким к взлому. Это развитие идей американца Клода Шеннона: попытка придумать алгоритм, когда маленький ключ может так замешать и запутать текст, что его нельзя «прочитать».

Смотрите: сейчас криптография строится на двух китах — той самой симметричной криптографии и криптографии на открытых ключах. Ну, например, симметричная криптография — в основе современных госстандартов шифрования. Сам ключ сегодня представляет собой большую формулу (по сути, с десяток страниц текста, описывающего процесс шифрования). Но, конечно, криптографы думают над тем, как сделать этот ключ меньше и при этом столь же стойким к взлому. Это развитие идей американца Клода Шеннона: попытка придумать алгоритм, когда маленький ключ может так замешать и запутать текст, что его нельзя «прочитать».

— И где такое шифрование применяется?

— Да, в общем, везде, просто в разных видах. Ну, например, в сотовой связи, когда ваш телефон вырабатывает ключ для связи с сотовой вышкой. Или при подключении монитора к компьютеру — они общаются друг с другом по зашифрованному каналу (это было сделано для того, чтобы пираты не могли скопировать видеосигнал). Или автомобильный брелок…

— А шифрование на открытых ключах?

— Спектр его применения тоже широк, но среди основных сфер — IT. В шифровании на открытых ключах, напомню, совсем другая основа — математика. Ну, например, взяли два больших простых числа, перемножили их и получили еще большее число. Теперь математическая проблема: как из этого восстановить простые числа? Например, число 15 легко раскладывается на 5 и 3. Но, когда у нас числа имеют размер в тысячи десятичных знаков, проблема с практической точки зрения уже становится нерешаемой.

В шифровании на открытых ключах, напомню, совсем другая основа — математика. Ну, например, взяли два больших простых числа, перемножили их и получили еще большее число. Теперь математическая проблема: как из этого восстановить простые числа? Например, число 15 легко раскладывается на 5 и 3. Но, когда у нас числа имеют размер в тысячи десятичных знаков, проблема с практической точки зрения уже становится нерешаемой.

Давайте я коротко напомню, как работает такое шифрование: мы шифруем информацию открытым ключом, а расшифровываем закрытым. При этом открытый ключ не составляет никакой тайны: то есть зашифровать сообщение с его помощью может любой. Но вот расшифровать может только получатель, у которого есть второй, закрытый, ключ. Плюс этой технологии в том, что для нее можно использовать открытые каналы связи, например интернет или мессенджеры.

— Правильно ли я понимаю, что блокчейн основан на той же технологии?

— Да, там используется криптография открытого ключа и немного симметричного шифрования. Например, чтобы перевести деньги с кошелька на кошелек, вы должны создать транзакцию и подписать ее своим открытым ключом.

Например, чтобы перевести деньги с кошелька на кошелек, вы должны создать транзакцию и подписать ее своим открытым ключом.

Но если мы вспомним алгоритм майнинга биткойнов, то он несколько другой. Майнинг состоит в том, что вы перебираете числа одно за другим, применяете к ним криптографическую функцию и смотрите, что получилось на выходе. Как только на выходе получается число с определенным количеством нулей — ура! Вы откопали «монетку». Для чего здесь нужна криптографическая функция? Очень просто: для того, чтобы процесс нельзя было «провернуть» назад, узнать исходное число и майнить столько, сколько хочешь. Так вот здесь уже используется симметричное шифрование.

— Все равно как-то не верится, что все это нельзя взломать…

— Почему же нельзя. Бывают так называемые бэкдоры — лазейки, которые оставляют разработчики тех или иных криптографических средств. Например, печально известна микросхема Clipper для шифрования, которую пытались навязать всем американским разработчикам средств связи и защиты информации еще в 1990-х. Быстро выяснилось, что там была такая лазейка. Американцы встроили бэкдор и в свой стандарт генерации случайных чисел для криптографии. Его потом обнаружили и исключили, но осадочек остался.

Быстро выяснилось, что там была такая лазейка. Американцы встроили бэкдор и в свой стандарт генерации случайных чисел для криптографии. Его потом обнаружили и исключили, но осадочек остался.

— А что именно хотели получить наши спецслужбы в рамках знаменитого «пакета Яровой»? Речь там тоже шла о криптографии…

— Речь шла не о дешифровке, а о самом процессе передачи зашифрованной информации. Возьмем интернет.

Во многих социальных сетях общение людей зашифровано только на уровне «клиент — сервер», то есть его невозможно прочитать, пока оно «идет», зато непосредственно на сервере — сколько угодно. Там оно хранится в расшифрованном виде.

А вот в некоторых мессенджерах шифруется канал общения от пользователя до пользователя, то есть, по сути, до конкретного устройства. И когда компетентные органы обращаются к владельцу сервиса, чтобы получить текст сообщения, тот лишь разводит руками: он тоже видит его лишь в зашифрованном виде. Проблема в том, что расшифровать это невозможно, сколько законов ни принимай.

Наше светлое криптобудущее

Квантовая криптография — перспективное направление, но с ней связано еще много нерешенных инженерных проблем

Фото: Shutterstock / REX / Fotodom

— Давайте перейдем к квантовым компьютерам. Говорят, они скоро смогут «расколоть» любой шифр. Не верите?

— Не в ближайшие лет пять точно. Чтобы квантовый компьютер смог расшифровать более или менее длинный код, зашифрованный открытым ключом, ему понадобится объем, скажем, в 2 тысячи кубитов (это элементы для хранения информации в квантовом компьютере.— «О»). А сегодня успешно строят компьютеры примерно в 15 кубитов. Пока эта инженерная проблема не преодолена, квантовый компьютер неэффективен.

К тому же сейчас мир переходит на шифрование с помощью эллиптических кривых, они для квантового компьютера и вовсе крепкий орешек. Объясняю, как это работает: представьте, что мы можем складывать точки на параболе как числа или даже умножать их на целые числа. В таком случае можно узнать, какая точка была в начале, какую точку мы получили в конце. Но быстро понять, на какое число ее умножили, очень трудно. Эта чисто математическая проблема и лежит в основе эллиптической криптографии. Так вот квантовый компьютер сможет разве что сократить перебор вариантов на сколько-то порядков. Но если ключ сам по себе длинный, это бесполезно.

В таком случае можно узнать, какая точка была в начале, какую точку мы получили в конце. Но быстро понять, на какое число ее умножили, очень трудно. Эта чисто математическая проблема и лежит в основе эллиптической криптографии. Так вот квантовый компьютер сможет разве что сократить перебор вариантов на сколько-то порядков. Но если ключ сам по себе длинный, это бесполезно.

— Какие же тогда перспективы у криптографии? Как будем шифроваться в ближайшем будущем?

— В целом современная криптография переходит в прикладную область: создание не просто шифров, а правил их использования. Например, у вас есть сервер социальной сети, вы как пользователь пытаетесь к нему обратиться. Но где гарантия, что это не копия сервера, созданная злоумышленниками? Есть различные способы решения этой проблемы: допустим, организация доверенных серверов. Над этим и думаем.

Что же касается перспектив… К примеру, есть большой математический вызов: решение нелинейных уравнений в дискретном поле. Не буду сейчас вдаваться в подробности, но лишь отмечу, что, если их научатся быстро решать, симметричная криптография падет — такие шифры смогут легко взламывать.

Не буду сейчас вдаваться в подробности, но лишь отмечу, что, если их научатся быстро решать, симметричная криптография падет — такие шифры смогут легко взламывать.

Беседовал Кирилл Журенков

Как расшифровывать материалы быстро

Если запись на час, на её расшифровку уйдет 2-3 часа. Это много и скучно — думаешь, что это время проживаешь зря, и можно было бы сделать кучу других дел. Поэтому хочется свалить эту рутинную работу кому-нибудь другому. Какие есть варианты?

Отдать запись на расшифровку другим людям. За это надо платить деньги, а расшифровку все равно придется превращать в текст. Да и стрёмно отдавать чужому человеку. Вариант подойдет только для больших объемов.

Отдать машинам. Сервисы неплохо распознают речь, но на выходе получается сплошной текст с огромным количеством ошибок. Такой метод нормально работает на уровне голосовых сообщений, не более.

Скачайте сейчас: PDF-инструкция «Где и как публиковать статьи бесплатно»Вообще не записывать речь, а сразу писать текст. У меня такое прокатывало только в журналистике, когда сидишь на пресс-конференции и пишешь заметочки. Этот вариант реален только если речь слышно очень хорошо и громко, предмет обсуждения понятен, а ты находишься не один на один со спикером. В коммерческих текстах два последних фактора встречаются редко.

У меня такое прокатывало только в журналистике, когда сидишь на пресс-конференции и пишешь заметочки. Этот вариант реален только если речь слышно очень хорошо и громко, предмет обсуждения понятен, а ты находишься не один на один со спикером. В коммерческих текстах два последних фактора встречаются редко.

Все-таки расшифровывать запись самому. Многих бесит такой вариант, а мне нравится. В голове уже есть план текста, я знаю, где можно пропустить запись, а где важные моменты. И вообще это такая медитация после всех обсуждений, комментирования и правок. Но медитировать классно минут 20, а не три часа.

Нужны публикации в СМИ?

Как быстро познакомиться с журналистами, пишущими на вашу тему, и организовывать публикации в СМИ бесплатно?

Как это работаетКак ускорить процесс расшифровки

У меня суждение такое: скорость расшифровки зависит не от скорости печати (которая у автора по умолчанию должна быть высокой), а от дополнительных действий. И ведь бесит не только сама расшифровка, но и ее обработка. Поэтому для меня быстрая расшифровка сводится к одному — разделить этапы, которые требуют разные усилий.

Поэтому для меня быстрая расшифровка сводится к одному — разделить этапы, которые требуют разные усилий.

Вот каким мне видится идеальный процесс расшифровки и ее обработки:

1. Печатаем то, что слышим и сразу разделяем на блоки

Виртуальный пиарщик

Поможет наладить работу со СМИ без своего пиарщика или агентства Увеличит число упоминаний о вашей компании Обойдется в 2-3 раза дешевле Как это работаетНе обращаем внимание на опечатки и кривые конструкции, а там, где плохо слышно или непонятно, просто оставляем для себя комментарий «уточнить». Мысли разделяем на абзацы, клевые цитаты выделяем жирным, а все, что на одну и ту же тему — группируем под одним подзагом. Это важно: обычно расшифровка идет по хронологии, но если сразу следовать принципу «близкое — рядом», сразу появляется хоть какая-то структура.

2. Наводим мосты между блоками

Когда запись кончилась, у нас в документе уже есть отсортированная информация, разнесенная по темам. Думаем, в каком порядке должны идти блоки с разными темами и как связать их между собой.

Думаем, в каком порядке должны идти блоки с разными темами и как связать их между собой.

3. Редачим и дополняем

Исправляем опечатки, меняем «жопу» на «попу», чистим синтаксис, проверяем согласования и все прочее делаем только здесь. Если не отделить тупое печатание от размышлений, мозг слишком часто переключается между режимами «тупо клацать по клавишам» и «думать». Как итог — думать не получается, клацать не хочется.

Еще разок: быстро печатаем и делим информацию на блоки, чтобы потом было проще сориентироваться, связываем эти блоки между собой и только потом полируем формулировки. Сама по себе расшифровка, может, и займет столько же времени, но довести ее до текста будет гораздо проще и быстрее. Как-то так.

Несколько лайфхаков быстрой расшифровки

- лучше включать запись на ноуте, а не телефоне. Нажать Alt/⌘+Tab быстрее, чем переносить руки с одного устройства на другое.

- если запись большая, медленное продвижение полоски хронометража демотивирует.

Я при записях больше получаса фиксирую в списке дел такие пункты: «расшифровать первые 10 минут», «расшифровать вторые 10 минут» и так далее. Видеть прогресс и получать обратную связь в виде зачеркнутого дела гораздо приятнее.

Я при записях больше получаса фиксирую в списке дел такие пункты: «расшифровать первые 10 минут», «расшифровать вторые 10 минут» и так далее. Видеть прогресс и получать обратную связь в виде зачеркнутого дела гораздо приятнее. - дело очень тормозит перемотка назад, поэтому лучше расшифровывать короткие интервалы в 3-5 секунд, но не возвращаться обратно. Как вариант — поставить скорость воспроизведения записи на 0,8 и печатать в одном режиме с речью, но голоса в таком режиме жутко бесят.

- Чтобы лучше помнить, что есть в записи, на интервью надо как минимум фиксировать основные тезисы и временные отметки.

Шеф-редактор контент-бюро «Хорошая история» — gstory.ru. Помогаем бизнесу понятнее и интереснее рассказывать о себе. Веду телеграм-канал с советами по тексту — t.me/ilya_says_no

Как зашифровать и расшифровать тексты с помощью AES бесплатно и ничего не устанавливая

Какая польза от этих инструментов для шифрования текстов?

Если вы хотите отправить зашифрованную информацию из источника в место назначения, вы можете использовать различные методы, такие как использование PGP, создание контейнера с VeraCrypt и копирование текстового файла внутри него или напрямую с помощью автономных инструментов, таких как OpenSSL, для шифрования файлов из текста. . Если вы хотите просто зашифровать и расшифровать текст с помощью онлайн-инструментов, вы также сможете это сделать.

. Если вы хотите просто зашифровать и расшифровать текст с помощью онлайн-инструментов, вы также сможете это сделать.

Цель этих полностью бесплатных онлайн-инструментов — позволить нам зашифровать введенный текст, и, настроив разные длины ключей, режимы шифрования и частный ключ дешифрования, мы получим полностью зашифрованный текст, которым мы сможем поделиться с кем угодно. Если мы применим исходный закрытый ключ к этому зашифрованному тексту, тот же режим и алгоритм шифрования, мы сможем легко и быстро получить доступную для чтения информацию.

Лучшие бесплатные онлайн-инструменты для шифрования и дешифрования текстов

В этой статье мы собираемся предложить вам список совершенно бесплатных инструментов для шифрования и дешифрования текстов, нам нужно будет только получить доступ к официальному веб-сайту инструмента и заполнить различные поля, доступные для адаптации симметричного шифрования AES к нашим конфигурациям ( закрытый ключ, вектор инициализации IV, тип шифрования, длина ключа, а также режим шифрования).

Шифрование AES

Чтобы начать использовать Шифрование AES мы должны получить доступ к его главной веб-странице, где мы найдем простой интерфейс для ввода текста и шифрования содержимого, хотя мы также можем расшифровать его в том же интерфейсе, просто введя пароль.

Его использование очень простое. Как мы видим, у нас есть 4 элемента в поле шифрования:

- Поле для ввода текста, который мы хотим зашифровать или расшифровать.

- Поле для ввода ключа шифрования. Чем длиннее и сложнее ключ, тем надежнее шифрование.

- Панель выбора длины ключа (128 бит, 192 бит или 256 бит).

- Кнопки, чтобы зашифровать текст или расшифровать его как нам нужно.

В текстовое поле мы должны ввести текст, который мы хотим зашифровать, а под ним ключ, которым мы собираемся его зашифровать. Мы нажмем кнопку «Зашифровать», и ниже мы сможем увидеть наш зашифрованный текст.

Мы отправим этот текст человеку, которому мы должны отправить его вместе с паролем шифрования. Рекомендуется отправлять оба элемента по отдельности и, если возможно, пароль шифрования с помощью безопасных средств, чтобы предотвратить его перехват.

Рекомендуется отправлять оба элемента по отдельности и, если возможно, пароль шифрования с помощью безопасных средств, чтобы предотвратить его перехват.

Чтобы расшифровать его, мы скопируем текст в текстовое поле на AES Шифрование веб-сайт и введите ключ шифрования. Мы нажмем на кнопку «Расшифровать» и внизу будет показан наш расшифрованный текст. Внизу веб-сайта шифрования AES мы можем увидеть исходный код для всех тех пользователей, которые хотят его проанализировать, чтобы убедиться, что это действительно безопасное шифрование, которое будет далеко от досягаемости АНБ, и они также могут его реализовать. на других сайтах или сервисах легко.

Онлайн-инструмент для шифрования и дешифрования Devglan AES

Этот инструмент несколько более продвинутый, чем предыдущий, он позволяет нам вводить чистый текст в текстовое поле или нажимать «Обзор», чтобы загрузить текстовый файл. Далее мы должны ввести следующую информацию:

- Режим шифрования: ECB или CBC

- Длина ключа: 128, 192 или 256 бит

- Секретный пароль

После того, как все данные были введены, мы можем экспортировать вывод зашифрованного текста в BASE64 или шестнадцатеричный формат, этот вывод появится чуть ниже, где он указывает «AES Encrypted Output».

В случае, если мы хотим расшифровать информацию, нам нужно будет сделать прямо противоположный процесс, мы введем зашифрованный текст в BASE64 или Hexadecimal, мы определим режим шифрования, который мы использовали ранее, длину ключа, а также секретный ключ. что мы использовали. После этого мы нажимаем «Расшифровать», и мы сможем увидеть исходное сообщение в открытом виде.

Генератор Javainuse AES

Этот онлайн-инструмент также довольно продвинутый, нам нужно будет ввести простой текст, а затем мы выберем следующие параметры:

- Режим шифрования: ECB или CBC

- Длина ключа: 128, 192 или 256 бит

- Вектор инициализации, если вы используете CBC из 16 символов, если вы используете 128 бит, 24 символа, если вы используете 192 бит и 32 символа, если вы используете 256 бит.

- Секретный пароль

- Вывод в формате Base64 или шестнадцатеричном формате

Как только это будет сделано, мы нажмем кнопку «Зашифровать», и введенный текст будет зашифрован.

Чтобы расшифровать информацию, мы укажем зашифрованный текст в формате Base64 или Hexadecimal, остальные параметры конфигурации, которые нам нужно будет ввести, точно такие же, как и раньше, режим шифрования, длина ключа, вектор инициализации, если вы используете CBC и также секретный ключ. Как только все будет введено, мы нажимаем «Расшифровать», и он вернет нам простой текст.

Кодировать-декодировать

Этот онлайн-инструмент действительно интересен и очень прост в использовании. Первое, что нам нужно сделать, это выбрать желаемое шифрование. Мы можем использовать 128-битный, 192-битный и 256-битный AES, в дополнение ко всем режимам шифрования, таким как CBC, XTS, CTR, ECB и даже GCM и другим, кроме того, мы также можем использовать другое симметричное шифрование алгоритмы, не относящиеся к AES, такие как Blowfish, Camellia.

После того, как мы выбрали шифрование, нам нужно будет ввести открытый текст в поле слева вместе с ключом шифрования. В случае наличия зашифрованного текста нам нужно будет поместить его в поле справа, а также ввести ключ дешифрования в этом случае. Внизу мы найдем соответствующие кнопки «Зашифровать» или «Расшифровать», чтобы зашифровать или расшифровать информацию.

Внизу мы найдем соответствующие кнопки «Зашифровать» или «Расшифровать», чтобы зашифровать или расшифровать информацию.

Этот инструмент является одним из самых полезных и быстрых, которые мы можем найти, кроме того, возможность выбора между различными алгоритмами симметричного шифрования является очень положительным моментом.

Cryptii

Этот инструмент также действительно полный, мы можем вводить информацию напрямую в текстовом формате и даже в байтах в формате Hex и Bin. В разделе «Кодировать» или «Декодировать» нам нужно будет ввести информацию о симметричном шифровании. В этом случае мы можем выбрать один из следующих вариантов:

- Блокировать шифрование (вы можете выбрать другой тип)

- Алгоритм: AES-128 или AES-256

- Режим шифрования: CBC или CTR

- Ключ дешифрования в шестнадцатеричном формате

- Вектор инициализации в шестнадцатеричном формате

В этом случае вам придется использовать шестнадцатеричный преобразователь для ввода ключа шифрования / дешифрования и вектора инициализации.

Хотя этот инструмент является отличной альтернативой, мы считаем, что дополнительная сложность использования Hex заставляет нас предпочесть использовать другие инструменты.

Toolnb AES

Этот бесплатный инструмент также позволит нам шифровать и расшифровывать данные с помощью AES. В левом поле мы введем открытый текст или шифрование, затем мы введем ключ шифрования, вектор инициализации, тип шифрования (AES-128, AES-192 или AES-256), а также режим шифрования (CBC, CFB, ECB, OFB и т. Д.), И как только мы его завершим, нажмите кнопку «AES Encryption» или «AES decryption».

Этот инструмент также очень полезен для тестирования зашифрованных и расшифрованных текстов.

Как вы видели, сегодня у нас есть большое количество возможностей для бесплатного онлайн-шифрования текстов с помощью AES и других алгоритмов симметричного шифрования. В зависимости от наших потребностей и тестов, мы можем выбрать те или иные инструменты, в зависимости от доступных параметров конфигурации и их возможностей.

Декодировать или кодировать текст Unicode

Поделиться

http://www.online-toolz.com/tools/text-unicode-entities-convertor.php

Unicode — это отраслевой стандарт вычислительной техники для согласованного кодирования,

представление и обработка текста, выраженного в большей части письменности мира

системы. Разработан совместно со стандартом универсального набора символов

и опубликован в виде книги как стандарт Unicode, последняя версия

Unicode состоит из более чем 109 000 символов, охватывающих 93

скрипты, набор кодовых диаграмм для наглядного ознакомления, методология кодирования

и набор стандартных кодировок символов, перечисление символов

свойства, такие как верхний и нижний регистр, набор справочных данных компьютера

файлы и ряд связанных элементов, таких как свойства персонажей, правила для

нормализация, декомпозиция, сопоставление, рендеринг и двунаправленное отображение

порядок (для правильного отображения текста, содержащего оба скрипта с письмом справа налево,

такие как арабский и иврит, а также письма с написанием слева направо). По состоянию на 2011 г.

последняя основная версия Unicode — Unicode 6.0. Консорциум Unicode,

некоммерческая организация, которая координирует разработку Unicode, имеет

амбициозная цель в конечном итоге заменить существующие схемы кодирования символов

с Unicode и его стандартными схемами формата преобразования Unicode (UTF), как

многие из существующих схем ограничены по размеру и охвату и

несовместим с многоязычной средой. Успех Unicode в унификации

наборы символов привели к его широкому распространению и преимущественному использованию в

интернационализация и локализация компьютерного программного обеспечения.В стандарте есть

были реализованы во многих новейших технологиях, включая XML, Java

язык программирования, Microsoft .NET Framework и современные операционные

системы. Юникод может быть реализован с помощью различных кодировок символов. Большинство

обычно используются кодировки UTF-8 (который использует один байт для любого ASCII

символы, которые имеют одинаковые кодовые значения как в кодировке UTF-8, так и в кодировке ASCII,

и до четырех байтов для других символов), ныне устаревший UCS-2 (который использует

два байта для каждого символа, но не может кодировать каждый символ в текущем

Стандарт Unicode) и UTF-16 (который расширяет UCS-2 для обработки кодовых точек.

По состоянию на 2011 г.

последняя основная версия Unicode — Unicode 6.0. Консорциум Unicode,

некоммерческая организация, которая координирует разработку Unicode, имеет

амбициозная цель в конечном итоге заменить существующие схемы кодирования символов

с Unicode и его стандартными схемами формата преобразования Unicode (UTF), как

многие из существующих схем ограничены по размеру и охвату и

несовместим с многоязычной средой. Успех Unicode в унификации

наборы символов привели к его широкому распространению и преимущественному использованию в

интернационализация и локализация компьютерного программного обеспечения.В стандарте есть

были реализованы во многих новейших технологиях, включая XML, Java

язык программирования, Microsoft .NET Framework и современные операционные

системы. Юникод может быть реализован с помощью различных кодировок символов. Большинство

обычно используются кодировки UTF-8 (который использует один байт для любого ASCII

символы, которые имеют одинаковые кодовые значения как в кодировке UTF-8, так и в кодировке ASCII,

и до четырех байтов для других символов), ныне устаревший UCS-2 (который использует

два байта для каждого символа, но не может кодировать каждый символ в текущем

Стандарт Unicode) и UTF-16 (который расширяет UCS-2 для обработки кодовых точек. выходит за рамки UCS-2).

выходит за рамки UCS-2).

AKA:

Ключевые слова: текст, HTML, сущности, преобразователь, кодировка, символы, экранирование, декодирование, unescape, unicode, utf8, ascii

Шифровать текст онлайн

Обзор наших программных решений для Windows

Автоматический обработчик электронной почты

Automatic Email Processor — мощное дополнение к Outlook для автоматического хранения и печати входящих писем и их вложений.Для этого, различные фильтры, гибкие параметры конфигурации, такие как индивидуально определяемые папки хранения и возможность последующей обработки доступны.

еще …Автоматический обработчик PDF

Automatic PDF Processor позволяет автоматизировать обработку файлов PDF. Можно отслеживать любое количество папок и автоматически распечатывать новые файлы PDF,

переименовано, скопировано, перемещено и т. д.Все настройки (настройки фильтра, место хранения, принтер и т. Д.) Можно сделать для конкретного профиля.

Можно отслеживать любое количество папок и автоматически распечатывать новые файлы PDF,

переименовано, скопировано, перемещено и т. д.Все настройки (настройки фильтра, место хранения, принтер и т. Д.) Можно сделать для конкретного профиля.

Мастер Автотекста

AutoText Master позволяет использовать текстовые модули практически во всех приложениях. Программа помогает набирать часто используемые отрывки текста, сложные терминологические или текстовые блоки, в которых только одно значение, такое как дата или имя, должно быть введено через маску ввода и представляет сложная альтернатива довольно элементарному Word Autotext.

еще …Пакетный заменитель текста

С Batch Text Replacer у вас под рукой есть мощный инструмент для одновременного редактирования нескольких текстовых файлов. Программа содержит множество мощных функций для настройки содержимого текстовых файлов по мере необходимости.

Программа содержит множество мощных функций для настройки содержимого текстовых файлов по мере необходимости.

Folder2List

С помощью Folder2List вы можете быстро и легко создавать списки папок и файлов.Выберите данные для отображения из множества свойств и отформатируйте данные с помощью различных параметров настройки.

еще …Средство извлечения вложений Outlook

Outlook Attachment Extractor — полезный инструмент для Outlook, позволяющий автоматически сохранять вложения из входящих писем. Среди прочего доступны мощные фильтры, индивидуально определяемые папки хранения и возможность последующей обработки

Еще …Переименовать Expert

С помощью Rename Expert вы можете быстро и легко переименовывать файлы и папки. Программа предлагает множество инновационных функций для создания последовательных и, прежде всего, значимых имен.

Программа предлагает множество инновационных функций для создания последовательных и, прежде всего, значимых имен.

Заменитель текста Word

Word Text Replacer позволяет удобно выполнять замену текста в нескольких файлах Word одновременно.Например, адрес, номер телефона и т.п. можно заменить в уже обширном портфеле документов Word.

еще …Онлайн-инструмент для шифрования и дешифрования AES

Advanced Encryption Standard (AES) — это симметричное шифрование.

алгоритм. На данный момент AES является отраслевым стандартом, так как он позволяет использовать 128, 192 и 256 бит.

битовое шифрование.Симметричное шифрование работает очень быстро по сравнению с асимметричным шифрованием.

а также

используются в таких системах, как система баз данных. Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Он обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

на шифровании AES.

Ниже приведен онлайн-инструмент для создания AES.

зашифрованный пароль и расшифровать зашифрованный пароль AES. Он обеспечивает два режима

шифрование и дешифрование

ЕЦБ

и режим CBC. Для получения дополнительной информации о шифровании AES посетите это объяснение

на шифровании AES.

Также вы можете найти пример снимка экрана ниже:

Зашифровать

Выходные данные с шифрованием AES:

Руководство по использованию

Любой ввод или вывод в виде обычного текста, который вы вводите или генерируете, не сохраняется в

этот сайт,

этот инструмент предоставляется через URL-адрес HTTPS, чтобы гарантировать невозможность кражи текста.

Для шифрования вы можете ввести простой текст, пароль, файл изображения или файл .txt.

файл, который вы хотите зашифровать. Теперь выберите режим шифрования блочного шифрования.

ECB (Электронная кодовая книга) — это простейший режим шифрования, не требующий IV

для шифрования. Входящий простой текст будет разделен на блоки, и каждый блок будет

зашифрованы с помощью предоставленного ключа, и, следовательно, идентичные блоки обычного текста зашифрованы в

идентичные блоки зашифрованного текста.Режим CBC есть

настоятельно рекомендуется, и он требует IV, чтобы сделать каждое сообщение уникальным. Если IV не введен

то значение по умолчанию будет использоваться здесь для режима CBC, и по умолчанию будет установлено нулевое значение. байт [16].

байт [16].

Алгоритм AES имеет размер блока 128 бит, независимо от того, является ли длина вашего ключа 256, 192 или 128 бит. Когда симметричный режим шифрования требует IV, длина IV должна быть равным размеру блока шифра.Следовательно, вы всегда должны использовать 128-битный IV (16 байтов) с помощью AES.

AES обеспечивает размер секретного ключа 128, 192 и 256 бит для

шифрование. Здесь следует помнить, если вы выбираете

128 бит для шифрования, тогда секретный ключ должен иметь длину 16 бит и 24 и 32 бит для

192 и 256 бит размера ключа. Теперь вы можете ввести секретный ключ

соответственно.По умолчанию зашифрованный текст будет закодирован в формате base64.

но у вас есть возможность выбрать формат вывода как HEX.

Аналогичным образом, для изображений и файлов .txt зашифрованная форма будет закодирована в Base64.

Ниже приведен снимок экрана, на котором показан пример использования этого онлайн-инструмента шифрования AES.

РасшифровкаAES также имеет тот же процесс. По умолчанию предполагается, что введенный текст находится в Base64.На входе может быть изображение в кодировке Base64 или Hex, а также файл .txt. И окончательный расшифрованный вывод будет строкой Base64. Если предполагаемый вывод представляет собой простой текст, тогда он может быть декодирован в обычный текст на месте.

Но если предполагаемый вывод — изображение или файл .txt, вы можете использовать это

инструмент для преобразования вывода в кодировке base64 в изображение.

Как зашифровать и расшифровать текстовый файл в Windows 10

Блокнот Windows — это универсальный текстовый редактор, включенный в каждую версию Windows. Вы можете использовать его для основных задач, таких как создание заметок и составление списков, или для более сложных задач, таких как создание командного файла для автоматизации команд на вашем компьютере.

Иногда вы можете написать в Блокноте что-то важное, что требует дополнительной защиты. Шифрование текстового файла Блокнота — лучший способ повысить вашу безопасность.Итак, вот как вы шифруете и расшифровываете текстовый файл в Windows 10.

1. Шифрованная файловая система Windows Шифрованная файловая система Windows (EFS) — это интегрированный инструмент шифрования файлов, доступный для всех версий Windows 10, кроме Домашней. EFS — это не то же самое, что Bitlocker, который можно использовать для полного шифрования диска. Вместо этого EFS работает по принципу «файл за файлом», что делает его идеальным для шифрования текстового файла.

Вместо этого EFS работает по принципу «файл за файлом», что делает его идеальным для шифрования текстового файла.

Чтобы использовать EFS для шифрования файла, щелкните текстовый файл правой кнопкой мыши и выберите Свойства .Теперь выберите Advanced, , затем установите флажок Шифровать содержимое для защиты данных . Нажмите OK , затем Применить.

Появится предупреждение о шифровании, поясняющее, что шифрование отдельного файла может вызвать проблемы при определенных обстоятельствах и что шифрование всей папки обеспечивает большую защиту. Если файл находится в часто используемой папке, это означает, что вам придется разблокировать папку каждый раз, когда вы хотите получить доступ к любому другому файлу.Один из способов обойти это — поместить текстовый файл в отдельную папку и использовать ее в качестве защищенной папки.

После подтверждения вашего выбора шифрованная файловая система спросит вас, хотите ли вы сделать резервную копию ключа шифрования. Вы можете использовать резервную копию ключа шифрования, если забыли пароль для дешифрования.

Вы можете использовать резервную копию ключа шифрования, если забыли пароль для дешифрования.

Если вы решите экспортировать резервную копию ключа шифрования для дополнительной безопасности, запустится мастер экспорта сертификатов Microsoft.Мастер поможет вам создать и экспортировать ключ шифрования на внешний носитель, например, на USB-накопитель.

Выберите Обмен личной информацией на первой странице и отметьте Экспортировать все расширенные свойства . На следующей странице вы должны ввести надежный и уникальный пароль для защиты ваших текстовых файлов. Измените тип шифрования на AES256-SHA256 (чрезвычайно надежное шифрование!), Затем укажите имя файла для резервной копии ключа шифрования.Нажмите Finish , чтобы завершить процесс.

По завершении процесса вы увидите маленький значок замка на значке текстового файла, указывающий на его статус шифрования.

Знаете ли вы, что инструмент архивирования 7-Zip также имеет инструмент шифрования? Опция 7-Zip удобна для пользователей Windows 10 Home, которые не могут использовать шифрованную файловую систему Windows и по-прежнему хотят иметь быстрый способ шифрования текстовых файлов.

Процесс шифрования 7-Zip отличается от варианта EFS.Сначала вы должны загрузить и установить последнюю версию 7-Zip. После установки щелкните правой кнопкой мыши текстовый файл, который хотите зашифровать. Выберите 7-Zip> Добавить в архив , чтобы открыть параметры архива 7-Zip.

Найдите раздел Encryption справа. Введите надежный и уникальный пароль, затем нажмите OK .

Теперь, когда вы хотите получить доступ к файлу, вы должны ввести свой пароль, чтобы расшифровать текстовый файл (или любой другой файл в архиве). Инструмент шифрования 7-Zip — удобный способ зашифровать несколько текстовых файлов с минимальными усилиями.

AES Crypt — это бесплатный инструмент с открытым исходным кодом, который можно использовать для шифрования текстовых файлов. Одна из лучших особенностей AES Crypt — это простота использования.

Вы устанавливаете AES Crypt как обычно. После установки щелкните правой кнопкой мыши текстовый файл, который вы хотите зашифровать, и выберите AES Crypt из контекстного меню. Введите надежный и уникальный пароль, затем нажмите OK . AES Crypt создает зашифрованную копию текстового файла.

Единственное, что нужно помнить, — это удалить исходный файл.Это по двум причинам. Во-первых, зашифрованная копия бесполезна, если кто-то может получить доступ к незашифрованному оригиналу. Во-вторых, вы не сможете расшифровать текстовый файл, если AES Crypt обнаружит, что он все еще существует.

Последний инструмент шифрования одного файла, на который вы должны обратить внимание, — это AxCrypt, мощный инструмент шифрования с обширными функциями. Однако вам не нужно беспокоиться обо всех функциях — только о том, как AxCrypt зашифрует и расшифрует ваш текстовый файл.

Однако вам не нужно беспокоиться обо всех функциях — только о том, как AxCrypt зашифрует и расшифрует ваш текстовый файл.

Загрузите и установите AxCrypt.При первом запуске AxCrypt вам необходимо выполнить настройку. Вы должны предоставить активный адрес электронной почты, чтобы получить проверочный код (который, по сути, является вашей бесплатной лицензией AxCrypt), затем скопируйте и вставьте код перед подтверждением.

Затем вам необходимо создать пароль для шифрования AxCrypt. Это позволит зашифровать и расшифровать ваши личные текстовые файлы, поэтому убедитесь, что вы создали надежный и уникальный пароль. Как указано в предупреждении, сброс пароля позволит вам вернуться в свою учетную запись, но не расшифрует текстовые файлы, защищенные старым паролем.

Когда вы будете готовы, перетащите текстовый файл в AxCrypt. AxCrypt автоматически зашифрует файл. Если вы вошли в AxCrypt, вы не получите запрос на ввод пароля для расшифровки текстового файла. Как только вы закроете AxCrypt, вы получите запрос пароля.

Как только вы закроете AxCrypt, вы получите запрос пароля.

AxCrypt — это бесплатный инструмент шифрования, поэтому он включен в наш список лучших бесплатных программ для Windows.

Как лучше всего зашифровать текстовые файлы?У вас есть четыре варианта шифрования текстовых файлов.Самый простой вариант — 7-Zip, он бесплатный, простой в использовании и обеспечивает надежную защиту. Тем не менее, ни один из других вариантов не является трудным в использовании, если вы, , не забудете свой пароль!

Создание пароля может показаться сложной задачей. Если вы испытываете трудности, попробуйте эти простые способы создать пароль, который вы всегда будете помнить.

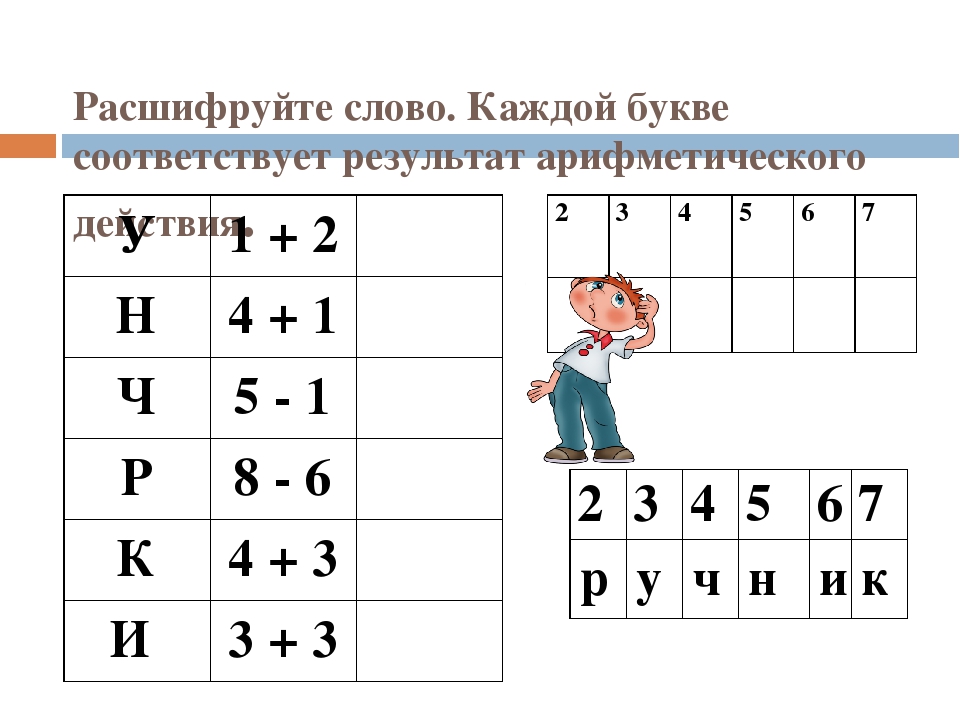

Vigenere Cipher — онлайн-декодер, кодировщик, решатель, транслятор

Расшифровка Vigenere требует ключа (и алфавита).Что касается шифрования, то здесь возможны два способа.

Расшифровка Vigenere путем вычитания букв

Пример: Для расшифровки NGMNI используется ключ KEY и алфавит ABCDEFGHIJKLMNOPQRSTUVWXYZ .

Для расшифровки возьмите первую букву зашифрованного текста и первую букву ключа и вычтите их значение (буквы имеют значение, равное их положению в алфавите, начиная с 0). Если результат отрицательный, добавьте 26 (26 = количество букв в алфавите), результат дает ранг простой буквы.

Пример: Возьмите первые буквы зашифрованного текста N (значение = 13) и ключ K (значение = 10) и вычтите их (13-10 = 3), буква значения 3 будет D .

Продолжайте вводить следующие буквы сообщения и следующие буквы ключа, когда дойдете до конца ключа, вернитесь к первому ключу ключа.

Пример: DCODE — это простой текст.

Расшифровка Vigenere с таблицей

Чтобы расшифровать Vigenere с помощью квадратной таблицы с двойной записью, используйте следующую сетку (регистр букв — ABCDEFGHIJKLMNOPQRSTUVWXYZ ):

Пример: Для расшифровки NGMNI используется ключ KEY .

Находит первую букву ключа в левом столбце и находит в строке первую букву зашифрованного сообщения. Затем поднимитесь по столбцу, чтобы прочитать первую букву, это соответствующая простая буква.

Пример: Найдите букву K в первом столбце и в ее строке найдите ячейку с буквой N , имя ее столбца — D , это первая буква простое сообщение.

Продолжайте вводить следующие буквы сообщения и следующие буквы ключа, когда дойдете до конца ключа, вернитесь к первому ключу ключа.

Пример: Исходный простой текст — DCODE .

Расшифровка или проверка текста с помощью апплета OpenPGP

С помощью апплета OpenPGP вы можете расшифровать текст, зашифрованный с помощью OpenPGP или проверить текст, который подписан с использованием OpenPGP .

Выберите зашифрованный текст, который нужно расшифровать, или подписанный текст, который вы хотите проверить. Включите строки « —— BEGIN СООБЩЕНИЕ PGP —— “и“ —— КОНЕЦ СООБЩЕНИЯ PGP —— ”.

Чтобы скопировать его в буфер обмена, щелкните правой кнопкой мыши (на Mac щелкните двумя пальцами) по выделенному тексту и выберите из меню.

Если выбранный текст зашифрован, апплет OpenPGP теперь показывает замок, что означает, что буфер обмена содержит зашифрованный текст:

Если выбранный текст только подписан, но не зашифрован, Апплет OpenPGP теперь показывает печать, что означает что в буфере обмена есть подписанный текст:

Щелкните апплет OpenPGP и выберите его в меню.

Если выбранный текст только подписан, а подпись действительно, окно результатов GnuPG описало на шаге 6 появляется сразу.

Если текст подписан, а подпись недействительна, появляется сообщение об ошибке GnuPG, в котором упоминается ПЛОХАЯ подпись от….

Если текст зашифрован парольной фразой, появится диалоговое окно Введите парольную фразу. Входить парольную фразу, которая использовалась для шифрования текста, и нажмите OK.

Если текст зашифрован с использованием криптографии с открытым ключом, два разных могут появиться диалоговые окна.

а. Если кодовая фраза для соответствующего закрытого ключа еще не кэширована в памяти появляется диалоговое окно со следующим сообщением: Вам нужна кодовая фраза, чтобы разблокировать секретный ключ для Пользователь. Введите парольную фразу для этого секретного ключа и нажмите ОК.

г. Если секретный ключ, для которого зашифрован текст, недоступен в вашего связки ключей появляется сообщение об ошибке GnuPG, в котором упоминается, что расшифровка не удалась: секретный ключ недоступен.

Если кодовая фраза, указанная на шаге 4, неверна, появляется сообщение об ошибке GnuPG, в котором упоминается, что расшифровка не удалась: неверный ключ.

Если кодовая фраза, указанная на шаге 4, верна, или если подпись текста является допустимым, или и то, и другое, GnuPG появится окно результатов.

Расшифрованный текст появится в текстовом поле «Вывод GnuPG».

В других сообщениях, предоставленных GnuPG текстовое поле, сообщение Хорошая подпись от…, подтверждает, что подпись текста действительна.

Криптография — Power Automate | Документы Microsoft

- 7 минут на чтение

В этой статье

Шифрование и дешифрование текста и файлов

Начало работы с криптографическими действиями

Действия Cryptography позволяют пользователям шифровать и расшифровывать простой текст и текст из файлов, предоставляющих ключ и формат кодирования.

Зашифровать текст с действием AES шифрует текст, используя алгоритм AES и указанный пользователем ключ шифрования. Ключ шифрования может быть предоставлен напрямую или через переменную.

Чтобы напрямую зашифровать текст файла, используйте Зашифровать из файла с действием AES . Это действие работает аналогично команде «Зашифровать текст» с помощью действия AES , но для него требуется исходный файл вместо текстового значения.

Чтобы расшифровать текст, используйте Расшифровать текст с AES и заполните зашифрованный текст и ключ шифрования, ранее использовавшийся для его шифрования.Чтобы расшифровать текст и сохранить его в файле, используйте Decrypt to file с AES и укажите путь назначения для файла.

Помимо шифрования и дешифрования, группа действий Cryptography обеспечивает действия с хеш-значениями с ключом и без ключа. Подобно действиям шифрования, вы можете хешировать значения из файлов, используя хеш-код из файла и хеш-код из файла с ключевыми действиями .

Действия криптографии

Шифровать текст с помощью AES

Зашифровать строку с помощью AES, используя ключ и указанный формат кодирования

Входные параметры

| Аргумент | Дополнительно | принимает | Значение по умолчанию | Описание |

|---|---|---|---|---|

| Кодировка | НЕТ | По умолчанию, ANSI, Unicode, Unicode с прямым порядком байтов, UTF-8 | Юникод | Кодировка текста для шифрования |

| Текст для шифрования | № | Текстовое значение | Текст для шифрования | |

| Ключ шифрования | № | Зашифрованное значение | Ключ шифрования для использования | |

| Прокладка | НЕТ | Нет, PKCS7, Нули, ANSIX923, ISO10126 | PKCS7 | Заполнение, используемое для выбранного алгоритма шифрования |

| Размер ключа | НЕТ | 128 бит, 192 бит, 256 бит | 256 бит | Размер ключа в битах, который будет использоваться для шифрования |

| Используйте соль | НЕТ | Логическое значение | Ложь | Указывает, следует ли использовать соль для шифрования.Когда эта опция включена, случайно сгенерированная соль становится выводом в виде строки base64. |

| Использовать вектор инициализации | НЕТ | Логическое значение | Ложь | Указывает, следует ли использовать вектор инициализации. Когда эта опция включена, случайно сгенерированный вектор инициализации становится выходом в виде строки base64 |

Производимые переменные

| Аргумент | Тип | Описание |

|---|---|---|

| Зашифрованный текст | Текстовое значение | Зашифрованный текст для последующей обработки |

| Соль | Текстовое значение | Случайно сгенерированное значение соли для последующей обработки |

| Вектор инициализации | Текстовое значение | Случайно сгенерированное значение вектора инициализации для последующей обработки |

Исключения

| Исключение | Описание |

|---|---|

| Не удалось зашифровать текст | Указывает, что во время шифрования произошла ошибка |

Расшифровать текст с помощью AES

Расшифровать строку с помощью AES на основе указанного ключа и формата кодирования

Входные параметры

| Аргумент | Дополнительно | принимает | Значение по умолчанию | Описание |