Ндпи это: Налог на добычу полезных ископаемых (НДПИ) — Что такое Налог на добычу полезных ископаемых (НДПИ)?

НК РФ Глава 26. НАЛОГ НА ДОБЫЧУ ПОЛЕЗНЫХ ИСКОПАЕМЫХ \ КонсультантПлюс

- Главная

- Документы

- Глава 26. НАЛОГ НА ДОБЫЧУ ПОЛЕЗНЫХ ИСКОПАЕМЫХ

Подготовлены редакции документа с изменениями, не вступившими в силу

«Налоговый кодекс Российской Федерации (часть вторая)» от 05.08.2000 N 117-ФЗ (ред. от 29.12.2022) (с изм. и доп., вступ. в силу с 01.02.2023)

(введена Федеральным законом от 08.08.2001 N 126-ФЗ)

- Статья 334. Налогоплательщики

- Статья 335. Постановка на учет в качестве налогоплательщика налога на добычу полезных ископаемых

- Статья 336. Объект налогообложения

- Статья 337. Добытое полезное ископаемое

- Статья 338. Налоговая база

- Статья 339. Порядок определения количества добытого полезного ископаемого

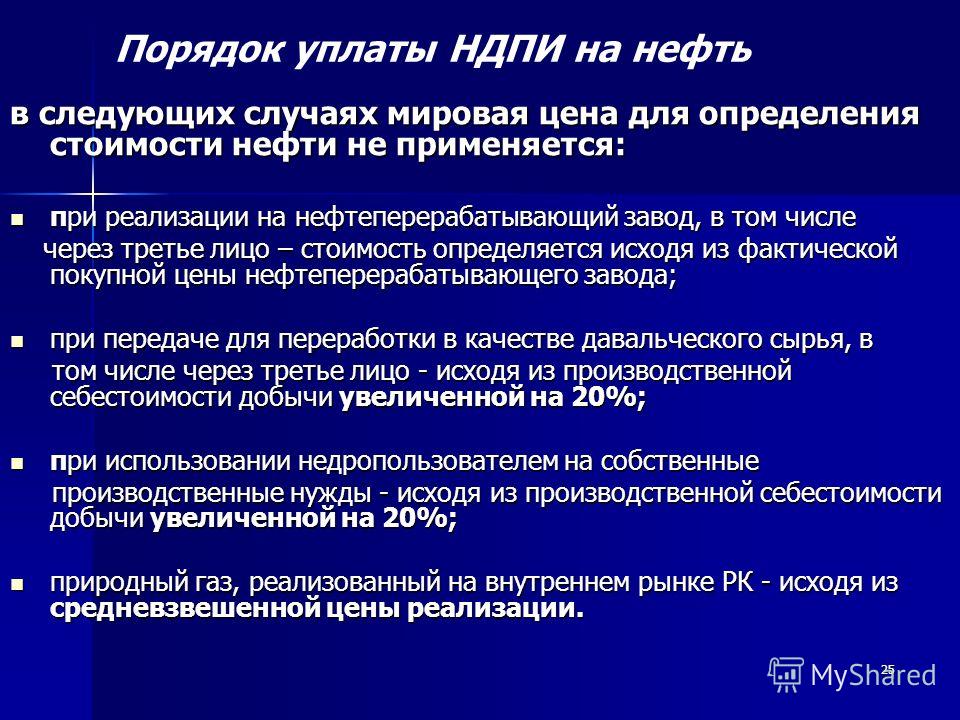

- Статья 340. Порядок оценки стоимости добытых полезных ископаемых при определении налоговой базы

- Статья 340.1. Особенности определения стоимости углеводородного сырья, добытого на новом морском месторождении углеводородного сырья

- Статья 341.

Налоговый период

Налоговый период - Статья 342. Налоговая ставка

- Статья 342.1. Порядок определения и применения коэффициента, характеризующего способ добычи кондиционных руд черных металлов (Кподз)

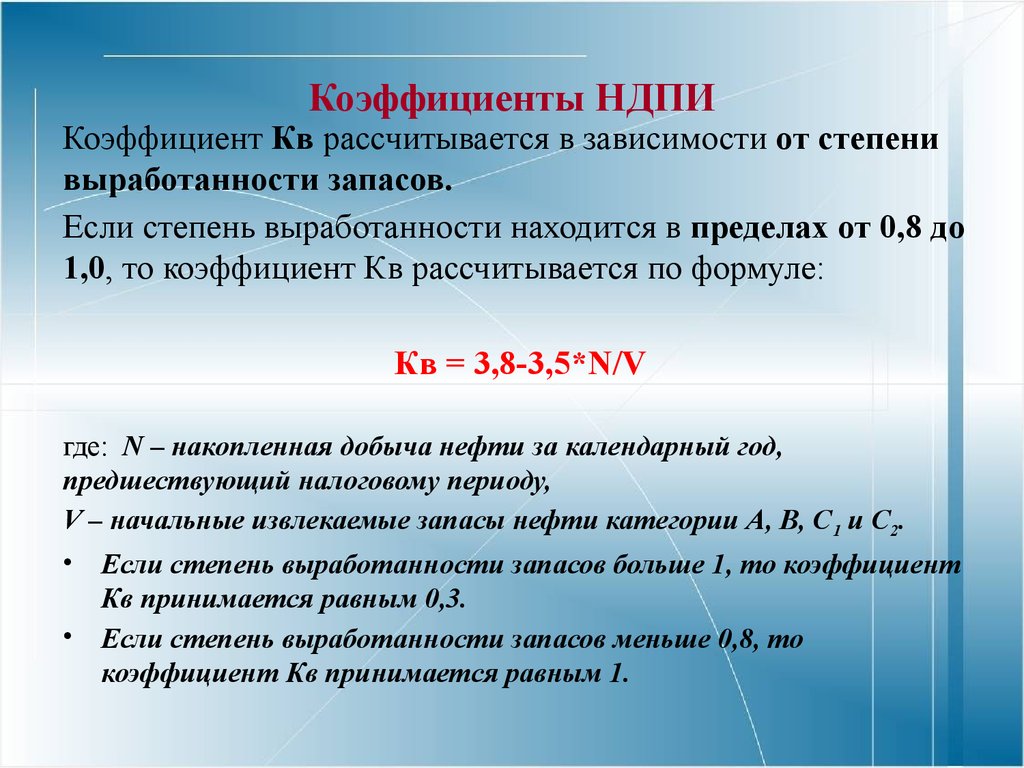

- Статья 342.2. Порядок определения и применения коэффициента, характеризующего степень сложности добычи нефти (Кд), и коэффициента, характеризующего степень выработанности конкретной залежи углеводородного сырья (Кдв)

- Статья 342.3. Порядок определения и применения коэффициента, характеризующего территорию добычи полезного ископаемого

- Статья 342.3-1. Порядок определения и применения коэффициента, характеризующего территорию добычи полезного ископаемого, для участников региональных инвестиционных проектов, для которых не требуется включение в реестр участников региональных инвестиционных проектов

- Статья 342.4. Порядок расчета базового значения единицы условного топлива (Еут), коэффициента, характеризующего степень сложности добычи газа горючего природного и (или) газового конденсата из залежи углеводородного сырья (Кс), и показателя, характеризующего расходы на транспортировку газа горючего природного (Тг)

- Статья 342.

5. Порядок определения показателя, характеризующего особенности добычи нефти (Дм)

5. Порядок определения показателя, характеризующего особенности добычи нефти (Дм) - Статья 342.6. Порядок определения коэффициента, характеризующего уровень налогообложения нефти, добываемой на участках недр, в отношении которой исчисляется налог на дополнительный доход от добычи углеводородного сырья (Кндд)

- Статья 342.7. Порядок определения и применения коэффициента, характеризующего особенности добычи редких металлов (Крм)

- Статья 342.8. Порядок определения и применения рентного коэффициента Крента

- Статья 342.9. Порядок определения и применения коэффициента Кжр

- Статья 342.10. Порядок определения и применения коэффициента Кмкр

- Статья 342.11. Порядок определения и применения коэффициента Куг

- Статья 342.12. Порядок определения и применения коэффициента Ккс

- Статья 343. Порядок исчисления и уплаты налога

- Статья 343.1. Порядок уменьшения суммы налога, исчисленного при добыче угля, на расходы, связанные с обеспечением безопасных условий и охраны труда

- Статья 343.

2. Порядок уменьшения суммы налога, исчисленной при добыче нефти обезвоженной, обессоленной и стабилизированной, на сумму налогового вычета

2. Порядок уменьшения суммы налога, исчисленной при добыче нефти обезвоженной, обессоленной и стабилизированной, на сумму налогового вычета - Статья 343.3. Порядок уменьшения суммы налога, исчисленной при добыче газа горючего природного из всех видов месторождений углеводородного сырья, добытого на участке недр, расположенном полностью или частично в Черном море

- Статья 343.4. Порядок уменьшения суммы налога, исчисленного при добыче газового конденсата из всех видов месторождений углеводородного сырья, на сумму налогового вычета в связи с получением при переработке газового конденсата широкой фракции легких углеводородов

- Статья 343.5. Порядок уменьшения суммы налога, исчисленной при добыче нефти обезвоженной, обессоленной и стабилизированной, на сумму налогового вычета, связанного с созданием объектов внешней инфраструктуры

- Статья 343.6. Порядок уменьшения суммы налога, исчисленной при добыче отдельных видов полезных ископаемых резидентами Арктической зоны Российской Федерации

- Статья 343.

7. Порядок уменьшения суммы налога, исчисленной при добыче многокомпонентной комплексной руды, содержащей молибден и медь, на участках недр, расположенных полностью или частично на территории Республики Хакасия, на сумму налогового вычета

7. Порядок уменьшения суммы налога, исчисленной при добыче многокомпонентной комплексной руды, содержащей молибден и медь, на участках недр, расположенных полностью или частично на территории Республики Хакасия, на сумму налогового вычета - Статья 343.8. Порядок уменьшения суммы налога, исчисленной при добыче железной руды (за исключением окисленных железистых кварцитов), на сумму налогового вычета, связанного с созданием объектов размещения отходов горнодобывающих производств

- Статья 343.9. Порядок уменьшения суммы налога, исчисленной при добыче кондиционных руд олова на участках недр, расположенных полностью или частично на территории Дальневосточного федерального округа, на сумму налогового вычета

- Статья 344. Сроки уплаты налога

- Статья 345. Налоговая декларация

- Статья 345.1. Порядок представления сведений органами управления государственным фондом недр, а также органами, осуществляющими контроль и надзор в сфере природопользования

- Статья 346.

Утратила силу

Утратила силу

НК РФ ч.2, Статья 333.56. Налоговая декларация НК РФ ч.2, Статья 334. Налогоплательщики

Изменения в сфере налогообложения на добычу полезных ископаемых (НДПИ)

1С:Предприятие 8

Система программ

- Главная

- Мониторинг законодательства

- НДПИ

Последнее обновление: 4 февраля 2023

О заполнении налоговой декларации по НДПИ

31.01.2023

НДПИ

О заполнении налоговой декларации по НДПИ. Письмо ФНС России от 23.01.2023 N СД-4-3/630@.

Когда это изменение появится в программах?

Изменения в КБК 154н

30. 11.2022

11.2022

НДПИ

Изменения в КБК на 2022 г. в декларации по НДПИ. Приказ Минфина от 20.10.2022 № 154н.

Когда это изменение появится в программах?

Изменения порядка заполнения декларации по НДПИ

26.10.2022

НДПИ

О заполнении налоговой декларации по НДПИ Письмо ФНС России от 12.10.2022 № СД-4-3/13613@.

Когда это изменение появится в программах?

Форма, формат и порядок заполнения декларации по налогу на добычу полезных ископаемых

26.10.2022

НДПИ

Изменение декларации по налогу на добычу полезных ископаемых. Приказ ФНС России от 20.09.2022 № ЕД-7-3/854@.

Когда это изменение появится в программах?

Декларация по налогу на дополнительный доход от добычи углеводородного сырья

19.09.2022

НДПИ

Декларация по налогу на дополнительный доход от добычи углеводородного сырья Приказ ФНС от 08. 08.2022 № ЕД-7-3/727@.

08.2022 № ЕД-7-3/727@.

Когда это изменение появится в программах?

Рекомендации по заполнению декларации по НДПИ

03.08.2022

НДПИ

Рекомендации по заполнению декларации по НДПИ. Письмо ФНС России от 28.07.2022 № СД-4-3/9812@.

Когда это изменение появится в программах?

Новый код вида расходов для заявления о согласовании порядка распределения расходов по НДДДУС

21.07.2022НДПИ

Новый код вида расходов для заявления о согласовании порядка распределения расходов по НДДДУС. Письмо ФНС России от 04.07.2022 № КВ-4-3/8453@.

Когда это изменение появится в программах?

Новые коды НДД

19.07.2022

НДПИ

Новые коды оснований налогообложения участков недр для декларации по налогу на ДДДУС Письмо ФНС России от 13.07.2022 № СД-4-3/8985@.

Когда это изменение появится в программах?

Рекомендованный порядок заполнения декларации по НДПИ

13. 01.2022

01.2022

НДПИ

Рекомендованный порядок заполнения декларации по НДПИ. Письмо ФНС России от 30.12.2021 № СД-4-3/18591@.

Когда это изменение появится в программах?

Новые коды для декларации по НДПИ

19.11.2019

НДПИ

ФНС рекомендовала новые коды для декларации по НДПИ Письмо ФНС от 14.11.2019 № СД-4-3/23165@.

Когда это изменение появится в программах?

nDPI – ntop

Открытая и расширяемая библиотека глубокой проверки пакетов LGPLv3.

nDPI — это надмножество популярной библиотеки OpenDPI, поддерживаемое ntop. Выпущенная под лицензией LGPL, ее цель — расширить исходную библиотеку, добавив новые протоколы, которые в противном случае доступны только в платной версии OpenDPI. Помимо платформ Unix, мы также поддерживаем Windows, чтобы предоставить вам кроссплатформенный интерфейс DPI. Кроме того, мы модифицировали nDPI, чтобы он больше подходил для приложений мониторинга трафика, отключив определенные функции, которые замедляют работу механизма DPI, но при этом не нужны для мониторинга сетевого трафика.

nDPI используется в инструментах ntop и различных сторонних приложениях для добавления обнаружения протоколов на прикладном уровне, независимо от используемого порта. Это означает, что можно как обнаруживать известные протоколы на нестандартных портах (например, обнаруживать http на портах, отличных от 80), так и наоборот (например, обнаруживать трафик Skype на порту 80). Это связано с тем, что в настоящее время концепция порт = приложение больше не работает.

Извлечение метаданных

nDPI не только определяет протокол приложения, но также сообщает соответствующие метаданные, связанные с потоком, такие как URL-адрес, сертификат TLS, операционная система и т. д. Ниже вы можете найти пример метаданных, которые можно извлечь из потока .

TCP 192.168.1.147:1708 <-> 38.99.77.110:80 [proto: 7/HTTP][ClearText][Confidence: DPI][cat: Web/5][976 pkts/54288 байт <-> 1029 pkts/ 1471058 байт][Коэффициент полезной мощности: 1/96][10,59 с][Имя хоста/SNI: img529.imageshack.us][Коэффициент байтов: -0,929 (загрузка)][IAT c2s/s2c min/avg/max/stddev: 0 /0 10/10 352/392 38/42][Pkt Len c2s/s2c min/avg/max/stddev: 54/60 56/1430 526/1434 15/75][URL: img529.imageshack.us/img529/ 7867/theendoftheworldaa5th5.png][StatusCode: 200][Content-Type: image/png][User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; it; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10][ОБЫЧНЫЙ ТЕКСТ (GET /im)][Plen Bins: 0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,100,0,0,0,0]

Анализ трафика

nDPI предлагает не только функции DPI, но и различные функции для классификации и анализа трафика, которые позволяют создавать приложения без необходимость реализации сложных возможностей анализа, поскольку они уже предоставлены nDPI (подробнее).

Поддерживаемые протоколы

Мы постоянно расширяем nDPI, и на данный момент поддерживается множество протоколов, включая

Налоговый период

Налоговый период 5. Порядок определения показателя, характеризующего особенности добычи нефти (Дм)

5. Порядок определения показателя, характеризующего особенности добычи нефти (Дм) 2. Порядок уменьшения суммы налога, исчисленной при добыче нефти обезвоженной, обессоленной и стабилизированной, на сумму налогового вычета

2. Порядок уменьшения суммы налога, исчисленной при добыче нефти обезвоженной, обессоленной и стабилизированной, на сумму налогового вычета 7. Порядок уменьшения суммы налога, исчисленной при добыче многокомпонентной комплексной руды, содержащей молибден и медь, на участках недр, расположенных полностью или частично на территории Республики Хакасия, на сумму налогового вычета

7. Порядок уменьшения суммы налога, исчисленной при добыче многокомпонентной комплексной руды, содержащей молибден и медь, на участках недр, расположенных полностью или частично на территории Республики Хакасия, на сумму налогового вычета Утратила силу

Утратила силу imageshack.us][Коэффициент байтов: -0,929 (загрузка)][IAT c2s/s2c min/avg/max/stddev: 0 /0 10/10 352/392 38/42][Pkt Len c2s/s2c min/avg/max/stddev: 54/60 56/1430 526/1434 15/75][URL: img529.imageshack.us/img529/ 7867/theendoftheworldaa5th5.png][StatusCode: 200][Content-Type: image/png][User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; it; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10][ОБЫЧНЫЙ ТЕКСТ (GET /im)][Plen Bins: 0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,100,0,0,0,0]

imageshack.us][Коэффициент байтов: -0,929 (загрузка)][IAT c2s/s2c min/avg/max/stddev: 0 /0 10/10 352/392 38/42][Pkt Len c2s/s2c min/avg/max/stddev: 54/60 56/1430 526/1434 15/75][URL: img529.imageshack.us/img529/ 7867/theendoftheworldaa5th5.png][StatusCode: 200][Content-Type: image/png][User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; it; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10][ОБЫЧНЫЙ ТЕКСТ (GET /im)][Plen Bins: 0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0,0 ,0,0,0,0,0,100,0,0,0,0]