Обход капчи google: Обход капч с помощью Headless Chrome / Хабр

unCaptcha 2 — сервис для обхода reCaptcha от Google с помощью сервиса Google — Сервисы на vc.ru

Работает в 90% случаев.

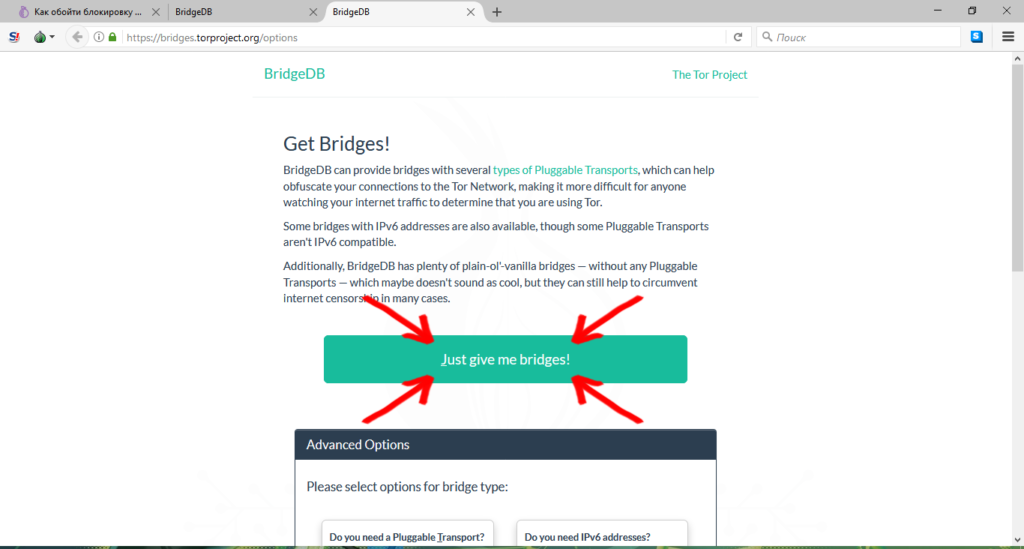

Проект unCaptcha 2 работает таким образом: он запрашивает проверку с помощью аудио, скачивает файл, который reCaptcha «произносит», с помощью Speech-to-Text от Google переводит его в текст и вставляет его в поле ввода ответа.

This projet defeat ReCaptcha with 91% accuracy 🤩. How? You might ask. They ask for the audio challenge, dl the mp3, forward it to Google Speech3Text API and submit the answer back… and it works 🤦🏻♂ https://buff.ly/2CO6s7V https://t.co/2wbksku9OK1425

Разработчики указывают, что проект создан исключительно в образовательных целях. По их словам, разработчики reCaptcha из Google знают об этом методе и все равно разрешили опубликовать код проекта в открытом доступе.

22 262 просмотров

{ «author_name»: «Андрей Фролов», «author_type»: «editor», «tags»: [«recaptcha»], «comments»: 62, «likes»: 79, «favorites»: 45, «is_advertisement»: false, «subsite_label»: «services», «id»: 54846, «is_wide»: true, «is_ugc»: false, «date»: «Fri, 04 Jan 2019 19:56:01 +0300», «is_special»: false }

{«id»:14066,»url»:»https:\/\/vc..jpg) ru\/u\/14066-andrey-frolov»,»name»:»\u0410\u043d\u0434\u0440\u0435\u0439 \u0424\u0440\u043e\u043b\u043e\u0432″,»avatar»:»08df3230-e7c6-dc7f-e428-4885f4055663″,»karma»:122421,»description»:»\u0433\u043b\u0430\u0432\u043d\u044b\u0439 \u0440\u0435\u0434\u0430\u043a\u0442\u043e\u0440 vc.ru»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

ru\/u\/14066-andrey-frolov»,»name»:»\u0410\u043d\u0434\u0440\u0435\u0439 \u0424\u0440\u043e\u043b\u043e\u0432″,»avatar»:»08df3230-e7c6-dc7f-e428-4885f4055663″,»karma»:122421,»description»:»\u0433\u043b\u0430\u0432\u043d\u044b\u0439 \u0440\u0435\u0434\u0430\u043a\u0442\u043e\u0440 vc.ru»,»isMe»:false,»isPlus»:true,»isVerified»:false,»isSubscribed»:false,»isNotificationsEnabled»:false,»isShowMessengerButton»:false}

{«url»:»https:\/\/booster.osnova.io\/a\/relevant?site=vc»,»place»:»entry»,»site»:»vc»,»settings»:{«modes»:{«externalLink»:{«buttonLabels»:[«\u0423\u0437\u043d\u0430\u0442\u044c»,»\u0427\u0438\u0442\u0430\u0442\u044c»,»\u041d\u0430\u0447\u0430\u0442\u044c»,»\u0417\u0430\u043a\u0430\u0437\u0430\u0442\u044c»,»\u041a\u0443\u043f\u0438\u0442\u044c»,»\u041f\u043e\u043b\u0443\u0447\u0438\u0442\u044c»,»\u0421\u043a\u0430\u0447\u0430\u0442\u044c»,»\u041f\u0435\u0440\u0435\u0439\u0442\u0438″]}},»deviceList»:{«desktop»:»\u0414\u0435\u0441\u043a\u0442\u043e\u043f»,»smartphone»:»\u0421\u043c\u0430\u0440\u0442\u0444\u043e\u043d\u044b»,»tablet»:»\u041f\u043b\u0430\u043d\u0448\u0435\u0442\u044b»}},»isModerator»:false}

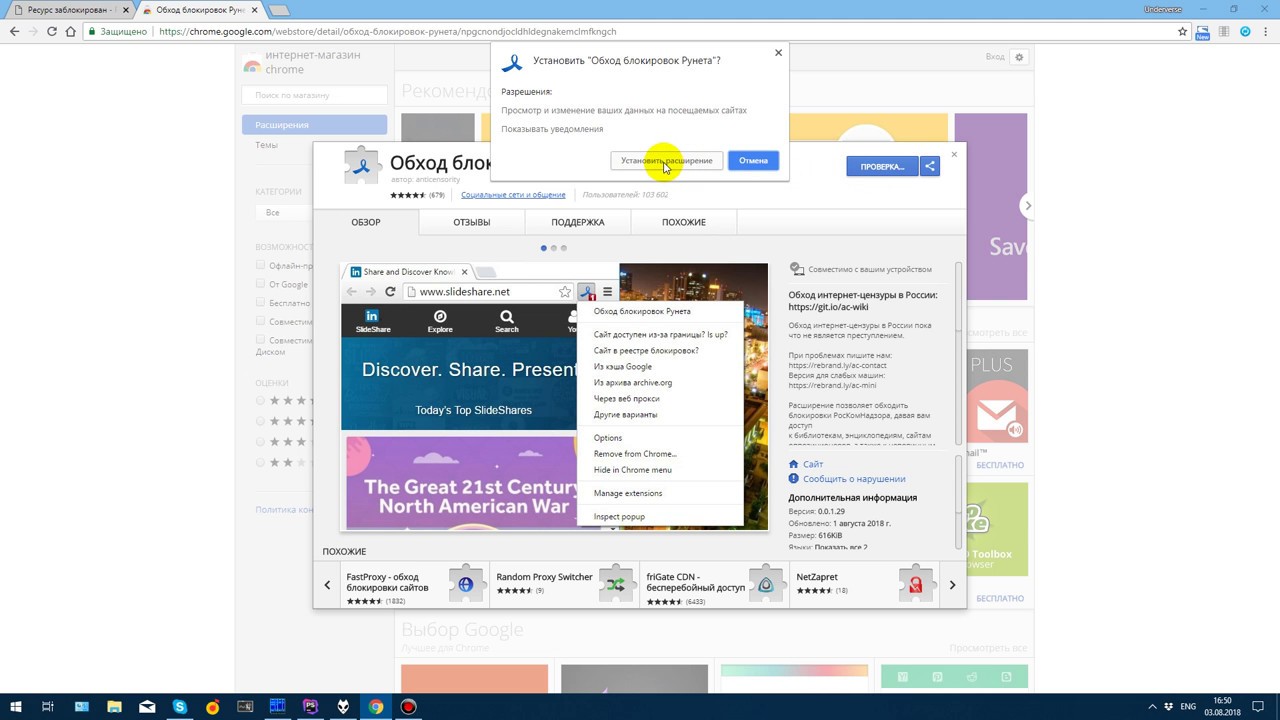

python — Обход капчи Selenium

Сразу оговорюсь о том, почему перестал использовать Хром (есть вероятность что я не разобрался, и сейчас ошибаюсь, но) — когда в 60-й бета версии Хрома выпустили безголовый режим (headless), запускать в нём расширения было невозможно. Может быть в современных версиях в headless режиме уже можно использовать расширения, но тогда именно поэтому я перешёл на Firefox.

Для Chrome (приведённые команды имеют годовую давность, возможно это и сейчас работает)):

options = webdriver.ChromeOptions()

options.add_argument('load-extension=path\\to\\extension')

browser = webdriver.Chrome(chrome_options=options)

path\\to\\extension — адрес папки, в которой лежит файл расширения

Для Firefox:

Я использую отдельный профиль для тестов (отдельная папка, и ссылка в коде на эту папку):

fp = webdriver.

FirefoxProfile('UB')

browser = webdriver.Firefox(firefox_profile=fp)

в папке UB находится папка extensions, в которой лежит файл расширения [email protected]. То есть, полный путь от места исполнения скрипта до файла расширения выглядит так — UB/extensions/[email protected].

Такой подход позволяет запускать любое количество расширений. И как плюс самого Firefox, я могу их использовать и в headless режиме)))) Но, как я сейчас заметил, в таком варианте сами расширения не обновляются. Мой uBlock для тестов версии 1.17.4, когда в обычном Firefox уже 1.18.6. Я пока не разбирался в том, как это исправить, что-бы вам побыстрее написать, что-бы вы попробовали хотя-бы так))))

И есть ещё второй вариант который я сам пока не использовал, но возможно, что предлагаемый в нём метод как раз и поможет расширениям обновляться (сам метод описан в статье на DataRebellion):

browser = webdriver.Firefox()

browser.install_addon('path\\to\\extension.xpi', temporary=True)

temporary=True — говорит о том, что расширение устанавливается только на текущий сеанс

Возможно при temporary=False команда install_addon будет устанавливать расширение в профиль на «постоянной основе». Я буду пробовать)))))

Google reCAPTCHA можно обойти. Как?

Давайте начнем с того, что это вообще за слово такое — «капча». Это вольная транскрипция английской аббревиатуры captcha — Completely Automated Public Turing test to tell Computers and Humans Apart («полностью автоматизированный публичный тест Тьюринга для различения компьютеров и людей»).

В основе капчи, как и в основе оригинального теста Тьюринга, лежит простая идея: капча представляет собой тест, который может пройти человек и не может — компьютер. Чаще всего капча показывает пользователю искаженный текст, который нужно ввести повторно, чтобы получить доступ к чему-нибудь.

Капча — это важный инструмент, который позволяет легко и быстро защитить сайты от регистрирующихся ботов, блог-посты — от бесчисленных спамерских комментов и так далее. Без капчи умельцы смогли бы, к примеру, накручивать количество голосов в голосованиях или писать кучу рекламных комментариев с помощью программных роботов.

Первые версии капчи были довольно простыми, и компьютеры быстро научились их обходить. Это повлекло за собой соревнование хакеров и разработчиков тестов captcha. Стоило преступникам одолеть одну капчу, как выпускалась новая, более совершенная версия.

«Google’s ReCaptcha is simplest way of getting rid of bots. No math problems required!» @jgamboa #WPEProTip pic.twitter.com/bPOegSbmbz

— WP Engine (@wpengine) April 14, 2016

В какой-то момент в поединок вмешалась компания Google и представила свою reCAPTCHA. Сейчас разработка Google считается неофициальным стандартом в мире капчи. Она используется самой Google, Facebook и на многих других сайтах для защиты от спама и других пакостей. В общем-то, reCAPTCHA — это самый популярный вид капчи на свете.

К сожалению, оказалось, что разработка Google не так хорошо защищена, как многие думали.

Компьютерная программа впервые в истории прошла знаменитый тест Тьюринга на человечность. http://t.co/qVHBE4302t pic.twitter.com/61bSutoih4

— События дня (@GazetaRu) June 9, 2014

Специалисты по безопасности из Колумбийского университета недавно обнаружили несколько уязвимостей в технологии reCAPTCHA, которые позволяют хакерам обойти ограничения и инициировать крупномасштабные атаки на сайты.

Исследователи утверждают, что им удалось создать систему, которая успешно решает задачи капчи в 70% случаев, причем в среднем у нее на это уходит около 19 секунд. Для Facebook этот показатель даже выше — успешными были 83,5% попыток,

Суперкомпьютер, прошедший тест Тьюринга, оказался блефом http://t.co/PzMRGaQ2Sk #habr

— Хабрахабр (@habrahabr) June 12, 2014

Для создания этой системы использовались методы машинного обучения. Обход reCAPTCHA происходил следующим образом: вначале программа получала файлы cookie и имитировала поведение живого человека. Она путешествовала по разным открытым сайтам с произвольными интервалами, соблюдала суточный режим посещения Интернета и всячески притворялась обычным пользователем. Делалось это неспроста: в логике Google прописано, что, если пользователь похож на робота, ему нужно предложить решить задачку посложнее.

Продемонстрировав «примерное поведение», программа запрашивала доступ, например, для комментирования, смотрела на капчу и отправлялась искать картинки из нее с помощью обратного поиска Google Images. Того, который на вход получает картинки, а на выходе выдает слова.

Забавно, что система для поиска изображений от Google помогла сломать стандарт reCAPTCHA, сделанный той же Google. Текстовые описания к картинкам очень сильно облегчили программе задачу. Кроме того, часто встречающиеся картинки специалисты Колумбийского университета внесли в программу вручную.

Тем не менее эта программа может работать и без Интернета. «Наша полностью офлайновая система обхода капчи работает быстро и точно. Она сравнима с профессиональными решениями». — Исследователи особенно гордятся простотой и эффективностью своей разработки.

Прежде чем опубликовать результаты работы, специалисты Колумбийского университета связались с Google и Facebook и сообщили обеим компаниям о найденных уязвимостях. По их словам, Google быстро отреагировала, попытавшись усовершенствовать reCAPTCHA, в то время как Facebook пока не приняла никаких мер.

Best captcha I’ve seen for a while. pic.twitter.com/tVvbwjmTLC

— Siddharth Vadgama (@siddvee) April 12, 2016

Исследователи считают, что хакеры готовы платить по $2 за 1000 решенных задачек капчи, так что программка легко могла бы зарабатывать им $100 в день. А если бы они запустили сразу много атак одновременно или применили другие, дополнительные технологии, то ежедневная прибыль была бы еще больше. Поскольку злоумышленники за воздух не платят, вы вполне можете представить масштабы потенциального бедствия.

Очевидно, что в мире кибербезопасности есть еще много нерешенных проблем, но такие исследования помогают многим компаниям, включая Google, занять более активную позицию и пересмотреть меры безопасности. Google уже заинтересовалась возможностью сделать свою защиту надежнее, и хочется верить, что и другие сайты не проигнорируют это исследование.

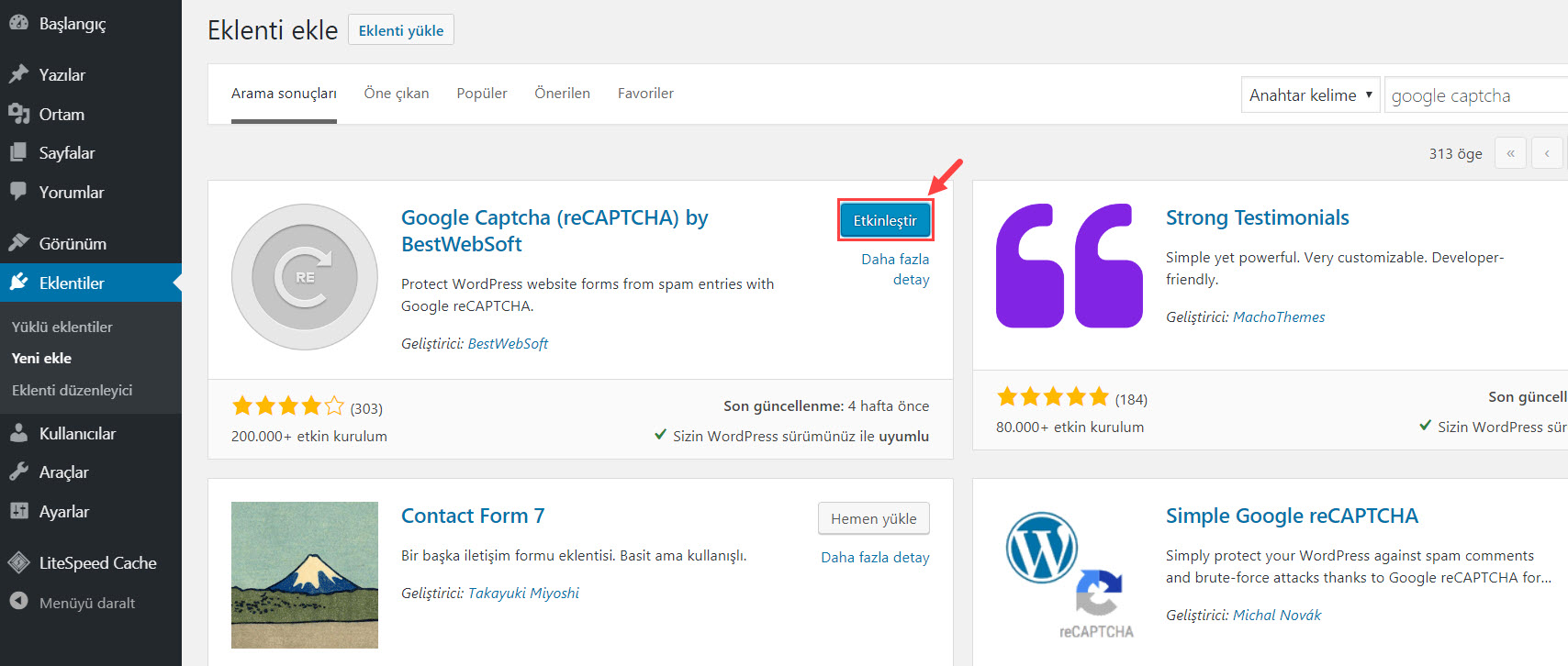

Как обойти капчу на платформе для парсинга сайтов Diggernaut: Решаем Google reCaptcha v2

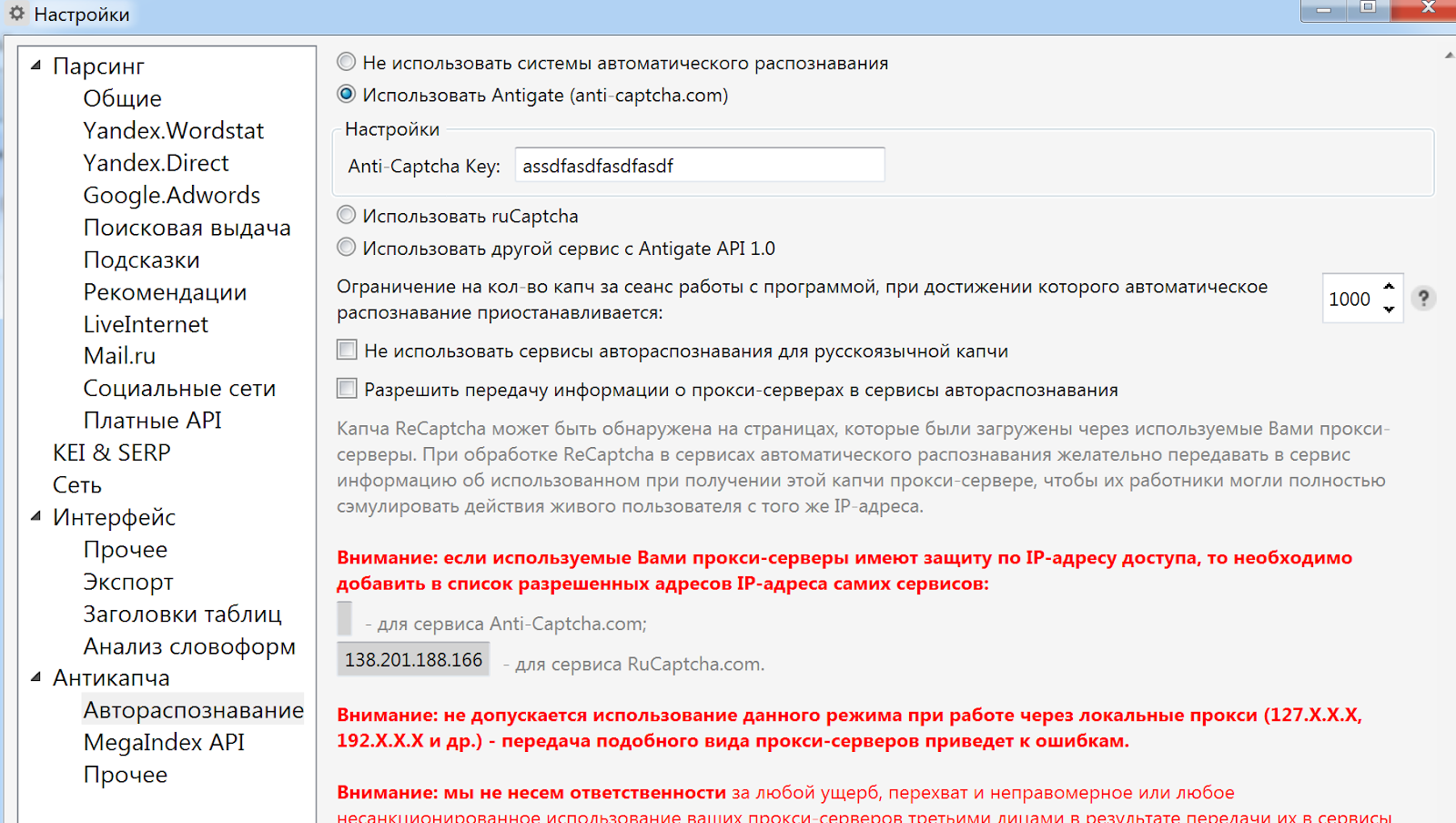

Гугл рекапча (reCaptcha v2) перестала быть проблемой для наших пользователей. Мы внедрили интеграцию с популярным сервисов по обходу капчи Death By Captcha и теперь ваши скраперы могут легко обходить самые современные капчи.

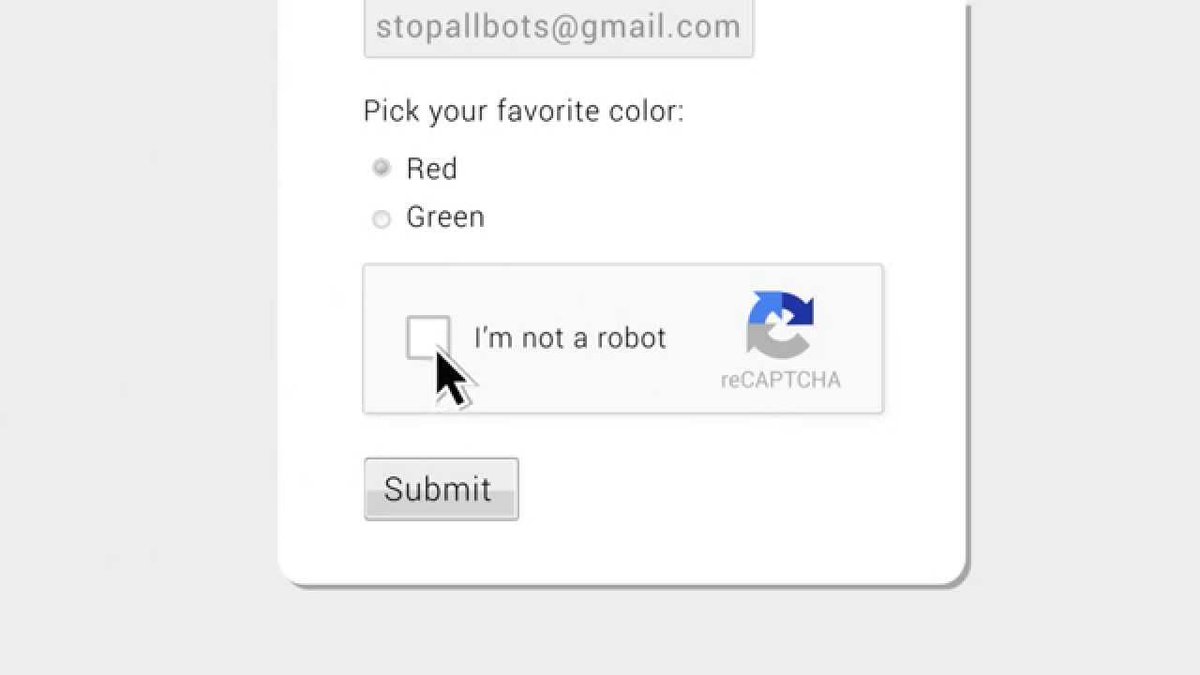

Давайте посмотрим, как выглядит reCaptcha v2:

Если вы видите именно такую капчу на сайте. который вам нужно отпарсить, то эта статья вам обязательно поможет. Мы постараемя дать вам исчерпывающее руководство на реальном примере, так, чтобы вы смогли легко внедрить подобное решение для вашего сайта. Мы же будем парсить следующий сайт: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/Cnpjreva_Solicitacao2.asp.

Для того, чтобы пользовать этим функционалом вам нужно иметь собственный аккаунт в службе Death by Captcha. Их услуги не бесплатны, стоимость решения 100 капч составляет примерно 2.89$ (цена актуальна на 28.02.2018).

Решение капчи происходит автоматически, вам нужно лишь загрузить страницу с капчей в ваш скрапер и вызвать специальную команду captcha_resolve с определенными параметрами:

prodiver: провайдер решений для капчи, нужно установить значение deathbycaptcha. com

com

type: тип капчи, нужно установить значение nocaptchav2

username: имя пользователя вашего аккаунта в системе death by captcha

password: пароль вашего аккаунта в системе death by captcha

ВНИМАНИЕ!!! Для того чтобы капча этого типа была успешно решена, люди, которые будут вручную решать вашу капчу должны будут это делать под тем же IP адресом, что использует ваш парсер. Поэтому, единственный вариант этого достичь — использовать ВАШ СОБСТВЕННЫЙ ПРОКСИ СЕРВЕР в конфигурации вашего диггера. Наши штатные прокси сервера не могут быть доступны с IP адресов, вне нашей основной сети, поэтому штатные прокси просто не будут работать в этом случае. В дальнейшем мы внедрим специальный пул прокси серверов для этой задачи, но пока вы должны будете использовать свой прокси.

Базовый код нашего парсера будет таким:

---

config:

debug: 2

agent: Firefox

proxy: ВАШ ПРОКСИ НУЖНО ВСТАВИТЬ СЮДА

do:

# Мы будем повторять неудавшийся запрос, поэтому пропишем значение переменной,

# которую будет использовать опция repeat

- variable_set:

field: repeat

value: "yes"

# Загружаем страницу с капчей

- walk:

to: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/cnpjreva_solicitacao2.asp

repeat:

do:

# Решаем капчу

- captcha_resolve:

provider: deathbycaptcha.com

type: nocaptchav2

username: ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ В СЛУЖБЕ DBC

password: ВАШ ПАРОЛЬ В СЛУЖБЕ DBCПока не запускайте ваш парсер, просто изучите код. Если капча решена успешно, токен будет сохранен в переменной captcha. Поэтому, первым делом после решения капчи мы должны проверить наличие токена в переменной. Если токен есть, мы отключим опцию repeat и передадим токен на сервер вместе с другими параметрами нашего запроса. Если токена нет, запрос будет повторен, поскольку опция repeat установлена в «yes».

---

config:

debug: 2

agent: Firefox

proxy: ВАШ ПРОКСИ НУЖНО ВСТАВИТЬ СЮДА

do:

# Мы будем повторять неудавшийся запрос, поэтому пропишем значение переменной,

# которую будет использовать опция repeat

- variable_set:

field: repeat

value: "yes"

# Загружаем страницу с капчей

- walk:

to: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/cnpjreva_solicitacao2.asp

repeat:

do:

# Решаем капчу

- captcha_resolve:

provider: deathbycaptcha.com

type: nocaptchav2

username: ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ В СЛУЖБЕ DBC

password: ВАШ ПАРОЛЬ В СЛУЖБЕ DBC

# Переходим в блок body

- find:

path: body

do:

# Читаем значение переменной captcha в регистр

- variable_get: captcha

# Проверяем, не пустой ли у нас регистр

- if:

match: \w+

do:

# Если не пустой, отключаем repeat

- variable_set:

field: repeat

value: "no"

# Передаем токен и другие параметры на сайт с которого мы собираем информацию.

# В данном случае мы пытаемся получить данные о компании по его ИНН (CNPJ)

- walk:

to:

post: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/valida_recaptcha.asp

data:

origem: comprovante

cnpj: 05754558000186

g-recaptcha-response:

submit1: Consultar

search_type: cnpj

do:

- find:

path: 'div#principal'

do:

- object_new: item

- find:

path: td:haschild(font:contains('NÚMERO DE INSCRIÇÃO')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: registration_number

- find:

path: td:haschild(font:contains('DATA DE ABERTURA')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: registration_date

- find:

path: td:haschild(font:contains('NOME EMPRESARIAL')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: company_name

- find:

path: td:haschild(font:contains('CÓDIGO E DESCRIÇÃO DA ATIVIDADE ECONÔMICA PRINCIPAL')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: primary_code

- find:

path: td:haschild(font:contains('CÓDIGO E DESCRIÇÃO DAS ATIVIDADES ECONÔMICAS SECUNDÁRIAS')) b

do:

- parse

- space_dedupe

- trim

- object_field_push:

object: item

field: secondary_codes

- find:

path: td:haschild(font:contains('CÓDIGO E DESCRIÇÃO DA NATUREZA JURÍDICA')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: legal_code

- find:

path: td:haschild(font:contains('LOGRADOURO')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: street

- find:

path: td:haschild(font:contains('BAIRRO/DISTRITO')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: district

- find:

path: td:haschild(font:contains('MUNICÍPIO')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: municipal

- find:

path: td:haschild(font:contains('TELEFONE')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: phone

- find:

path: td:haschild(font:contains('E-MAIL')) b

slice: 0

do:

- parse

- space_dedupe

- trim

- object_field_set:

object: item

field: email

- object_save:

name: itemЕсли вы запустите этот парсер вы получите следующий датасет

[{

"item": {

"company_name": "LIST - LOGISTICA INTEGRADA, SERVICOS E TRANSPORTES LTDA",

"district": "COROADO",

"legal_code": "206-2 - Sociedade Empresária Limitada",

"municipal": "MANAUS",

"phone": "(92) 3622-7885",

"primary_code": "52. 12-5-00 - Carga e descarga",

"registration_date": "26/06/2003",

"registration_number": "05.754.558/0001-86",

"secondary_codes": [

"49.30-2-02 - Transporte rodoviário de carga, exceto produtos perigosos e mudanças, intermunicipal, interestadual e internacional",

"77.39-0-99 - Aluguel de outras máquinas e equipamentos comerciais e industriais não especificados anteriormente, sem operador",

"77.19-5-99 - Locação de outros meios de transporte não especificados anteriormente, sem condutor",

"52.29-0-99 - Outras atividades auxiliares dos transportes terrestres não especificadas anteriormente",

"49.30-2-01 - Transporte rodoviário de carga, exceto produtos perigosos e mudanças, municipal",

"52.50-8-03 - Agenciamento de cargas, exceto para o transporte marítimo"

],

"street": "R PROFESSORA RAYMUNDA MAGALHAES"

}

}]

12-5-00 - Carga e descarga",

"registration_date": "26/06/2003",

"registration_number": "05.754.558/0001-86",

"secondary_codes": [

"49.30-2-02 - Transporte rodoviário de carga, exceto produtos perigosos e mudanças, intermunicipal, interestadual e internacional",

"77.39-0-99 - Aluguel de outras máquinas e equipamentos comerciais e industriais não especificados anteriormente, sem operador",

"77.19-5-99 - Locação de outros meios de transporte não especificados anteriormente, sem condutor",

"52.29-0-99 - Outras atividades auxiliares dos transportes terrestres não especificadas anteriormente",

"49.30-2-01 - Transporte rodoviário de carga, exceto produtos perigosos e mudanças, municipal",

"52.50-8-03 - Agenciamento de cargas, exceto para o transporte marítimo"

],

"street": "R PROFESSORA RAYMUNDA MAGALHAES"

}

}]

Подобные решения часто используются в сценариях типа «Данные по требованию». Когда пользователь на вашем сайте вводит номер, ваш сайт принимает ввод от пользователя и делает запрос на API платформы Diggernaut. Этот запрос запускает диггер с переданным параметром и возвращает собранные данные обратно на ваш сервер в режиме реального времени. А ваш сервер показывает их вашему пользователю. Однако примите во внимание, что процесс решения капчи может занимать продолжительное время, например решение reCaptcha v2 может занимать более 1 минуты. Это нужно учитывать при проектировании вашего приложения.

В любом случае, мы надеемся, что статья была вам полезна и поможет вам внедрить это решение для вашего парсера. Мы планируем добавлять решения для других видов капчи, следите за обновлениями.

Эксперт раскрыл способ обхода Google ReCaptcha v2

Хостер ИТ-проектов GitHub проводит расследование попыток вовлечения его серверов в добычу криптовалюты.

Функция GitHub Actions позволяет разработчикам программного обеспечения автоматизировать рабочий процесс. Это дополнительное удобство обеспечивает автозапуск выполнения задач; триггером при этом является то или иное событие в репозитории — пушинг кода, создание релиза, открытие проблемы через баг-трекер и т. п.

Как стало известно The Record, использовать серверы GitHub для майнинга пытается как минимум одна преступная группа. Отыскав репозиторий с активным GitHub Actions, злоумышленники создают форк, добавляют в код вредоносное действие и создают пул-запрос на включение внесенных изменений в исходник.

Примечательно, что схема атаки не требует положительной реакции от законного владельца репозитория. Для загрузки и запуска криптомайнера достаточно подать пул-запрос, и системы GitHub считают код, добавленный злоумышленником, а также обеспечат развертывание виртуальной машины, которая загрузит и запустит на сервере криптомайнер.

По всей видимости, авторы криптоджекинг-кампании сделали ставку на разработчиков, использующих GitHub Actions для тестирования кода в облаке GitHub. Все входящие пул-запросы при этом автоматически принимаются и включаются в программу тестирования.

Источник The Record также сообщил, что в ходе одной атаки он насчитал до 100 майнеров, запущенных на серверах GitHub. Более того, регистрируя учетные записи, злоумышленники иногда их используют для создания сотен пул-запросов с вредоносным кодом. К сожалению, блокировка аккаунтов в данном случае мало помогала — авторы атак тут же открывали новые.

Признаков иного вмешательства в проекты законных пользователей веб-сервиса пока не выявлено. На данный момент атакующие сосредоточены лишь на использовании облачной инфраструктуры GitHub для майнинга криптовалюты.

использование сервисов Google для обхода Google reCAPTCHA.

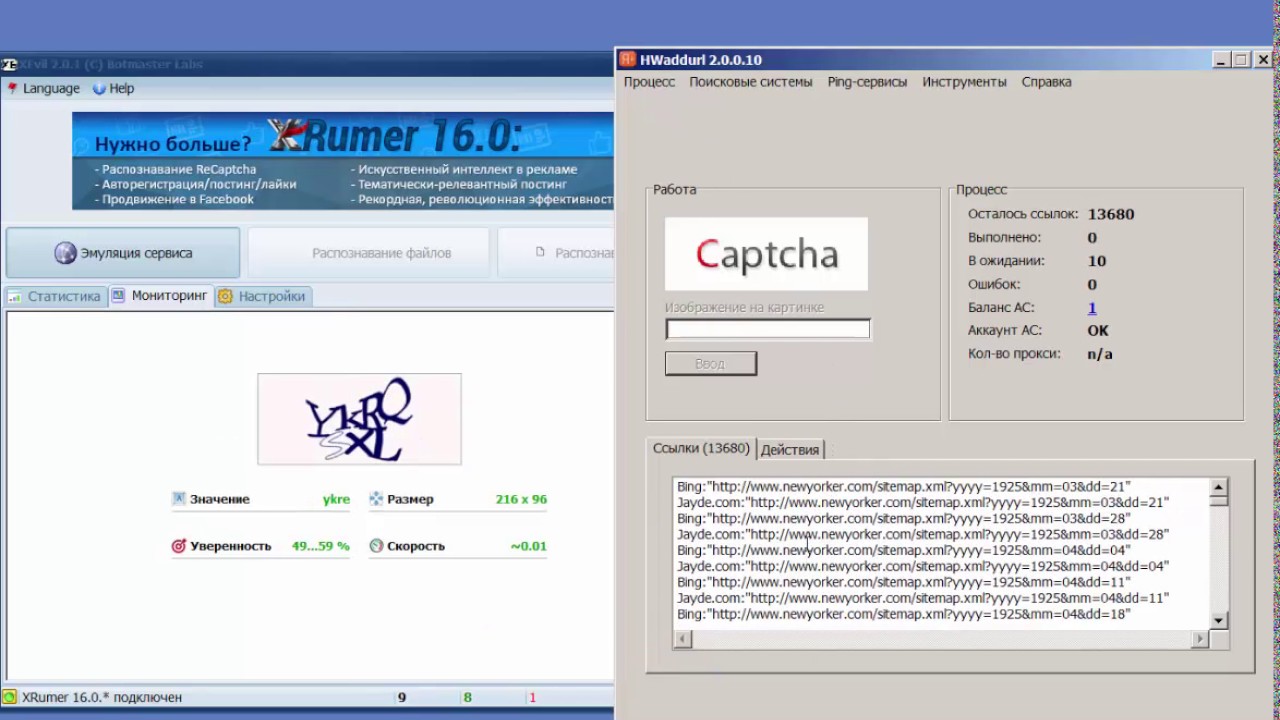

Избавляемся от назойливой captcha во Вконтакте Как боты обходят капчу

Избавляемся от назойливой captcha во Вконтакте Как боты обходят капчуМногие сайты сейчас используют рекапчу от гугла и не зря: простое и удобное решение в борьбе со спамом. Но вместе с тем многие умы бьются над расшифровкой алгоритмов работы гуглокапчи, дабы обойти эту защитную меру. Способы достаточно оригинальны и интересны, само забавно, что технологии Google в большинстве случаев помогают взломать Recaptcha. Как это происходит и почему, рассмотрим в нашем материале.

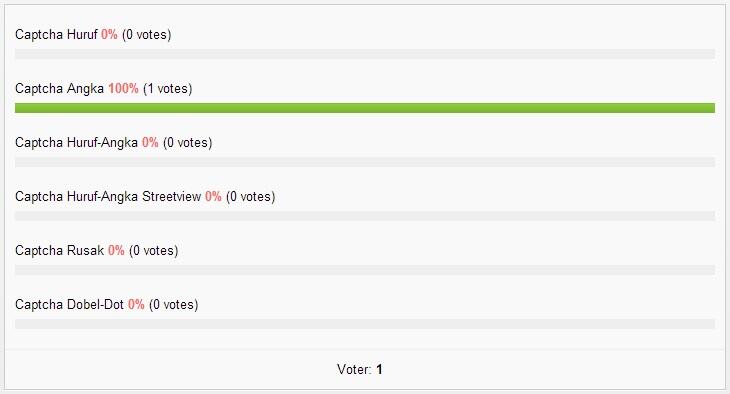

Для начала немного теории. Изначально понятие капчи подразумевало собой ввод символов с картинки: буквы, цифры или букво-циферная комбинация. Со временем появились программы для распознавания текста, и капча стала усложняться: стал появляться фон, буквы и цифры стали располагаться под наклоном, количество символов для ввода стало варьироваться, добавляли шум и помехи для исключения автоматического распознавания. Именно так и выглядела первая версия рекапчи, столь ненавистной многим пользователям.

В итоге всё сошлось к тому, что усложнения картинки для ввода не давало ощутимого эффекта, а только лишь затрудняло ввод обычным юзерам. Я думаю, многие помнят времена, когда откровенно матерились, когда не поймешь какой символ изображен и капчу удавалось вводить далеко не с первого раза. И тогда корпорация Google скакнула далеко вперед, предложив на всеобщее обозрение Recaptcha 2. Нельзя сказать, что идея была настолько инновационной — к тому моменту уже было реализовано множество интересных защит от спама: собрать пазл, ответить на вопрос — все они имели свои преимущества и недостатки.

Вторая версии рекапчи стала более умной и человекоориентированной: хватало обычного нажатия галочки, для того, чтобы пройти проверку. В более сложных ситуациях уклон шёл на выбор подходящих картинок. Google не останавливается на достигнутом и уже следующим поколением планируется ввод в эксплуатацию Invisible Recaptcha , более подробно о ней можно почитать в статье. Но при этом умы хакеров поглощены над задачей, как обойти эту систему: ведь тогда открываются просторы для большого количества сайтов.

Одним из больших недостатков всех рекапч — это ограниченный набор комбинаций. В первой рекапче это был определённый набор слов и фраз, во второй — ограниченное число картинок и тех же слов в варианте аудио капчи (рассмотрим чуть позже). Всё это при правильном подходе позволяет сузить круг в поиске решений.

Из основных методов взлома рекапчи я бы выделил только два: подбор комбинации картинок, на которые надо нажать, чтобы пройти тест, и расшифровка звуковой записи.

Одним из первых успешных методов по подбору номеров домов помог реализовать алгоритм распознавания изображений. Потом появились более сложные варианты распознавания, которые специализировались на Google Recaptcha. Но и гугл не оставался в стороне, картинки стали подвергаться всевозможным обработкам: размытию, растяжению, искажению.

Взлом Google Recaptcha посредством Google Speech

Как оказалось, самым уязвимым методом, который давал самые хорошие результаты, оказалось распознавание капчи из аудиосигнала, который предлагается как альтернативный вариант прослушать, если не получается пройти по каким либо причинам тест. Получить звуковой файл достаточно просто, необходимо нажать на иконку с наушниками внизу рекапчи и будет предложено голосовое сообщение.

Первые попытки атак на гугл капчу сопровождались самописными программами по распознаванию речи, при этом коэффициент распознавания был достаточно высок (отчасти от ограниченного количества звуковых фраз). После публикации во всеобщий доступ программы Google выпустила патч, который изменил набор голосовых сообщений, а также добавил голоса и шумы в речь, тем самым сделав работоспособность обхода Recaptcha близкой к нулю.

Однако и здесь нашлось весьма забавное решение. На помощь специалистам безопасности для взлома Google Recaptcha 2 пришёл… сам гугл! Используя Google API Speech можно было достоверно и точно распознать звуковые уведомления капчи. Уязвимость применили на практике и написали сервис по перенаправлению аудиофайлов в распознавание, а потом подстановка результата в поле формы рекапчи.

И эта дыра была пофикшена и закрыта работниками гугл. Теперь хакерам придеться в очередной раз проявить сноровку и найти новый метод обхода рекапчи. А пока на данный момент это достаточно удобный и стойкий вариант защиты от спама контактных форм . Напрашивается вопрос, а почему несмотря на уловки злоумышленников, на сайтах не последовало волны спама? Ответ достаточно прост: Google разработали достаточно сложную и многоступенчатую защиту, которая может позволить ограничить число обходов. Таким образом массовая атака будет приостановлена на ранней стадии: к примеру тот же вариант с аудио-сообщением прокатывал не всегда, порой пользователям предлагалось ввести символы вместо прослушивания цифр.

А пока будем ждать новых новостей и новых эксплоитов.

Доброго времени суток,друзья! Если вы читаете, данную статью, значит и у вас возникают проблемы с рекапчой от гугл, которую используют все большее количество сайтов.Но многие пользователи её не любят, но все большее количество пользователей сайтов, её используют. Чем она так хороша, её минусы и как её пройти, все это можно узнать в этой статье.

ReCaptcha была создана, для защиты сайтов от интернет-ботов и оцифровке текстов книг. С 2009 года, принадлежит компании гугл.

чем она хороша

Как было отмечено ранее, плюсы данного вида капчи: защита от спама и оцифровка текстов книг.

чем она плоха

Конечно данная капча,неидеальна и правильно написанный бот,спокойно обходит такие рекапчи.

Помимо этого, у многих пользователей возникают проблемы, с рекапчой, которую приходится разгадывать по несколько раз. Чуть ниже, я расскажу, как я быстрее прохожу капчи. Способ конечно простой, но не сильно действующий, зато ускоряет время затраченное на разгадывание капчи.

Что я заметил?

Например при разгадывании капчи с дорожными знаками, иногда не бывает дорожных знаков,тогда сразу нажимаем пропустить. Но иногда капча с дорожными знаками и т.п. бывает и при их выделении и подтверждение перекидывает на другую капчу. Почему?При разгадывании, я столкнулся, только с одним вариантом(если их больше пишите в комментариях), при нажатии на картинку кнопка «пропустить», заменяется на «далее». Если появляется кнопка далее, то вы эту капчу не разгадаете и вас перекинет на следующую капчу

Есть несколько нюансов,

как её пройти и небольшие особенности прохождения капчи.

1)Вид ReCaptcha

а)Исчезающие картинки(убрать все лишнее)

Такие капчи, проходятся всегда. Лично у меня с этим видом капчи, никогда не было особых проблем.

б)Выбор картинки или части картинки(чуть ниже приведу пример)

С выбором картинки у меня возникали проблемы. Но я не мог понять почему. К примеру, на картинке ниже, в задании написано: «выберите все квадраты, в которых изображены дорожные знаки. Если их нет,нажмите кнопку «пропустить»». На самом деле, здесь есть дорожный знак P=»парковка», но ReCaptcha её не засчитает, так как вместо кнопки «пропустить», появляется кнопка «далее», хотя дорожный знак в задании присутствует,но возможно разработчики ReCaptcha,так не считают. Бывает и обратная ситуация, но приводить пример, в статье не буду, думаю и так всем все понятно.

2)Если это капча с неисчезающими картинками, то выберите один квадрат и посмотрите, на изменение кнопки «пропустить».

а)Если кнопка поменялась на кнопку «далее». Такую капчу вы не пройдете, даже, если есть решение.

б)Если кнопка поменялась на кнопку «подтвердить», то такую капчу вы пройдете,в том случае, если пройдете её верно.

С уважением, Марс Магафуров

Гугл рекапча (reCaptcha v2) перестала быть проблемой для наших пользователей. Мы внедрили интеграцию с популярным сервисов по обходу капчи Death By Captcha и теперь ваши скраперы могут легко обходить самые современные капчи.

Давайте посмотрим, как выглядит reCaptcha v2:

Если вы видите именно такую капчу на сайте. который вам нужно отпарсить, то эта статья вам обязательно поможет. Мы постараемя дать вам исчерпывающее руководство на реальном примере, так, чтобы вы смогли легко внедрить подобное решение для вашего сайта. Мы же будем парсить следующий сайт: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/Cnpjreva_Solicitacao2.asp .

Для того, чтобы пользовать этим функционалом вам нужно иметь собственный аккаунт в службе Death by Captcha . Их услуги не бесплатны, стоимость решения 100 капч составляет примерно 2.89$ (цена актуальна на 28.02.2018).

Решение капчи происходит автоматически, вам нужно лишь загрузить страницу с капчей в ваш скрапер и вызвать специальную команду captcha_resolve с определенными параметрами:

prodiver : провайдер решений для капчи, нужно установить значение deathbycaptcha.com

type : тип капчи, нужно установить значение nocaptchav2

username : имя пользователя вашего аккаунта в системе death by captcha

password : пароль вашего аккаунта в системе death by captcha

ВНИМАНИЕ!!! Для того чтобы капча этого типа была успешно решена, люди, которые будут вручную решать вашу капчу должны будут это делать под тем же IP адресом, что использует ваш парсер. Поэтому, единственный вариант этого достичь — использовать ВАШ СОБСТВЕННЫЙ ПРОКСИ СЕРВЕР в конфигурации вашего диггера. Наши штатные прокси сервера не могут быть доступны с IP адресов, вне нашей основной сети, поэтому штатные прокси просто не будут работать в этом случае. В дальнейшем мы внедрим специальный пул прокси серверов для этой задачи, но пока вы должны будете использовать свой прокси.

Базовый код нашего парсера будет таким:

Config: debug: 2 agent: Firefox proxy: ВАШ ПРОКСИ НУЖНО ВСТАВИТЬ СЮДА do: # Мы будем повторять неудавшийся запрос, поэтому пропишем значение переменной, # которую будет использовать опция repeat — variable_set: field: repeat value: «yes» # Загружаем страницу с капчей — walk: to: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/cnpjreva_solicitacao2.asp repeat: do: # Решаем капчу — captcha_resolve: provider: deathbycaptcha.com type: nocaptchav2 username: ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ В СЛУЖБЕ DBC password: ВАШ ПАРОЛЬ В СЛУЖБЕ DBC

Пока не запускайте ваш парсер, просто изучите код. Если капча решена успешно, токен будет сохранен в переменной captcha . Поэтому, первым делом после решения капчи мы должны проверить наличие токена в переменной. Если токен есть, мы отключим опцию repeat и передадим токен на сервер вместе с другими параметрами нашего запроса. Если токена нет, запрос будет повторен, поскольку опция repeat установлена в «yes».

Если капча решена успешно, токен будет сохранен в переменной captcha . Поэтому, первым делом после решения капчи мы должны проверить наличие токена в переменной. Если токен есть, мы отключим опцию repeat и передадим токен на сервер вместе с другими параметрами нашего запроса. Если токена нет, запрос будет повторен, поскольку опция repeat установлена в «yes».

Config: debug: 2 agent: Firefox proxy: ВАШ ПРОКСИ НУЖНО ВСТАВИТЬ СЮДА do: # Мы будем повторять неудавшийся запрос, поэтому пропишем значение переменной, # которую будет использовать опция repeat — variable_set: field: repeat value: «yes» # Загружаем страницу с капчей — walk: to: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/cnpjreva_solicitacao2.asp repeat: do: # Решаем капчу — captcha_resolve: provider: deathbycaptcha.com type: nocaptchav2 username: ВАШЕ ИМЯ ПОЛЬЗОВАТЕЛЯ В СЛУЖБЕ DBC password: ВАШ ПАРОЛЬ В СЛУЖБЕ DBC # Переходим в блок body — find: path: body do: # Читаем значение переменной captcha в регистр — variable_get: captcha # Проверяем, не пустой ли у нас регистр — if: match: \w+ do: # Если не пустой, отключаем repeat — variable_set: field: repeat value: «no» # Передаем токен и другие параметры на сайт с которого мы собираем информацию. # В данном случае мы пытаемся получить данные о компании по его ИНН (CNPJ) — walk: to: post: http://www.receita.fazenda.gov.br/PessoaJuridica/CNPJ/cnpjreva/valida_recaptcha.asp data: origem: comprovante cnpj: 05754558000186 g-recaptcha-response: submit1: Consultar search_type: cnpj do: — find: path: «div#principal» do: — object_new: item — find: path: td:haschild(font:contains(«NÚMERO DE INSCRIÇÃO»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: registration_number — find: path: td:haschild(font:contains(«DATA DE ABERTURA»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: registration_date — find: path: td:haschild(font:contains(«NOME EMPRESARIAL»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: company_name — find: path: td:haschild(font:contains(«CÓDIGO E DESCRIÇÃO DA ATIVIDADE ECONÔMICA PRINCIPAL»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: primary_code — find: path: td:haschild(font:contains(«CÓDIGO E DESCRIÇÃO DAS ATIVIDADES ECONÔMICAS SECUNDÁRIAS»)) b do: — parse — space_dedupe — trim — object_field_push: object: item field: secondary_codes — find: path: td:haschild(font:contains(«CÓDIGO E DESCRIÇÃO DA NATUREZA JURÍDICA»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: legal_code — find: path: td:haschild(font:contains(«LOGRADOURO»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: street — find: path: td:haschild(font:contains(«BAIRRO/DISTRITO»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: district — find: path: td:haschild(font:contains(«MUNICÍPIO»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: municipal — find: path: td:haschild(font:contains(«TELEFONE»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: phone — find: path: td:haschild(font:contains(«E-MAIL»)) b slice: 0 do: — parse — space_dedupe — trim — object_field_set: object: item field: email — object_save: name: item

Технология «капчи» (CAPTCHA) представляет собой автоматизированный тест, предназначенный для выявления машинизированных пользователей, иначе ботов.

Его целью становится постановка такой задачи, которая с легкостью решается человеком, но сложна для компьютера.

Но, бывают и ситуации, когда полезный казалось бы скрипт становится слишком назойливым.

Есть предположение, что Google тренирует ИИ своих беспилотников, благодаря пользователям, вводящим капчу с картинками я не робот.

Как убрать капчу я не робот

Причины подобного поведения могут разниться, но всегда можно попытаться все исправить — действия проводим по мере исключения:

- Отключаем и снова подключаем активное интернет-соединение. Перезагружаем роутер или модем. Таким образом может измениться IP-адрес.

- Прибегаем к помощи VPN-сервиса. Последние бывают как платные, так и для бесплатного использования. Предусмотрены в виде расширений (дополнений) для браузеров и как отдельно-устанавливаемый софт на компьютер.

- Просматриваем и установленные расширения. Например последняя версия Яндекс.Браузера сама отключает плагины из непроверенных источников и периодически проверяет уже инсталлированные на предмет подделки.

- Проверяем, включен ли JavaScript в веб-обозревателе: Настройки→ Показать дополнительные настройки→ блок личные данные Настройки контента → раздел JavaScript.

- Не забываем и про антивирусные программы – возможно компьютер стал жертвой ботнета, отсюда и недовольство CAPTCHA на генерируемый по этому адресу трафик.

Интересно, что ежедневно пользователями интернета вводится сотни миллионов «капчей». При этом не секрет, что не каждому удается ввести ее правильно с первого раза.

Не так давно Google дополнил функционал капчи ReCaptcha v2 невидимой капчей.

Её образец можно увидеть по ссылке:

https://www.google.com/recaptcha/api2/demo?invisible=true

Теперь пользователю зачастую даже не нужно нажимать галочку “я не робот”, сама капча появляется в невидимом слое, дополнительно смещённым на 10 000 px выше начала страницы и не видна пользователю. Прохождение капчи запускается только в момент отправки формы. Если куки пользователя хорошие, то он даже не заметит, что капча была. Если куки не очень хорошие, то при отправке формы он тут же получит по центру экрана стандартную рекапчу, где нужно выбрать несколько изображений.

Прохождение капчи запускается только в момент отправки формы. Если куки пользователя хорошие, то он даже не заметит, что капча была. Если куки не очень хорошие, то при отправке формы он тут же получит по центру экрана стандартную рекапчу, где нужно выбрать несколько изображений.

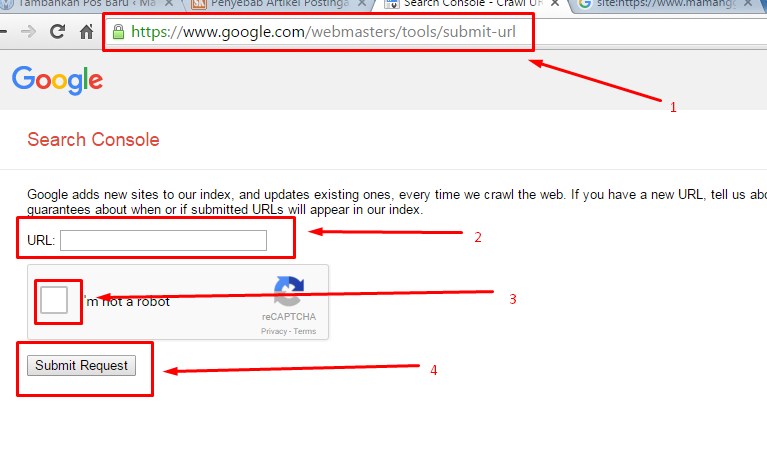

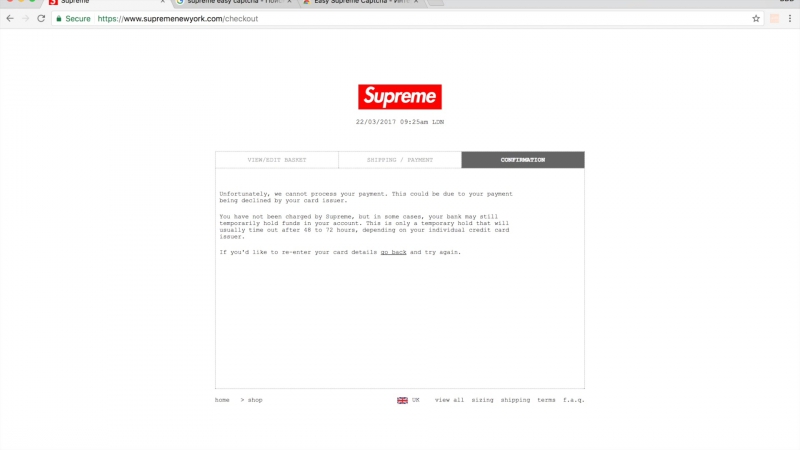

В целом, принцип работы recapthca совершенно не изменился, но некоторые заказчики сервиса сайт столкнулись с проблемами. Если в своей работе вы формируете POST-запрос содержащий “g-recaptcha-responce” к сайту, на котором установлена капча, то Вы даже не заметите изминений. Проблема возникла у тех заказчиков, которые используют движок браузеров для автоматизации каких-либо действий, например silenium.

Что делать, чтобы в браузере можно было пройти Invisible ReCaptcha?

1) Вырежьте из тела документа div, содержащий саму рекапчу:

2) Вырежьте полностью блок

3) На место поставьте следующий код:

%g-recaptcha-response%

В котором %g-recaptcha-response% код, который вы получили от 2captcha.com

4) У вас появится кнопка “Submit Query”, при нажатии на неё вы отправите на сайт, где установлена капча все данные формы и g-recaptcha-response

Вот таким нехитрым образом мы превращаем Invisible ReCaptcha в обычную ReCaptcha V2 и проходим её.

А те разработчики, кто не эмулирует браузер, а сразу шлёт POST-запросы, они даже не заметят, если рекапча поменяется на невидимую

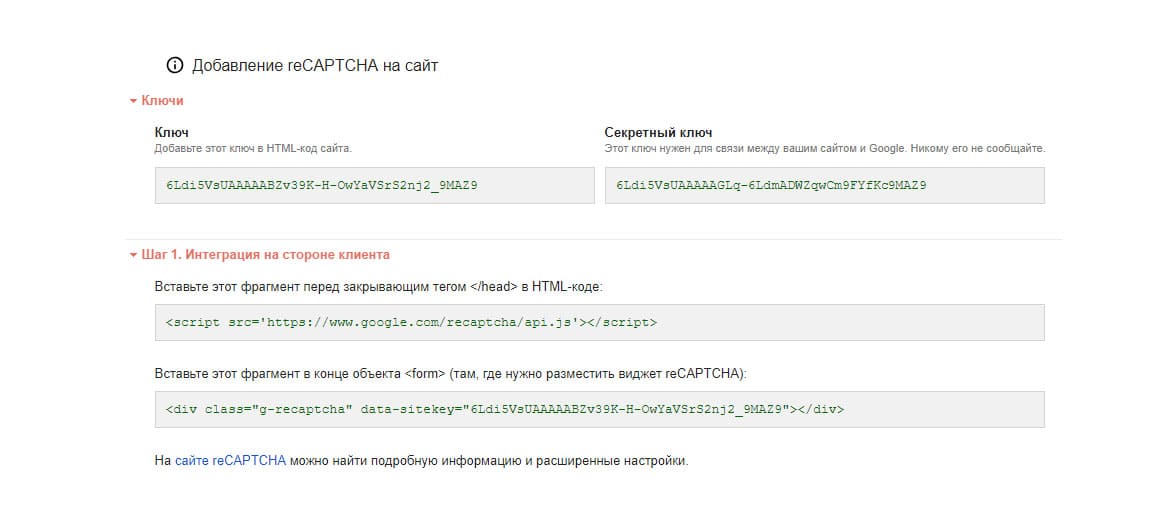

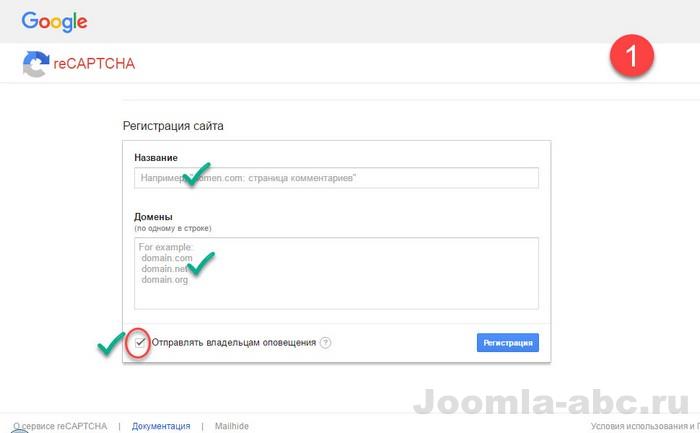

Обход google recaptcha для тестирования бота

Есть ли у кого-нибудь хороший способ обойти проверку Recaptcha на странице, чтобы запустить тест бота?

В принципе, я хочу, чтобы конкретный бот (для которого я знаю адрес IP) обошел проверку google recaptcha и не уверен, что это будет наиболее подходящим способом сделать это.

Я видел этот вопрос как обходить рекапчу проверить человека в тесте ночное дежурство? но это, кажется, не дает ясного ответа.

Спасибо

EDIT

Я имею в виду себя к невидимой рекапче, которая покажет некоторые случайные изображения, и таким образом бот не будет знать, где нажать, чтобы пройти проверку.

Поделиться Источник vic0707 26 апреля 2017 в 15:51

2 ответа

- Google Recaptcha Внутренняя Ошибка

Я использую новый Google reCaptcha API для контактной формы внутри страницы на моем экземпляре wordpress, но API returns a 500 Internal Server Error message при использовании скрипта, предоставленного Google. Итак, я использую этот код, чтобы заставить его работать $siteKey = sitekey; $secret =…

- Google reCaptcha тест без интерфейса

Я пытаюсь интегрировать google reCaptcha в наш бэкэнд. Я всегда получаю invalid-input-response . Я использую секретный ключ тестирования, post или get не имеет значения. Говорят, что он примет любой ответ, но думают ли они вообще о каком-либо ответе или о каком-либо пользовательском ответе? Это…

8

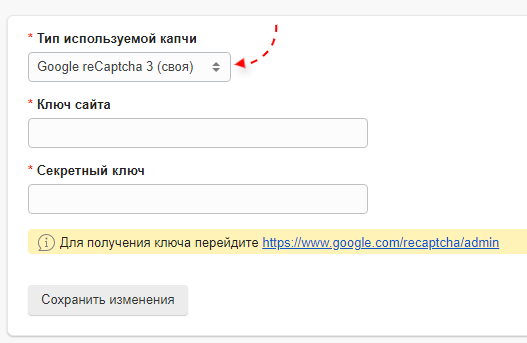

Похоже, что существует специальный набор тестовых ключей, которые вы можете использовать.

Если вы настроите свою среду тестирования на использование этих ключей, reCaptcha всегда будет возвращать правильный ответ.

Выдержка из ссылки ниже:

С помощью следующих тестовых ключей вы всегда будете получать No CAPTCHA, и все запросы на проверку будут проходить.

Ключ сайта: 6LeIxAcTAAAAAJcZVRqyHh71UMIEGNQ_mxjizkhi

Секретный ключ: 6LeIxAcTAAAAAGG-vFI1TnRWxMZNFuojJ4WifJWe

Виджет reCAPTCHA покажет предупреждающее сообщение, утверждающее, что он предназначен только для тестирования. Пожалуйста, не используйте эти ключи для вашего производственного трафика.

https://developers.google.com/рекапчу/документы/вопрос № id-like-to-run-automated-tests-with-recaptcha-v2-what-should-i-do

Поделиться nbarth 11 мая 2017 в 15:53

1

Пока у вас есть контроль над сервером:

Вы можете создать проверку if при проверке капчи на стороне сервера. Поэтому, когда вы звоните в google, окружите его проверкой if(), которая проверяет текущий IP, и если он соответствует определенному IP или массиву IP, то игнорируйте проверку.

Поэтому, когда вы звоните в google, окружите его проверкой if(), которая проверяет текущий IP, и если он соответствует определенному IP или массиву IP, то игнорируйте проверку.

if($_SERVER['REMOTE_ADDR'] !== 'x.x.x.x') {

//Code that checks captcha and returns error if invalid

}

Поделиться Andrew Rayner 26 апреля 2017 в 15:55

Похожие вопросы:

Google Recaptcha с помощью прокси-сервера

Я хочу использовать google recaptcha на своем сайте, но проблема в том, что я использую прокси-сервер для подключения к интернету и обхожу прокси-сервер для тестирования моего кода на localhost….

Google Recaptcha

Я новичок в использовании Google Recaptcha и задаюсь вопросом, Может ли ответ, который пользователь вводит в поле recaptcha, быть сохранен/отправлен на мой собственный сервер или он идет…

Как Google reCAPTCHA v2 работает за кулисами?

Этот пост относится к Google ReCaptcha v2 (не последняя версия ) Недавно Google представила упрощенную систему проверки captcha ( видео ), которая позволяет пользователям проходить captcha, просто…

Google Recaptcha Внутренняя Ошибка

Я использую новый Google reCaptcha API для контактной формы внутри страницы на моем экземпляре wordpress, но API returns a 500 Internal Server Error message при использовании скрипта,…

Google reCaptcha тест без интерфейса

Я пытаюсь интегрировать google reCaptcha в наш бэкэнд. Я всегда получаю invalid-input-response . Я использую секретный ключ тестирования, post или get не имеет значения. Говорят, что он примет любой…

Google Recaptcha не показывается для тестирования автоматизации в безголовом chrome

У меня есть страница Angular, которая использует google recaptcha . Я написал тест автоматизации, используя Protractor для того же самого(и использовал тестовый сайт/секретный ключ для recaptcha), и. ..

..

Как сбросить Google recaptcha с помощью react-google-recaptcha

Похоже, что google recaptcha работает таким образом, что если попытка верификации была сделана с помощью определенного токена, он не может быть использован снова. Документы указывается, что…

Этот reCAPTCHA предназначен только для тестирования

Мой сайт предупреждает меня, что я хочу использовать recaptcha. Как удалить это предупреждение? предупреждение = этот reCAPTCHA предназначен только для тестирования. Пожалуйста, сообщите…

Как обойти Google reCAPTCHA для тестирования с помощью Selenium

Я использую Selenium для тестирования своего веб-приложения на основе Spring. Можете ли вы предложить решение для обхода google reCAPTCHA при тестировании приложения? Я запускаю автоматизированный…

Как получить ответ google recaptcha V3

Я использую Google reCaptcha v3. я пытаюсь реализовать его на своей странице aspx. Когда я впервые загружаю свою страницу, Я могу получить токен обратно. Однако когда я нажимаю на кнопку, чтобы…

Как это можно обойти?

Если вы в последние годы проводили какое-то время в Интернете, вам нужно было поставить галочку, чтобы сказать миру: «Я не робот». Эта маленькая коробочка неизменно сопровождалась небольшим визуальным или звуковым тестом, называемым CAPTCHA. Чтобы получить доступ к какой-либо части веб-сайта, вам необходимо пройти тест CAPTCHA, чтобы доказать, что вы «не робот». Обычно это происходит в тот момент, когда вам нужно заполнить форму, чтобы зарегистрироваться, подписаться или совершить покупку.

Многих это раздражало, а зачастую требовало много времени.Однако для компаний, использующих их, они были обнадеживающей мерой безопасности. Это вселило в них уверенность в том, что люди, заходящие на их веб-сайт, являются настоящими посетителями, а не мошенниками. Но есть одна проблема: они не всегда работают.

В этой статье мы подробно рассмотрим, что такое CAPTCHA, как их можно легко обойти или как они неэффективны и что вы можете сделать вместо этого, чтобы по-настоящему защитить себя от мошенников.

Когда Интернет начал набирать обороты в 90-х, недобросовестные действия в Интернете последовали за ним.CAPTCHA были созданы в ответ на это как способ отличить настоящих пользователей от плохих ботов, просто сканирующих веб-сайты для совершения некоторой формы мошенничества. Само название CAPTCHA объясняет эту цель, что означает «полностью автоматизированный общедоступный тест Тьюринга, позволяющий отличить компьютеры от людей», при этом тест Тьюринга является созданием, разработанным для различения человеческого интеллекта и интеллекта машины.

Эти ранние CAPTCHA имели форму текста, измененного каким-то образом, чтобы роботы не могли его читать.Хотя изначально они были очень успешными, быстрое развитие вычислений означало, что боты могли читать то, что говорилось в тексте. Фактически, довольно скоро боты стали настолько хороши в этом, что к 2014 году Google обнаружил, что их программа reCAPTCHA (развитие исходных CAPTCHA, но не радикально отличающаяся) может передаваться ботами более 99% времени, в то время как люди могут передавать только одну в трети случаев.

Имея это в виду, Google разработал reCAPTCHA v2, а затем reCAPTCHA v3, чтобы попытаться исправить эту ситуацию.ReCAPTCHA v2 представила знакомую картинку, разделенную на квадраты, предлагая пользователю выбрать квадраты, содержащие определенные объекты, такие как светофоры или автобусы. Возможно, что более важно, в reCAPTCHA v2 были добавлены тесты, которые выходили за рамки фактического ответа пользователя и смотрели на то, как они это сделали. Сюда входят такие вещи, как время, затраченное на выбор правильных квадратов и движение мыши, чтобы различать эффективное, мгновенное движение ботов от неустойчивых и часто сбивающих с толку движений их человеческих собратьев.

Что происходит, когда реальный посетитель помечается как бот? Человеку может быть очень неприятно пытаться выбирать коробки с изображением, например, пешеходный переход, не зная, должен ли засчитываться этот крошечный кусочек этого изображения в другой коробке. Владельцы веб-сайтов имеют больший риск потерять законных посетителей, полагаясь на вероятность.

Владельцы веб-сайтов имеют больший риск потерять законных посетителей, полагаясь на вероятность.

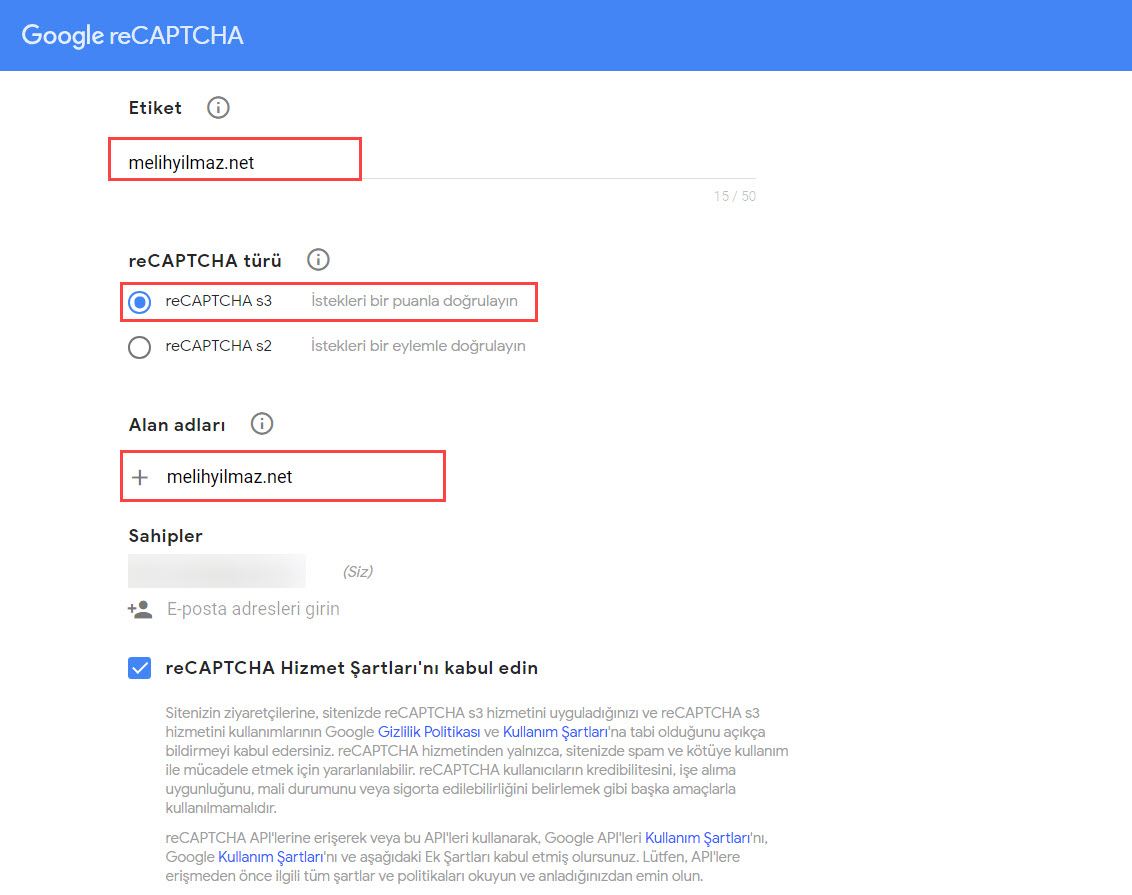

ReCAPTCHA v3 пошла еще дальше, и веб-сайты, использующие этот инструмент, будут отслеживать все действия пользователя на сайте и даже прошлое поведение Google, чтобы составить рейтинг пользователей, чтобы оценить их вероятность быть ботом.Это значение варьируется от 0, когда они, скорее всего, являются ботами, до 1, когда они, скорее всего, являются людьми. V3 также возлагает ответственность на владельца веб-сайта, позволяя им принимать меры к пользователям в зависимости от их оценки. Например, владелец веб-сайта может полностью запретить пользователю с рейтингом менее 0,1 переходить на свой сайт, дать ему жесткий тест в стиле v2 на 0,1-0,5, легкий — на 0,5-0,9 и вообще не проводить тесты для уровня выше 0,9. .

Почти все CAPTCHA, используемые сегодня, используют системы v2 или v3.

Что не так?К сожалению, несмотря на попытки опередить злонамеренных пользователей в цифровой рекламе, простой поиск в Google предоставит вам множество сайтов, на которых вы узнаете, как обойти даже самые сложные тесты. Это связано с тем, что во многих случаях эти тесты были настолько сложными, что пользователи искренне злялись, имея дело с ними, создавая далеко не идеальную картину CAPTCHA. В лучшем случае это приводит к кислому привкусу во рту из-за пользовательского опыта; в худшем случае они вообще покидают сайт.

Даже когда дело доходит до reCAPTCHA v3, мошенникам невероятно легко набрать высокий балл, используя тщательно созданного бота или используя человеческие фермы для мошенничества. Эти изощренные мошенники могут легко обходить CAPTCHA, с которыми они сталкиваются. Не только это, но и возлагая ответственность на владельца веб-сайта, вы остаетесь с людьми, решающими, какой трафик, вероятно, должен попадать на их сайты. С учетом всего этого вероятность ложных срабатываний высока. Наиболее часто используемые CAPTCHA сегодня не должны использоваться в качестве окончательного решения для блокировки мошеннического трафика.

К счастью, есть способы блокировать мошеннический трафик, которые лучше определяют вредоносных ботов, вредоносное ПО и человеческое мошенничество, которые не портят пользовательский опыт и не оставляют принятие решений в ваших руках. Наиболее эффективным из них является решение для борьбы с рекламным мошенничеством.

Anura точно обнаруживает мошенничество с помощью надежного, оптимизированного решения, которое практически не дает ложных срабатываний. Обретите душевное спокойствие, зная, что вы никогда не блокируете реальных посетителей.Этот окончательный и точный подход дает вам свободу вести свой бизнес, не беспокоясь о мошеннических посетителях. Свяжитесь с нами чтобы узнать больше.

Понедельник: обход Google ReCaptcha 2.0

Всем привет

На прошлой неделе я говорил о взломе обычных CAPTCHA, но мир переходит на более удобные для пользователя механизмы, поэтому на этой неделе я хочу обсудить обход Google ReCAPTCHA 2.0.

2 с половиной года назад, в декабре 2014 года, Google совершил (еще одну) революцию, на этот раз в мире CAPTCHA.До этого все использовали классический метод CAPTCHA с деформированными буквами как практически единственный распространенный способ отличить людей от ботов. Это (как и аудио-CAPTCHA) был единственным распространенным способом. Google использовал его в ReCAPTCHA версии 1.0.

Но Google много знает о нас, нашей личности и привычках к просмотру веб-страниц, и они решили использовать эту информацию для создания механизма анализа рисков ReCAPTCHA без использования CAPTCHA, который рассчитывает несколько факторов, таких как атрибуты поведения пользователя, местоположение, пороговое значение, атрибуты идентичности. (для зарегистрированных учетных записей Google), историю просмотров и другие, чтобы решить, позволить ли пользователю продолжить работу без решения каких-либо проблем или показать визуальную или звуковую задачу. В конечном итоге это использует файлы cookie Google.com как для авторизованных, так и для неаутентифицированных пользователей.

Этот движок основан на оценке риска, поэтому боты обходят его с некоторой степенью успеха. Боты также могут обходить плохие классические CAPTCHA с помощью OCR (оптического распознавания символов), но большой вопрос был в том, является ли ReCAPTCHA 2.0 от Google менее защищенным?

В конечном итоге это использует файлы cookie Google.com как для авторизованных, так и для неаутентифицированных пользователей.

Этот движок основан на оценке риска, поэтому боты обходят его с некоторой степенью успеха. Боты также могут обходить плохие классические CAPTCHA с помощью OCR (оптического распознавания символов), но большой вопрос был в том, является ли ReCAPTCHA 2.0 от Google менее защищенным?Как только Google опубликовал новый механизм, хакеры и исследователи начали его тестировать и находить несколько способов обойти его.

Например:

В этом исследовании используются оба различных инструмента, включая создание действительных файлов cookie, глубокое обучение и обратный поиск изображений.Глубокое обучение и искусственный интеллект для решения reCAPTCHA 2.0 — это алгоритмы, которые автоматически определяют содержание изображения. Есть несколько сервисов, которые позволяют вам это делать, один даже по иронии судьбы включает собственные сервисы Google в метод обратного поиска изображений Google: вы берете изображение ReCAPTCHA 2.0 и отправляете его в Google, чтобы получить ключевые слова, описывающие изображение, заголовки со страниц изображение, изображения с более высоким разрешением и перевод неанглийских страниц на английский.

Недавно была опубликована новая подобная методика, в которой используется движок распознавания голоса Google для обхода звуковой CAPTCHA ReCAPTCHA 2.0:

Итак, итоги: ReCAPTCHA 2.0 более удобна для людей? Определенно. Но надежнее ли она, чем обычная CAPTCHA? В зависимости от точной имплантации, но если сравнивать с ReCAPTCHA 1.0 — наверное, нет.

Но, как и во многих случаях, вам необходимо найти баланс между удобством использования и безопасностью, и поскольку обычные искаженные символы CAPTCHA не могут использоваться, ReCAPTCHA 2.0 является разумным решением, которое мы можем смело рекомендовать. Будущее разделения ботов и людей стремительно движется к алгоритмам, основанным на оценке риска, и Google, а также Facebook лидируют.

Google продолжает учиться на новых методах обхода, которые публикуются время от времени, и постоянно совершенствует свои алгоритмы.

Но даже если Google решит новейшие методы обхода ReCAPTCHA, люди все равно захотят обойти CAPTCHA и ReCAPTCHA 2.0 конкретно, и по-прежнему будут предлагать оплату, чтобы обойти это.

В случае, если есть спрос, кто-то эту заявку удовлетворит.

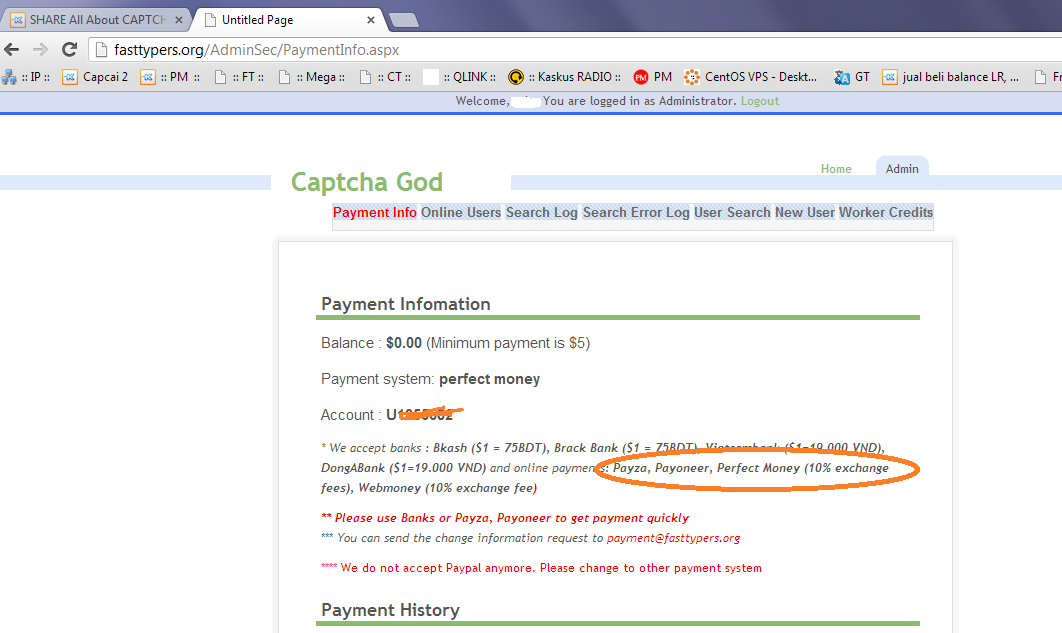

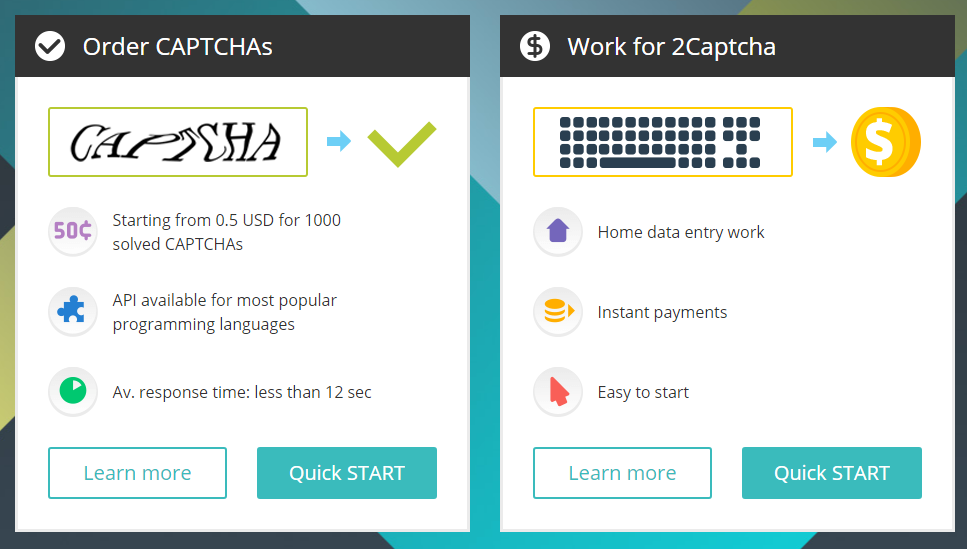

Вот сервис обхода ReCAPTCHA, который предлагает обход 1000 CAPTCHA всего за 1.2-3 $, без патча. Почему? Потому что CAPTCHA на самом деле решаются людьми.

И нет решения для сервисов по поиску решений, основанных на человеке.

Как киберпреступники обходят CAPTCHA — блог Shape Security

CAPTCHA ( C полностью A автоматизированный P ublic T uring test, чтобы определить компьютеры C и H umans A часть), изначально был разработан для предотвращения ботов, вредоносных программ и искусственного интеллекта. (AI) от взаимодействия с веб-страницей.В 90-х это означало предотвращение спам-ботов. В наши дни организации используют CAPTCHA в попытке предотвратить более зловещие автоматические атаки, такие как заполнение учетных данных.

Однако почти сразу же после внедрения CAPTCHA киберпреступники разработали эффективные методы ее обхода. Хорошие парни ответили «усиленными» CAPTCHA, но результат остался прежним: тест, который пытается остановить автоматизацию, обходится автоматизацией.

Есть несколько способов обойти CAPTCHA.Распространенным методом является использование службы решения CAPTCHA, которая использует дешевый человеческий труд в развивающихся странах для решения изображений CAPTCHA. Киберпреступники подписываются на сервис для решений CAPTCHA, которые оптимизируются в их средствах автоматизации с помощью API, заполняя ответы на целевом веб-сайте. Эти теневые предприятия настолько распространены, что многие можно найти с помощью быстрого поиска в Google, в том числе:

- DeathbyCAPTCHA

- 2Captcha

- Колотибабло

- ProTypers

- Антигейт

В этой статье будет использоваться 2Captcha, чтобы продемонстрировать, как злоумышленники интегрируют решение для организации атак с заполнением учетных данных.

2Captcha

При входе на сайт 2Captcha.com, зритель встречает изображение ниже, где спрашивает, хочет ли посетитель: 1) работать с 2Captcha или 2) покупать 2Captcha как услугу.

Вариант 1 — Работа на 2Captcha

Чтобы работать с 2Captcha, просто зарегистрируйте учетную запись, указав адрес электронной почты и учетную запись PayPal для внесения платежей. Во время теста учетная запись была подтверждена в течение нескольких минут.

Новые сотрудники должны пройти разовый курс обучения, который научит их, как быстро решать CAPTCHA.Он также дает подсказки, например, когда дело имеет значение, а когда нет. Пройдя обучение с достаточной точностью, работник может начать зарабатывать деньги.

После выбора «Начать работу» рабочий переносится на экран рабочей области, который изображен выше. Затем работнику предоставляется CAPTCHA и предлагается отправить решение. После правильного решения деньги переводятся в электронный «кошелек», и работник может запросить выплату по своему усмотрению. Казалось бы, нет конца количеству CAPTCHA, которые появляются в рабочей области, что указывает на устойчивый спрос на услугу.

2Captcha сотрудников стимулируют предоставлять правильные решения так же, как водителя Uber стимулируют предоставлять отличное обслуживание — рейтинги клиентов. Клиенты 2Captcha оценивают точность полученных ими решений CAPTCHA. Если рейтинг работника 2Captcha упадет ниже определенного порога, он будет удален с платформы. И наоборот, работники с наивысшими рейтингами будут вознаграждены в периоды низкого спроса, получив приоритет при распределении CAPTCHA.

Вариант 2 — 2Captcha как услуга

Чтобы использовать 2Captcha в качестве услуги, клиент (т.е., злоумышленник) интегрирует API 2Captcha в свою атаку, чтобы создать цифровую цепочку поставок, автоматически загружая головоломки CAPTCHA с целевого сайта и получая решения для ввода на целевой сайт.

2Captcha предоставляет примеры сценариев для генерации вызовов API на разных языках программирования, включая C #, JavaScript, PHP, Python и другие. Пример кода, написанный на Python, воспроизводится ниже:

Пример кода, написанный на Python, воспроизводится ниже:

Интеграция 2CAPTCHA в автоматизированную атаку

Как злоумышленник будет использовать 2Captcha в атаке с заполнением учетных данных? На диаграмме ниже показано, как различные объекты взаимодействуют в процессе обхода CAPTCHA:

Технический процесс:

- Злоумышленник запрашивает источник CAPTCHA iframe и URL-адрес, используемый для встраивания изображения CAPTCHA с целевого сайта, и сохраняет его локально

- Злоумышленник запрашивает токен API с сайта 2Captcha

- Злоумышленник отправляет CAPTCHA в службу 2Captcha с помощью HTTP POST и получает идентификатор Captcha ID, который представляет собой числовой идентификатор, связанный с изображением CAPTCHA, которое было отправлено в 2Captcha.Идентификатор используется на шаге 5 для запроса API GET к 2Captcha для получения решенной CAPTCHA.

- 2Captcha назначает CAPTCHA работнику, который затем решает ее и отправляет решение в 2Captcha.

- Атакующий программирует скрипт для проверки связи 2Captcha с использованием CAPTCHA ID (каждые 5 секунд до решения). Затем 2Captcha отправляет решенную CAPTCHA. Если решение все еще решается, злоумышленник получает сообщение от 2Captcha с указанием «CAPTCHA_NOT_READY», и программа пытается снова через 5 секунд.

- Злоумышленник отправляет запрос на вход на целевой сайт с заполненными полями (то есть набор учетных данных из украденного списка) вместе с решением CAPTCHA.

- Злоумышленник повторяет этот процесс с каждым изображением CAPTCHA.

В сочетании с фреймворками веб-тестирования, такими как Selenium или PhantomJS, злоумышленник может взаимодействовать с целевым веб-сайтом по-человечески, эффективно обходя многие существующие меры безопасности для запуска атаки с заполнением учетных данных.

Монетизация и криминальная экосистема

С таким элегантным решением как выглядит финансовая экосистема и как каждая из сторон зарабатывает деньги?

Монетизация: решатель CAPTCHA

Работа в качестве решателя CAPTCHA далеко не прибыльна. На основе показателей, представленных на сайте 2Captcha, можно рассчитать следующую выплату:

На основе показателей, представленных на сайте 2Captcha, можно рассчитать следующую выплату:

Если предположить, что на одну CAPTCHA уходит 6 секунд, работник может отправить 10 CAPTCHA в минуту или 600 CAPTCHA в час.За 8-часовой рабочий день это 4800 CAPTCHA. Исходя из того, что было заработано во время нашего испытания в качестве сотрудника за 2Captcha (примерно 0,0004 доллара за решение), это равняется 1,92 доллара в день.

Это пустая трата времени для людей в развитых странах, но для тех, кто живет в регионах, где несколько долларов в день могут быть относительно большими, услуги решения CAPTCHA — простой способ заработать деньги.

Монетизация: Атакующий

Злоумышленник платит третьей стороне, 2Captcha, за решения CAPTCHA пакетами по 1000 штук.Злоумышленники делают ставки на решения, платя от 1 до 5 долларов за комплект.

Многие злоумышленники используют службы решения CAPTCHA в качестве компонента более крупной атаки с заполнением учетных данных, что оправдывает затраты. Например, предположим, что злоумышленник запускает атаку, чтобы проверить один миллион учетных данных от Pastebin на целевом сайте. В этом сценарии злоумышленнику необходимо обойти одну CAPTCHA с каждым набором учетных данных, что будет стоить примерно 1000 долларов. Предполагая, что успешное повторное использование учетных данных составляет 1,5%, злоумышленник может захватить более 15 000 учетных записей, которые все могут быть монетизированы.

Монетизация: 2Captcha

2Captcha получает оплату от Злоумышленника из расчета на 1000 CAPTCHA. Как упоминалось выше, клиенты (то есть злоумышленники) платят от 1 до 5 долларов за 1000 CAPTCHA. Такие сервисы, как 2Captcha, затем берут часть цены предложения, а остальное распределяют среди своих сотрудников. Поскольку сервисы решения CAPTCHA используются в качестве масштабного решения, прибыль неплохо складывается. Даже если 2Captcha получает только 1 доллар за 1000 решенных CAPTCHA, они приносят минимум 60 центов за пакет. Владельцы этих сайтов часто сами находятся в развивающихся странах, поэтому кажущиеся низкие доходы значительны.

Владельцы этих сайтов часто сами находятся в развивающихся странах, поэтому кажущиеся низкие доходы значительны.

А как насчет невидимой reCAPTCHA Google?

В марте этого года Google выпустил обновленную версию своей reCAPTCHA под названием «Invisible reCAPTCHA». В отличие от «no CAPTCHA reCAPTCHA», при которой все пользователи должны были нажимать печально известную кнопку «Я не робот», Invisible reCAPTCHA позволяет известным пользователям-людям проходить через нее, одновременно обслуживая вызов изображения reCAPTCHA только для подозрительных пользователей.

Вы можете подумать, что это поставит в тупик злоумышленников, потому что они не смогут видеть, когда их проверяют. Тем не менее, всего через день после того, как Google представил Invisible reCAPTCHA, 2CAPTCHA написал в блоге сообщение о том, как с ней справиться.

Google знает, что пользователь — человек, если пользователь ранее посещал запрошенную страницу, что Google определяет, проверяя файлы cookie браузера. Если тот же пользователь начал использовать новое устройство или недавно очистил свой кеш, у Google нет этой информации, и он будет вынужден выполнить запрос reCAPTCHA.

Чтобы злоумышленник мог автоматизировать атаку с заполнением учетных данных с использованием 2Captcha, он должен гарантировать вызов CAPTCHA. Таким образом, один из способов обойти Invisible reCAPTCHA — добавить строку кода в сценарий атаки, который очищает браузер при каждом запросе, гарантируя решаемую задачу reCAPTCHA.

Немного хитрость в Invisible reCAPTCHA заключается в том, что проблема CAPTCHA скрыта, но есть обходной путь. CAPTCHA можно «найти» с помощью инструмента браузера «проверить элемент».Таким образом, злоумышленник может отправить POST на 2Captcha, который включает параметр, указывающий, где находится скрытая CAPTCHA. Как только злоумышленник получает решение CAPTCHA от 2Captcha, Invisible reCAPTCHA может быть уничтожена с помощью автоматизации одним из двух способов:

- Действие JavaScript, которое вызывает функцию для предоставления решенного токена с отправкой формы страницы HTML-код

- изменяется непосредственно на веб-странице, чтобы заменить фрагмент обычного кода CAPTCHA на введенный решенный токен.

Тот факт, что Invisible reCAPTCHA можно обойти, не связан с фатальной ошибкой в дизайне новой CAPTCHA.Дело в том, что любой обратный тест Тьюринга по своей природе можно победить, если известны условия прохождения.

Пока есть CAPTCHA, будут такие сервисы, как 2Captcha, потому что экономика играет на руку преступнику. Использование дешевого человеческого труда сводит к минимуму затраты на ведение бизнеса и позволяет киберпреступникам получать прибыль, которая может достигать миллионов долларов в масштабе. И всегда будут регионы мира с дешевой стоимостью рабочей силы, поэтому постоянный спрос обеспечивает постоянное предложение на стороне 2Captcha.

Миру не нужно разрабатывать более совершенную CAPTCHA, поскольку весь этот подход имеет фундаментальные ограничения. Вместо этого мы должны признать эти ограничения и реализовать защиту там, где условия прохождения неизвестны или, по крайней мере, трудно определить злоумышленникам.

Источники

Холмс, Тамара Э. «Статистика предоплаченных и подарочных карт». CreditCards.com . Creditcards.com, 1 декабря 2015 г. Web.

Хант, Троя. «Взлом CAPTCHA с помощью автоматизированных людей.» Сообщение блога. Трой Хант . Трой Хант, 22 января 2012 г. Интернет.

Мотояма, Марти, Кирилл Левченко, Крис Канич и Стефан Сэвидж. Re: CAPTCHA — Понимание услуг по решению CAPTCHA в экономическом контексте . Proc. 19-го симпозиума по безопасности USENIX, Вашингтон, округ Колумбия. Распечатать.

Узнать больше

Посмотрите видео «Узнайте, как киберпреступники уничтожают CAPTCHA».

Как это:

Нравится Загрузка …

Обход Google Audio reCAPTCHA с новой версией unCaptcha2Security Affairs

Немецкий исследователь безопасности продемонстрировал, как снова взломать Google Audio reCAPTCHA с помощью собственного Speech to Text API Google.

Еще в 2017 году исследователи из Университета Мэриленда продемонстрировали метод атаки, получивший название unCaptcha, против основанной на аудио Google reCAPTCHA v2.

Система получает звуковой запрос, загружает его и передает в функцию преобразования речи в текст. UnCAPTCHA анализирует ответ и вводит ответ, затем нажимает кнопку «Отправить» и проверяет, был ли ответ на запрос правильным.

Эксперты Google представили несколько функций для улучшения reCAPTCHA, они улучшили автоматическое обнаружение браузера и использовали разговорные фразы вместо произносимых цифр.Система unCaptcha использует экранный кликер, чтобы имитировать движение человека на странице.

С января 2019 года unCaptcha была обновлена, чтобы снова обойти службу безопасности Google, метод атаки получил название unCaptcha2. Исследователи unCaptcha2 поделились своими выводами с Google, который также согласился выпустить код подтверждения концепции (PoC).

Google one снова внес некоторые изменения, чтобы сделать технику атаки неэффективной, но в очередной раз исследователь изменил технику атаки, чтобы использовать ее снова.

Немецкий исследователь Николай Чахер смог внести некоторые изменения в атаку unCaptcha2, чтобы снова обойти reCAPTCHA.

Эксперт отметил, что Google представила reCAPTCHA v3 в 2018 году, но reCAPTCHA v2 по-прежнему используется как резервный механизм.

Tschacher опубликовал видео PoC атаки, демонстрирующее, как бот может решить Google audio reCAPTCHA с помощью API преобразования речи в текст.

«Идея атаки очень проста: вы берете mp3-файл аудио reCAPTCHA и отправляете его в собственный Speech to Text API Google.»- говорится в сообщении, опубликованном исследователем. «Google вернет правильный ответ более чем в 97% всех случаев».

Немецкий исследователь опубликовал PoC-код.

Если вы хотите получать еженедельный бюллетень по вопросам безопасности бесплатно, подпишитесь на здесь .

Пьерлуиджи Паганини

( SecurityAffairs — взлом, reCAPTCHA)

Поделиться

bypass-recaptcha-v2 · Темы GitHub · GitHub

bypass-recaptcha-v2 · Темы GitHub · GitHubЗдесь 21 публичный репозиторий в соответствии с этой темой…

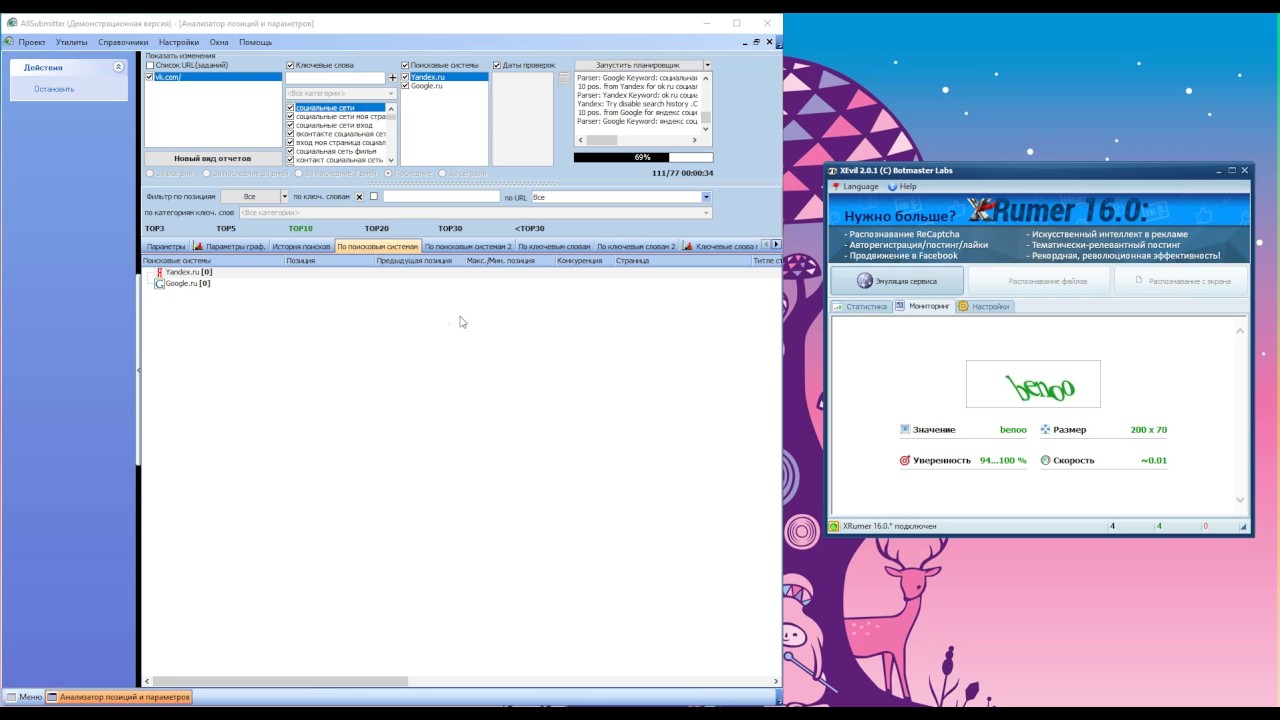

Swarm — это проект Golang, который я создал, чтобы выучить язык и бросить вызов самому себе, чтобы обойти печально известную ReCaptcha от Google. Пример использования этого проекта состоял в том, чтобы найти практический способ автоматизировать процесс регистрации большого количества учетных записей социальных сетей в обход ReCaptcha.

imagetyperz-api-python3 — это очень простая в использовании оболочка API обхода капчи для imagetyperz.com служба ввода капчи

- Обновлено 5 марта 2021 г.

- Python

imagetyperz-api-nodejs — это супер простая в использовании обертка API обхода капчи для службы captcha imagetyperz.com

- Обновлено 5 марта 2021 г.

- JavaScript

Документация по API для imagetyperz.com сервис обхода капчи. Обрабатывает как обычную капчу, так и рекапчу v2, и невидимую капчу. Здесь вы найдете библиотеки и подробную информацию о сервисе API

.

imagetyperz-api-csharp — это очень простая в использовании обертка API обхода капчи для службы ввода кода imagetyperz.com

bestcaptchasolver-php — это супер простая в использовании оболочка API обхода captcha php для bestcaptchasolver.com служба ввода капчи

bestcaptchasolver-javascript — это очень простая в использовании оболочка JavaScript API для обхода капчи для службы проверки капчи bestcaptchasolver.com

- Обновлено 5 марта 2021 г.

- JavaScript

imagetyperz-api-javascript (browser) — это очень простая в использовании оболочка API обхода капчи для imagetyperz.com служба ввода капчи

- Обновлено 5 марта 2021 г.

- JavaScript

bestcaptchasolver-csharp — это супер простая в использовании оболочка C # API для обхода капчи для службы проверки капчи bestcaptchasolver.com

bestcaptchasolver-python2 — это очень простая в использовании оболочка API Python для обхода капчи для bestcaptchasolver.com служба ввода капчи

- Обновлено 15 янв.2021 г.

- Python

bestcaptchasolver-nodejs — это супер простая в использовании оболочка API для обхода капчи nodeJS для службы проверки капчи bestcaptchasolver.com

- Обновлено

5 марта 2021 г.

- JavaScript

imagetyperz-api-ruby — это очень простая в использовании оболочка API обхода капчи для imagetyperz.com служба ввода капчи

imagetyperz-api-python2 — это супер простая в использовании обертка API обхода капчи для службы captcha imagetyperz.com

- Обновлено 14 янв.2021 г.

- Python

imagetyperz-api-php — это очень простая в использовании оболочка API обхода капчи для imagetyperz.com служба ввода капчи

imagetyperz-api-ubot — это супер простая в использовании обертка API обхода капчи для службы ввода кода imagetyperz.com http://imagetyperz.comimagetyperz-api-java — это супер простая в использовании обертка API обхода капчи для службы captcha imagetyperz.com

bestcaptchasolver-python3 — это супер простая в использовании оболочка API python3 для обхода капчи для bestcaptchasolver.com служба ввода капчи

- Обновлено 5 марта 2021 г.

- Python

bestcaptchasolver-java — это супер простая в использовании оболочка Java API для обхода капчи для службы проверки капчи bestcaptchasolver.com

Поддержка Deathbycaptcha, anti-captcha и 2captcha api для интеграции с любым программным обеспечением

- Обновлено

31 марта 2018 г.

- Пакетный файл

imagetyperz-api-perl — очень простая в использовании оболочка API обхода капчи для imagetyperz.com служба ввода капчи

- Обновлено 10 июн.2020 г.

- Perl

Улучшить эту страницу

Добавьте описание, изображение и ссылки на обход-рекапча-v2 страницу темы, чтобы разработчикам было легче узнать о ней.

Куратор этой темы

Добавьте эту тему в свое репо

Чтобы связать ваш репозиторий с обход-рекапча-v2 тема, посетите целевую страницу репо и выберите «управлять темами».

Узнать больше

Вы не можете выполнить это действие в настоящее время.Вы вошли в систему с другой вкладкой или окном. Перезагрузите, чтобы обновить сеанс. Вы вышли из системы на другой вкладке или в другом окне. Перезагрузите, чтобы обновить сеанс.Как обойти Google reCAPTCHA

Начнем с того, откуда произошло слово «капча». Оказывается, что капча — это аббревиатура от полностью автоматизированного общедоступного теста Тьюринга, позволяющего отличить компьютеры от людей. Идея технологии капчи (а также оригинального теста Тьюринга) проста: это тест, который люди могут пройти, а онлайн-боты — нет.Captcha обычно представляет собой искаженное текстовое изображение, которое необходимо повторно ввести, чтобы убедиться, что вы не компьютер.

Captcha важна, потому что она обеспечивает простую и практичную безопасность для множества различных вещей, таких как защита регистрации веб-сайтов, предотвращение спама в комментариях в блогах, обеспечение того, чтобы в онлайн-опросах голосовали только люди, и многое другое. Без технологии капчи спамеры потенциально могут злоупотреблять этими ситуациями, создавая многочисленные учетные записи, оставляя смехотворное количество комментариев или голосуя неограниченное количество раз в одном и том же опросе.

Первые версии капчи было относительно легко обойти компьютерам. Это привело к гонке вооружений между хакерами и разработчиками капчи. После того, как первая представит новую версию капчи, вторая будет иметь более новую, более надежную версию.

«ReCaptcha от Google — самый простой способ избавиться от ботов. Никаких математических задач не требуется!» @jgamboa #WPEProTip pic.twitter.com/bPOegSbmbz

— WP Engine (@wpengine) 14 апреля 2016 г.

В какой-то момент Google вышел на сцену и выпустил reCAPTCHA, который теперь неофициально считается стандартом капчи.Он использует не только искаженный текст, но и изображения, и считается одним из самых надежных сервисов ввода капчи. Технология Google reCAPTCHA используется самим Google, Facebook и многими другими веб-сайтами как средство защиты от спама и злоупотреблений. Фактически, reCAPTCHA — самый популярный поставщик капчи в мире.

К сожалению, кажется, что эта технология не так надежна, как считалось ранее.

Исследователи безопасности из Колумбийского университета обнаружили недостатки в технологии Google reCAPTCHA, которые открывают хакерам возможность влиять на анализ рисков, обходить ограничения и развертывать крупномасштабные атаки.

Исследователи заявили, что они смогли разработать недорогую атаку, которая успешно решила более 70% задач reCAPTCHA с изображениями, и на решение каждой задачи требовалось в среднем всего 19 секунд. Они также применили систему к капче изображений Facebook и обнаружили уровень точности 83,5%. Считается, что более высокая точность на Facebook является результатом того, что изображения Facebook имеют более высокое разрешение.

Они также применили систему к капче изображений Facebook и обнаружили уровень точности 83,5%. Считается, что более высокая точность на Facebook является результатом того, что изображения Facebook имеют более высокое разрешение.

В системе использовались методы, позволяющие обходить файлы cookie и токены, а также машинное обучение как способ правильно угадывать изображения.Забавно то, что эта система взлома reCAPTCHA основана на собственном поиске обратных изображений Google. Но он также может работать в автономном режиме.

«Тем не менее, наша полностью автономная система взлома капчи сопоставима с профессиональным сервисом решения как по точности, так и по продолжительности атаки, с дополнительным преимуществом, заключающимся в том, что злоумышленник не несет никаких затрат», — заявили исследователи, подчеркнув простоту и экономичность этой конкретной атаки.

Перед тем, как результаты были обнародованы, исследователи предупредили Google и Facebook, чтобы сообщить им об этих потенциальных недостатках.Они заявили, что Google ответил попыткой улучшить безопасность reCAPTCHA, но Facebook, похоже, не предпринял никаких шагов для улучшения.

Лучшая капча, которую я когда-либо видел. pic.twitter.com/tVvbwjmTLC

— Сиддхарт Вадгама (@siddvee) 12 апреля 2016 г.

Исследователи полагают, что хакеры могут разумно взимать 2 доллара за 1000 решенных капч, и в результате они могут зарабатывать более 100 долларов в день. Они могли бы заработать еще больше, если бы запустили несколько атак одновременно или использовали дополнительные методы.

Исследование показывает, что в мире кибербезопасности еще многое предстоит сделать, но также дает возможность многим компаниям, таким как Google, двигаться вперед и более активно анализировать свои текущие меры безопасности. Google уже проявил интерес к усилению своей безопасности, и, надеюсь, другие веб-сайты не сильно отстают.

Google уже проявил интерес к усилению своей безопасности, и, надеюсь, другие веб-сайты не сильно отстают.

ByPass Google Captcha | Обойти невидимую recaptcha | Службы API Recaptcha V2

Вы можете получить доступ к нашему сервису с помощью простой модели HTTP-запроса-ответа.Вы загрузите файл изображения в кодировке base64 со своим именем пользователя и паролем. Мы расшифруем и отправим вам в виде текста ответа

Ссылки HTTP-запроса:

Без капчи | Рекапча | Google Captcha

а. Полностью автоматизированный API

для решения проблем с изображениями рекапчиЗагрузите полностью автоматизированную новую рекапчу и получите результаты: http: // www.captchatypers.com/forms/uploadgooglecaptchawl.htm

г. Если у вас есть изображения, отмеченные цифрами, и вопросы, объединенные с изображением, используйте этот api

Загрузить без капчи | Recaptcha и получить текст: www.captchatypers.com/forms/UploadGoogleCaptcha.htm