Подать заявление на ип через госуслуги: Как открыть ИП через Госуслуги | Пошаговая инструкция по регистрации ИП в Госуслугах

Закрыть ИП на Госуслугах — пошаговая инструкция

Дата обновления:

- 20 мая 2022

- Просмотров:

- Автор статьи: ubrr

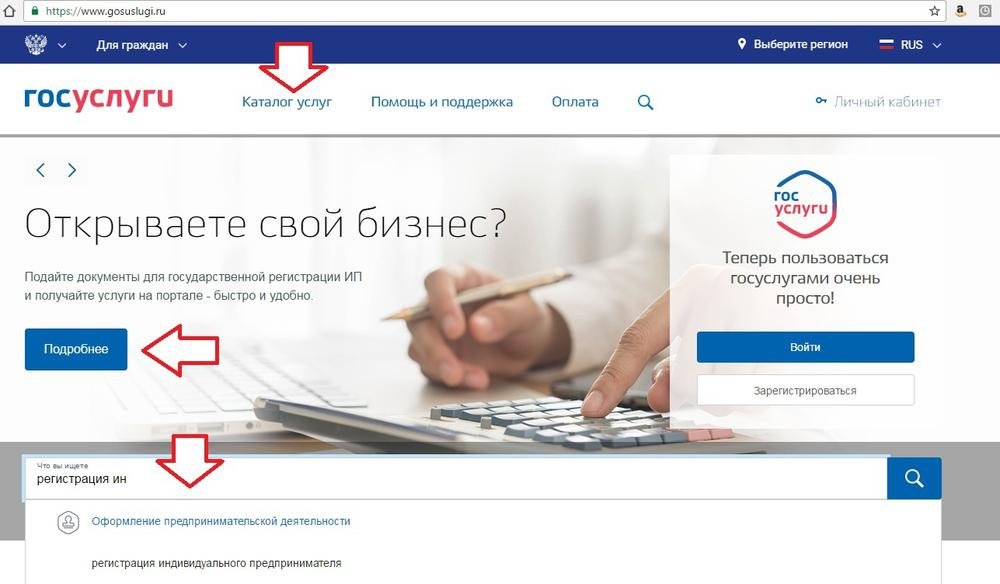

Портал Госуслуг — это сервис со справочной информацией о государственных и муниципальных услугах, с рядом дистанционных возможностей.

Содержание статьи:

- Возможна ли ликвидация ИП через портал Госуслуг

- Способы удаленного закрытия ИП

- Как получить информацию о закрытии ИП онлайн

Благодаря порталу можно получать сведения об услугах, предоставляемых ведомствами, подавать заявления, заказывать справки, записываться на прием дистанционно.

В 2022 году онлайн-услуги стали более востребованы: граждане оценили их удобства в период локдаунов. Число пользователей Госуслуг превысило 100 млн. человек, среди которых и физические лица, и компании.

1. Возможна ли ликвидация ИП через портал Госуслуг

Закрытие предпринимательского дела является не такой простой процедурой, как выглядит в инструкциях. Кроме снятия с учета, бизнесмен должен сделать многое:

- Оформить все необходимые документы по кадрам, предупредить службу занятости, выдать сотрудникам зарплаты и компенсировать отпуска, оформить трудовые книжки, и пр. Ликвидация без сотрудников происходит проще и быстрее, поскольку предприниматели без работников не должны выжидать определенный срок от уведомления центра занятости до увольнения (14 дней — для штата до 15 чел. и 3 месяца — для штата более 15 чел.).

- Направить необходимую отчетность в ФНС и ПФР.

- Правильно снять кассу, отправить в ФНС отчет о закрытии фискального накопителя.

- Закрыть счет в банке.

- Рассчитаться с контрагентами (допускается ликвидация и с долгами, но есть конкретные сроки, в которые физлицо должно компенсировать финансовые обязательства, возникшие в результате предпринимательской деятельности).

Очевидно, что ИП предстоит много задач, поэтому поиск возможностей упростить процесс оправдан. Одним из способов сэкономить время является онлайн-подача заявления, и здесь бизнесмены рассматривают ликвидацию ИП через Госуслуги.

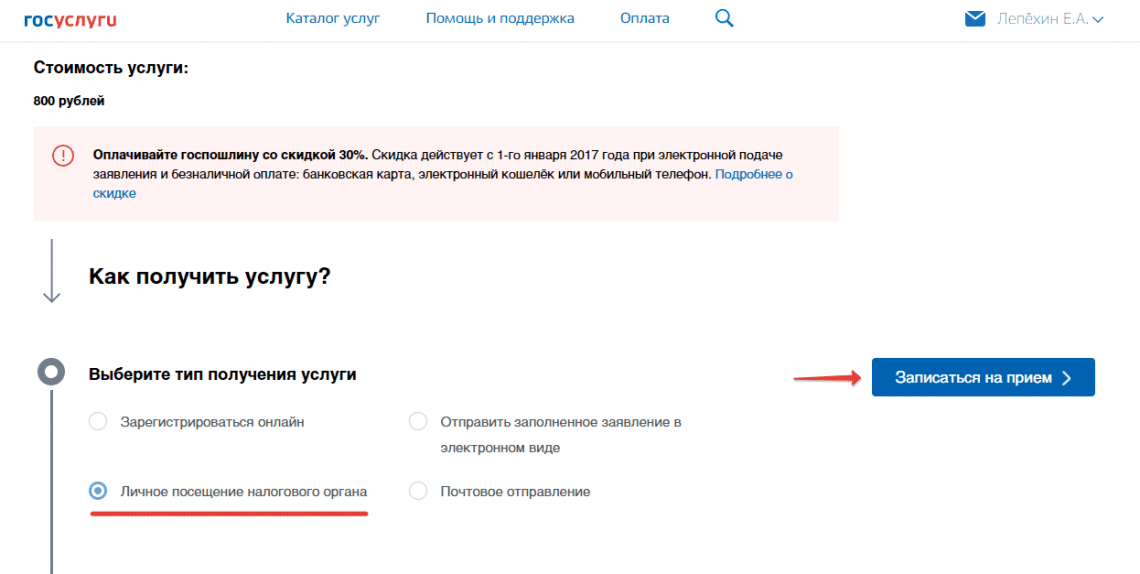

Но, поиск пошаговой инструкцию по закрытию ИП через Госуслуги не может увенчаться успехом, поскольку в 2022 году на портале не предоставляется данная возможность. Услуга ликвидации относится к категории неэлектронных, то есть — подать заявление онлайн нельзя.

Но, воспользоваться Госуслугами можно для получения справки: портал содержит много ценных сведений. В частности, вы можете узнать список документов для закрытия, скачать бланк заявления Р26001, узнать о вариантах подачи документов, сроках рассмотрения и обстоятельствах, которые приводят к отказу.

Вам пригодится:

Пошаговая инструкция по ликвидации ИП своими силами

Хотите ликвидировать ИП?

Сформировать все документы можно на нашем сервисе, не обращаясь за помощью юристов. Мы подготовим заявление автоматически и предложим возможность онлайн-подачи в налоговую по вашей ЭЦП. С нами вы закроете ИП, не выходя из дома!

Закрыть ИП онлайн Только документы

Закрыть ИП удаленно Сформировать документы

2. Способы удаленного закрытия ИП

Поскольку ликвидация ИП через Госуслуги недоступна, предлагаем вам обратить внимание на другие способы удаленного прекращения деятельности.

Онлайн закрытие ИП через наш сервис

Понимая задачи предпринимателей, наш сервис предлагает удобную услугу онлайн-ликвидации. Обращаясь к нам, вы можете рассчитывать на ряд преимуществ:

- Помощь с документами: мы сами сформируем ваше заявление на актуальном бланке, следуя требованиям ФНС.

Вам не придется разбираться в правилах и особенностях, искать формы, обращаться к юристам за помощью.

Вам не придется разбираться в правилах и особенностях, искать формы, обращаться к юристам за помощью. - Удаленная подача по ЭЦП: вам не придется тратить время на дорогу и очереди, чтобы подать заявление в инспекцию. Если вы без ЭЦП, то воспользуйтесь правом бесплатного оформления цифровой подписи для ИП в налоговой. Подпись пригодится для личных целей, она будет активна и после ликвидации ИП.

- Возможность исправления ошибок. Если вы укажите в заявлении неверные данные, то сможете отредактировать информацию в личном кабинете. Вам не придется заново заполнять все заявление, как это требуется в других способах подачи.

Комплекс преимуществ сервиса позволяет предпринимателям проходить регистрацию прекращения деятельности оперативно, комфортно и выгодно.

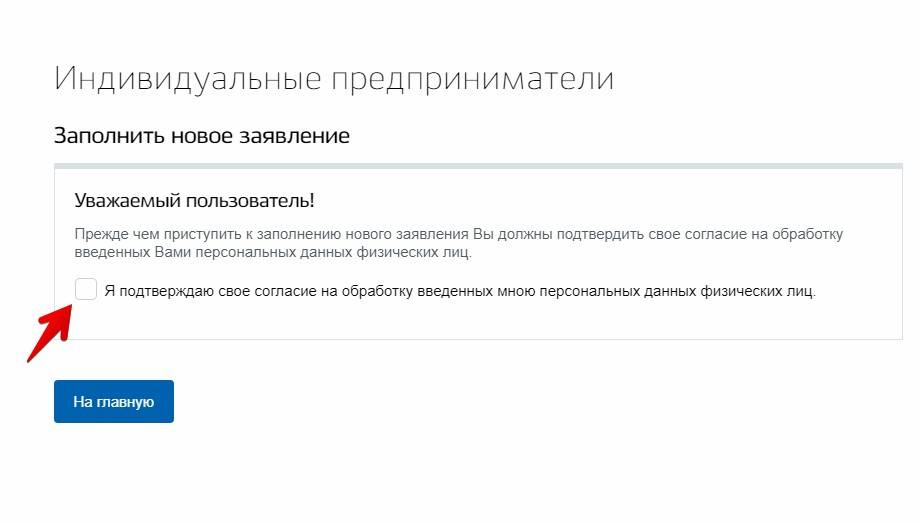

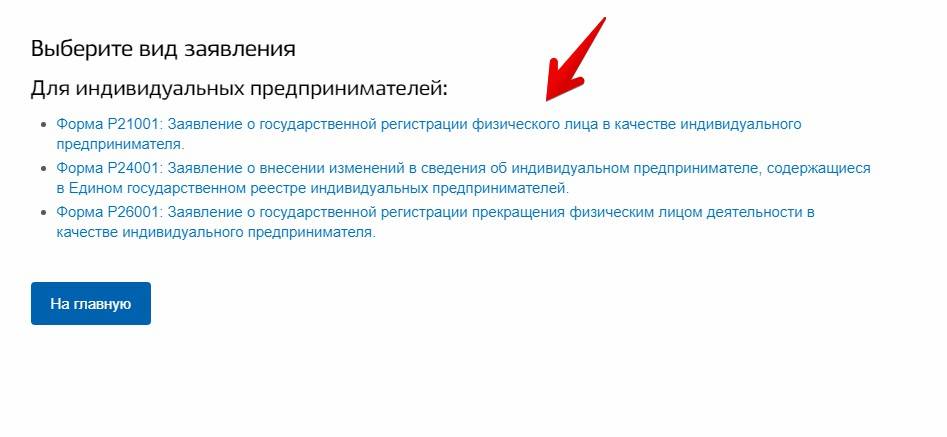

Закрытие ИП на сайте Налог.ру

На сайте налоговой службы Налог.ру есть возможность дистанционной ликвидации без уплаты пошлины. Предприниматель должен зайти в личный кабинет, выбрать заявление, внести всю информацию и выбрать вариант удаленной подачи по ЭЦП.

Предприниматель должен зайти в личный кабинет, выбрать заявление, внести всю информацию и выбрать вариант удаленной подачи по ЭЦП.

Для этого нужен действующий сертификат УКЭП, компьютер с подходящим браузером, программа криптозащиты (с лицензией), программа для отправки заявлений в ФНС. Без опыта работы с документами по ЭЦП, предпринимателям бывает сложно разобраться во всех нюансах самостоятельно. Гораздо проще воспользоваться помощью онлайн-сервиса.

Обратите внимание:данный способ подачи заявления недоступен для бизнесменов без ЭЦП!

Через нотариуса

В перечне услуг нотариуса присутствует удаленное закрытие ИП по электронной подписи. В этом случае документы подписываются ЭЦП нотариуса, а значит — услуга подходит для предпринимателей без ЭЦП. Однако стоит предупредить о высокой стоимости данной услуги.

Также, под сомнение попадает вопрос экономии времени, ведь для обращения к нотариусу нужно также ждать в очереди или записываться на прием заранее, порой — за несколько дней.

Почтой или курьером

Еще один вариант удаленно подать заявление — по почте или курьером. Способ предполагает самостоятельный сбор документов и отправку через почтовое отделение, либо курьерскую службу. Но, это не основной недостаток. При подаче документов в ИФНС по почте или курьером, придется:

- Заверить подпись предпринимателя на заявлении у нотариуса.

- Оплатить пошлину, прикрепить квитанцию об уплате к остальным документам.

- Оплатить услуги доставки

Вариант достаточно затратный и вряд ли способен сэкономить время. К тому же, ждать результата придется дольше, поскольку время доставки документов не включается в стандартный срок рассмотрения.

Будет интересно:

Цена закрытия ИП

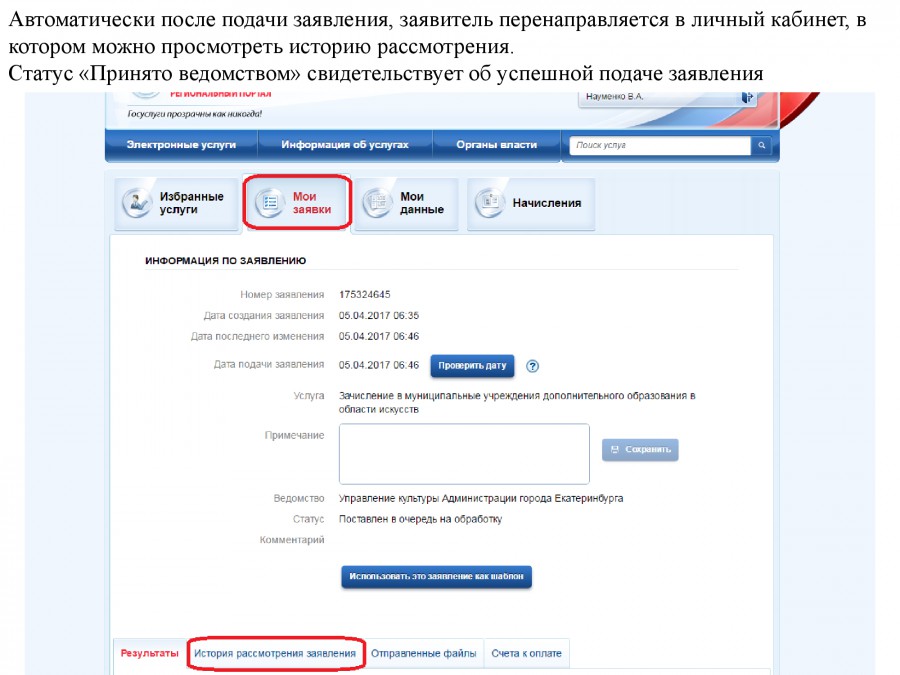

3. Как получить информацию о закрытии ИП онлайн

После получения документов налоговой службой, заявление будет рассматриваться в течение 5 рабочих дней. В результате предпринимателю поступит уведомление. Если ликвидация прошла успешно, ФНС выдаст лист записи ЕГРИП, если нет — в уведомлении будет указана причина отказа.

Если ликвидация прошла успешно, ФНС выдаст лист записи ЕГРИП, если нет — в уведомлении будет указана причина отказа.

Получить лист записи можно так:

- По электронной почте: налоговая отправляет уведомление на e-mail автоматически. Адрес почты ИП указывает в форме Р26001.

- В распечатанном виде, по месту подачи документов. Например, при подаче заявления через наш сервис, вы получите заверенный ФНС лист записи в свой личный кабинет.

Ещё, узнать информацию о статусе предпринимателя всегда можно онлайн — скачав выписку из ЕГРИП на сайте ФНС. Для этого в поле поиска нужно указать ФИО или ИНН бизнесмена, и выбрать код региона. Так вы получите сведения о том, имеет ли ИП действующий статус.

Поможем аннулировать регистрацию ИП онлайн!

Обращайтесь к нашему сервису, если решили прекратить деятельность. Мы упростим ваши задачи, предоставив готовые документы для налоговой и возможность упрощенной онлайн-подачи по ЭЦП. Это удобно, быстро, а невысокая стоимость услуги выигрывает перед другими вариантами ликвидации.

Это удобно, быстро, а невысокая стоимость услуги выигрывает перед другими вариантами ликвидации.

Закрытие ИП онлайн

Закрытие ИП онлайн

Читайте также:

- Инструкция по закрытию ИП с помощью банка

- Как закрыть ИП через МФЦ

Как закрыть ИП через Госуслуги

Госуслуги — это справочный портал с информацией об услугах российских государственных и муниципальных органов. С помощью этого сайта можно узнать, какие услуги и на каких условиях в конкретном регионе физические лица и компании могут получить как лично обратившись в орган, так и удаленно. На портале можно заказывать справки, подавать заявления, записываться на прием.

В связи с пандемическими ограничениями в 2022 году очень распространено использование онлайн-сервисов, поэтому сайтом Госуслуг пользуется уже более 100 млн россиян. В том числе, пользователей-бизнесменов интересует вопрос ликвидации ИП через Госуслуги. В статье расскажем, возможно ли сделать это через портал, а еще рассмотрим другие способы удаленного закрытия ИП.

В статье расскажем, возможно ли сделать это через портал, а еще рассмотрим другие способы удаленного закрытия ИП.

13 апреля 2022

9 мин. на прочтение

Содержание

- Как закрыть ИП через Госуслуги

- Другие способы ликвидации ИП удаленно

- Как онлайн проверить факт прекращения деятельности ИП

Прекращение деятельности ИП не такая простая процедура, как может показаться на первый взгляд. Помимо необходимости подать заявление в ФНС бизнесмену нужно также:

- Рассчитаться со штатом по зарплате и отпускам, подготовить трудовую документацию (ИП без сотрудников в этом плане легче),

- Сдать отчетность в налоговую и Пенсионный фонд,

- Закрыть кассу и расчетный счет,

- Погасить долги перед контрагентами (впрочем, закрыть ИП можно и с долгами, но они перейдут на физ. лицо).

Как видите, индивидуальному предпринимателю нужно совершить немало шагов, чтобы добровольно избавиться от статуса ИП. И бизнесмен в поисках путей облегчить этот процесс может искать способ подать заявление удаленно, например, пройти ликвидацию ИП через Госуслуги.

И бизнесмен в поисках путей облегчить этот процесс может искать способ подать заявление удаленно, например, пройти ликвидацию ИП через Госуслуги.

Однако если ИП хочет получить пошаговую инструкцию по закрытию ИП через Госуслуги, то его ждет разочарование. В 2022 году через этот портал нельзя закрыть ИП онлайн. Дело в том, что все услуги для бизнеса на сайте разделены на “электронные” и “неэлектронные”. А сведения о закрытии ИП входят как раз во вторую группу.

Хотя ликвидацию ИП через Госуслуги удаленно пройти не получится, тем не менее, портал может быть полезен справочными данными. Так, на сайте размещена информация о способах подачи документов и получения результата, вариантах оплаты госпошлины, сроках закрытия ИП, причинах отказа ФНС, необходимых документах. Предприниматель может увидеть адрес подходящей ИФНС или МФЦ, а еще скачать онлайн шаблон актуальной формы Р26001 — по ней готовится заявление на прекращение деятельности ИП.

Читайте также: Как закрыть ИП — полная пошаговая инструкция

Закройте ИП быстро!

Наш онлайн-сервис сам заполнит все документы на ликвидацию и сам передаст в налоговую инспекцию онлайн.

Закрыть ИП онлайн Подробнее

2. Другие способы ликвидации ИП онлайн

Так как закрыть ИП через Госуслуги невозможно, давайте рассмотрим другие варианты удаленной ликвидации бизнеса. О таких способах как обращение непосредственно в налоговую инспекцию и в многофункциональный центр писать не будем, ведь эти варианты не про онлайн-закрытие ИП.

Через онлайн-сервис

Удобный, надежный и простой вариант прекращения деятельности ИП, который имеет такие преимущества:

- Система сама подготовит все документы для налоговой. Вам не нужно искать актуальные бланки заявлений и разбираться в новых требованиях ФНС к заполнению форм;

- Отправка документов происходит онлайн на нашем сайте с вашей электронной подписью. Так вы сэкономите немало времени, ведь не нужно никуда ехать и стоять в очередях. А если ИП без ЭЦП, ее можно получить ее в налоговой — это бесплатно;

- Если вы допустите ошибку в своих данных при оформлении документов, в нашем сервисе вы сможете бесплатно отредактировать готовые документы неограниченное количество раз в течение года.

А при выборе иного способа подачи заявления придется оформлять документы заново.

А при выборе иного способа подачи заявления придется оформлять документы заново.

Как видите, сервис позволяет без проблем провести прекращение деятельности ИП онлайн.

Через сайт налоговой

Дистанционно закрыть ИП можно через сайт Налог.ру. Это экономит время и избавляет от оплаты госпошлины. Нужно ввести ОГРНИП, выбрать вариант подачи в электронном виде с ЭЦП и следовать дальнейшим инструкциям. Для ИП без ЭЦП самостоятельно отправить документы с компьютера не получится.

Однако, чтобы воспользоваться этим способом подачи заявления, у ИП должны быть усиленная квалифицированная электронная подпись, подходящий браузер, программа КриптоПро, установленная программа отправки документов в ФНС. Во всем этом предпринимателю нужно разобраться самостоятельно. Легче обратиться за удаленным закрытием ИП в онлайн-сервис

Читайте также: Как закрыть ИП через личный кабинет на сайте ФНС

Через нотариуса

Нотариус заверит заявление и самостоятельно со своей электронной подписью отправит документы в налоговую. Госпошлина не платится, так как обращение в ИФНС происходит удаленно.

Госпошлина не платится, так как обращение в ИФНС происходит удаленно.

Этот вариант подойдет индивидуальным предпринимателям без ЭЦП, однако требует немалых денежных затрат, ведь услуги нотариуса придется оплатить. Также сомнительна экономия времени, ведь документы хоть и направляются удаленно, но человеку придется лично идти в нотариальную контору, ждать в очереди или даже записываться на прием за несколько дней.

Почтой или курьером

Еще один вариант удаленного направления документов в налоговую инспекцию — подача заявления почтой или через курьера. В первом случае вам надо самостоятельно прийти в отделение почты и отправить документы ценным письмом с описью вложения. Ну а курьер из службы доставки скорее всего сам придет по адресу, который вы укажите. Однако курьерская доставка документов в гос. органы доступна не во всех регионах.

Какие документы оформляются в этом случае:

- Заявление по форме № Р26001 — его нужно подписать в присутствии нотариуса, чтобы он заверил подлинность подписи,

- Квитанция об оплате госпошлины.

У этого способа подачи заявления немало недостатков. Во-первых, это не так быстро, как направление документов онлайн, и срок закрытия ИП увеличивается на время доставки письма. Во-вторых, способ требует немало денежных затрат: и пошлину надо оплатить, и почтовые услуги, и нотариальное заверение подписи.

Читайте также: Сколько стоит закрыть ИП

3. Как онлайн проверить факт прекращения деятельности ИП

Итак, вы подали документы на ликвидацию, а налоговая их приняла. У службы есть 5 рабочих дней на рассмотрение вашего заявления с момента его поступления. По истечении этого срока лицо получит результат обращения о закрытии ИП или отказе в прекращении деятельности. Получить лист записи ЕГРИП можно:

- На вашу электронную почту, которую вы указали в форме Р26001, — этим способом в 2022 году ФНС уведомляет бизнесменов всегда;

- В месте подачи документов. Так, если подавали заявление через нотариуса, обратитесь к нему — он сам заверит документы из налоговой.

Также вы всегда можете самостоятельно онлайн бесплатно скачать выписку из ЕГРИП на официальном портале налоговой службы, введя ИНН или ФИО и выбрав код субъекта. В выписке будет отображена информация о прекращении деятельности индивидуального предпринимателя.

Прекращаете деятельность ИП?

Онлайн-сервис поможет вам и правильно подготовит документы. Вы сможете отправить их онлайн сразу через сайт или скачать для самостоятельной подачи.

Закрыть ИП онлайн Подробнее

Форма Р26001

Закрытие ИП

Государственная пошлина

Краткое руководство: создание общедоступного IP-адреса — портал Azure — виртуальная сеть Azure

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 5 минут на чтение

Из этого краткого руководства вы узнаете, как создать общедоступный IP-адрес Azure. Общедоступные IP-адреса в Azure используются для общедоступных подключений к ресурсам Azure. Общедоступные IP-адреса доступны в двух SKU: базовом и стандартном. Доступны два уровня общедоступных IP-адресов: региональные и глобальные. Предпочтение маршрутизации общедоступного IP-адреса задается при создании. Интернет-маршрутизация и маршрутизация сети Microsoft являются доступными вариантами.

Необходимые условия

- Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно.

Войдите на портал Azure.

- Стандарт Артикул

- Базовый артикул

- Предпочтение маршрутизации

- Уровень

Примечание

Общедоступный IP-адрес Standard SKU рекомендуется для рабочих нагрузок. Дополнительные сведения о SKU см. в разделе общедоступных IP-адресов 9.0032 .

Дополнительные сведения о SKU см. в разделе общедоступных IP-адресов 9.0032 .

Создать стандартный общедоступный IP-адрес SKU

Выполните следующие действия, чтобы создать стандартный общедоступный IPv4-адрес с именем myStandardPublicIP .

Примечание

Чтобы создать IPv6-адрес, выберите IPv6 для параметра Версия IP . Если для вашего развертывания требуется конфигурация с двойным стеком (адреса IPv4 и IPv6), выберите Оба .

В поле поиска в верхней части портала введите Public IP .

В результатах поиска выберите Общедоступные IP-адреса .

Выберите + Создать .

В Создайте общедоступный IP-адрес введите или выберите следующую информацию:

Настройка Значение IP-версия Выберите IPv4 Артикул Выберите Стандартный Уровень Выберите Региональный Имя Введите myStandardPublicIP Назначение IP-адреса Заблокирован как Статический Предпочтение маршрутизации Выберите Сеть Microsoft .

Время простоя (минуты) Оставьте значение по умолчанию 4 . Метка имени DNS Оставьте значение пустым. Подписка Выберите подписку Группа ресурсов Выберите Создать новый , введите QuickStartCreateIP-rg . Выберите ОК . Местоположение Выберите (США) Восток США 2 Зона доступности Выбрать Нет зоны Выберите Создать .

Примечание

В регионах с зонами доступности у вас есть возможность выбрать без зоны (параметр по умолчанию), конкретную зону или избыточную зону. Выбор будет зависеть от ваших конкретных требований к отказу домена. В регионах без зон доступности это поле не отображается. Дополнительные сведения о зонах доступности см. в разделе Обзор зон доступности.

Дополнительные сведения о зонах доступности см. в разделе Обзор зон доступности.

Вы можете связать созданный выше общедоступный IP-адрес с виртуальной машиной Windows или Linux. Используйте раздел CLI на странице руководства: Свяжите общедоступный IP-адрес с виртуальной машиной, чтобы связать общедоступный IP-адрес с вашей виртуальной машиной. Вы также можете связать общедоступный IP-адрес, созданный выше, с балансировщиком нагрузки Azure, назначив его балансировщику нагрузки 9.0031 внешний интерфейс конфигурация. Общедоступный IP-адрес служит виртуальным IP-адресом с балансировкой нагрузки (VIP).

Очистить ресурсы

Если вы не собираетесь продолжать использовать это приложение, удалите общедоступный IP-адрес, выполнив следующие действия:

В поле поиска в верхней части портала введите Группа ресурсов .

В результатах поиска выберите Группы ресурсов .

Выберите QuickStartCreateIP-rg

Выберите Удалить группу ресурсов .

Введите myResourceGroup вместо ВВЕДИТЕ ИМЯ ГРУППЫ РЕСУРСА и выберите Удалить .

Следующие шаги

Перейдите к следующей статье, чтобы узнать, как создать префикс общедоступного IP-адреса:

Создайте префикс общедоступного IP-адреса с помощью портала Azure

Обратная связь

Просмотреть все отзывы о странице

Использование NAT для общего доступа к серверам с частными IP-адресами в частной сети — пример конфигурации

Цель этого примера конфигурации — показать, как организация с двумя почтовыми серверами с частными IP-адресами в дополнительной сети Firebox может убедитесь, что два сервера могут обмениваться электронной почтой с серверами за пределами локальной сети, даже если у них есть частные IP-адреса.

Этот пример включает два параметра конфигурации, чтобы продемонстрировать, как вы можете использовать NAT для сопоставления общедоступных IP-адресов с серверами за вашим Firebox.

Этот пример конфигурации предоставляется в качестве руководства. Дополнительные параметры конфигурации могут быть необходимы или более подходящими для вашей сетевой среды.

Обзор решения

В этом примере демонстрируются два разных типа конфигурации NAT, которые можно использовать для преобразования общедоступных IP-адресов почтовых серверов в соответствующие частные IP-адреса для входящего и исходящего трафика

- Вариант 1 – использовать статический NAT для входящего трафика и динамический NAT для исходящего трафика

- Вариант 2 – использование NAT 1 к 1 как для входящего, так и для исходящего трафика

Для этого примера конфигурации мы создали файлы конфигурации для каждой опции.

Требования

A Firebox

Конфигурация статического NAT, показанная в этом примере, предназначена для Firebox, использующего Fireware OS версии 11. 5.x или выше. В версиях Fireware до 11.4.1 конфигурация статического NAT выглядела немного иначе.

5.x или выше. В версиях Fireware до 11.4.1 конфигурация статического NAT выглядела немного иначе.

Почтовые серверы

Два SMTP-сервера, настроенные как общедоступные почтовые серверы, каждый с частным IP-адресом.

Мы рекомендуем не подключать общедоступные серверы, такие как веб-сервер, FTP-сервер или почтовый сервер, к той же сети, которая подключается к внутренним пользователям или другим ресурсам сети, не являющимся общедоступными. Поскольку эти серверы общедоступны, они представляют потенциальную уязвимость для вашей внутренней сети. Вместо этого подключите эти общедоступные серверы к сети, отдельной от других ваших внутренних сетевых ресурсов и пользователей. В этом примере почтовые серверы являются частью сети, подключенной к Firebox, сконфигурированному как 9.0299 Дополнительно .

Общедоступные IP-адреса для использования почтовыми серверами

У вас должен быть общедоступный маршрутизируемый IP-адрес для сопоставления с каждым сервером. В этом примере мы используем два IP-адреса для двух почтовых серверов. Использование смежных IP-адресов может упростить настройку, если у вас несколько серверов.

Использование смежных IP-адресов может упростить настройку, если у вас несколько серверов.

DNS MX Record

Для некоторых типов серверов, таких как почтовые серверы в этом примере, необходимо создать записи DNS для разрешения общедоступных IP-адресов серверов. Для почтовых серверов вам потребуется запись MX для каждого сервера.

Топология сети

В этом примере два почтовых SMTP-сервера имеют частные IP-адреса и расположены за Firebox в дополнительной сети.

В нашем примере Firebox и почтовые серверы используют следующие IP-адреса:

Цель в этом примере — обеспечить передачу трафика между почтовыми серверами за Firebox и общедоступным Интернетом. IP-адреса, которые мы используем для преобразования для каждого почтового сервера:

Конфигурация

NAT относится к нескольким типам преобразования IP-адресов и портов. Все типы NAT позволяют Firebox автоматически изменять один IP-адрес на другой IP-адрес в источнике или получателе пакета, обрабатываемого политикой. В этих примерах конфигурации мы используем три разных типа NAT для преобразования общедоступного IP-адреса в частный IP-адрес каждого сервера как для входящего, так и для исходящего трафика.

В этих примерах конфигурации мы используем три разных типа NAT для преобразования общедоступного IP-адреса в частный IP-адрес каждого сервера как для входящего, так и для исходящего трафика.

- Динамический NAT — обрабатывает преобразование адресов для трафика, который покидает интерфейс Firebox

- Статический NAT — обрабатывает преобразование адресов для трафика, поступающего на внешний интерфейс

- 1-к-1 NAT — обрабатывает преобразование адресов для трафика, который входит или выходит из интерфейса

В этом примере показано, как можно настроить NAT двумя разными способами для достижения одного и того же результата.

- В варианте 1 мы используем динамический NAT и статический NAT вместе для обработки входящего и исходящего трафика на почтовые серверы.

- В варианте 2 мы используем только NAT 1-к-1, чтобы добиться того же результата с меньшим количеством шагов.

Все NAT основаны на политике. Политики в конфигурации устройства определяют, применяется ли каждый тип NAT к трафику, обрабатываемому каждой политикой.

- Для NAT 1-to-1 и динамического NAT — настройки NAT в 9Вкладка 0326 Advanced политики определяет, применяются ли параметры, настроенные в Network > NAT , к трафику, обрабатываемому этой политикой. Для динамического NAT вы можете настроить политику для использования сетевых параметров NAT или указать исходный IP-адрес, который будет использоваться для динамического NAT.

- Для статического NAT — политика использует статический NAT для исходящего трафика, если раздел Кому: политики содержит действие статического NAT.

Вариант 1 — использование статического и динамического NAT

В этой конфигурации показано, как использовать статический и динамический NAT для преобразования IP-адресов почтового сервера для входящего и исходящего трафика.

Конфигурация внешнего интерфейса

Внешний интерфейс настроен с двумя дополнительными IP-адресами, по одному для каждого почтового сервера. Сначала необходимо добавить эти вторичные внешние IP-адреса, чтобы их можно было выбрать при настройке статического действия NAT.

Эти IP-адреса являются общедоступными IP-адресами в записях DNS MX для двух почтовых серверов и используются в статической и динамической конфигурации NAT.

Статическая конфигурация NAT

По умолчанию входящий SMTP-трафик запрещен. Пример конфигурации включает политику SMTP-прокси , разрешающую входящий SMTP-трафик на два почтовых сервера. Политика SMTP-прокси, которая обрабатывает входящий SMTP-трафик, содержит статическое действие NAT (SNAT), которое выполняет NAT для входящего трафика на два почтовых сервера с любых внешних интерфейсов.

Чтобы увидеть действие статического NAT в политике:

- Откройте файл конфигурации с помощью Policy Manager.

- Создайте политику SMTP-proxy , аналогичную нашей.

Правило SNAT в этой политике изменяет IP-адреса назначения для входящего трафика с общедоступного IP-адреса каждого сервера на частный IP-адрес каждого сервера. Результат этого действия SNAT в политике SMTP-Proxy:

- Для входящего SMTP-трафика на Почтовый сервер 1 измените IP-адрес назначения с 203.0.113.25 на 10.0.2.25.

- Для входящего SMTP-трафика на Mail Server 2 измените IP-адрес назначения с 203.0.113.26 на 10.0.2.26.

Действие SNAT обрабатывает NAT для трафика, поступающего на эти серверы. Но поскольку действие SNAT применяется только к входящему трафику, нам нужно использовать динамический NAT для преобразования исходного IP-адреса для трафика, отправляемого почтовыми серверами через внешний интерфейс. Для этого мы используем динамический NAT в политиках, обрабатывающих исходящий SMTP-трафик.

Для этого мы используем динамический NAT в политиках, обрабатывающих исходящий SMTP-трафик.

Динамическая конфигурация NAT

Конфигурация динамической NAT по умолчанию автоматически применяет динамическую NAT ко всему трафику с одного из трех диапазонов частных IP-адресов на любой внешний интерфейс. По умолчанию динамический NAT включен для трафика, который начинается в любом диапазоне частных IP-адресов, определенном в RFC 1918, и покидает любой внешний интерфейс.

Чтобы просмотреть конфигурацию динамического NAT по умолчанию, выберите Network > NAT .

Каждое из этих динамических действий NAT преобразует трафик из источника в пункт назначения . Если трафик совпадает с источником и получателем в динамическом действии NAT, динамический NAT изменяет IP-адрес источника на основной IP-адрес интерфейса назначения.

Влияние третьего действия динамического преобразования NAT по умолчанию 10. 0.0.0/8 — Any-External на трафик с наших почтовых серверов:

0.0.0/8 — Any-External на трафик с наших почтовых серверов:

- Для исходящего трафика с почтового сервера 1 измените исходный IP-адрес с 10.0.1.25. на 203.0.113.2

- Для исходящего трафика с Mail Server 2 измените исходный IP-адрес с 10.0.1.26 на 203.0.113.2

Но это поведение по умолчанию не то, что нам нужно. Мы хотим изменить исходный IP-адрес для каждого почтового сервера, чтобы он соответствовал общедоступному IP-адресу этого сервера. Нам нужно сделать следующее:

- Для исходящего трафика с почтового сервера 1 измените исходный IP-адрес с 10.0.1.25 на 203.0.113.25 9.0008

- Для исходящего трафика с Mail Server 2 измените исходный IP-адрес с 10.0.1.26 на 203.0.113.26

Чтобы переопределить исходный IP-адрес, используемый динамическим действием NAT по умолчанию, мы создаем политики для обработки исходящего SMTP-трафика с каждого из этих серверов. В каждой политике мы указываем исходный IP-адрес, который будет использоваться для динамического NAT. В примере это политики SMTP-out-MS_1 9.0327 для трафика с Почтового сервера 1 и SMTP-out-MS_2 для трафика с Почтового сервера 2.

В каждой политике мы указываем исходный IP-адрес, который будет использоваться для динамического NAT. В примере это политики SMTP-out-MS_1 9.0327 для трафика с Почтового сервера 1 и SMTP-out-MS_2 для трафика с Почтового сервера 2.

Чтобы просмотреть конфигурацию политики для исходящего трафика с Почтового сервера 1:

- Откройте политику SMTP-out-MS_1 .

- Перейдите на вкладку Дополнительно .

Динамический NAT Весь трафик в этой политике и Выбраны параметры Set source IP . В качестве исходного IP-адреса используется общедоступный IP-адрес почтового сервера 1, 203.0.113.25. Для трафика, обрабатываемого этой политикой, динамический NAT изменяет исходный IP-адрес на исходный IP-адрес, указанный в политике, а не на основной IP-адрес внешнего интерфейса.

Чтобы динамический NAT правильно использовал исходный IP-адрес в этой политике, политика должна соответствовать двум требованиям:

- Политика должна разрешать исходящий трафик только через один интерфейс.

- Динамический адрес NAT Установить исходный IP-адрес должен находиться в той же подсети, что и IP-адрес интерфейса в разделе Кому политики.

- Чтобы убедиться, что эта политика соответствует этим требованиям, щелкните вкладку Политика .

Эта политика разрешает трафик:

С 10.0.2.25 — частный IP-адрес почтового сервера 1.

По Внешний — имя определенного внешнего интерфейса. Это соответствует первому требованию.

Исходный IP-адрес в этой политике (203. 0.113.25) находится в той же подсети, что и IP-адрес внешнего интерфейса (203.0.113.2). Это соответствует второму требованию.

0.113.25) находится в той же подсети, что и IP-адрес внешнего интерфейса (203.0.113.2). Это соответствует второму требованию.

Пример конфигурации также включает политику, настроенную для обработки динамического NAT для исходящего трафика для Mail Server 2. Чтобы просмотреть конфигурацию политики для исходящего трафика с Mail Server 2:

- Откройте политику SMTP-out-MS_2 .

- Перейдите на вкладку Advanced , чтобы просмотреть конфигурацию исходного IP-адреса динамического NAT.

- Щелкните вкладку Policy , чтобы увидеть источник и назначение трафика, обрабатываемого политикой.

Исходный IP-адрес, установленный в этих двух политиках, имеет следующий эффект:

- Для исходящего трафика с почтового сервера 1 измените исходный IP-адрес с 10.0.2.25 на 203.

0.113.25

0.113.25 - Для исходящего трафика с Mail Server 2 измените исходный IP-адрес с 10.0.2.26 на 203.0.113.26

Как это работает

Статические и динамические действия и политики NAT в этой конфигурации работают вместе для обработки преобразования адресов в заголовках IP-пакетов для входящего и исходящего трафика на оба почтовых сервера.

Комбинированные параметры конфигурации статического NAT (SNAT) и динамического NAT (DNAT) имеют следующий эффект:

Вариант 2 — использование NAT 1-к-1 to-1 NAT вместо статического и динамического NAT. Поскольку NAT 1-к-1 обрабатывает как входящий, так и исходящий трафик, для настройки NAT 1-к-1 требуется меньше действий, чем для настройки динамического и статического NAT для одних и тех же серверов.

Конфигурация внешнего интерфейса

Конфигурация внешнего интерфейса не включает два дополнительных IP-адреса. Это отличается от конфигурации внешнего интерфейса для Варианта 1. Вам не нужно добавлять IP-адреса вторичного внешнего интерфейса, чтобы настроить их в настройках NAT 1-to-1.

Это отличается от конфигурации внешнего интерфейса для Варианта 1. Вам не нужно добавлять IP-адреса вторичного внешнего интерфейса, чтобы настроить их в настройках NAT 1-to-1.

Конфигурация NAT сети 1-к-1

Настройки NAT сети 1-к-1 применяются к трафику, обрабатываемому всеми политиками в конфигурации, для которых установлен флажок NAT 1-к-1. В примере конфигурации есть одно правило NAT 1-к-1, которое обрабатывает входящий и исходящий NAT для обоих почтовых серверов.

Чтобы просмотреть настройки NAT 1-к-1:

- Откройте файл конфигурации в диспетчере политик.

- Выберите Сеть > NAT .

- Перейдите на вкладку 1-to-1 NAT .

Вот как вы читаете каждый столбец этой конфигурации:

Интерфейс

Это действие NAT 1-к-1 применяется к входящему и исходящему трафику на внешнем интерфейсе .

# of Hosts

Указывает количество IP-адресов, к которым применяется это действие NAT 1-к-1. В данном случае это относится к хостам 2 .

База NAT

База NAT — это наименьший IP-адрес в диапазоне адресов для преобразования. Базовый диапазон NAT – это серия последовательных IP-адресов, вплоть до # хостов, с указанным базовым IP-адресом NAT в качестве наименьшего адреса в диапазоне. В этом примере # of Hosts равно 2, поэтому диапазон адресов NAT Base состоит из следующих адресов:

203.0.113.25 — публичный IP-адрес Почтового Сервера 1

203.0.113.26 — публичный IP-адрес Почтового Сервера 2

Реальная база

Реальная база — это наименьший IP-адрес, представляющий собой диапазон исходных адресов для преобразования. Реальный базовый диапазон — это серия последовательных IP-адресов, вплоть до # узлов, с указанным IP-адресом в качестве наименьшего адреса в диапазоне. В этом примере количество хостов равно 2, поэтому диапазон реальных базовых адресов состоит из следующих адресов:

10. 0.2.25 — частный IP-адрес почтового сервера 1

0.2.25 — частный IP-адрес почтового сервера 1

10.0.2.26 — частный IP-адрес почтового сервера 2

диапазон IP-адресов, так как общедоступные IP-адреса и частные IP-адреса двух почтовых серверов идут последовательно. Когда мы определяем сопоставление NAT 1-к-1 как диапазон, Real Base и NAT Base для Mail Server 2 являются вторыми адресами в диапазоне.

Если общедоступные или частные IP-адреса серверов не были последовательными (например, если частный IP-адрес почтового сервера 2 в этом примере был 10.0.2.50), вы можете добавить одно сопоставление NAT 1-к-1. для обработки сопоставления NAT для каждого сервера.

Даже если ваши серверы имеют последовательные IP-адреса, вы можете для ясности настроить сопоставление NAT 1-к-1 как два отдельных сопоставления. Для сравнения вы можете посмотреть на конфигурацию NAT 1-к-1 в нашем файле конфигурации (слева) рядом с эквивалентной конфигурацией с отдельными сопоставлениями NAT для каждого хоста (справа).

Эти два параметра конфигурации NAT 1-к-1 эквивалентны.

Настраиваете ли вы одно правило NAT 1-к-1 для применения к диапазону IP-адресов или настраиваете отдельные правила NAT 1-к-1 для каждого сервера, NAT 1-к-1 работает одинаково. В этом примере эффект конфигурации NAT 1-к-1:

NAT 1-к-1 для почтового сервера 1:

- Для трафика, входящего на внешний интерфейс, если IP-адрес назначения 203.0.113.25. , измените его на 10.0.1.25.

- Для трафика, исходящего от внешнего интерфейса, если исходный IP-адрес 10.0.1.25, измените его на 203.0.113.25.

NAT 1-к-1 для почтового сервера 2:

- Для трафика, входящего на внешний интерфейс, если IP-адрес назначения – 203.0.113.26, измените его на 10.0.1.26.

- Для исходящего трафика с внешнего интерфейса, если IP-адрес источника равен 10.0.1.26, измените его на 203.0.113.26.

Конфигурация политики

По умолчанию входящий SMTP-трафик запрещен. Пример конфигурации включает политику SMTP-прокси , разрешающую входящий SMTP-трафик на два почтовых сервера. Настройки NAT по умолчанию в политике SMTP-прокси включают NAT 1-to-1, поэтому никаких изменений в настройках NAT по умолчанию в политике не требуется. По умолчанию во всех политиках включены как 1-to-1 NAT, так и Dynamic NAT. 1-к-1 NAT имеет приоритет над динамическим NAT, если оба применяются к трафику в политике.

Пример конфигурации включает политику SMTP-прокси , разрешающую входящий SMTP-трафик на два почтовых сервера. Настройки NAT по умолчанию в политике SMTP-прокси включают NAT 1-to-1, поэтому никаких изменений в настройках NAT по умолчанию в политике не требуется. По умолчанию во всех политиках включены как 1-to-1 NAT, так и Dynamic NAT. 1-к-1 NAT имеет приоритет над динамическим NAT, если оба применяются к трафику в политике.

Чтобы увидеть Политика SMTP-прокси

- Откройте политику SMTP-прокси .

Эта политика отправляет трафик непосредственно на общедоступные IP-адреса почтовых серверов. Это IP-адреса в базе NAT для конфигурации NAT 1-to-1. В отличие от политики в конфигурации из первого примера, для этой политики не требуется действие SNAT, поскольку NAT 1-к-1 обеспечивает преобразование адресов.

Вы также можете указать реальную базу вместо базы NAT.

- Перейдите на вкладку Advanced , чтобы просмотреть настройки политики NAT по умолчанию.

Вы можете видеть, что 1-к-1 NAT (использовать сетевые настройки NAT) включен. Это значение по умолчанию.

Пример конфигурации также имеет политику SMTP для обработки SMTP-трафика от Any-Optional к External. Эта политика не является обязательной, так как по умолчанию Политика исходящего трафика также разрешает этот трафик. Как для политики SMTP, так и для исходящей политики NAT включен по умолчанию 1-к-1, поэтому никаких изменений в настройках NAT в политике не требуется.

Прочие соображения

Настроенные вами параметры NAT 1-к-1 по умолчанию включены во всех политиках. Если ваш почтовый сервер также используется для других типов исходящего трафика и вы не хотите, чтобы этот другой трафик подвергался сопоставлению NAT 1-к-1, убедитесь, что вы отключили NAT 1-к-1 на вкладке «Дополнительно». политики, обрабатывающей этот трафик. Например, если ваш почтовый сервер также время от времени используется для FTP-загрузок с внешнего сервера, и вы не хотите, чтобы FTP-трафик исходил с вашего почтового сервера, снимите настройки NAT 1-к-1 на вкладке «Дополнительно». политики FTP.

политики, обрабатывающей этот трафик. Например, если ваш почтовый сервер также время от времени используется для FTP-загрузок с внешнего сервера, и вы не хотите, чтобы FTP-трафик исходил с вашего почтового сервера, снимите настройки NAT 1-к-1 на вкладке «Дополнительно». политики FTP.

Как это работает

Конфигурация NAT 1-к-1 позволяет настроить двунаправленный NAT в одном месте и не требует изменения настроек NAT по умолчанию в политиках, если только вы не хотите отключить 1-к -1 NAT для определенного типа трафика.

- Для входящего трафика, адресованного IP-адресу назначения в базе NAT , NAT 1-к-1 изменяет IP-адрес назначения на соответствующий IP-адрес в базе Real .

- Для исходящего трафика с исходного IP-адреса в Real base 1-to-1 NAT изменяет исходный IP-адрес на соответствующий IP-адрес в NAT base .

Конфигурация NAT 1-к-1 в этом примере имеет следующий эффект:

Заключение

В этом примере конфигурации трафик с внешнего почтового сервера или пользователя направляется на общедоступный IP-адрес одного из внутренних почтовых серверов.

Вам не придется разбираться в правилах и особенностях, искать формы, обращаться к юристам за помощью.

Вам не придется разбираться в правилах и особенностях, искать формы, обращаться к юристам за помощью. А при выборе иного способа подачи заявления придется оформлять документы заново.

А при выборе иного способа подачи заявления придется оформлять документы заново.

0.113.25

0.113.25

Об авторе