Преимущества ип перед ооо: что выбрать, отличия, плюсы и минусы — СКБ Контур

Зачем и как регистрировать ООО?

(812)

929-10-14

(812)

913-10-14

[email protected]

Открытие своего дела порождает не только получение прибыли, но и большую ответственность как физического, так и юридического лица. В идеальном случае, хотелось бы пожелать всем будущим предпринимателям, чтобы их бизнес был полностью прозрачным и легальным. Если, скажем, легальность бизнеса определяется законодательством, и все участники процесса должны ориентироваться на законодательные акты и будут отвечать по своим действиям в соответствии с законодательными нормами. Что же до прозрачности, то прозрачность бизнеса зачастую является функцией осведомленности начинающих предпринимателей в налоговом законодательстве и уход в тень часто обусловлен незнанием возможных путей по оптимизации налогового бремени и выбора оптимальной формы ведения предпринимательской деятельности. У таких «серых» бизнесменов, рано или поздно, возникают большие проблемы, и вместо процветающего бизнеса они получают вполне реальные санкции в виде штрафов или даже уголовной ответственности.

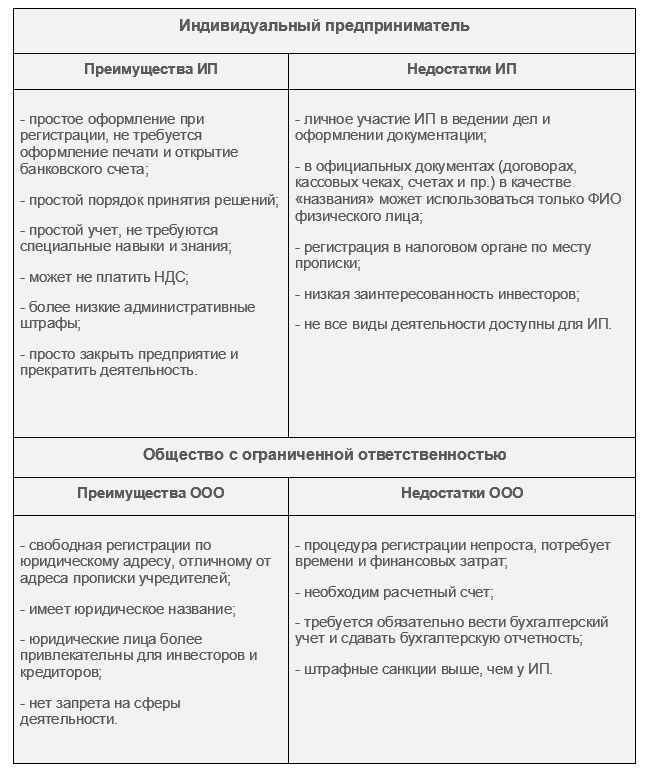

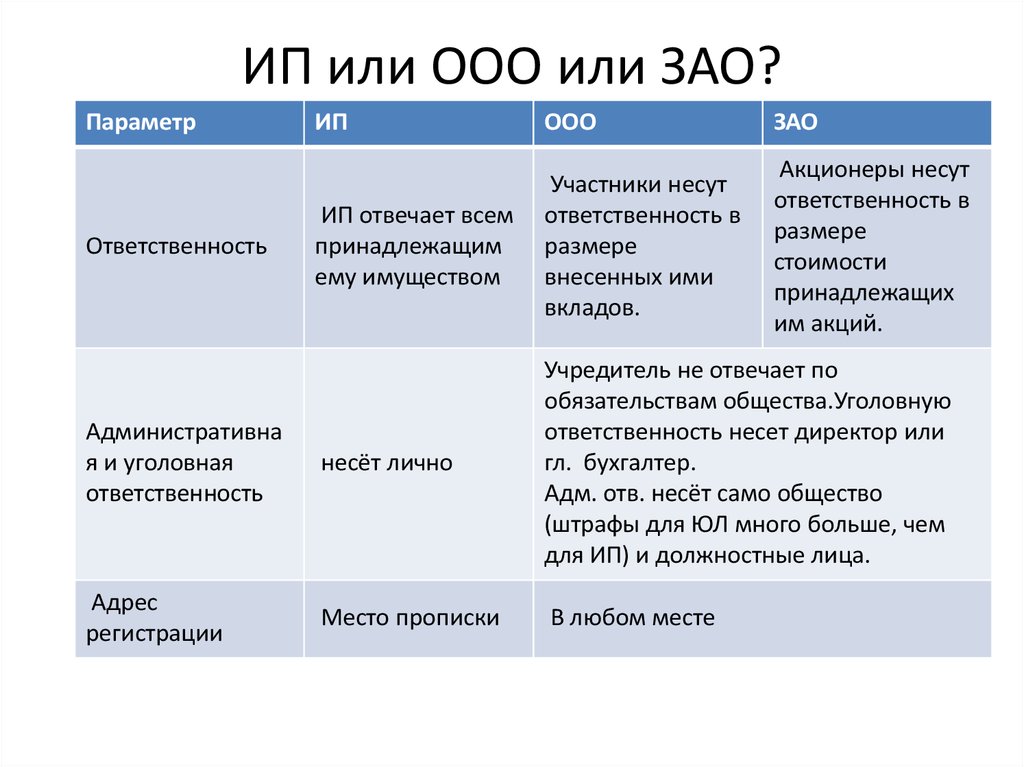

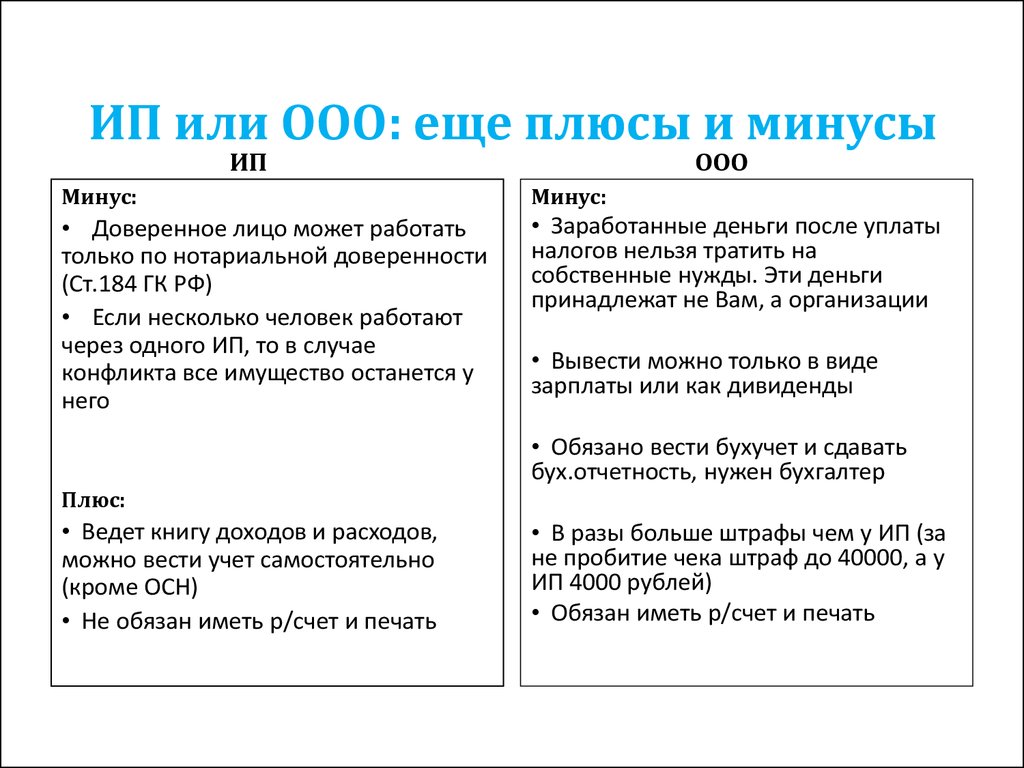

Для начала нужно определиться с тем, что регистрировать ООО или ИП?

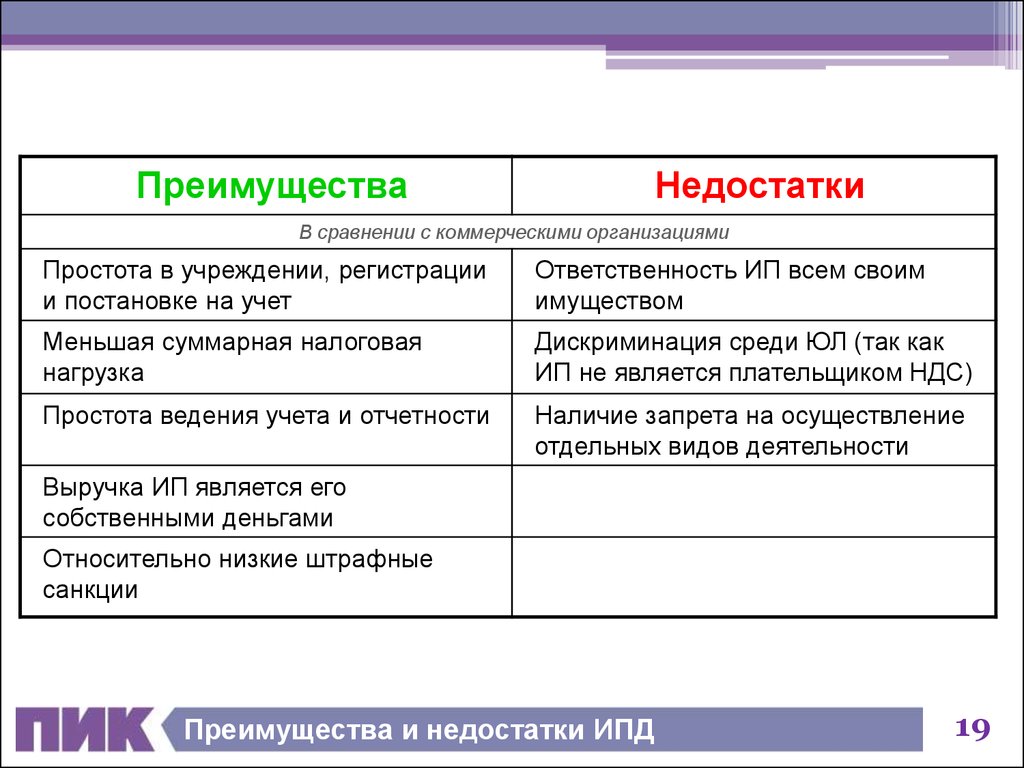

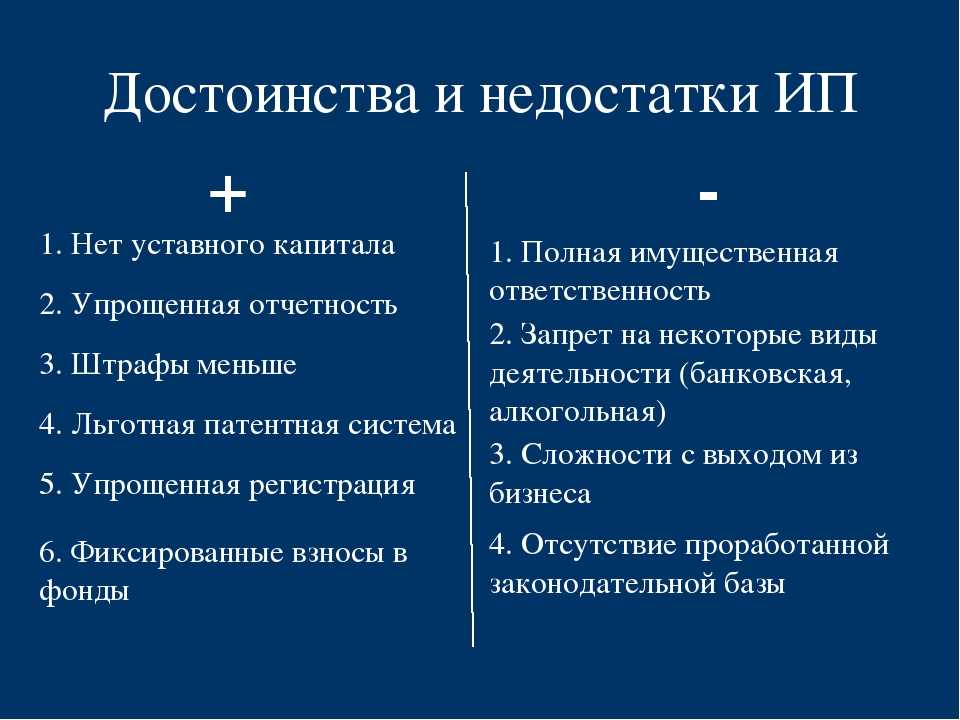

Регистрация ИП имеет свои преимущества и недостатки. ИП имеет преимущества по установке кассового аппарата и применению ЕНВД. Очень хорошо подходит для действительно индивидуалов бизнеса и упрощает процедуру отчетности, однако каждый индивидуал обязан уплачивать обязательные платежи из расчета в календарный год. Количество индивидуальных предпринимателей сильно снизилось в связи с введением обязательных выплат в ФСС и ПФР, несмотря на то, что Россия по-прежнему сильно отстает в этом плане от западных стран. Всем известно, что от малого бизнеса зависит развитие экономики, хотя мы все знаем, что малый бизнес стараются не замечать, либо подменяют понятие малого бизнеса и малых предприятий. Правительство давно это отметило проблемы развития малого бизнеса в России, однако стоит перед сложным выбором уменьшения налогового бремени для начинающих предпринимателей с одной стороны и контролем за получением налоговых отчислений с другой.

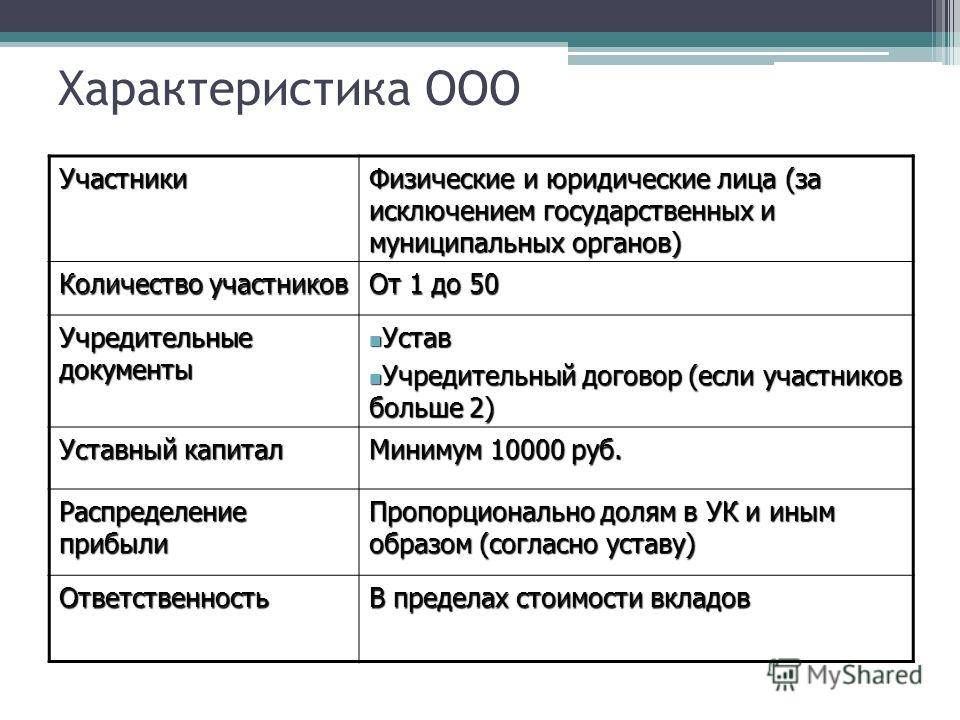

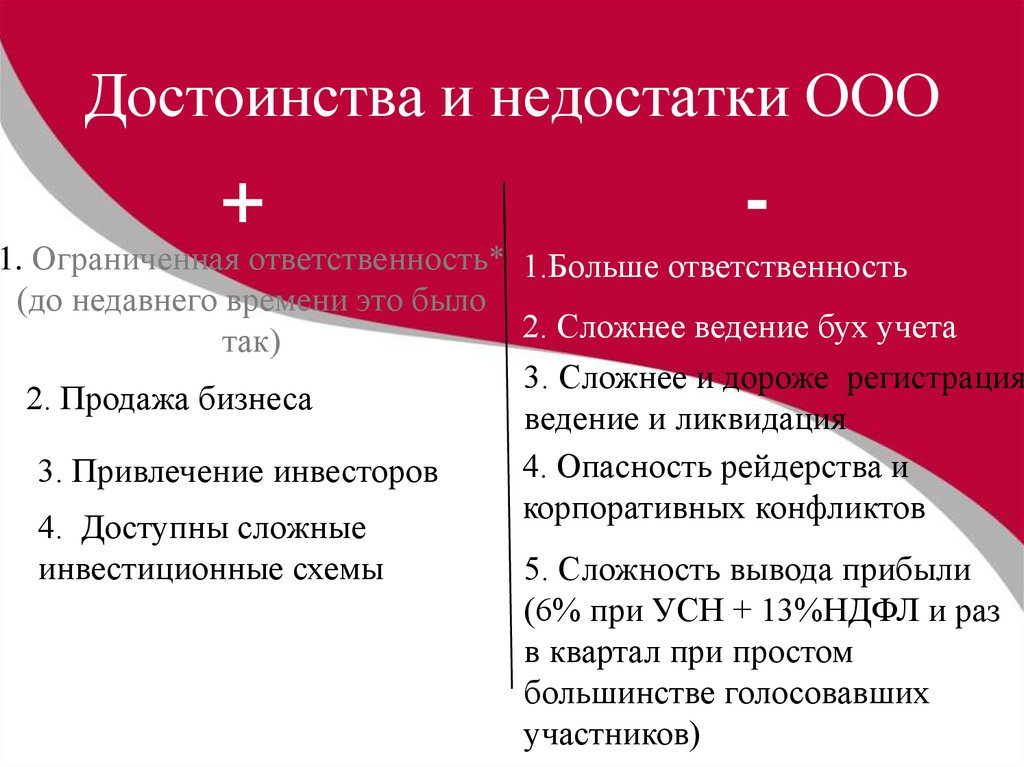

Открытие ООО пожалуй самый удачный выбор для регистрации бизнеса в котором планируется задействовать более одной организации в качестве контрагента и хотя бы более одного участника бизнеса. Общество не имеет обязательных платежей, зато имеет обязательные атрибуты в виде юридического адреса и управления. Помощь на государственном уровне нужна не только малому бизнесу, но также среднему и крупному. Не смотря на то, что в обществе не предусматривается обязательное личное участие в деятельности самой организации и в данной форме бизнеса возможно объединение капитала и участники организации несут ответственность только в пределах своего вклада (непосредственно в уставной капитал), данных мер зачастую недостаточно для успешного развития без государственной поддержки.

Можно ли директору быть ИП?

Упущенная выгода статья 15 ГК РФ

Упущенная выгода — это один убытков в гражданском праве. Рассматриваются особенности взыскания, доказывания и методики расчета в арбитражной практике

Читать статью

Одностороннее расторжение договора

Комментарий к проекту постановления пленума ВАС РФ о последствиях расторжения договора

Читать статью

Взыскание убытков с директора

Комментарий к постановлению пленума ВАС РФ о возмещении убытков лицами, входящими в состав органов юридического лица.

Читать статью

Юридическая защита бизнеса и активов. Организация защиты

О способах защиты бизнеса и активов, прав и интересов собственников (бенефициаров) и менеджмента. Возможные варианты структуры бизнеса и компаний, участвующих в бизнесе

Читать статью

Дробление бизнеса: работа с чужими ошибками

Дробление бизнеса – одна из частных проблем и постоянная тема в судебной практике. Уход от налогов привлекал и привлекает внимание налоговых органов. Какие ошибки совершаются налогоплательщиками и могут ли они быть устранены? Читайте материал на сайте

Читать статью

Ответственность бывшего директора и учредителя

Привлечение к ответственности бывших директоров, учредителей, участников обществ с ограниченной ответственностью (ООО). Условия, арбитражная практика по привлечению к ответственности, взыскания убытков

Читать статью

Как работает программа АСК НДС-2 и способы ее обхода

АСК НДС-2 – объект пристального внимания. Есть желание узнать, как она работает, есть ли способы ее обхода, либо варианты минимизации последствий ее применения. Поэтому мы разобрали некоторые моменты с ней связанные

Есть желание узнать, как она работает, есть ли способы ее обхода, либо варианты минимизации последствий ее применения. Поэтому мы разобрали некоторые моменты с ней связанные

Читать статью

Взыскание долгов с контролирующих лиц без банкротства

Срывание корпоративной вуали – вариант привлечения контролирующих лиц к ответственности. Без процедуры банкротства. Подходит для думающих и хорошо считающих кредиторов в ситуации взыскания задолженности

Читать статью

Два участника в обществе с ограниченной ответственностью

Общество с ограниченной ответственностью с двумя участниками: сложности принятия решений и ведения хозяйственной деятельности общества при корпоративном конфликте, исключение участника, ликвидация общества. Равное и неравное распределение долей.

Читать статью

Структурирование бизнеса как рабочий инструмент бизнеса

Структурирование бизнеса является одним из необходимых инструментов для бизнеса и его бенефициаров с целью создания условий налоговой безопасности при ведении предпринимательской деятельности. Подробнее на сайте юрфирмы «Ветров и партнеры».

Подробнее на сайте юрфирмы «Ветров и партнеры».

Читать статью

404: Страница не найдена

СетьСтраница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы извиняемся за любые неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Узнайте последние новости.

- Наша домашняя страница содержит самую свежую информацию о работе в сети.

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, Networking.

- Если вам нужно, свяжитесь с нами, мы будем рады услышать от вас.

Просмотр по категории

Унифицированные коммуникации

- ИТ-специалисты сталкиваются с проблемами, связанными с гибридными рабочими технологиями

Предприятиям необходимо специализированное оборудование для видеоконференцсвязи в офисных помещениях, которые обычно пустуют, чтобы вместить как офисные .

..

.. - Успешная гибридная работа сочетает в себе технологии, политику и культуру

ИТ-руководители в Enterprise Connect обсуждают свои стратегии успешной гибридной работы, от прозрачных командных соглашений до …

- Инструменты для совместной работы помогают или препятствуют доступности рабочего места

Облачные инструменты для совместной работы улучшили доступность рабочего места для людей с ограниченными возможностями. Но ИТ-руководители должны изучить …

Мобильные вычисления

- Как создать политику управления мобильными устройствами для вашей организации

Политика управления мобильными устройствами создает для организации несколько существенных преимуществ, таких как меры безопасности и данные и …

- Как использовать файловый менеджер iPadOS на предприятии

Организации могут использовать приложение «Файлы» в iPadOS для управления файлами локально или в облаке.

Узнайте о плюсах и минусах обоих типов хранения…

Узнайте о плюсах и минусах обоих типов хранения… - Как работает корпоративное управление файлами в iOS?

Важно обеспечить безопасность файлов и удобство работы с ними на корпоративных мобильных устройствах. В iOS приложение «Файлы» — это ключ…

Дата-центр

- 4 модуля PowerShell, которые должен знать каждый ИТ-специалист

Узнайте, как использовать четыре самых популярных модуля сообщества PowerShell в галерее PowerShell, чтобы лучше управлять своим …

- Система Nvidia DGX Quantum объединяет процессоры, графические процессоры с CUDA

Nvidia и Quantum Machines предлагают новую архитектуру, сочетающую ЦП и ГП с квантовыми технологиями.

- Модернизация приложений, мейнфреймы, микросервисы: обзор событий IBM

На недавнем мероприятии IBM Infrastructure Analyst компания IBM объявила о достижениях в IBM zSystems для ИИ, архитектуры приложений и других областях .

..

..

ИТ-канал

- Слияния и поглощения в сфере ИТ-услуг замедляются, но могут оживиться через 2 пол.

Слияния и поглощения восстановились после первоначального шока от COVID-19, но темпы замедлились на фоне экономической неопределенности. Сделки совершаются …

- VMware Partner Connect перезагружается с акцентом на SaaS

Партнерская программа VMware приобретает новый вид, поскольку компания инвестирует в модель подписки; Endor Labs, Graphiant и TrueFort …

- Управление затратами на облако выходит на первый план

ИТ-отделы, похоже, готовы сосредоточиться на облачных расходах в условиях инфляции и экономической неопределенности. Поставщики услуг ожидают, что клиенты инвестируют…

Что такое сетевой протокол? Определение и типы

СетьК

- Кинза Ясар, Технический писатель

- Уэсли Чай

- Алиса Ирей, Старший редактор сайта

Сетевой протокол — это набор установленных правил, которые определяют, как форматировать, отправлять и получать данные, чтобы конечные точки компьютерной сети, включая компьютеры, серверы, маршрутизаторы и виртуальные машины, могли обмениваться данными, несмотря на различия в их базовой инфраструктуре, дизайне или стандартах.

Для успешной отправки и получения информации устройства на обеих сторонах обмена данными должны принимать и следовать соглашениям протокола. В сети поддержка протоколов может быть встроена в программное обеспечение, аппаратное обеспечение или и то, и другое.

Без сетевых протоколов компьютеры и другие устройства не знали бы, как взаимодействовать друг с другом. В результате, за исключением специализированных сетей, построенных на основе определенной архитектуры, лишь немногие сети смогут функционировать, а Интернет в том виде, в каком мы его знаем, перестанет существовать. Практически все конечные пользователи сети полагаются на сетевые протоколы для подключения.

Сетевые протоколы разбивают более крупные процессы на дискретные, узко определенные функции и задачи на каждом уровне сети. В стандартной модели, известной как модель взаимодействия открытых систем (OSI), один или несколько сетевых протоколов управляют действиями на каждом уровне телекоммуникационного обмена. Нижние уровни имеют дело с передачей данных, а верхние уровни в модели OSI имеют дело с программным обеспечением и приложениями.

Нижние уровни имеют дело с передачей данных, а верхние уровни в модели OSI имеют дело с программным обеспечением и приложениями.

Чтобы понять, как функционируют сетевые протоколы, крайне важно понять работу семи уровней модели OSI:

- Физический уровень. Физический уровень — это начальный уровень, который физически соединяет две взаимодействующие системы. Он управляет симплексной или дуплексной модемной передачей и передает данные в битах. Кроме того, он наблюдает за аппаратным обеспечением, которое подключает карту сетевого интерфейса (NIC) к сети, включая проводку, терминаторы кабеля, топографию и уровни напряжения.

- Канальный уровень. Канальный уровень отвечает за безошибочную доставку данных от одного узла к другому через физический уровень. Это также уровень прошивки сетевой карты. Он объединяет дейтаграммы в кадры и присваивает каждому кадру начальные и конечные флаги. Кроме того, он устраняет проблемы, вызванные сломанными, неуместными или дублирующими кадрами.

- Сетевой уровень. Сетевой уровень занимается регулированием информационных потоков, коммутацией и маршрутизацией между рабочими станциями. Кроме того, он делит дейтаграммы с транспортного уровня на безошибочные и меньшие дейтаграммы.

- Транспортный уровень. Транспортный уровень передает услуги с сетевого уровня на прикладной уровень и разбивает данные на кадры данных для проверки ошибок на уровне сегмента сети. Это также гарантирует, что быстрый хост в сети не обгонит более медленный. По сути, транспортный уровень обеспечивает доставку всего сообщения от начала до конца. Он также подтверждает успешную передачу данных и повторную передачу данных в случае обнаружения ошибки.

- Сеансовый уровень. Сеансовый уровень устанавливает соединение между двумя рабочими станциями, которым необходимо обмениваться данными. Помимо обеспечения безопасности, этот уровень контролирует установление соединения, обслуживание сеанса и аутентификацию.

- Уровень представления. Уровень представления также известен как уровень перевода , поскольку он извлекает данные из прикладного уровня и форматирует их для передачи по сети. Он касается правильного представления данных, включая синтаксис и семантику информации. Уровень представления также отвечает за управление безопасностью на уровне файлов и преобразование данных в сетевые стандарты.

- Прикладной уровень. Уровень приложений, который является верхним уровнем сети, контролирует ретрансляцию запросов пользовательских приложений на более низкие уровни. Передача файлов, электронная почта, удаленный вход в систему, ввод данных и другие распространенные приложения выполняются на этом уровне.

Каждый пакет, передаваемый и получаемый по сети, содержит двоичные данные. Большинство вычислительных протоколов добавляют заголовок в начале каждого сетевого пакета для хранения информации об отправителе и предполагаемом получателе сообщения. Некоторые протоколы могут также включать в конце нижний колонтитул с дополнительной информацией. Сетевые протоколы обрабатывают эти заголовки и нижние колонтитулы как часть данных, перемещаемых между устройствами, чтобы идентифицировать сообщения своего типа.

Некоторые протоколы могут также включать в конце нижний колонтитул с дополнительной информацией. Сетевые протоколы обрабатывают эти заголовки и нижние колонтитулы как часть данных, перемещаемых между устройствами, чтобы идентифицировать сообщения своего типа.

Сетевые протоколы часто описываются в отраслевых стандартах, которые разрабатываются, определяются и публикуются такими группами, как:

- Международный союз электросвязи или МСЭ.

- Институт инженеров по электротехнике и электронике, или IEEE.

- Инженерная рабочая группа Интернета, или IETF.

- Международная организация по стандартизации или ISO.

- Консорциум World Wide Web, или W3C.

Набор взаимодействующих сетевых протоколов называется набором протоколов . Пакет протоколов управления передачей/протоколов Интернета (TCP/IP), который обычно используется в моделях клиент-сервер, включает множество протоколов на разных уровнях, таких как уровни данных, сети, транспорта и приложений, которые работают вместе для обеспечения подключения к Интернету.

К ним относятся следующие:

- TCP использует набор правил для обмена сообщениями с другими интернет-точками на уровне информационных пакетов.

- Протокол пользовательских дейтаграмм , или UDP, действует как протокол связи, альтернативный TCP, и используется для установления соединений с малой задержкой и устойчивых к потерям соединений между приложениями и Интернетом.

- IP использует набор правил для отправки и получения сообщений на уровне IP-адресов.

Дополнительные сетевые протоколы, включая протокол передачи гипертекста (HTTP) и протокол передачи файлов (FTP), определяют наборы правил для обмена и отображения информации. В отличие от модели OSI, пакет TCP/IP состоит из четырех уровней, каждый со своими протоколами. Четыре уровня модели TCP/IP следующие:

- Прикладной уровень. Это самый верхний уровень модели TCP/IP, отвечающий за предоставление пользователям доступа к сетевым ресурсам.

Некоторые из протоколов, включенных в этот уровень, — это HTTP, простой протокол передачи почты (SMTP) и FTP.

Некоторые из протоколов, включенных в этот уровень, — это HTTP, простой протокол передачи почты (SMTP) и FTP. - Транспортный уровень. Этот уровень обеспечивает правильную передачу сегментов по каналу связи. Сетевой канал между исходной и конечной системами также устанавливается на этом уровне.

- Интернет-уровень. Также известный как сетевой уровень , интернет-уровень получает и отправляет пакеты для сети. Этот уровень включает в себя IP, протокол разрешения адресов (ARP) и протокол управляющих сообщений Интернета (ICMP).

- Уровень доступа к сети. Уровень сетевого доступа TCP/IP объединяет физический уровень и уровень канала данных модели OSI. Он касается проблем уровня 1, таких как энергия, биты и среды, используемые для их передачи, такие как медь, оптоволокно и беспроводная связь. Кроме того, он имеет дело с трудностями уровня 2, включая преобразование битов в единицы протокола, такие как пакеты Ethernet, адреса управления доступом к среде (MAC) и сетевые карты.

Вообще говоря, в сети существует три типа протоколов: коммуникационный, такой как Ethernet; управление, такое как SMTP; и безопасность, например Secure Shell или SSH.

К этим трем широким категориям относятся тысячи сетевых протоколов, которые единообразно обрабатывают широкий спектр определенных задач, включая аутентификацию, автоматизацию, исправление, сжатие, обработку ошибок, извлечение файлов, передачу файлов, агрегирование каналов, маршрутизацию, семантику, синхронизацию и синтаксис. .

Ниже приведены три типа протоколов, используемых в сетевой связи:

- Сетевые протоколы связи. Эффективность сети определяется используемыми протоколами связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи. - Протоколы управления сетью. Для обеспечения стабильной связи и оптимальной производительности в сети протоколы управления сетью помогают определить политики и процессы, необходимые для мониторинга, администрирования и обслуживания компьютерной сети. Они также помогают передавать эти требования по сети. Простой протокол управления сетью (SNMP) и ICMP — это протоколы управления сетью.

- Протоколы безопасности сети.

Основной задачей протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS).

Основной задачей протоколов сетевой безопасности является обеспечение безопасности данных, передаваемых по сетевым соединениям. Эти протоколы также определяют, как сеть защищает данные от любых несанкционированных попыток их проверки или извлечения. Это гарантирует, что неавторизованные пользователи, службы или устройства не будут иметь доступа к сети. На этом уровне работают такие протоколы, как Secure Sockets Layer (SSL), Secure FTP и HTTP Secure (HTTPS).

Чтобы сетевые протоколы работали, они должны быть закодированы в программном обеспечении — либо как часть операционной системы (ОС) компьютера, либо как приложение — или выполняться на оборудовании компьютера. Большинство современных операционных систем имеют встроенные программные службы, готовые для реализации некоторых сетевых протоколов. Другие приложения, такие как веб-браузеры, разработаны с программными библиотеками, которые поддерживают протоколы, необходимые для работы приложения. Кроме того, поддержка протоколов TCP/IP и маршрутизации реализована непосредственно на оборудовании для повышения производительности.

Большинство современных операционных систем имеют встроенные программные службы, готовые для реализации некоторых сетевых протоколов. Другие приложения, такие как веб-браузеры, разработаны с программными библиотеками, которые поддерживают протоколы, необходимые для работы приложения. Кроме того, поддержка протоколов TCP/IP и маршрутизации реализована непосредственно на оборудовании для повышения производительности.

Всякий раз, когда реализуется новый протокол, он добавляется в набор протоколов. Организация наборов протоколов считается монолитной, поскольку все протоколы хранятся по одному и тому же адресу и строятся друг над другом.

Каковы уязвимости сетевых протоколов? Сетевые протоколы не предназначены для обеспечения безопасности. Отсутствие защиты иногда может позволить вредоносным атакам, таким как прослушивание и отравление кэша, воздействовать на систему. Наиболее распространенной атакой на сетевые протоколы является объявление ложных маршрутов, в результате чего трафик проходит через скомпрометированные узлы вместо соответствующих.

Киберпреступники часто используют сетевые протоколы в распределенных атаках типа «отказ в обслуживании», что является еще одним типичным методом их эксплуатации. Например, при атаке с SYN-флудом злоумышленник использует способ работы TCP. Они отправляют SYN-пакеты для неоднократной инициации TCP-квитирования с сервером до тех пор, пока сервер не сможет предоставлять услуги легитимным пользователям, поскольку его ресурсы связаны всеми поддельными TCP-соединениями.

Анализаторы сетевых протоколов — это инструменты, которые защищают системы от вредоносной активности, дополняя брандмауэры, антивирусные программы и антишпионское программное обеспечение.

Примеры использования сетевого протокола Сетевые протоколы — это то, что делает современный Интернет возможным, поскольку они позволяют компьютерам обмениваться данными по сетям, при этом пользователям не нужно видеть или знать, какие фоновые операции происходят. Вот некоторые конкретные примеры сетевых протоколов и их использования:

Вот некоторые конкретные примеры сетевых протоколов и их использования:

- Почтовый протокол 3, или POP3, — это самая последняя версия стандартного протокола, используемого для получения входящих сообщений электронной почты.

- SMTP используется для отправки и распространения исходящих сообщений электронной почты.

- FTP используется для передачи файлов с одной машины на другую. Файлы могут быть мультимедийными файлами, программными файлами, текстовыми файлами и документами.

- Telnet — это набор правил, используемых для подключения одной системы к другой через удаленный вход в систему. Локальный компьютер отправляет запрос на подключение, а удаленный компьютер принимает подключение.

- HTTPS — это распространенный протокол, используемый для защиты связи между двумя компьютерами, один из которых использует браузер, а другой загружает данные с веб-сервера.

- Gopher — это набор правил, используемых для поиска, получения и отображения документов с удаленных сайтов.

Gopher работает по модели клиент-сервер.

Gopher работает по модели клиент-сервер.

Другие примеры сетевых протоколов включают следующее:

- АРП.

- Блокирует расширяемый протокол обмена или BEEP.

- Протокол пограничного шлюза или BGP.

- Двоичная синхронная связь или BSC.

- Canonical Text Services или CTS.

- Система доменных имен или DNS.

- Протокол динамической конфигурации хоста или DHCP.

- Расширенный протокол маршрутизации внутреннего шлюза или EIGRP.

- Устройство интерфейса пользователя или протокол HID.

- ICMP.

- Протокол доступа к сообщениям в Интернете или IMAP.

- ПДК.

- Протокол передачи сетевых новостей или NNTP.

- Сначала открыть кратчайший путь или OSPF.

- SSL.

- SNMP.

- Резьба.

- Безопасность транспортного уровня или TLS.

- Универсальное описание, обнаружение и интеграция или UDDI.

- передача голоса по IP или VoIP.

- Х10.

Сетевые протоколы являются основой Интернета, без которых он бы не существовал. Узнайте о 12 наиболее часто используемых сетевых протоколах , а также об их целях и вариантах использования.

Последний раз обновлялось в марте 2023 г.

Продолжить чтение О сетевом протоколе- Введение в инкапсуляцию и декапсуляцию в сети

- Как предотвратить сетевые атаки

- В чем разница между MAC-адресом и IP-адресом?

- BGP и OSPF: когда использовать каждый протокол

клиент-сервер

Автор: TechTarget Contributor

блок данных протокола (PDU)

Автор: Петр Лошин

Протокол двухточечной связи (PPP)

Автор: Эндрю Фрелих

Протокол управления передачей (TCP)

Автор: Бен Луткевич

Унифицированные коммуникации

- ИТ-специалисты сталкиваются с проблемами, связанными с гибридными рабочими технологиями

Предприятиям необходимо специализированное оборудование для видеоконференций в офисных помещениях, которые обычно пустуют, чтобы вместить как офисные .

..

.. - Успешная гибридная работа сочетает в себе технологии, политику и культуру

ИТ-лидеры на конференции Enterprise Connect обсуждают свои стратегии успешной гибридной работы, от прозрачных командных соглашений до …

- Инструменты для совместной работы помогают или препятствуют доступности рабочего места

Облачные инструменты для совместной работы улучшили доступность рабочего места для людей с ограниченными возможностями. Но ИТ-лидеры должны изучить…

Мобильные вычисления

- Как создать политику управления мобильными устройствами для вашей организации

Политика управления мобильными устройствами создает для организации несколько существенных преимуществ, таких как меры безопасности, данные и …

- Как использовать файловый менеджер iPadOS на предприятии

Организации могут использовать приложение «Файлы» в iPadOS для управления файлами локально или в облаке.

Узнайте о плюсах и минусах обоих типов хранения…

Узнайте о плюсах и минусах обоих типов хранения… - Как работает корпоративное управление файлами в iOS?

Важно обеспечить безопасность файлов и удобство работы с ними на корпоративных мобильных устройствах. В iOS приложение «Файлы» — это ключ…

Центр обработки данных

- 4 модуля PowerShell, которые должен знать каждый ИТ-специалист

Узнайте, как использовать четыре самых популярных модуля сообщества PowerShell в галерее PowerShell, чтобы лучше управлять своим …

- Система Nvidia DGX Quantum объединяет процессоры, графические процессоры с CUDA

Nvidia и Quantum Machines предлагают новую архитектуру, сочетающую ЦП и ГП с квантовыми технологиями.

- Модернизация приложений, мейнфреймы, микросервисы: обзор событий IBM

На недавнем мероприятии IBM Infrastructure Analyst компания IBM объявила о достижениях в IBM zSystems для ИИ, архитектуры приложений и других областях .

..

.. Узнайте о плюсах и минусах обоих типов хранения…

Узнайте о плюсах и минусах обоих типов хранения… ..

..

Некоторые из протоколов, включенных в этот уровень, — это HTTP, простой протокол передачи почты (SMTP) и FTP.

Некоторые из протоколов, включенных в этот уровень, — это HTTP, простой протокол передачи почты (SMTP) и FTP.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи.

Эти протоколы формально описывают форматы и правила, регулирующие обмен данными между сетями. Это относится как к аппаратному, так и к программному обеспечению и является требованием для связи между вычислительными системами и телекоммуникационными системами. В дополнение к обработке синтаксиса, синхронизации и семантических требований, которым должны соответствовать как аналоговые, так и цифровые коммуникации, коммуникационные протоколы также выполняют аутентификацию и обнаружение ошибок. HTTP, UDP, TCP и Internet Relay Chat — это сетевые протоколы связи. Gopher работает по модели клиент-сервер.

Gopher работает по модели клиент-сервер.

..

.. Узнайте о плюсах и минусах обоих типов хранения…

Узнайте о плюсах и минусах обоих типов хранения…

Об авторе