Расшифровка счетов: Расшифровка расчетного счета в банке: значение цифр в номере

Расшифровка цифр расчетного счета: структура и значение номера

Коротко о главном:В статье разберемся, как расшифровываются расчетные счета. Узнаем, что означает структура из цифр, какие есть разделы в номере и как определить, чей это банковский счет — ИП, юридического или физического лица.

Структура номера банковского счета — это набор цифр в строгой определенности, значение которых нетрудно расшифровать. Даже частичная расшифровка номера дает понять, в какой валюте оформлен счет и для каких операций он может использоваться. Ниже рассмотрим особенности расшифровки расчетного счета.

Как выглядит структура расчетного счета

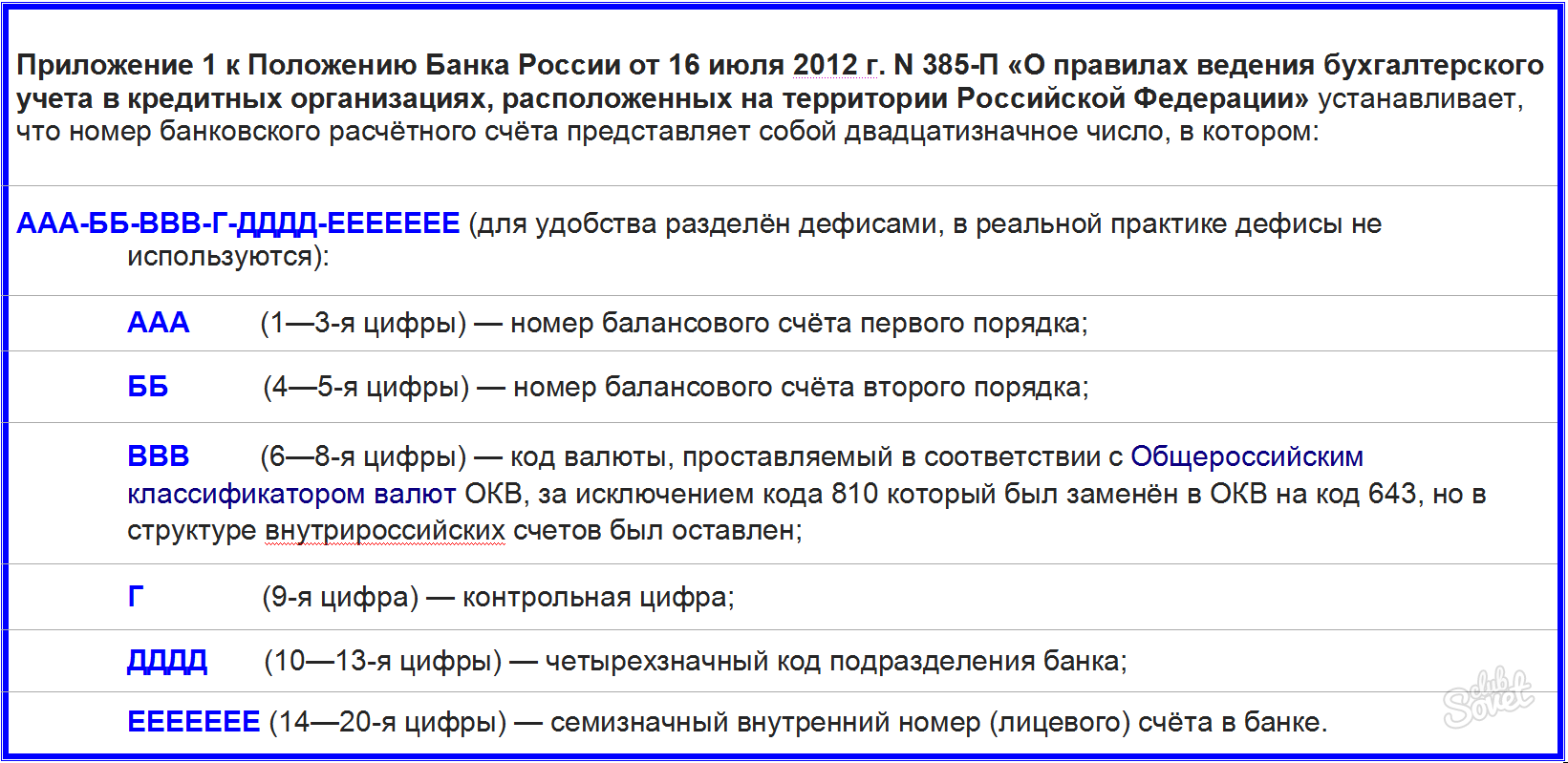

Номер счета включает 20 знаков, шесть разделов, в каждый заложена конкретная информация. Для удобства представим эти разделы в виде «111 22 333 4 5555 6666666», где цифры обозначают:

| 111 | кто оформил счет |

| 22 | чем занимается владелец |

| 333 | валюта |

| 4 | ключ |

| 5555 | филиал банка, где был оформлен счет |

| 6666666 | индивидуальный номер в филиале |

Как расшифровываются первые 5 цифр счета

Нумерация банковского расчетного счета дает понять, кому он принадлежит. Например, если счет начинается с «407», то он принадлежит юридическому лицу, ИП или некоммерческой организации. Если на «408» — то оформлен на физ. лицо.

Следующие две цифры («22») дополняют предыдущий блок, их можно расшифровать только в связке с ним. Эти разряды говорят о назначении используемых средств. Разберем расшифровку цифр в случае с юр. лицами (407…):

| 40701 | финансовая сфера |

| 40702 | акционерные общества, общества с ограниченной ответственностью и т.д. |

| 40703 | платежи НКО |

| 40704 | финансирование выборов, общественных собраний и пр. |

Рекомендуем прочитать: Рейтинг банков для малого бизнеса с выгодным РКО для ИП и ООО.

Как узнать, в какой валюте открыт счет

С помощью расшифровки разряда «333» можно узнать валюту счета организации или ИП. Чаще всего встречаются цифры:

| 810 | рубли |

| 840 | доллары |

| 978 | евро |

| 156 | юани |

Например, счет 407 02 810… оформлен негосударственной коммерческой компанией в валюте РФ.

Какой код рубля: 810 или 643 разъяснение Центробанка РФ

Все спорят, какой же код рубля: 810 или 643. Мы нашли документ на официальном сайте Центрального банка РФ, в котором все подробно разъяснено.

Зачем нужен проверочный код

Проверочный код («4») не несет смысловой нагрузки. Этот ключ нужен Центробанку, чтобы на основе специально разработанного компьютерного алгоритма проверить, правильно ли записан счет.

Как проверить, в каком отделении оформлялся счет

Блок «5555» обозначает внутренний номер филиала банка, в котором был открыт счет. Если филиалов нет, разряд заполняется нулями. Однако, по этим цифрам нельзя определить банк, зарегистрировавший счет (для этого есть БИК).

То есть сказать, что, к примеру, счет 407 01 810 0001… зарегистрирован в Сбербанке или в каком-то другом банке нельзя, можно только, заранее зная банк, узнать, в каком филиале открывался счет. Определить банк можно только по номеру карты, по номеру счета эта информация недоступна.

Что означают последние 7 цифр в счете

Последний блок «6666666» — уникальный номер счета в конкретном филиале банка. Для последовательности этих цифр нет единого стандарта, правила нумерации определяются банками самостоятельно. Обычно присваивается порядковый номер счета в конкретном банковском подразделении.

Пример.

40702 810 4 0000 0123456 — счет открыт негосударственной коммерческой организацией (40702), в рублях (810), в головном отделении (0000), номер счета в системе банка — 0123456.

Расшифровка расчетного счета | Современный предприниматель

Каждая организация должна иметь счет в банке – он нужен для перевода денег контрагентам, получения средств от покупателей и заказчиков, расчетов с налоговой и внебюджетными фондами, перечисления зарплаты и т.д.

Такой банковский счет называется расчетным, визуально он выглядит как случайный набор цифр. На самом деле, набор вовсе не случайный – зная, как происходит расшифровка номера расчетного счета, можно получить о нем много полезной информации. Например, выяснить, в каком банке и для чего был создан этот счет. Ниже расскажем, как «прочитать» номер, чтобы понять его смысл, какие цифры в нем имеют значение, а какие – нет.

Расчетный счет: расшифровка цифр

Расчетный счет – это 20 цифр, каждая из которых входит в отдельную группу и имеет определенный смысл:

- первые три цифры – показывают, для кого был заведен счет;

- четвертая и пятая цифры – отражают направление деятельности организации, открывшей счет;

- шестая, седьмая, восьмая цифры – кодируют валюту счета;

- девятая цифра – проверочная, смысловой нагрузки не несет, генерируется автоматически и используется для проверки корректности номера счета;

- с десятой по тринадцатую цифры – комбинация, указывающая на отделение банка, сгенерировавшее счет;

- с четырнадцатой по двадцатую цифру – номер счета, присвоенный банком.

Читайте также: Можно ли открывать несколько расчетных счетов

Расшифровка расчетного счета: что означают цифры

Алгоритм формирования цифровых группировок, используемых в качестве составляющих счета, утвержден Центробанком РФ – банк, открывая расчетный счет, должен руководствоваться действующими требованиями Положения ЦБ РФ № 579-П от 27. 02.2017 (ред. от 14.09.2020).

02.2017 (ред. от 14.09.2020).

Группа 1

. Комбинаций для первых трех цифр банковского счета предусмотрено много – перечислим некоторые из них:- 401, 402 – средства бюджета – федерального или регионального;

- 403 –денежные средства, подотчетные Минфину;

- 404 – внебюджетные фонды;

- 405, 406 – госкомпании (в федеральной и иной собственности) ;

- 407 – негосударственные организации;

- 408 – физлица и ИП.

Группа 2. Следующие две цифры определяют, какую форму собственности имеет владелец счета, в т.ч.:

- 01 – финансовая компания;

- 02 – коммерческая организация или ИП;

- 03 – некоммерческие структуры (НКО).

Таким образом, при расшифровке расчетного счета в банке значение первых 5 цифр указывает, кому счет принадлежит, например:

- 40703 – НКО;

- 40802 – физлицу в статусе ИП;

- 40702 – частной коммерческой организации и т.д.

Группа 3. Следующая группа (3 цифры) указывает на валюту счета – перечислим некоторые из них:

- 810 – рубли;

- 840 – американские доллары;

- 978 – евро;

- 980 – гривны.

Группа 4. Проверочная цифра четвертой группы формируется по специальному алгоритму и никакой дополнительной информации не несет.

Комбинации, используемые в качестве пятой и шестой групп, банк определяет самостоятельно.

Группа 5. Номер филиала, представительства банковской организации (4 цифры). Если филиалов или иных подразделений у банка нет, указывается «0000».

Группа 6. Последний разряд включает 7 цифр, обозначающих порядковый номер счета, открытый данным банком. Порядок его формирования определяется внутренними положениями конкретной банковской организации.

Для проведения банковских операций расшифровки номера расчетного счета в банке недостаточно, потребуется знать БИК и корсчет банка, наименование контрагента, его ИНН и КПП.

Читайте также: Поля платежного поручения в 2021 году: образец

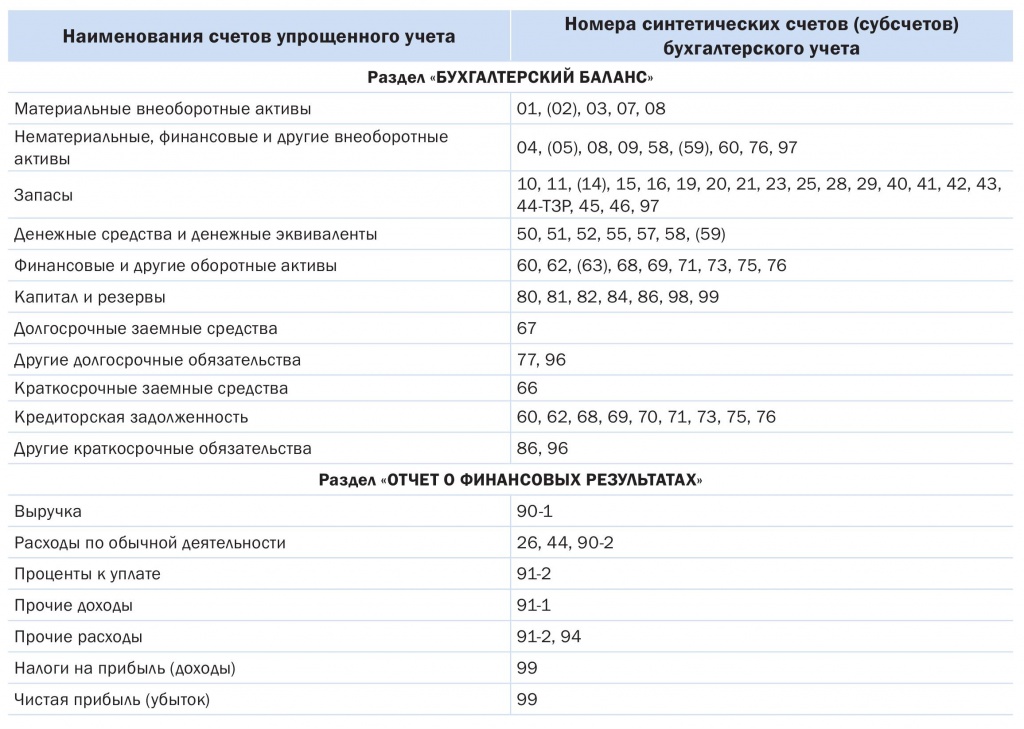

План счетов

Планы счетов — это прикладные объекты конфигурации. Каждый из них позволяет описать совокупность синтетических счетов, предназначенных для группировки информации о хозяйственной деятельности предприятия. Путем настройки плана счетов организуется, собственно, требуемая система учета.

Каждый из них позволяет описать совокупность синтетических счетов, предназначенных для группировки информации о хозяйственной деятельности предприятия. Путем настройки плана счетов организуется, собственно, требуемая система учета.

Структура

Планы счетов поддерживают многоуровневую иерархию «счет — субсчета». Каждый план счетов может включать необходимое количество счетов первого уровня. К каждому счету может быть открыто нужное количество субсчетов. В свою очередь, каждый субсчет может иметь свои субсчета — и т. д. Количество уровней вложенности субсчетов в системе 1С:Предприятие 8 неограничено:

Создание и редактирование счетов может выполняться как разработчиком (предопределенные счета), так и пользователем, в процессе работы с прикладным решением. Однако пользователь не может удалять счета, созданные разработчиком.

По любому счету или субсчету возможно ведение аналитического учета. При создании и редактировании плана счетов требуемому счету или субсчету можно поставить в соответствие необходимое количество субконто — объектов аналитического учета:

Для того чтобы иметь возможность указания субконто для счетов, план счетов связывается с планом видов характеристик, в котором описаны виды субконто, применяемые для этого плана счетов:

Для каждого счета можно задать несколько признаков учета, например количественный и валютный. Кроме этого можно задать несколько признаков учета субконто (например, суммовой, количественный, валютный). Признаки учета субконто позволяют установить признак использования того или иного вида субконто при формировании предопределенных счетов.

Также с каждым счетом и субсчетом может быть связан ряд дополнительной информации, которая хранится в реквизитах. Например, это может быть признак, запрещающий использовать счет в проводках:

Формы плана счетов

Для того чтобы пользователь мог просматривать и изменять данные, содержащиеся в плане счетов, система поддерживает несколько форм представления плана счетов. Система может автоматически генерировать все нужные формы; наряду с этим разработчик имеет возможность создать собственные формы, которые система будет использовать вместо форм по умолчанию:

Система может автоматически генерировать все нужные формы; наряду с этим разработчик имеет возможность создать собственные формы, которые система будет использовать вместо форм по умолчанию:

Форма списка

Для просмотра данных, содержащихся в плане счетов, используется форма списка. Она позволяет выполнять навигацию по плану, просматривать счета в иерархии и в виде простого списка, добавлять, помечать на удаление и удалять счета. Форма списка позволяет выполнять сортировку и отбор отображаемой информации по нескольким критериям:

Форма счета

Для просмотра и изменения отдельных счетов используется форма счета. Как правило, она представляет данные в удобном для восприятия и редактирования виде:

Форма выбора

Кроме этих двух форм для плана счетов поддерживается форма выбора конкретного счета из списка. Она, обычно, содержит минимальный набор информации, необходимой для выбора того или иного счета и может использоваться, например, для выбора счета при создании бухгалтерской операции.

Пояснения к счету Azure | Microsoft Docs

- Чтение занимает 4 мин

В этой статье

Счет — это сводные сведения о ваших расходах и инструкции по оплате.The invoice provides a summary of your charges and provides instructions for payment. Он доступен для скачивания в формате PDF на портале Azure. Также его можно получить по электронной почте.It’s available for download in the Portable Document Format (.pdf) from the Azure portal or can be sent via email. Дополнительные сведения см. в статье Получение счета на оплату и данных о ежедневном использовании в Azure.For more information, see How to get your Azure billing invoice and daily usage data.

Дополнительные сведения см. в статье Получение счета на оплату и данных о ежедневном использовании в Azure.For more information, see How to get your Azure billing invoice and daily usage data.

Обратите внимание на несколько моментов:A few things to note:

Если вы используете бесплатную пробную подписку, то вы можете получить на портале Azure подробные данные об использовании, но без счета.If you’re using a free trial subscription, you can get your detailed usage information from the Azure portal but you don’t have an invoice.

В текущем счете могут отображаться сведения об использовании в течение 24 часов в конце предыдущего расчетного периода.Up to 24 hours of usage at the end of the previous billing period may show up in your current invoice.

Тарифы, указанные в счетах для международных заказчиков, приведены только для приблизительной оценки,Charges listed on billing statements for international customers are for estimation purposes only. так как банки могут применять разные ставки конвертации.Banks may have different costs for the conversion rates.

Подробное описание терминов в счетеDetailed terms and descriptions of your invoice

В следующих разделах перечислены наиболее важные термины, которые встречаются в счете, и их описания.The following sections list the important terms that you see on your invoice and descriptions for each term.

Сведения об учетной записиAccount information

Раздел сведений об учетной записи находится в верхней части первой страницы счета и содержит сведения о профиле и подписке.The account information section of the invoice is on the top of the first page and shows information about your profile and subscription.

| ТерминTerm | DescriptionDescription |

|---|---|

| Customer PO No. (Клиентский номер заказа на покупку)Customer PO No. | Необязательный номер заказа на покупку, присваиваемый вами для отслеживанияAn optional purchase order number, assigned by you for tracking |

Номер счетаInvoice No. | Уникальный номер счета, создаваемый корпорацией Майкрософт, который используется для отслеживанияA unique, Microsoft generated invoice number used for tracking purposes |

| Цикл выставления счетовBilling cycle | Диапазон дат, который охватывает счет.Date range that this invoice covers |

| Дата выставления счетаInvoice date | Дата создания счета. Как правило, это день, следующий за окончанием цикла выставления счетов.Date that the invoice was generated, typically a day after end of the Billing cycle |

| Способ оплатыPayment method | Тип оплаты, используемый для учетной записи (счет или кредитная карта).Type of payment used on the account (invoice or credit card) |

| Получатель счетаBill to | Адрес выставления счетов, указанный для данной учетной записиBilling address that is listed for the account |

| Предложение подписки (С оплатой по мере использования)Subscription offer (“Pay-As-You-Go”) | Тип приобретенного предложения подписки (например, с оплатой по мере использования, BizSpark Plus, Azure Pass и т. д.).Type of subscription offer that was purchased (Pay-As-You-Go, BizSpark Plus, Azure Pass, etc.). Дополнительные сведения см. на странице Сведения о предложении Microsoft Azure.For more information, see Azure offer types. |

| Электронная почта владельца учетной записиAccount owner email | Адрес электронной почты, использованной при регистрации учетной записи Microsoft Azure.The account email address that the Microsoft Azure account is registered under. Сведения об изменении электронного адреса см. в статье Изменение сведений в профиле учетной записи Azure, например контактного адреса электронной почты, адреса и номера телефона.To change the email address, see How to change profile information of your Azure account such as contact email, address, and phone number. |

Разбивка по итоговой сумме счетаUnderstand the invoice summary

В разделе счета Сводка по счету представлены сводные сведения о транзакциях и платежах за использование за последний расчетный период. The Invoice Summary section of the invoice lists the total transaction amounts since your last billing period, and your current usage charges.

The Invoice Summary section of the invoice lists the total transaction amounts since your last billing period, and your current usage charges.

Имя подписки (Production Storage) — это имя подписки для данного счета.The Subscription name (“Production Storage”) is the name of the subscription for this invoice.

Разбивка по предыдущим расходамUnderstand the previous charges

В разделах счета «Предыдущий баланс», «Платежи» и «Остаток задолженности» представлены транзакции за последний расчетный период.The previous balance, payments, and outstanding balance section of the invoice summarizes transactions since your last billing period.

| ТерминTerm | DescriptionDescription |

|---|---|

| Предыдущий балансPrevious balance | Общая сумма к оплате за последний расчетный периодThe total amount due from your last billing period |

| ПлатежиPayments | Все оплаты и начисления за последний расчетный периодTotal payments and credits applied to your last billing period |

| Просроченный баланс (с предыдущего цикла выставления счетов)Outstanding balance (from previous billing cycle) | Все поступления в течение расчетного периода или остаток на счете с момента выставления предыдущего счетаAny credits or remaining balance in your account since your last billing period |

Разбивка по текущим расходамUnderstand the current charges

В разделе счета «Текущие расходы» отображаются сведения о расходах за месяц (за текущий расчетный период).The Current Charges section of the invoice shows details about your monthly charges for the current billing period.

| ТерминTerm | DescriptionDescription |

|---|---|

| Плата за использованиеUsage charges | Плата за использование — это совокупная месячная стоимость подписки за текущий расчетный периодUsage charges are the total monthly charges on a subscription for the current billing period |

| СкидкиDiscounts | Скидки на службы, применяемые в текущем расчетном периодеService discounts applied to your current billing period |

| КорректировкаAdjustments | Различные поступления (бесплатное использование, кредиты и т. д.) или невыполненные платежи за текущий расчетный период.Miscellaneous credits (Free Usage, Credits, etc.) or outstanding charges applied to your current billing period. д.) или невыполненные платежи за текущий расчетный период.Miscellaneous credits (Free Usage, Credits, etc.) or outstanding charges applied to your current billing period.Например, если вы пользуетесь тарифным планом Visual Studio Enterprise с подпиской MSDN, вы увидите ежемесячный кредит.For example, if you have the Visual Studio Enterprise with MSDN offer, you see a monthly credit. Если отменить подписку, можно увидеть сведения о расходах за ежемесячное использование, превышающее ежемесячный кредит, который предоставляется вам в рамках вашего предложения подписки.If you cancel your subscription, you see any monthly usage charges that exceed the monthly credit that you get with your subscription offer. Эти расходы фиксируются с начала текущего расчетного периода до даты отмены подписки.The charges incur at the start of your current billing period until the subscription cancellation date. |

Инструкции по оплате для покупателяSold to and payment instructions

В следующей таблице перечислены инструкции по оплате для покупателя, отображаемые на второй странице счета.The following table describes the sold to and payment instructions shown on the second page of your Invoice.

Плата за использованиеUsage Charges

Раздел счета «Плата за использование» отображает сведения о расходах на уровне средства измерения.The Usage charges section of the invoice displays meter level information on your charges.

В следующей таблице описаны заголовки столбцов раздела «Плата за использование», отображаемые в счете.The following table describes the usage charges column headers shown on your Invoice.

| ТерминTerm | DescriptionDescription |

|---|---|

| ИмяName | Указывает службу верхнего уровня, которая использоваласьIdentifies the top-level service for the usage |

| ТипType | Определяет тип службы Azure, который может влиять на тарифDefines the Azure service type that can affect the rate |

| РесурсResource | Указывает единицу измерения для использованного средства измеренияIdentifies the unit of measure for the meter being consumed |

| РегионRegion | Указывает расположение центра обработки данных для определенных служб, для которых на основе такого расположения определяется ценаIdentifies the location of the datacenter for certain services that are priced based on datacenter location |

| ПотребленоConsumed | Объем ресурсов, использованный за расчетный периодThe amount of the meter used during the billing period |

| ВключеноIncluded | Объем ресурсов, предоставляемый бесплатно в рамках текущего расчетного периодаThe amount of the meter that is included at no charge in your current billing period |

| Подлежит оплатеBillable | Разница между потребленным и включенным объемом. Shows the difference between the Consumed Quantity and the Included Quantity. Счет выставляется за этот объем.You’re billed for this amount. В предложениях, предполагающих оплату по мере использования, здесь будет отображаться потребленный объем, так как в таких тарифных планах включенный объем не предусмотрен.For Pay-As-You-Go offers with no amount included with the offer, this total is the same as the Consumed Quantity Shows the difference between the Consumed Quantity and the Included Quantity. Счет выставляется за этот объем.You’re billed for this amount. В предложениях, предполагающих оплату по мере использования, здесь будет отображаться потребленный объем, так как в таких тарифных планах включенный объем не предусмотрен.For Pay-As-You-Go offers with no amount included with the offer, this total is the same as the Consumed Quantity |

| ТарифRate | Тариф, по которому оплачивается расчетная единицаThe rate you’re charged per billable unit |

| ЗначениеValue | Результат умножения значения столбца «Подлежит оплате» на значение столбца «Тариф».Shows the result of multiplying the Overage Quantity column by the Rate column. Если потребленный объем не превышает включенный объем, в этом столбце оплата не предусматривается.If the Consumed Quantity doesn’t exceed the Included Quantity, there is no charge in this column. |

| Промежуточный итогSub-Total | Сумма всех расходов за данный расчетный период до уплаты налоговThe sum of all your charges pre-tax for this billing period |

| Grand TotalGrand Total | Сумма всех расходов за данный расчетный период после уплаты налоговThe sum of all your charges after tax for this billing period |

Как мне убедиться в правильности формирования моего счета?How do I make sure that the charges in my invoice are correct?

Если в вашем счете есть какое-то списание, о котором вы хотите узнать подробнее, то см. статью Расшифровка счета за использование Microsoft Azure.If there is a charge on your invoice that you would like more details on, see Understand your bill for Microsoft Azure.

Если у вас есть вопросы или вам нужна помощь, создайте запрос в службу поддержки.If you have questions or need help, create a support request.

Особенности открытия банковского счета нерезиденту

Открытие банковского счета нерезиденту на территории РФ — вопрос довольно актуальный. Рассмотрим порядок открытия и основные нюансы.

Рассмотрим порядок открытия и основные нюансы.

Нерезидент — кто это

Для того чтобы понять, что представляет собой нерезидент в области банковского дела (ведь в каждой отдельной отрасли значение этого понятия различно), достаточно обратиться к ст. 1 закона «О валютном регулировании» от 10.12.2003 № 173-ФЗ. Для удобства законодатель собрал в ней все используемые термины и понятия.

Итак, в п. 7 указанной статьи перечислены те, кого можно считать нерезидентами:

- юрлица, территориально дислоцирующиеся за пределами границ РФ и образованные по правилам законодательств иностранных государств;

- иные организации (но не юрлица), созданные и дислоцирующиеся аналогично указанным выше юрлицам;

- представительства, филиалы и иные обособленные структурные подразделения юрлиц и организаций, указанных выше, имеющие свое месторасположение на территории РФ;

- диппредставительства, консульства иностранных государств, а также их постоянные представительства в межгосударственных либо межправительственных организациях, имеющие аккредитацию на территории РФ;

- организации межправительственного или межгосударственного характера, включая их постпредставительства и филиалы в РФ;

- физические лица, у которых отсутствуют признаки резидента (эти признаки перечислены в п. 6 ст. 1 закона № 173-ФЗ).

Почему расчетный счет нерезидента в российских банках начинается с номеров 40807 и 40820810

Положение «О плане счетов бухгалтерского учета для кредитных организаций и порядке его применения», утв. Банком России от 27.02.2017 № 579-П (далее — положение № 579-П), разграничивает счета по их принадлежности. С текстом данного документа вы можете ознакомиться на сайте КонсультантПлюс. Оформить доступ к системе КонсультантПлюс можно бесплатно на 2 дня.

С текстом данного документа вы можете ознакомиться на сайте КонсультантПлюс. Оформить доступ к системе КонсультантПлюс можно бесплатно на 2 дня.

Все банковские счета складываются из 20 цифр, поделенных на несколько групп, каждая из которых несет в себе определенную информацию об обладателе счета. В гл. А положения № 579-П указано, что с цифры 408 начинаются «прочие счета», причем цифрами с 40803 по 40809, с 40812 по 40815, а также 40818, 40820 обозначаются разнообразные счета физических или юридических лиц — нерезидентов. Выделим основное, чтобы понять, что означают цифры 40807 и 40820810 в банковском (в т. ч. расчетном) счете нерезидента:

- 2 цифры, идущие в сочетании с регистром 408, означают принадлежность счета физическому либо юридическому лицу, а также тип специального счета. Соответственно, 40807 обозначает счет юридического лица — нерезидента, а 40820 — счет физического лица — нерезидента (прочие вышеперечисленные кодировки счетов нерезидентов указывают на особый характер счета, например 40805 — счета типа «И» юрлиц и предпринимателей-нерезидентов).

- Идущие за ними 2 цифры так называемой 3-й группы — указатель валюты, с помощью которой производятся безналичные операции. Эти цифры присваиваются по Общероссийскому классификатору валют (ОКВ), где 810 — это действовавшее до 01.01.2004 обозначение рубля. Введенным с указанной даты «Изменением 6/2003 ОКВ» этот код аннулирован. В 2017 году российский рубль кодируется цифрами 643.

Дополнительную информацию по этому вопросу можно прочесть в статье Что такое лицевой счет в банке — понятие и структура.

Документы, предоставляемые клиентом-нерезидентом для открытия рублевого банковского счета в РФ

Ч. 1 ст. 13 закона № ФЗ-173 позволяет нерезидентам открывать в банках РФ счета и вклады в иностранной валюте и валюте РФ. Правда, делать это они могут не во всех, а только в специально уполномоченных на то банках. Их перечень устанавливает ЦБ РФ, и этот список подвержен постоянным изменениям.

Их перечень устанавливает ЦБ РФ, и этот список подвержен постоянным изменениям.

В остальном правила открытия банковских счетов нерезиденту и проведение операций по ним подчинены правилам ст. 846 ГК РФ.

Пакет документов, требуемый банком для открытия счета нерезидентом, тождествен тому, который представляют для этих же целей субъекты национального права. Перечень необходимых для этого бумаг установлен инструкцией Банка России «Об открытии и закрытии банковских счетов» от 30.05.2014 № 153-И.

Проведя анализ указанной инструкции, можно перечислить документы, необходимые для открытия счетов нерезидентам в рублях:

- Для физлиц:

- анкета;

- паспорт либо иной удостоверяющий личность документ, признаваемый в этом качестве в РФ;

- действующая миграционная карта;

- документ, подтверждающий легитимное нахождение (проживание) лица на территории РФ;

- разрешение нацбанка государства, к которому принадлежит физлицо, на открытие счетов в РФ (если такое разрешение оговорено межгосударственным договором).

- Для юрлиц:

- все вышеуказанные документы на главу фирмы-нерезидента, открывающего счет;

- доверенность, выданная представителю на право открытия счета;

- свидетельство об учете в налоговом органе РФ;

- документы о правовом статусе юрлица по закону страны, в котором оно создано;

- банковская карточка, заверенная нотариально, с образцами подписей уполномоченных лиц;

- лицензии и разрешения на ведение деятельности, если от них зависит правоспособность клиента на заключение договора.

ОБРАТИТЕ ВНИМАНИЕ! П. 1.13 инструкции № 153-И требует представлять в банки документы с заверенным переводом на русский язык, а также легализировать их в установленном законом порядке.

Как видно, открытие банковского счета нерезиденту происходит по общим для этой процедуры правилам, но с некоторыми особенностями, касающимися управомоченности банка на работу с рублевыми счетами нерезидентов.

Пробный бесплатный доступ к системе на 2 дня.

«1С:Бухгалтерия государственного учреждения». Работа с планом счетов и классификаторами

Цель данной презентации – показать, как в программном продукте «1С:БГУ 8» организована работа с планом счетов и как можно настроить рабочий план счетов для всех типов государственных учреждений, а именно, для автономных, бюджетных и казенных.

Как Вы все знаете в соответствии с Федеральным законом от 8 мая 2010 года № 83-ФЗ с 1 января 2011 года типами государственных, муниципальных учреждений признаются автономные, бюджетные и казенные.

В целях установления единого порядка ведения бухгалтерского учета приказом Минфина России от 01 декабря 2010 г. № 157н, утверждены Единый план счетов бухгалтерского учета и Инструкция по его применению.

Приказ № 157н вступил в силу с 1 января 2011 года. В связи с этим согласно пункту 4 данного приказа утратил силу Приказ № 148н.

Для ведения учета каждым типом учреждений Приказами Минфина России утверждены соответствующие планы счетов и инструкции по их применению.

На основе соответствующего Плана счетов и Инструкции по его применению учреждением разрабатывается и утверждается рабочий план счетов бухгалтерского учета.

Изменилась структура счета:

с 1-17 разряды — это классификационный признак счета (КПС)

18 разряд — код вида финансового обеспечения (деятельности) (КФО)

с 19-23 разряды – единый план счетов

24-26 разряды — аналитический код вида поступлений, выбытий объекта учета КОСГУ либо виды выплат по плану ФХД.

А теперь поподробнее об изменениях в данной структуре счета.

По 148 инструкции в разрядах с 1-17 отражался код бюджетной классификации.

С 2011 в этих разрядах отражается код по классификационному признаку поступлений и выбытий или так называемый классификационный признак счета, сокращенно КПС;

В части бюджетного учета в этих разрядах используется бюджетная классификация, в части собственных доходов и средств во временном распоряжении классификация выбирается учетной политикой, в части субсидий и средств ОМС – учредителями.

Хотелось бы отметить, что в этих символах для казенных учреждений используется регламентированная бюджетная классификация, а бюджетные и автономные учреждения могут использовать произвольную классификацию, но если для внутреннего учета им удобно использовать бюджетную классификацию, им этого не запрещают.

18 разряд – код вида финансового обеспечения (деятельности), сокращенно КФО (ранее по инструкции 148н – это код вида деятельности (КВД)).

Как вы видите на слайде коды с 1-3 остались такими же, как и по 148 инструкции. Хотелось бы обратить Ваше внимание на этот момент, так как субсидии – это нововведение, поэтому они выделены на отдельные КФО, для того чтобы можно было отследить «Целевое финансирование» и расходы в его рамках. Раньше медицинские учреждения мучились, отделяя средства ФСС, а теперь это отдельное КФО под номером 7.

В 19-23 разрядах номера счета Рабочего плана счетов отражается синтетический код счета Единого плана счетов – балансовая классификация, где

19-21 символы – это синтетический счет.

22 – аналитический счет группы объекта учета.

23 – аналитический счет вида объектов учета.

Наглядным примером является счет учета денежных средств. Аналитический счет группы объекта учета использовался и ранее, но никакой смысловой нагрузки при этом не нес. Теперь, используя аналитический счет группы объекта учета можно разделить денежные средства в органах казначейства и на счетах кредитных организаций.

В 24-26 разрядах отражается аналитический код вида поступлений, выбытий объекта учета.

Для казенных учреждений и бюджетных учреждений в 24-26 разрядах отражаются коды классификации операций сектора государственного управления (КОСГУ), для автономных учреждений — аналитический код поступлений, выбытий объектов учета, в структуре, утвержденной планом финансово-хозяйственной деятельности.

А теперь перейдем к самому главному, а именно, посмотрим с Вами каким образом организована работа с единым планом счетов в ПП «1С:Бухгалтерия государственного учреждения 8».

Программный продукт «1С:Бухгалтерия государственных учреждений 8» разработан как для бюджетных, так и для казенных и автономных учреждений с использованием единого плана счетов. Т.е. данный программный продукт позволяет вести учет в государственных учреждениях всех типов. Это является значительным преимуществом БГУ, т.к. в случае необходимости новая конфигурация предполагает возможность изменения типа учреждения в любой момент ведения учета, к примеру, в середине года. Таким образом, в случае, если, в середине года выяснится, что тип учреждения не соответствует плану счетов, в соответствии с которым ведется учет с начала года,, при переходе из бюджетных в казенные, или из казенных в бюджетные, Вам не придется покупать новый продукт, а сам переход будет осуществлен в рамках одной информационной базы просто сменой типа учреждения.

В программе «1С:Бухгалтерия государственных учреждений 8» есть план счетов, который содержит список балансовых и забалансовых счетов согласно Единому плану счетов бухгалтерского учета.

В план счетов можно вводить новые счета и добавлять к уже имеющимся счетам новые субсчета.

Настройка счета производится в карточке счета.

- В типовой конфигурации для всех регламентированных счетов предусмотрена возможность ведения учета в разрезе видов финансового обеспечения (КФО), классификационных признаков счетов (КПС), источников обеспечения.

Как я уже говорила раннее ПП «1С:БГУ 8» позволяет вести учет как в бюджетных так и в казенных и автономных учреждениях, в связи с этим для каждого счета установлены признаки применения каждым типом учреждения.

Как я уже говорила раннее ПП «1С:БГУ 8» позволяет вести учет как в бюджетных так и в казенных и автономных учреждениях, в связи с этим для каждого счета установлены признаки применения каждым типом учреждения. - Для каждого счета можно задавать дополнительные разрезы аналитического учета и настраивать по ним суммовой и количественный учет.

- Также имеется возможность настраивать допустимые коды экономической классификации счета, а также допустимые виды классификационных признаков счета.

В «1С:Бухгалтерия государственного учреждения 8» предусмотрено формирование рабочего плана счетов для каждого учреждения, учет которого ведется в программе. При этом, структуру счетов рабочего плана счетов можно задавать в соответствии с типом учреждения (будь то бюджетное, казенные или автономное учреждение) и видами его финансового обеспечения.

Структура счета рабочего плана счетов представляет собой совокупность КПС (классификационного признака счета), КФО (кода вида финансового обеспечения), самого счета.

Рассмотрим с Вами, какие классификаторы используются при формировании счета рабочего плана счетов. Классификационные признаки счета (КПС) указываются в соответствующем справочнике, где для каждого КПС можно указать вид классификационного признака счета. Как вы знаете, перечень аналитических кодов по классификационному признаку поступлений и выбытий определяется Учетной политикой учреждения на определенный период. В связи с этим для элементов данного справочника есть возможность указать период действия.

Справочник «Коды экономической классификации (КЭК)» поставляется заполненным, и содержит коды операций сектора государственного управления (КОСГУ).

В «1С:Бухгалтерия государственных учреждений 8» имеется возможность настройки структуры рабочего плана счетов в соответствии с типом учреждения, которая указывается в учетной политике учреждения.

При этом в настройке структуры рабочего плана счетов для каждого типа учреждения имеется возможность указать по каждому коду финансового обеспечения, какая классификация по КПС и КЭК будет использоваться: бюджетная или произвольная.

Напомню ещё раз, ранее по 148 инструкции для всех типов учреждений применялась регламентированная бюджетная классификация. Теперь только для казенных учреждений регламентированная бюджетная классификация является обязательной. Бюджетные и автономные учреждения могут использовать произвольную классификацию, но если для внутреннего учета им удобно использовать бюджетную классификацию, им этого не запрещают. Так вот, какую именно классификацию вы будете использовать и определяется в настройке структуры рабочего плана счетов.

Вот так легко и быстро настраивается возможность использования единого плана счетов, а также рабочего плана счетов для всех типов государственных учреждений.

Расшифровка счета квитанции ЖКХ за коммунальные услуги — что это такое то сов д, ипу горячей воды, ику в платежном документе

Аббревиатуры, которые встречаются в документе

Для начала выясним, что это за сокращения в квитанции – ЭЛД, АСПЗ, ЭЭ, услуги РЦ, комп Х В, ТО СОВ Д и природный газ, а также другие странные слова. Ниже приведем наиболее распространенные из них.

| Наименование | Значение |

| Номер ПУ | Цифры, которые написаны на счетчике в домовладении. |

| Зарег./прож. | Через «/» обозначают количество прописанных и проживающих в квартире. |

| УСЗН | Название и адрес управления, которое занимается социальной защитой населения. Там дают отсрочку или субсидию на покрытие коммуналки. |

| ИПУ, ИТУ | Индивидуальный прибор/точка учета. |

| МОП | Места общественного пользования |

| Общ. Площадь | Общедомовая площадь |

| Пл. О/Ж | Квадратура – отдельно жилая, и рядом – суммарно все квадратные метры во владении. |

| КТУ или ОДПУ | Коллективная точка для учета ресурсов или общедомовой прибор учета |

| Ж/Ф | Графа относится к содержанию жилфонда |

Что такое ИПУ в квитанции за воду – так обозначают прибор, который учитывает потребление. Он индивидуальный – в каждой квартире стоит свой. Сокращение может относиться не только к водоснабжению. Это универсальное обозначение счетчиков.

Он индивидуальный – в каждой квартире стоит свой. Сокращение может относиться не только к водоснабжению. Это универсальное обозначение счетчиков.

ПОВК ТГВ в платежке – аббревиатура, которая отражает стоимость поставленного тепла. После ПОВК вписывается ТГВ или ТХВ, в зависимости от подвида услуги.

Часто встречается сокращение СОИ (ОДН) — это содержание общедомового имущества. Оно включает в себя нахождение в рабочем и чистом состоянии:

- подъездов;

- лифтов;

- чердачных помещений;

- лестниц;

- подвальных, парадных и так далее.

Другими словами, учитывается все, чем пользуются жильцы дома. Цена на эту услугу обычно определяется управляющей компанией и прописывается в договоре. В одностороннем порядке УК не может менять ставку без собрания жильцов.

ПЗУ (переговорно-замочное устройство) – графа есть только при наличии в здании домофона. Проживающие обязаны платить за него. Но УК со своей стороны гарантирует его бесперебойную работу. Иногда его выносят в отдельную платежку, но чаще просто вписывают дополнительной строчкой в общем документе.

Услуги РЦ начисляются, если водоканал передал полномочия расчетному центру. В этом случае уже он будет содержать бухгалтерию, заниматься начислением, распечаткой, отправкой платежки.

Как расшифровать схему платежки ЖКХ за коммунальные услуги в квартире

Практически все квиточки оформляются по единому принципу. Сначала указываются данные плательщика. Печатается таблица, там будут все начисления за прошедший месяц.

Обязательны такие разделы:

- ФИО собственника – стоит проверять эту строчку каждый раз, чтобы не заплатить за соседа.

- Адрес – в этом поле ошибки бывают редко, но также лучше его проверять.

- QR-код – это картинка, которая помогает оплатить все задолженности через банкомат, без ввода информации и привлечения сотрудников банка.

- Период – в расшифровке платежного документа за коммунальные услуги указаны год и месяц, за которые были произведены начисления.

- Информация об УК.

- Несколько строчек, посвященных объекту недвижимости – какого вида собственность, ее размеры, число зарегистрированных и проживающих, наличие льготников.

- Подвид поставляемого ресурса – может вписываться все, что подается в квартиру, от газа до воды.

Как выглядит квитанция за электроэнергию, ИПУ в ней

Большая часть квитанций на оплату коммунальных услуг оформляется одинаково, но в разных регионах могут быть небольшие отличия. В верхней части прописано наименование компании, ее реквизиты. По ним можно найти любую фирму. Обычно есть и специальный штрих-код, по которому все быстро оплачивается через банкомат.

Если есть счетное устройство, то его могут обозначить, как ИПУ. Показатели печатают на дату формирования платежа. Собственник квартиры вписывает текущие показания и передает их поставщику. Ниже есть графа со значением суммы к оплате и поле с показаниями общедомовых счетчиков. На основании этой строчки считается ОДН.

Как разобраться в платежках за квартиру: расшифровка квитка за воду

Платежка за воду не сильно отличается от квитанции по электроснабжению. В них можно увидеть предыдущие цифры с приборов учета, которые были учтены после передачи их владельцем жилья. Рядом – пустая ячейка, чтобы потребитель мог вписать текущие цифры.

Что такое тариф для расчета индивидуального потребления в квитанции? Это стоимость за один кубометр. Чтобы рассчитать стоимость потребленной услуги, необходимо тариф умножить на использованный объем.

Как и в предыдущем виде платежных документов, в квитанции за воду прописывается ФИО собственника, общедомовая площадь и размеры квартиры, наименование и реквизиты получателя денег.

Как обозначается норматив холодной и горячей воды в платежке

Согласно действующему законодательству, на каждого человека отводится объем, который ему рекомендуется потреблять. Это не значит, что больше использовать запрещено. Просто за превышение объема придется заплатить по увеличенному тарифу.

Просто за превышение объема придется заплатить по увеличенному тарифу.

Следует проверить на ИПУ значение, сравнить его с предыдущим учтенным и узнать потребленные кубометры. Количество умножается на цену за одну единицу и оплачивается. Все, что превысит стандарт, рассчитывается по большей стоимости.

Таким же способом подходят к водопотреблению в домах, где не стоят приборы учета по техническим или иным причинам. Там просто умножается количество проживающих на норму. Получившееся число – сумма, которую нужно перевести поставщику. Есть два минуса отсутствия счетчика:

- придется платить, даже если вода вообще не использовалась;

- норматив неоправданно высокий, столько люди в реальной жизни тратят редко.

Также в платежках на многоквартирный дом обязательно учитывают затраты на обслуживание общедомового хозяйства – мойку подъездов, полив и другое. Иногда сюда вписывают незаконные подключения, утечки и прорывы. С этими показателями можно поспорить, если обратиться в УК группой жильцов.

Как выглядит квитанция на оплату отопления ЖКХ: расшифровка счетов в извещении

Составляется по тем же принципам, что и квитанция на другие виды ресурсов. Иногда просто вписывается строчкой в общий платежный документ.

Счет за газ может приходить отдельно, с крупным логотипом организации. Там есть реквизиты, уникальный код для быстрого расчета через сканер, начисленная сумма.

Что это такое ИКУ в ЖКХ, чем отличается от ЖКУ

Подразумевается исполнитель услуг: поставляющая, управляющая компания. Жилищно-коммунальные услуги — это то, чем можно пользоваться дома: свет, вода, другие блага. Поэтому ИКУ и ЖКУ — это разные показатели.

Кто формирует платежки

Часть из них создает и отправляет собственникам жилья УК. Обычно они подсчитывают задолженности населения за:

- водоснабжение;

- капитальный ремонт;

- квартиру.

В отдельных регионах УК пересылают квитки за газоснабжение и свет, но чаще это напрямую делают сами поставщики.

Что делать, если в платежке есть ошибки

Если потребитель вписал что-то не так при заполнении квитанции, то он может просто аккуратно зачеркнуть неверные данные и сверху или сбоку заменить на корректные значения.

В случаях, когда напечатана неправильная информация от УК или другой поставляющей компанией, нужно связываться с ними. Если в процессе расшифровки квитанции на оплату коммунальных услуг становится понятно, что ресурсоснабжающая фирма указала слишком большой или маленький счет, неверные ФИО или номер квартиры, следует найти их контакты и обратиться. Сначала можно позвонить по номеру, который обычно указан внизу страницы, и попробовать решить вопрос по телефону. Если не получится решить вопрос удаленно, придется обращаться в офис лично.

Как разобраться в квитанции по квартплате ЖКХ и уменьшить стоимость: расшифровка

В отдельных случаях можно снизить сумму к оплате. Это возможно в том случае, если:

- услуги предоставляются некачественно;

- приборы учета не обслуживаются, как это прописано в договоре;

- цена незаконно завышена;

- объем, за который нужно внести оплату, превышает 20% от общего заработка семьи.

Только в этих ситуациях можно рассчитывать, что УК пойдет навстречу и снизит платеж. Владелец жилья должен составить письменное ходатайство. Помощь носит заявительный характер.

Мы изучили, как понять и правильно читать счет квитанцию за коммунальные услуги ЖКХ, разобрали расшифровку платежей, учли все нюансы и необычные сокращения. Самое главное – следить, чтобы данные были корректными. Важно проверять все поля, верно вписывать значения потребленных ресурсы и считать сумму к оплате. Тогда с ежемесячными платежами не будет затруднений.

Шифрование / дешифрование— GoodSync

Обзор

GoodSync поддерживает возможность резервного копирования и шифрования данных в папку назначения с использованием шифрования AES256. Во время выполнения задания GoodSync берет любые незашифрованные данные из указанной исходной папки и реплицирует эти данные в место назначения в зашифрованном виде. Эта функция доступна для заданий одностороннего резервного копирования.

Чтобы выполнить шифрование, установите пароль шифрования для папки назначения.

Например, если целевая папка находится справа, перейдите в Параметры задания >> Правая сторона >> щелкните «Зашифровать тела файлов» и укажите требуемый пароль шифрования. Когда задание запускается, оно создает резервную копию и шифрует данные в целевой папке.

Чтобы выполнить дешифрование, убедитесь, что установлен пароль для исходной папки, содержащей зашифрованное содержимое. Когда задание запускается, оно создает резервную копию и расшифровывает данные в целевой папке.

Если задание является резервным копированием слева направо, а левая папка является источником, содержащим зашифрованное содержимое, установите пароль на вкладке «Левая сторона».

Если задание является резервным копированием справа налево, а правая папка является источником, содержащим зашифрованное содержимое, установите пароль на вкладке «Правая сторона».

В следующем сценарии использования подробно описаны шаги для шифрования и дешифрования данных между локальным и удаленным компьютерами. В этом примере будут использоваться две машины Windows, но то же самое можно сделать на Mac, Linux, NAS или любой поддерживаемой облачной службе по вашему выбору.Для получения подробной информации о поддерживаемых услугах щелкните здесь .

Пример шифрования

1) Настройте целевой компьютер Windows на прослушивание с помощью GoodSync Connect.

Чтобы настроить целевое устройство Windows на прослушивание подключений от исходного компьютера, откройте приложение GoodSync на целевом устройстве. Если задание никогда не настраивалось, введите имя задания (например, «тест») и нажмите «ОК».

2) Перейдите в Инструменты >> Настройка учетной записи GoodSync.

3) Если у вас есть существующая учетная запись GoodSync Connect, вы можете выбрать вариант «Использовать мою существующую учетную запись GoodSync». Если у вас нет учетной записи GoodSync, вы можете создать новую учетную запись бесплатно.

Вы также можете управлять своими учетными записями GoodSync Connect здесь:

https://www.goodsync.com/gs-connect

4) Щелкните «Обслуживать файлы с этого компьютера клиентам GoodSync». Необязательно: Если вы хотите разрешить доступ к любым сетевым ресурсам в сети с подключенных устройств, вы также можете указать пароль Windows.В противном случае нажмите «Далее».

5) Нажмите «Применить», чтобы зарегистрировать учетную запись GoodSync на этом устройстве.

6) После того, как целевая машина будет настроена на прослушивание подключений, перейдите к исходному серверу и создайте задание резервного копирования. Убедитесь, что для типа задания выбрано «Резервное копирование».

7) Выберите исходное местоположение для вашей работы. В этом примере будет использоваться локальная папка NotEncrypted.

Здесь мы видим, что файлы в этой папке не зашифрованы.После выполнения задания эти файлы будут зашифрованы и реплицированы в место назначения.

8) Выберите место назначения для этого задания, чтобы получить зашифрованные файлы / папки от источника. В этом примере будет использоваться GoodSync Connect для репликации на удаленный компьютер.

Папка «Зашифрованная» будет использоваться в качестве места назначения.

9) После выбора источника и назначения перейдите на вкладку «Правая сторона» >> нажмите «Зашифровать тела и имена файлов» >> введите пароль, который будет использоваться в качестве ключа для алгоритма шифрования AES256.

ПРИМЕЧАНИЕ. Обязательно запомните этот пароль, так как он понадобится для расшифровки в будущем.

Обязательно запомните этот пароль, так как он понадобится для расшифровки в будущем.

10) После того, как пароль шифрования указан, мы можем запустить задание. Нажмите «Анализировать», и GoodSync отобразит список содержимого, которое будет зашифровано и реплицировано в место назначения. Нажмите «Синхронизировать», когда будете готовы применить шифрование и создать резервную копию этого содержимого.

На конечном компьютере теперь мы видим, что зашифрованная папка получила зашифрованное содержимое с исходного компьютера.

Пример расшифровки

Чтобы расшифровать зашифрованные файлы, мы клонируем существующее задание EncryptionTest и переименуем его в DecryptionTest.

1) Измените исходную папку на место по вашему выбору, в которое будет поступать расшифрованное содержимое. В этом примере будет использоваться пустая папка «Decrypted».

* Рекомендуется, чтобы эта папка была пустой. Если папка не пуста и для параметра «Распространение удалений» задано значение «Общие» >> «Распространение удалений», все существующее содержимое в этой папке будет удалено.

2) Перейдите к параметрам >> перейдите на вкладку Общие.

3) Измените направление резервного копирования, щелкнув раскрывающийся список «Тип задания» и изменив поток на «Резервное копирование справа налево (одностороннее)». Поскольку правая папка теперь является нашим источником, нам не нужно устанавливать пароль для шифрования / дешифрования на другой стороне.

4) Когда вы будете готовы запустить задание, нажмите «Анализировать», и GoodSync выведет список содержимого, которое будет расшифровано и реплицировано в новую папку.Нажмите «Синхронизировать», когда будете готовы применить расшифровку и восстановить это содержимое.

Все содержимое успешно расшифровано.

Служба расшифровки паролей | Документация AdmPwd.

E Служба дешифрования паролей (PDS)

E Служба дешифрования паролей (PDS)играет следующие ключевые роли:

- Обработка запросов на восстановление и сброс пароля от пользователей

- Управление паролями для учетных записей управляемых доменов

- Ведение пар ключей для шифрования / дешифрования паролей при хранении в AD

- Проведение аудита

- Подтверждение лицензии

- Централизованная отчетность о клиентской активности

PDS предназначен для работы в нескольких доменах и лесах AD.Это означает, что домен / лес AD может быть покрыт экземпляром PDS, работающим в другом домене / лесу AD, при соблюдении следующих предварительных условий:

- Существует как минимум одностороннее доверительное отношение между лесом, в котором установлен PDS (лес PDS), и другим лесом, поэтому разрешения могут быть предоставлены участникам безопасности из леса PDS в другом лесу.

- Или альтернативные учетные данные хранятся в конфигурации PDS для использования для проверки подлинности в удаленном лесу.

В таком случае доверительные отношения не требуются, если альтернативные учетные данные разрешаются удаленным лесом

- Или альтернативные учетные данные хранятся в конфигурации PDS для использования для проверки подлинности в удаленном лесу.

- Разрешения на чтение пароля, сброса пароля и для самого PDS предоставляются с использованием объектов, разрешаемых из домена / леса PDS, таких как глобальные группы из леса PDS

- Или — в случае ненадежного леса, подключенного через альтернативные учетные данные — настроено сопоставление SID

- PDS разрешено выполнять аутентифицированные операции LDAP с контроллерами домена другого домена / леса

- Любой домен AD, где пользователи службы PDS имеют учетные записи пользователей, имеет записи SRV для PDS, созданные в его зоне DNS, указывающие на экземпляр сервера (ов) PDS, чтобы клиентские инструменты могли найти экземпляр PDS

- Или GPO « PDS to be used » настроен и применяется к машинам, на которых запущены административные инструменты

Управление паролями учетных записей пользователей домена

Одна из задач PDS — безопасное управление паролями доменных учетных записей. Эта функция чрезвычайно полезна для управления вторичными учетными записями, которые используются для администрирования приложений и обычно не используются для входа на рабочую станцию. PDS помогает защитить пароль с помощью следующего:

Эта функция чрезвычайно полезна для управления вторичными учетными записями, которые используются для администрирования приложений и обычно не используются для входа на рабочую станцию. PDS помогает защитить пароль с помощью следующего:

- Регулярно меняет пароль управляемой учетной записи (ов) на случайное значение и сохраняет пароль, зашифрованный с помощью управляемой учетной записи (в атрибуте AD

ms-MCS-AdmPwd) - Позволяет установить контроль доступа, чтобы только подходящие люди имели разрешение на чтение пароля

- PDS предоставляет пароль для учетной записи управляемого домена по запросу соответствующим лицам

- , в то же время PDS записывает контрольный журнал, поэтому всегда известно, кто и когда читал пароль учетной записи управляемого домена

Это означает, что пользователям таких вторичных учетных записей не нужно запоминать свои пароли, заботиться об изменении паролей и т. Д.Это значительно повышает безопасность паролей паролей, потому что пароль просто надежно хранится в AD и доступен по мере необходимости, и у пользователей нет соблазна хранить его в своих личных хранилищах на своих устройствах, которые оставляют за собой организацию.

AdmPwd.E Integration SDK упрощает включение автоматического извлечения пароля для управляемых учетных записей домена в другие инструменты, такие как менеджеры RDP и инструменты запуска от имени, — так что подходящим пользователям даже не нужно знать пароль, когда им нужно его использовать, и они не необходимо иметь дело со сложностью пароля, который обычно требуется для учетных записей этого типа.

Регистрация активности

PDS регистрирует все действия в специальном журнале Windows: журналы приложений и служб — GreyCorbel-AdmPwd.E-PDS / Operational.

Спецификация ведения журнала для PDS приведена в специальном разделе

Реализация

PDS реализован как служба Win32 с именем «AdmPwd.E PDS» и отображаемым именем « AdmPwd. E Password Decryption Service ».

E Password Decryption Service ».

Исполняемый файл службы и все связанные файлы устанавливаются в% ProgramFiles% \ AdmPwd \ PDS и по умолчанию устанавливаются для работы под учетной записью NETWORK SERVICE.

Конфигурация службы управляется конфигурационным файлом AdmPwd.PDS.exe.config, который находится в папке установки службы.

Хранилище ключей для ключей шифрования / дешифрования

По умолчанию PDS хранит ключи дешифрования в виде отдельных файлов (по 1 файлу на пару ключей) в подпапке CryptoKeyStorage.

Программа установки устанавливает ACL для этой подпапки, так что только СИСТЕМА, Администраторы и СЕТЕВОЙ СЕРВИС имеют доступ к нему.

Хранилище ключей на основе файловой системы является опцией по умолчанию, доступной в настройке PDS. Файловая система поддерживает локальное и файловое хранилище ключей — по умолчанию используется локальное хранилище.

PDS также поддерживает расширяемость, позволяющую реализовать настраиваемое хранилище ключей. В настоящее время доступны следующие варианты хранения ключей:

- Хранилище ключей файловой системы : хранит ключи в файловой системе (по умолчанию в папке CryptoKeyStorage в папке установки PDS). Это хранилище ключей всегда устанавливается вместе с PDS.

- Хранилище ключей Azure KeyVault : хранит ключи в Azure KeyVault как секреты. Загружает ключи из KeyVault при запуске службы PDS.

Примечание : Реализация этого хранилища ключей доступна как решение с открытым исходным кодом на GitHub - Хранилище ключей HSM : этот тип хранилища ключей доступен с любым HSM, поддерживаемым Cryptomathic Crypto Service Gateway (CSG)

Примечание : Этот тип хранилища ключей подлежит отдельному лицензированию

Открытие PDS

Инструменты управления не требуют специальной настройки для доступа к экземпляру PDS.PDS автоматически обнаруживается логикой, реализованной в Integration SDK, который поставляется с решением, и используется всеми клиентскими инструментами, которые поставляются с решением. SDK интеграции поддерживает следующие способы обнаружения экземпляра PDS:

SDK интеграции поддерживает следующие способы обнаружения экземпляра PDS:

- Записи SRV DNS : Служба PDS регистрирует и поддерживает запись SRV DNS, которая используется клиентами службы для поиска действующего экземпляра службы.

- Политика реестра

PDSList: значение реестра, которое может содержать или несколько имен (и портов TCP), которые клиенты управления должны использовать

Примечание : Когда задействованы оба механизма, значение реестра имеет приоритет над записями SRV Примечание : Подробнее об автообнаружении PDS в разделе PDS Discovery

Лесозаготовки

Файл регистров установки PDS PDS.Messages.dll как сообщение о событии и файл ресурсов для средства просмотра событий. PDS записывает данные на 2 канала:

- Операционный канал : Вся информация о деятельности, лицензировании и аудите

- Отчеты об активности клиентов : События, пересылаемые управляемыми машинами

Примечание : Подробнее о регистрации PDS в разделах Регистрация PDS и Централизованная отчетность PDS

Ограничение доступа учетных записей к SYMMETRIC KEY в SQL Server 2008 R2 и ротации ключей

Шифрование обычно контролируется иерархией шифрования, а не (только) контролем доступа.Другими словами, пользователи могут зашифровать и расшифровать данные на основании знания ключа дешифрования / шифрования (точнее, пароля, который защищает ключ). Все хорошие схемы шифрования используют иерархию ключей. Типичная простая иерархия —

.- данные зашифрованы симметричным ключом

- симметричный ключ зашифрован сертификатом

- закрытый ключ, связанный с сертификатом, зашифрован паролем

- авторизованных пользователей предоставляют пароль расшифровки закрытого ключа для доступа к данным

Вы также можете добавить явные разрешения на предоставление / отказ / отзыв для используемых сертификатов, см. GRANT Certificates Permissions, но это не заменяет знание пароля для шифрования сертификата и пароля.А теперь вернемся к вашим вопросам:

GRANT Certificates Permissions, но это не заменяет знание пароля для шифрования сертификата и пароля.А теперь вернемся к вашим вопросам:

Как я могу ограничить только одну учетную запись для доступа к возможности ШИФРОВАНИЯ / РАСШИФРОВКИ с использованием СИММЕТРИЧЕСКОГО КЛЮЧА

Возможность должна применяться к сертификату, который шифрует симметричный ключ, а не к самому симметричному ключу. На этом уровне косвенного обращения вы можете создать сертификат для каждого пользователя, имеющего доступ к данным, и позволить каждому пользователю знать только свой собственный пароль доступа . Отмена доступа — это просто удаление сертификата для этого конкретного пользователя, без влияния на доступ любого другого пользователя.Добавление нового пользователя подразумевает добавление нового сертификата и добавление шифрования этого нового сертификата к симметричному ключу шифрования данных, таким образом, фактически предоставляя доступ к данным. Альтернатива, когда пользователи разделяют пароль доступа, на практике никогда не работает по социальным причинам.

Могу ли я использовать триггер для обновления столбца, который требует шифрования, поскольку он вставляется с использованием указанной выше учетной записи и СИММЕТРИЧЕСКОГО КЛЮЧА

В идеале прикладной уровень должен вызывать хранимую процедуру для управления данными, которая явно шифрует данные перед вставкой.Вы можете создать «прозрачное» решение для бедняков, используя триггеры INSTEAD OF. Вычисляемый столбец может отображать дешифрованные данные, он будет показывать NULL всем пользователям (сеансам), которые сначала не открыли сертификат дешифрования должным образом.

ключи нужно будет повернуть и поменять

Вы меняете сертификаты, которые шифруют симметричный ключ, а не сам симметричный ключ. Симметричный ключ также следует периодически менять, но не вращать, просто добавьте новый симметричный ключ и начните использовать его для новых данных и обновления старых данных, чтобы ограничить масштаб грубой силы и снизить вероятность атак в день рождения. Обоснование состоит в том, что повторное шифрование неактивных данных часто является чрезмерно дорогостоящим. Большинство схем шифрования вращают ключ выше в иерархии шифрования (т. Е. Сертификаты, упомянутые выше), а не фактический симметричный ключ, используемый для шифрования данных.

Обоснование состоит в том, что повторное шифрование неактивных данных часто является чрезмерно дорогостоящим. Большинство схем шифрования вращают ключ выше в иерархии шифрования (т. Е. Сертификаты, упомянутые выше), а не фактический симметричный ключ, используемый для шифрования данных.

веб-сервисов Amazon — Как заставить работать ключи KMS AWS для разных аккаунтов?

Я пытаюсь настроить доступ для нескольких учетных записей, чтобы разрешить внешней учетной записи использовать мой ключ KMS для расшифровки данных из корзины S3.У меня есть ключ, политики, роли, настроенные с тем, что я считаю правильными грантами, но я не могу описать ключ из внешней учетной записи. Надеюсь получить информацию о том, что я делаю неправильно.

Учетная запись 111: ключ с предоставлением политики для корневого каталога внешней учетной записи (999)

{

«Версия»: «2012-10-17»,

"Id": "key-consolepolicy-3",

"Заявление": [

{

"Sid": "Включить разрешения пользователя IAM",

«Эффект»: «Разрешить»,

"Главный": {

"AWS": "arn: aws: iam :: 111: root"

},

«Действие»: «км: *»,

«Ресурс»: «*»

},

{

«Сид»: «Разрешить использование ключа»,

«Эффект»: «Разрешить»,

"Главный": {

«AWS»: [

"arn: aws: iam :: 999: root"

]

},

"Действие": [

"кмс: шифрование",

"кмс: расшифровать",

"кмс: ReEncrypt *",

"kms: GenerateDataKey *",

"кмс: DescribeKey"

],

«Ресурс»: «*»

},

{

«Сид»: «Разрешить подключение постоянных ресурсов»,

«Эффект»: «Разрешить»,

"Главный": {

«AWS»: [

"arn: aws: iam :: 999: root"

]

},

"Действие": [

"кмс: CreateGrant",

"км: ЛистГрантс",

"кмс: RevokeGrant"

],

"Ресурс": "*",

"Условие": {

"Bool": {

"kms: GrantIsForAWSResource": "true"

}

}

}

]

}

Роль в учетной записи 999 с прикрепленной политикой предоставления доступа к ключу от 111:

{

«Версия»: «2012-10-17»,

"Заявление": [

{

"Сид": "VisualEditor0",

«Эффект»: «Разрешить»,

"Действие": [

"кмс: RevokeGrant",

"кмс: CreateGrant",

«кмс: листГрантс»

],

«Ресурс»: «arn: aws: kms: us-west-2: 111: key / abc-def»

"Условие": {

"Bool": {

"kms: GrantIsForAWSResource": true

}

}

},

{

"Сид": "Визуальный редактор1",

«Эффект»: «Разрешить»,

"Действие": [

"кмс: расшифровать",

"кмс: шифрование",

"кмс: DescribeKey"

],

«Ресурс»: «arn: aws: kms: us-west-2: 111: key / abc-def»

},

{

"Сид": "Визуальный редактор2",

«Эффект»: «Разрешить»,

"Действие": [

"kms: GenerateDataKey",

"кмс: ReEncryptTo",

"кмс: ReEncryptFrom"

],

«Ресурс»: «*»

}

]

}

Тем не менее, когда я беру на себя роль 999, используя aws-shell:

aws> kms description-key --key-id = abc-def

Произошла ошибка (NotFoundException) при вызове операции DescribeKey: ключ 'arn: aws: kms: us-west-2: 999: key / abc-def' не существует

Определение шифрования

Что такое шифрование?

Шифрование — это средство защиты цифровых данных с использованием одного или нескольких математических методов вместе с паролем или «ключом», используемым для дешифрования информации. В процессе шифрования информация преобразуется с использованием алгоритма, который делает исходную информацию нечитаемой. Например, этот процесс может преобразовать исходный текст, известный как открытый текст, в альтернативную форму, известную как зашифрованный текст. Когда авторизованному пользователю необходимо прочитать данные, он может расшифровать данные с помощью двоичного ключа. Это преобразует зашифрованный текст обратно в открытый текст, чтобы авторизованный пользователь мог получить доступ к исходной информации.

В процессе шифрования информация преобразуется с использованием алгоритма, который делает исходную информацию нечитаемой. Например, этот процесс может преобразовать исходный текст, известный как открытый текст, в альтернативную форму, известную как зашифрованный текст. Когда авторизованному пользователю необходимо прочитать данные, он может расшифровать данные с помощью двоичного ключа. Это преобразует зашифрованный текст обратно в открытый текст, чтобы авторизованный пользователь мог получить доступ к исходной информации.

Шифрование — важный способ защиты конфиденциальной информации от взлома для частных лиц и компаний.Например, веб-сайты, которые передают номера кредитных карт и банковских счетов, всегда должны шифровать эту информацию, чтобы предотвратить кражу личных данных и мошенничество. Математическое изучение и применение шифрования известно как криптография.

Ключевые выводы

- Шифрование — это средство защиты данных путем их математического кодирования, так что они могут быть прочитаны или расшифрованы только теми, у кого есть правильный ключ или шифр.

- Процессы цифрового шифрования преобразуют данные с использованием алгоритма, который делает исходную информацию нечитаемой, за исключением авторизованных пользователей.

- Шифрование имеет решающее значение в мире цифровых технологий для обеспечения конфиденциальности и безопасности личной информации, сообщений и финансовых транзакций.

Как работает шифрование

Сила шифрования зависит от длины ключа безопасности шифрования. Во второй четверти 20 века веб-разработчики использовали либо 40-битное шифрование, которое представляет собой ключ с 2 40 возможными перестановками, либо 56-битное шифрование. Однако к концу века хакеры смогли взломать эти ключи с помощью атак грубой силы.Это привело к использованию 128-битной системы в качестве стандартной длины шифрования для веб-браузеров.

Advanced Encryption Standard (AES) — это протокол для шифрования данных, созданный в 2001 году Национальным институтом стандартов и технологий США. AES использует размер блока 128 бит и длину ключа 128, 192 и 256 бит.

AES использует размер блока 128 бит и длину ключа 128, 192 и 256 бит.

AES использует алгоритм с симметричным ключом. Это означает, что для шифрования и дешифрования данных используется один и тот же ключ. Алгоритмы с асимметричным ключом используют разные ключи для процессов шифрования и дешифрования.

Сегодня 128-битное шифрование является стандартом, но большинство банков, военных и правительств используют 256-битное шифрование.

Шифрование лежит в основе безопасности и функциональности децентрализованных криптовалют, таких как биткойн.

Пример шифрования

В мае 2018 года Wall Street Journal сообщил, что, несмотря на важность и доступность шифрования, многие корпорации по-прежнему не могут зашифровать конфиденциальные данные. По некоторым оценкам, в 2016 году компании зашифровали только одну треть всех конфиденциальных корпоративных данных, оставив оставшиеся две трети уязвимыми для кражи или мошенничества.

Шифрование затрудняет анализ собственных данных с использованием стандартных средств или искусственного интеллекта. А возможность быстрого анализа данных иногда может означать разницу между тем, какая из двух конкурирующих компаний получает рыночное преимущество; это частично объясняет, почему компании сопротивляются шифрованию данных.

Потребители должны понимать, что шифрование не всегда защищает данные от взлома. Например, в 2013 году хакеры атаковали Target Corporation и сумели взломать информацию о 40 миллионах кредитных карт.По словам Target, информация о кредитной карте была зашифрована, но изощренность хакеров все же взломала шифрование. Этот взлом был одним из крупнейших взломов подобного рода в истории США, и он привел к расследованию, проведенному Секретной службой США и Министерством юстиции.

Общие методы шифрования

Существует несколько общих методов шифрования. Первый известен как криптография с симметричным шифрованием. Он использует тот же секретный ключ для шифрования необработанного сообщения в источнике, передачи зашифрованного сообщения получателю и затем дешифрования сообщения в месте назначения. Простой пример представляет алфавиты с числами — скажем, «A» — «01», «B» — «02» и т. Д. Сообщение типа «HELLO» будет зашифровано как «0805121215», и это значение будет передано по сети получателю (ям). После получения получатель расшифрует его, используя ту же обратную методологию — «08» — «H», «05» — «E» и так далее, чтобы получить исходное значение сообщения «HELLO». Даже если неавторизованные стороны получат зашифрованное сообщение «0805121215», оно не будет иметь для них никакой ценности, если они не знают методологию шифрования.Вышеупомянутое является одним из простейших примеров симметричного шифрования, но существует множество сложных вариантов для повышения безопасности. Этот метод предлагает преимущества простой реализации с минимальными операционными издержками, но страдает проблемами безопасности общего ключа и проблемами масштабируемости.

Простой пример представляет алфавиты с числами — скажем, «A» — «01», «B» — «02» и т. Д. Сообщение типа «HELLO» будет зашифровано как «0805121215», и это значение будет передано по сети получателю (ям). После получения получатель расшифрует его, используя ту же обратную методологию — «08» — «H», «05» — «E» и так далее, чтобы получить исходное значение сообщения «HELLO». Даже если неавторизованные стороны получат зашифрованное сообщение «0805121215», оно не будет иметь для них никакой ценности, если они не знают методологию шифрования.Вышеупомянутое является одним из простейших примеров симметричного шифрования, но существует множество сложных вариантов для повышения безопасности. Этот метод предлагает преимущества простой реализации с минимальными операционными издержками, но страдает проблемами безопасности общего ключа и проблемами масштабируемости.

Второй метод называется шифрованием с асимметричным шифрованием, в котором для шифрования и дешифрования данных используются два разных ключа — открытый и частный. Открытый ключ может распространяться открыто, как и адрес получателя средств, а закрытый ключ известен только владельцу.В этом методе человек может зашифровать сообщение, используя открытый ключ получателя, но его можно расшифровать только с помощью закрытого ключа получателя. Этот метод помогает достичь двух важных функций аутентификации и шифрования для транзакций с криптовалютой. Первое достигается, когда открытый ключ проверяет парный закрытый ключ для подлинного отправителя сообщения, а второе достигается, поскольку только держатель парного закрытого ключа может успешно расшифровать зашифрованное сообщение.

Третий метод криптографии — это хеширование, которое используется для эффективной проверки целостности данных транзакций в сети или для проверки точности данных, которые были скопированы или загружены по сравнению с оригиналом.Типичные хэш-функции принимают входные данные переменной длины для возврата выходных данных фиксированной длины. Верность можно проверить, запустив соответствующие данные через ту же хеш-функцию и убедившись, что они идентичны исходным хешированным данным. Хеширование работает, потому что очень сложно восстановить исходные данные только с учетом хешированного вывода. Хеширование также используется, потому что это сложно с вычислительной точки зрения, что делает возможным блочный майнинг для криптовалют. Кроме того, цифровые подписи дополняют эти различные криптографические процессы, позволяя подлинным участникам подтверждать свою личность в сети.

Верность можно проверить, запустив соответствующие данные через ту же хеш-функцию и убедившись, что они идентичны исходным хешированным данным. Хеширование работает, потому что очень сложно восстановить исходные данные только с учетом хешированного вывода. Хеширование также используется, потому что это сложно с вычислительной точки зрения, что делает возможным блочный майнинг для криптовалют. Кроме того, цифровые подписи дополняют эти различные криптографические процессы, позволяя подлинным участникам подтверждать свою личность в сети.

Множественные варианты вышеуказанных методов с желаемыми уровнями настройки могут быть реализованы в различных приложениях криптографии.

Анализ безопасности— Hushmail Help

Техническое объяснение

Конфиденциальные операции с использованием вашей парольной фразы, закрытого ключа и тела электронных писем выполняются компонентом Encryption Engine. Когда вы получаете доступ к своей электронной почте, на веб-сервере активируется Encryption Engine. Ваш веб-браузер будет связываться с веб-сервером через зашифрованное соединение SSL, давая команду Encryption Engine выполнять функции шифрования, дешифрования и подписи, используя ваш закрытый ключ и парольную фразу.

Подробная информация о том, что защищено

| Тип информации | Уровень защиты |

| Источник случайных данных при создании новых ключей PGP | Энтропия, собранная на сервере |

| Парольная фраза, зашифрованная при передаче от браузера на веб-сервер | SSL |

| Парольная фраза зашифрована в хранилище на веб-сервере | SHA256 |

| Парольная фраза расшифрована на веб-сервере | Парольная фраза используется в расшифрованном виде на веб-сервере для расшифровки закрытого ключа |

| Закрытый ключ, зашифрованный при передаче между браузером на веб-сервер | Закрытый ключ не передан |

| Закрытый ключ зашифрован в хранилище | PGP |

| Закрытый ключ расшифрован на веб-сервере | Секретный ключ расшифрован и используется на сервере для расшифровки и подписи сообщений (на время вашего сеанса) |

| Следующие примеры применимы к электронным письмам, отправленным с использованием шифрования с открытым ключом: | |

| Тело сообщения зашифровано при передаче из браузера на веб-сервер | SSL |

| Тело сообщения зашифровано во время передачи между веб-сервером и учетной записью электронной почты получателя | PGP (плюс SSL, если поддерживается получателем) |

| Тело сообщения зашифровано в хранилище на веб-сервере | PGP |

| Тело сообщения известно веб-серверу | Да, после того, как сообщение выходит из шифрования SSL, тело временно отображается на сервере до того, как шифрование PGP вступит в силу |

| Заголовки сообщений, зашифрованные при передаче из браузера на веб-сервер | SSL |

| Заголовки сообщений, зашифрованные во время передачи между веб-сервером и учетной записью электронной почты получателя | SSL (если поддерживается получателем) |

| Заголовки сообщений в хранилище на веб-сервере | Не зашифровано |

Анализ уязвимостей веб-почты

| Атака | Уровень защиты |

| Следующие примеры применимы к электронным письмам, отправленным с использованием шифрования с открытым ключом: | |

| Злоумышленник прослушивает ваше интернет-соединение | Защищено |

| Злоумышленник получает доступ к электронной почте, хранящейся на сервере | Защищено |

| Злоумышленник получает доступ к базам данных сервера | Защищено |

| Злоумышленник взламывает веб-сервер после того, как вы получили доступ к вашей электронной почте | В основном защищен (есть вероятность, что некоторые конфиденциальные данные могут остаться в памяти) |

| Злоумышленник полностью контролирует веб-сервер, пока вы обращаетесь к вашей электронной почте | Не защищено |

| Злоумышленник полностью контролирует веб-сервер, пока вы впервые регистрируетесь на Hushmail | Не защищено |

| Злоумышленник получает доступ к вашему компьютеру после того, как вы получили доступ к вашей электронной почте | В основном защищен (есть вероятность, что некоторые конфиденциальные данные могут остаться в памяти) |

| Злоумышленник имеет доступ к вашему компьютеру до того, как вы получите доступ к вашей электронной почте (и может устанавливать такие программы, как регистраторы ключей) | Не защищено |

Анализ уязвимостей приложения Hushmail для iPhone

| Атака | Уровень защиты |