Token что такое: Что такое токен — Удостоверяющий центр — СКБ Контур

Что такое токен ICO? | Rusbase

Что такое токен ICO на самом деле?

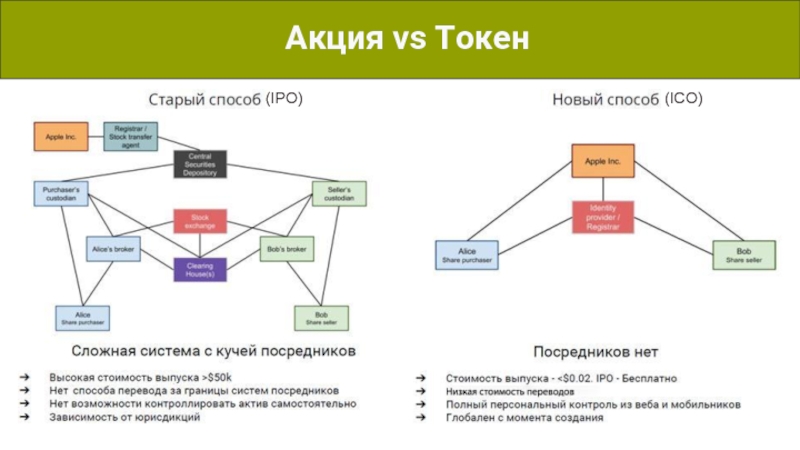

Когда компания решает привлечь инвестиции на развитие, она выпускает токены — это процесс называется ICO. Выпускаемые токены могут носить разные функции. Например, если это ICO криптовалюты, инвесторы покупают токены-жетоны, которые в будущем могут вырасти в цене.

Также выпускаются токены-акции — аналог традиционных акций, который будет приносить инвестору дивиденды. Существуют и кредитные токены, которые компания использует как займы, а инвесторы получают с них процентный доход от суммы, которую они потратили.

Получается, что токены ICO представляют собой некое обязательство перед владельцем токена о предоставлении ему чего-либо взамен вложенных фиатных денег или криптовалют.

Токен и криптовалюта — что это такое и в чём разница?

Токены, которые используются в ICO, ничего общего с криптовалютами не имеют, если это, конечно, не ICO новой криптовалюты.

Криптовалюта — это внутренняя расчётная единица публичного блокчейна.

Токены — это цифровой актив, который инвестор получает от компании в обмен на деньги.

Криптовалюту добывают с помощью майнинга, а эмиссию токенов производит тот, кто их выпустил. Но самое главное различие токена и криптовалюты в том, что у токена нет блокчейна и кошелька, а у криптовалюты есть.

Чем отличается токен от криптовалюты?

Для чего нужен токен ICO?

ICO запускается для того, чтобы поднять денег. Взамен на них предлагается токен, выполняющий функцию контракта, по которому владельцу предоставят что-то взамен. Это значит, что инвестор покупает за криптовалюту или фиатные деньги право на получение заранее определённных плюшек. Каких именно — зависит от того, что стартап предлагает взамен.

Распределение токенов в ICO

Почти все ICO проходят одинаково: организаторы публикуют адрес кошелька и просят прислать на него деньги, а после окончания сбора средств отправляют на кошельки инвесторов цифровые акции. Распределяется заранее определенное количество токенов пропорционально вложенным деньгам среди покупателей.

Как купить токены ICO

Купить токены можно через биржи, с рук или в ходе ICO. Узнать о предстоящих или активных ICO можно здесь и здесь. Иногда для участия нужно зарегистрироваться на сайте, иногда поставить галочки для согласия на условия.

Где купить токены ICO после ICO

После ICO токены торгуются на биржах, где меняются в цене, причём рост цены ничем не гарантирован. Инвесторы могут ввести свои токены на биржу и обменивать их на другие криптоактивы или традиционные валюты, получая в случае роста стоимости токенов прибыль.

Как продать токены ICO

Покупая токены, инвесторы хотят получить выгоду от дальнейшей продажи или воспользоваться ими по прямому назначению, получив услуги, взамен на которые приобретались цифровые акции. Продать свои токены можно там же, где и приобрести — биржа или заинтересованный покупатель.

Продать свои токены можно там же, где и приобрести — биржа или заинтересованный покупатель.

Выпуск токенов ICO

Существуют специальные платформы для выпуска токенов. Одни из популярных — Ethereum, Waves, NEM, EOS и KickICO. У каждой свои преимущества: например, у Ethereum самая большая аудитория — 5 млн пользователей, у Waves высокая скорость выпуска токенов, а у KickICO встроенные инструменты для проведения ICO. Поэтому следить за появлением новых токенов можно и на платформах, где сидят ICO-шники.

Покупать токены или не покупать?

Ответа на этот вопрос нет, но есть актуальная для всех высокорискованных инвестиций рекомендация – вкладывать в ICO стоит только ту сумму, которую вы готовы потерять.

Материалы по теме:

Рейтинг крупнейших ICO в мире и в России

Где брать деньги на блокчейн в условиях тотального регулирования

Стартапу, выходящему на ICO, нужен ментор. Зачем?

Зачем?

Как мы продвигаем ICO через блогеров

Как написать хороший White paper для ICO

Контент-маркетинг для продвижения ICO: 3 практических совета

Рекордсмены ICO: кто и как привлекает сотни миллионов долларов

Что такое NFT-токены. И при чем тут Бэнкси :: РБК.Крипто

За последний месяц интерес к невзаимозаменяемым токенам (NFT) значительно вырос, в одном только феврале объем торгов им составил $340 млн, что больше, чем объем торгов за весь 2020 год.

В NFT-токен была конвертирована и сожженная работа художника Бэнкси «Morons (White)», которую блокчейн-компания Injective Protocol купила у галереи Taglialatella Gallery в Нью-Йорке за $95 тыс. После сожжения принта блокчейн-компания создана невзаимозаменямый токен, привязанный к «цифровому образу предмета искусства». Это первый известный случай превращения физически существующего произведения искусства в виртуальный актив, заявил представитель Injective Protocol Мирза Уддин. Созданный токен планируют продать на аукционе за криптовалюту.

Что такое NFT

Каждая запись в блокчейне называется токеном. Однако в открытом блокчейне все токены равны друг другу и взаимозаменяемы. Это означает, что один токен можно заменить другим таким же токеном и ничего не изменится. Но технология Non Fungible Token (NFT) работает по-другому.

Технология NFT была создана в 2017 году на основе смарт-контрактов Ethereum. По информации аналитического сервиса Nonfungible, за время существования NFT было продано 5,35 млн токенов.

Где используют NFT

В феврале невзаимозаменяемые токены активно внедрялись в сферу искусства. Например, диджей 3LAU стал первым музыкантом, который токенизировал собственный альбом и продал его ограниченным тиражом. На этом ему удалось заработать $11,6 млн. Аналогично поступила певица Граймс, известная как мать ребенка Илона Маска (родился в мае прошлого года). Она продала 400 NFT-токенов, которые были привязаны к четырем рисункам, созданным лично ей и ее братом.

Также невзаимозаменяемые токены используют в игровой индустрии для подтверждения владения виртуальными активами, при регистрации доменных имен, а также в сфере недвижимости.

Как начать работать с NFT

Художники, желающие токенизировать свою работу, могут сделать это на площадках Rarible или OpenSea. Там же можно купить свой первый токен, привязанный к работе другого автора. Примечательно, что OpenSea создает NFT-токен только тогда, когда на него уже нашелся покупатель. Это избавляет автора от дополнительных расходов в виде комиссии в сети Ethereum. Rarible же создает NFT-токен сразу при загрузке работы и взимает комиссию с ее автора.

Перспективы невзаимозаменяемых токенов

NFT могут произвести революцию в сфере контроля авторских прав, считает CEO Xena Financial Systems Антон Кравченко. По его мнению, с помощью токенов радиостанции станет проще получать права на трансляцию музыкальных треков, а стриминговым сервисам — покупать права на показ фильмов и сериалов.

«Сейчас рынок прав на показы и на вещание не очень эффективный, есть какое-то количество «трения», издержек при передаче прав, перепродажа чаще всего вообще невозможна. Все это можно изменить с помощью NFT, но на развитие может потребоваться около 10 лет», — отметил Кравченко.

Операции с токенами очевидно дешевле, проще и быстрее, чем операции с реальными объектами, с которым они привязаны, подчеркнул руководитель финтех-компании Exantech Денис Восквицов. По его словам, площадки по созданию и продаже NFT-токенов только начали развиваться.

2021 год станет мощным прорывом для нового тренда, считает директор Binance в России и СНГ Глеб Костарев. Он напомнил о предположении аналитика Messari Research Мейсона Нистрома, что в текущем году рыночная капитализация NFT может увеличиться в 3-4 раза по сравнению с 2020 годом.

Автор

Алексей Корнеев

Токен Авторизации / Хабр

В настоящее время киберпреступность стала проблемой мирового уровня. Например, Дмитрий Самарцев, директор BI.ZONE в сфере кибербезопасности привёл на Всемирном экономическом форуме следующие цифры. В 2018 году ущерб мировой экономики от киберпреступности составил по его словам 1.5 триллиона долларов. В 2022 году прогнозируются потери уже в 8 триллионов, а в 2030 ущерб от киберпреступлений может превысить 90 триллионов долларов. Чтобы уменьшить потери от киберпреступлений, необходимо совершенствовать методы обеспечения безопасности пользователей. В настоящее время существует множество методов аутентификации и авторизации, которые помогают реализовать надежную стратегию безопасности. Среди них многие эксперты выделяют в качестве лучшей авторизацию на основе токенов.

Например, Дмитрий Самарцев, директор BI.ZONE в сфере кибербезопасности привёл на Всемирном экономическом форуме следующие цифры. В 2018 году ущерб мировой экономики от киберпреступности составил по его словам 1.5 триллиона долларов. В 2022 году прогнозируются потери уже в 8 триллионов, а в 2030 ущерб от киберпреступлений может превысить 90 триллионов долларов. Чтобы уменьшить потери от киберпреступлений, необходимо совершенствовать методы обеспечения безопасности пользователей. В настоящее время существует множество методов аутентификации и авторизации, которые помогают реализовать надежную стратегию безопасности. Среди них многие эксперты выделяют в качестве лучшей авторизацию на основе токенов.

До появления токена авторизации повсеместно использовалась система паролей и серверов. Сейчас эта система всё ещё остаётся актуальной из-за своей простоты и доступности. Используемые традиционные методы гарантируют пользователям возможность получить доступ к их данным в любое время. Это не всегда эффективно.

Рассмотрим эту систему. Как правило, идеология их применения базируется на следующих принципах:

Осуществляется генерация аккаунтов, т.е. люди придумывают сочетание букв, цифр или любых известных символов, которые станут логином и паролем.

Для осуществления возможности входа на сервер, пользователю требуется сохранять эту уникальную комбинацию и всегда иметь к ней доступ.

При необходимость заново подключиться к серверу и авторизироваться под своим аккаунтом, пользователю требуется заново вводить пароль и логин.

Кража паролей – это далеко не уникальное событие. Один из первых задокументированных подобных случаев произошел еще в 1962 году. Людям не просто запоминать разные комбинации символов, поэтому они часто записывают все свои пароли на бумаге, используют один и тот же вариант в нескольких местах, лишь слегка модифицируют с помощью добавления символов или изменением регистра некий старый пароль, чтобы использовать его в новом месте, из-за чего два пароля становятся крайне схожи. Логины по той же причине часто делаются одинаковые, идентичные.

Логины по той же причине часто делаются одинаковые, идентичные.

Помимо опасности кражи данных и сложности с хранением информации, пароли также требуют проверки подлинности сервера, что увеличивает нагрузку на память. Каждый раз, когда пользователь входит в систему, компьютер создает запись транзакции.

Авторизация токенов – это система, работающая совершенно иначе. С помощью авторизации токенов вторичная служба проверяет запрос сервера. Когда проверка завершена, сервер выдает токен и отвечает на запрос. У пользователя все еще может быть один пароль для запоминания, но токен предлагает другую форму доступа, которую гораздо труднее украсть или преодолеть. И запись сеанса не занимает места на сервере. По сути токен авторизации — это устройство, предназначенное для обеспечения информационной безопасности пользователя, также используется для идентификации его владельца. Как правило, это физическое устройство, используемое для упрощения аутентификации.

Типы токенов авторизации

Токены авторизации различаются по типам. Рассмотрим их:

Рассмотрим их:

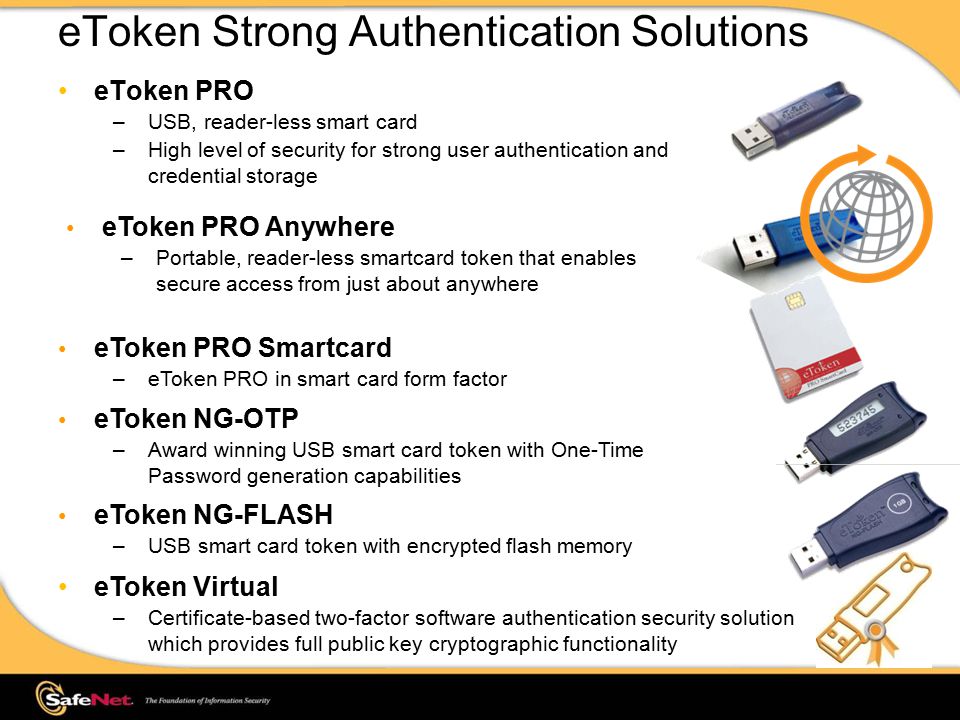

Устройства, которые необходимо подключить физически. Например: ключи, диски и тому подобные. Тот, кто когда-либо использовал USB-устройство или смарт-карту для входа в систему, сталкивался с подключенным токеном.

Устройства, которые находятся достаточно близко к серверу, чтобы установить с ним соединение, но оно не подключаются физически. Примером такого типа токенов может служить «magic ring» от компании Microsoft.

устройства, которые могут взаимодействовать с сервером на больших расстояниях.

Во всех трех случаях пользователь должен что-то сделать, чтобы запустить процесс. Например, ввести пароль или ответить на вопрос. Но даже когда эти шаги совершаются без ошибок, доступ без токена получить невозможно.

Процесс токен авторизации

Авторизация с помощью токена происходит следующим образом. Сначала человек запрашивает доступ к серверу или защищенному ресурсу. Запрос обычно включает в себя ввод логина и пароля. Затем сервер определяет, может ли пользователь получить доступ. После этого сервер взаимодействует с устройством: ключ, телефон, USB или что-то ещё. После проверки сервер выдает токен и отправляет пользователю. Токен находится в браузере, пока работа продолжается. Если пользователь попытается посетить другую часть сервера, токен опять связывается с ним. Доступ предоставляется или, наоборот, запрещается на основе выданного токена.

Затем сервер определяет, может ли пользователь получить доступ. После этого сервер взаимодействует с устройством: ключ, телефон, USB или что-то ещё. После проверки сервер выдает токен и отправляет пользователю. Токен находится в браузере, пока работа продолжается. Если пользователь попытается посетить другую часть сервера, токен опять связывается с ним. Доступ предоставляется или, наоборот, запрещается на основе выданного токена.

Администраторы устанавливают ограничения на токены. Можно разрешить одноразовый токен, который немедленно уничтожается, когда человек выходит из системы. Иногда устанавливается маркер на самоуничтожение в конце определенного периода времени.

Что такое аутентификация на основе токенов?

Аутентификация на основе токенов — это один из многих методов веб-аутентификации, используемых для обеспечения безопасности процесса проверки. Существует аутентификация по паролю, по биометрии. Хотя каждый метод аутентификации уникален, все методы можно разделить на 3 категории:

аутентификация по паролю (обычное запоминание комбинации символов)

аутентификация по биометрии (отпечаток пальца, сканирование сетчатки глаза, FaceID)

аутентификация токенов

Аутентификация токенов требует, чтобы пользователи получили сгенерированный компьютером код (или токен), прежде чем им будет предоставлен доступ в сеть. Аутентификация токенов обычно используется в сочетании с аутентификацией паролей для дополнительного уровня безопасности (двухфакторная аутентификация (2FA)). Если злоумышленник успешно реализует атаку грубой силы, чтобы получить пароль, ему придется обойти также уровень аутентификации токенов. Без доступа к токену получить доступ к сети становится труднее. Этот дополнительный уровень отпугивает злоумышленников и может спасти сети от потенциально катастрофических нарушений.

Аутентификация токенов обычно используется в сочетании с аутентификацией паролей для дополнительного уровня безопасности (двухфакторная аутентификация (2FA)). Если злоумышленник успешно реализует атаку грубой силы, чтобы получить пароль, ему придется обойти также уровень аутентификации токенов. Без доступа к токену получить доступ к сети становится труднее. Этот дополнительный уровень отпугивает злоумышленников и может спасти сети от потенциально катастрофических нарушений.

Как токены работают?

Во многих случаях токены создаются с помощью донглов или брелоков, которые генерируют новый токен аутентификации каждые 60 секунд в соответствии с заданным алгоритмом. Из-за мощности этих аппаратных устройств пользователи должны постоянно держать их в безопасности, чтобы они не попали в чужие руки. Таким образом, члены команды должны отказаться от своего ключа или брелока, если команда распадается.

Наиболее распространенные системы токенов содержат заголовок, полезную нагрузку и подпись. Заголовок состоит из типа полезной нагрузки, а также используемого алгоритма подписи. Полезная нагрузка содержит любые утверждения, относящиеся к пользователю. Подпись используется для доказательства того, что сообщение не подвергалось опасности при передаче. Эти три элемента работают вместе, чтобы создать высокоэффективную и безопасную систему аутентификации.

Заголовок состоит из типа полезной нагрузки, а также используемого алгоритма подписи. Полезная нагрузка содержит любые утверждения, относящиеся к пользователю. Подпись используется для доказательства того, что сообщение не подвергалось опасности при передаче. Эти три элемента работают вместе, чтобы создать высокоэффективную и безопасную систему аутентификации.

Хотя эти традиционные системы аутентификации токенов все еще действуют сегодня, увеличение количества смартфонов сделал аутентификацию на основе токенов проще, чем когда-либо. Смартфоны теперь могут быть дополнены, чтобы служить генераторами кодов, предоставляя конечным пользователям коды безопасности, необходимые для получения доступа к их сети в любой момент времени. В процессе входа в систему пользователи получают криптографически безопасный одноразовый код доступа, который ограничен по времени 30 или 60 секундами, в зависимости от настроек на стороне сервера. Эти мягкие токены генерируются либо приложением-аутентификатором на устройстве, либо отправляются по запросу через SMS.

Появление аутентификации на основе токенов смартфонов означает, что у большинства сотрудников уже есть оборудование для генерации кодов. В результате затраты на внедрение и обучение персонала сведены к минимуму, что делает эту форму аутентификации на основе токенов удобным и экономически выгодным вариантом для многих компаний.

Безопасно ли использование токенов?

По мере роста киберпреступности и усложнение методов атак должны совершенствоваться методы и политика защиты. Из-за растущего использования атак “грубой силой”, перебора по словарю и фишинга для захвата учетных данных пользователей становится совершенно очевидно, что аутентификации по паролю уже недостаточно, чтобы противостоять злоумышленникам.

Аутентификация на основе токенов, когда она используется в тандеме с другими методами аутентификации, создает барьер 2FA, предназначенный для того, чтобы остановить даже самого продвинутого хакера. Поскольку токены могут быть получены только с устройства, которое их производит — будь то брелок или смартфон, системы авторизации токенов считаются очень безопасными и эффективными.

Но, несмотря на множество преимуществ, связанных с платформой токенов, всегда остается небольшой риск. Конечно, токены на базе смартфонов невероятно удобны в использовании, но смартфоны также представляют собой потенциальные уязвимости. Токены, отправленные в виде текстов, более рискованны, потому что их можно перехватить во время передачи. Как и в случае с другими аппаратными устройствами, смартфоны также могут быть потеряны или украдены и оказаться в руках злоумышленников.

Рекомендации по аутентификации на основе токенов

Реализация надежной стратегии аутентификации имеет решающее значение, когда речь идет о том, чтобы помочь клиентам защитить свои сети от нарушения безопасности. Но для того, чтобы стратегия действительно была эффективной, требуется выполнение нескольких важных основных условий:

Правильный веб-токен. Хотя существует целый ряд веб-токенов, ни один из них не может обеспечить ту же надежность, которую предоставляет веб-токен JSON (JWT). JWT считается открытым стандартом (RFC 7519) для передачи конфиденциальной информации между несколькими сторонами.

Обмен информацией осуществляется цифровой подписью с использованием алгоритма или сопряжения открытого и закрытого ключей для обеспечения оптимальной безопасности.

Обмен информацией осуществляется цифровой подписью с использованием алгоритма или сопряжения открытого и закрытого ключей для обеспечения оптимальной безопасности.Приватность.

Использование HTTPS-соединений. HTTPS-соединения были построены с использованием протоколов безопасности, включающих шифрование и сертификаты безопасности, предназначенные для защиты конфиденциальных данных. Важно использовать HTTPS-соединение, а не HTTP или любой другой протокол соединения при отправке токенов, так как эти в ином случае возрастает риск перехвата со стороны злоумышленника.

Что такое JSON веб-токены?

JSON Web Token (JWT) — это открытый стандарт (RFC 7519), который определяет компактный и автономный способ безопасной передачи информации между сторонами в виде объекта JSON. Эта информация может быть подтверждена благодаря цифровой подписи. JWT может быть подписан с помощью секрета (с помощью алгоритма HMAC) или иным образом, например, по схемам RSA или ECDSA.

В своей компактной форме веб-токены JSON состоят из трех частей, разделенных точками: заголовок, полезная нагрузка, подпись. Поэтому JWT выглядит обычно выглядит следующим образом: «xxxx.yyyy.zzzz».

Заголовок состоит из двух частей: типа токена, которым является JWT, и используемого алгоритма подписи, такого как HMAC SHA256 или RSA.

Вторая часть токена — это полезная нагрузка, содержащая информацию о пользователе и необходимые дополнительные данные. Такая информация бывает зарегистрированной, публичной и частной.

Зарегистрированная — это набор ключей, который не является обязательными, но рекомендуются для обеспечения улучшения безопасности. Например, iss — уникальный идентификатор стороны, генерирующей токен, exp — время в формате Unix Time, определяющее момент, когда токен станет не валидным, и другие.

Публичная информация может быть определена по желанию теми, кто использует JWT. Но они должны быть определены в реестре веб-токенов IANA JSON или определены как URI, который содержит устойчивое к коллизиям пространство имен. Частная — это пользовательская информация, созданная для обмена данными между сторонами, которые согласны их использовать. Получим вторую часть с помощью кодирования Base64Url.

Частная — это пользовательская информация, созданная для обмена данными между сторонами, которые согласны их использовать. Получим вторую часть с помощью кодирования Base64Url.

Тоже не понял, что за прикол там происходит.

Подпись же используется для проверки того, что сообщение не было изменено по пути, а в случае токенов, подписанных закрытым ключом, она также может подтвердить, что отправитель JWT тот, за себя выдает.

Выходные данные представляют собой три строки Base64-URL, разделенные точками, которые могут быть легко переданы в средах HTML и HTTP, будучи при этом более компактными по сравнению со стандартами на основе XML, такими как SAML.

Пример:

eyJhbGciOiJIUzUxMiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NSIsIm5hbWUiOiJKb2huIEdvbGQiLCJhZG1pbiI6dHJ1ZX0K.LIHjWCBORSWMEibq-tnT8ue_deUqZx1K0XxCOXZRrBIК плюсам использования JWT можно отнести размер — токены в этом языке кода крошечные и могут быть переданы между двумя пользователями довольно быстро; простоту — токены могут быть сгенерированы практически из любого места, и их не нужно проверять на сервере; контроль — можно указать, к чему пользователь может получить доступ, как долго будет длиться это разрешение и что он может делать во время входа в систему.

К минусам стоит отнести всего один ключ — JWT полагается на один ключ, из-за чего вся система окажется под угрозой в случае, если он будет скомпрометирован; сложность — JWT токены не так просто понять, из-за чего, разработчик, не обладающий глубокими знаниями алгоритмов криптографической подписи, может непреднамеренно поставить систему под угрозу; ограничения — нет возможности отправлять сообщения всем клиентам, и невозможно управлять клиентами со стороны сервера.

Почему стоит использовать токены авторизации?

Многие люди считают, что если текущая стратегия работает хорошо (пусть и с некоторыми ошибками), то нет смысла что-то менять. Но токены авторизации могут принести множество выгод.

Они хороши для администраторов систем, которые часто предоставляют временный доступ, т.е. база пользователей колеблется в зависимости от даты, времени или особого события. Многократное предоставление и отмена доступа создаёт серьёзную нагрузку на людей.

Токены авторизации позволяют обеспечить детальный доступ, т. е. сервер предоставляет доступ на основе определенных свойств документа, а не свойств пользователя. Традиционная система логинов и паролей не допускает такой тонкой настройки деталей.

е. сервер предоставляет доступ на основе определенных свойств документа, а не свойств пользователя. Традиционная система логинов и паролей не допускает такой тонкой настройки деталей.

Токены авторизации могут обеспечить повышенную безопасность. Сервер содержит конфиденциальные документы, которые могут нанести компании или стране серьезный ущерб при выпуске. Простой пароль не может обеспечить достаточную защиту.

Есть и другие преимущества использования этой технологии. Но даже уже перечисленных достаточно, чтобы внедрить её на сервера.

Что такое токен авторизации и зачем он нужен

Если вы регулярно отправляете электронную отчётность, то наверняка уже видели квитанции с предупреждениями следующего содержания:

«Додатково повідомляємо: особистий ключ електронного підпису розміщено на незахищеному носії інформації, при цьому відповідно до вимог Закону України «Про електронні довірчі послуги» – особистий ключ кваліфікованого електронного підпису повинен зберігатись у захищеному носії інформації (у кваліфікованому засобі електронного підпису). »

»

Что же означает это предупреждение и как оно касается предпринимателей, мы разберём в этой статье.

Что говорится в Законе Украины «Про електронні довірчі послуги»?

Данный закон вступил в силу ещё с 07.11.2018 года. На данный момент проходит проверка использования защищённых ключей среди предпринимателей, которые платят налоги, независимо от формы собственности, используемого ПО и сертификатов ключей. В соответствии с законом, защищённый ключ, это тот, который прошёл проверку и получил подтверждение, указанное в сертификате, того, что хранится на специальном носителе и принадлежит подписывающему или создателю электронного ключа (печати).

С помощью уведомления, ГФС предупреждает о том, что в сертификате ключ не указан, и что он хранится на защищенном носителе. Стоит отметить, что уведомление никак не влияет на обработку вашей электронной документации, оно служит для предупреждения пользователей, что в будущем защищённые носители нужно будет использовать обязательно.

Что такое «токен» и как он выглядит?

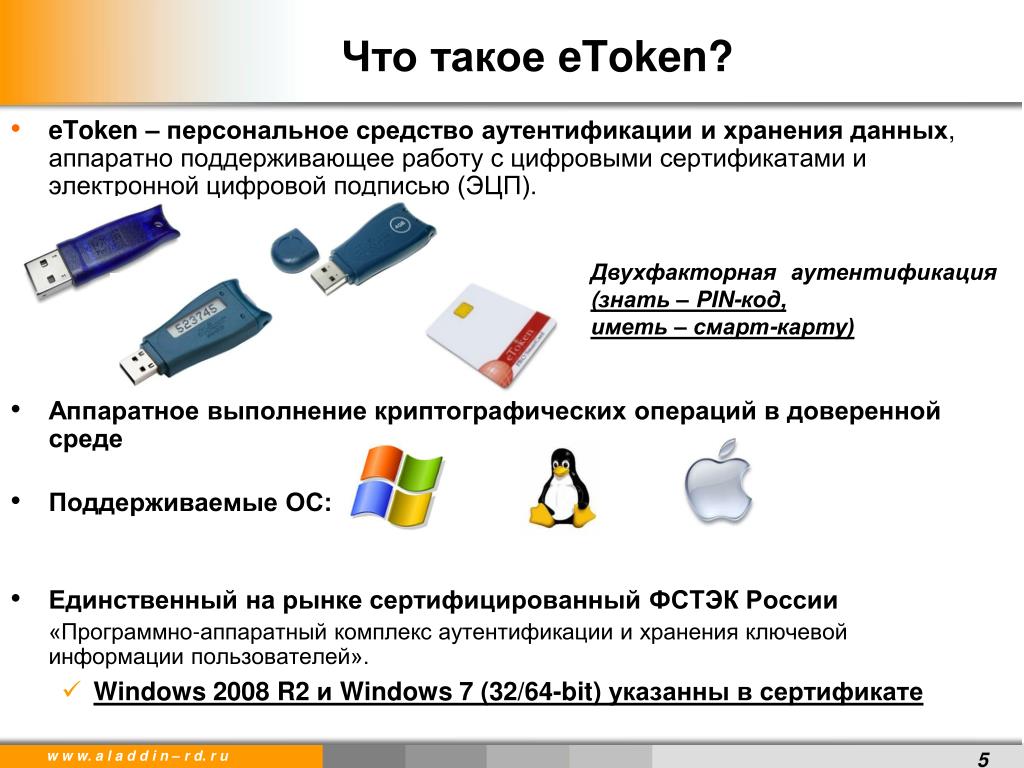

Тонен, или же защищённый носитель, предназначен для хранения информации об электронных подписях и их владельце. Выглядит он как USB-флешка или смарт-карта (пластиковая карта с чипом) и обеспечивает информационную безопасность пользователя.

Чем токен отличается от обычной флешки?

- Обеспечивает неизвлекаемость личного ключа, невозможность его переноса и копирования.

- Генерация подписи происходит внутри токена, а не на вашем компьютере.

- Защищён паролем от несанкционированного использования (не более 7 попыток подбора).

Таким образом, токен полностью защищает вашу электронную печать от подделки, копирования и неправомерного использования. В случае, если пароль не будет введён правильно с седьмого раза, ключ будет заблокирован.

Важно! Для каждого ключа предусмотрен собственный носитель.

Зачем и кому необходимы токены?

Закон Украины «Про електронні довірчі послуги» касается всех пользователей электронных подписей, которые платят налоги. Без подписи с защищённого носителя, электронные документы не будут приниматься в обработку с 01.11.2019 г. Чтобы предотвратить проблемы с отправкой документов, о приобретении токена стоит задуматься уже сейчас.

Авторизация и аутентификация

Получить токен авторизации можно двумя способами: сгенерировать его в ЛК Модульбанка или получить по протоколу OAuth 2.

Генерация токена в ЛК

Если вы хотите получать от API данные исключительно по свой учетной записи в Модульбанке, воспользуйтесь механизмом получения токена в Личном кабинете. Выберите пункт «Подключиться к API» в меню действий ЛК и следуйте дальнейшим инструкциям.

Важно! Полученный токен привязан к вашей учетной записи в ЛК и не должен передаваться третьим лицам!

После генерации токена вы можете сразу начать его использование для получения данных в API.

Сгенерированный токен ничем не отличается от токена, полученного по протоколу OAuth.

OAuth 2. Общая схема работы

Если вы разрабатываете приложение (бот для телеграма, плагин для общедоступной CRM и т.д.), которое может быть полезно для любого пользователя Модульбанка, вы можете авторизовывать пользователей через сервер авторизации Модульбанка по OAuth подобному протоколу. Схема авторизации пользователей идентична протоколу OAuth 2.0, за небольшим исключением что сервер авторизации Модульбанка кроме формата x-www-form-urlencoded также поддерживает формат json в теле запроса. Для того чтобы стороннее приложение могло совершать запросы к API от лица конкретного пользователя, приложению необходимо получить токен авторизации, подтверждающий что пользователь предоставил приложению права на выполнение тех или иных действий.

Важно! Если вы хотите авторизовывать пользователей Модульбанка по протоколу OAuth, ваше приложение должно быть зарегистрировано у нас. Для регистрации приложения напишите нам письмо на [email protected]. В ответ мы вышлем вам

Для регистрации приложения напишите нам письмо на [email protected]. В ответ мы вышлем вам clientId и clientSecret — уникальные для каждого приложения идентификатор и секретное слово (необходимые параметры для взаимодействия с сервером авторизации Модульбанка). Схема получения токена авторизации пользователя сторонним приложением.- Пользователь инициирует авторизацию стороннего приложения

- Приложение отправляет запрос Authorization Request на сервер авторизации Модульбанка

- Сервер авторизации Модульбанка перенаправляет пользователя на страницу авторизации

- Пользователь вводит свой логин и пароль, просматривает список запрашиваемых прав и подтверждает, либо отклоняет запрос авторизации.

- Приложение получает ответ Authorization Response в виде HTTP Redirect со временным токеном для получения доступа или кодом ошибки.

- Приложение, используя полученный временный токен доступа, отправляет запрос на получение токена авторизации

- Ответ содержит токен авторизации (

access_token)

Запрос авторизации

Приложение отправляет запрос авторизации на сервер Модульбанка. Запрос авторизации отправляется из браузера клиента.

Запрос авторизации отправляется из браузера клиента.

POST /v1/oauth/authorize HTTP/1.1

Host: api.modulbank.ru

Content-Type: application/json

Content-Length: <content-length>

Request body (в формате JSON):

{

redirectUri: '<страница приложения на которую будет отправлен пользователь после авторизации>',

clientId:'<ключ_приложения>',

scope:'account-info operation-history assistant-service',

state:'<данные этого параметра будут переданы на url возврата>'

}Параметры запроса:

| Параметры | Тип | Описание |

|---|---|---|

| clientId | string | Идентификатор приложения. Для получения идентификатора для приложения напишите нам на [email protected] |

| state | string | параметр будет добавлен к redirectUri c тем же значением |

| redirectUri | string | URI, на который сервер OAuth передает результат авторизации. Значение этого параметра при посимвольном сравнении должно быть идентично значению redirect_uri, указанному при регистрации приложения. При сравнении не учитываются индивидуальные параметры приложения, которые могут быть добавлены в конец строки URI. Значение этого параметра при посимвольном сравнении должно быть идентично значению redirect_uri, указанному при регистрации приложения. При сравнении не учитываются индивидуальные параметры приложения, которые могут быть добавлены в конец строки URI. |

| scope | string | Список запрашиваемых прав. Разделитель элементов списка — пробел. Элементы списка чувствительны к регистру. |

По запросу авторизации пользователь перенаправляется на страницы OAuth авторизации Модульбанка. Пользователь вводит свой логин и пароль, просматривает список запрашиваемых прав, подтверждает либо отклоняет запрос авторизации приложения. Результат авторизации возвращается как HTTP 302 Redirect. Приложение должно обработать ответ HTTP Redirect. Можно получить только одну авторизацию для одного пользователя. Повторная авторизация (с тем же значением параметра clientId) аннулирует выданные ранее разрешения. Параметры перенаправления с результатом авторизации:

| Параметры | Тип | Описание |

|---|---|---|

| code | string | Временный токен (authorization code), подлежащий обмену на постоянный токен авторизации. Присутствует если пользователь подтвердил авторизацию приложения Присутствует если пользователь подтвердил авторизацию приложения |

| error | string | Код ошибки. Присутствует в случае ошибки или отказа в авторизации пользователем |

| description | string | Дополнительное текстовое пояснение ошибки |

| state | string | Транслируется из метода выше, если был передан |

Возможные ошибки:

| Значение поля error | Описание |

|---|---|

| invalid_request | В запросе отсутствуют обязательные параметры, либо параметры имеют некорректные или недопустимые значения. |

| invalid_scope | Параметр scope отсутствует, либо имеет некорректное значение или имеет логические противоречия. |

| unauthorized_client | Неверное значение параметра client_id, либо приложение заблокировано |

| access_denied | Пользователь отклонил запрос авторизации приложения. |

Пример ответа при успешной авторизации:

HTTP/1.1 302 Found

Location: https://your.app.com/?code=wovmrpbe0fgmsktОтвет при отказе в авторизации:

HTTP/1.1 302 Found

Location: https://your.app.com/?error=access_denied

Обмен временного токена на токен авторизации

Временный токен (значение поля code ответа) подлежит немедленному обмену на токен авторизации. Время действия этого токена — меньше 1 минуты. Приложение должно получить и обработать ответ сервера и немедленно самостоятельно обменять временный токен на токен авторизации. Если приложению не удалось получить ответ сервера, временный токен утерян, либо срок его действия истек, необходимо повторить процедуру авторизации. Если авторизация завершилась успехом, приложение должно немедленно обменять временный токен на токен авторизации. Для этого необходимо отправить запрос, содержащий временный токен, на сервер авторизации Модульбанка. Запрос должен быть отправлен методом POST.

Запрос должен быть отправлен методом POST.

Формат запроса:

POST /v1/oauth/token HTTP/1.1

Host: api.modulbank.ru

Content-Type: application/json

Content-Length: <content-length>

Request body (в формате JSON):

{

"clientId":"<ключ_приложения>",

"code":"z43qjxtwwxsvk4cl3vtmvo",

"clientSecret":"секретный_ключ приложения",

}Параметры запроса:

| Параметры | Тип | Описание |

|---|---|---|

| code | string | Временный токен (authorization code) |

| clientId | string | Идентификатор приложения, полученный при регистрации |

| clientSecret | string | Секретное слово для проверки подлинности приложения |

В ответ на запрос сервер Модульбанка возвращает токен авторизации (accessToken), который является симметричным секретом приложения и дает право проводить операции со счетом пользователя. Токен возвращается в виде JSON-документа, который (в зависимости от результата обмена) может содержать одно из следующих полей:

Токен возвращается в виде JSON-документа, который (в зависимости от результата обмена) может содержать одно из следующих полей:

| Параметры | Тип | Описание |

|---|---|---|

| accessToken | string | Токен авторизации. Присутствует в случае успеха |

| error | string | Код ошибки. Присутствует в случае ошибки |

Возможные ошибки:

| Значение поля error | Описание |

|---|---|

| invalid_request | Обязательные параметры запроса отсутствуют или имеют некорректные или недопустимые значения |

| unauthorized_client | Неверное значение параметра client_id или client_secret, либо приложение заблокировано |

| invalid_grant | В выдаче access_token отказано. Временный токен не выдавался Модульбанком, либо просрочен, либо по этому временному токену уже выдан access_token (повторный запрос токена авторизации с тем же временным токеном) Временный токен не выдавался Модульбанком, либо просрочен, либо по этому временному токену уже выдан access_token (повторный запрос токена авторизации с тем же временным токеном) |

Пример ответа при успешном обмене временного токена:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 293

Cache-Control: no-store

{

"access_token":"aWQwMDAwMDAwMC0wMDAwLTAwMDAtMDAwMC0wMDAwMDAwMDAwMDA3MTQ5M2FhYy1lZTFjLTQ1ZWMtYTZkNC1kNTk4ZTQzM2NjNmY"

}Пример ответа при ошибке:

HTTP/1.1 400 Bad Request

Content-Type: application/json

Content-Length: 25

Cache-Control: no-store

{

"error":"invalid_grant"

}Использовать временный токен можно только один раз. Если приложению не удалось получить ответ сервера за время жизни временного токена, процедуру авторизации следует повторить сначала. Внимание! Полученный accessToken является симметричным секретом авторизации, поэтому разработчик приложения должен предпринять меры по его защите: хранить токен в зашифрованном виде, предоставлять доступ к нему только после авторизации пользователя в приложении. Срок действия токена 3 года. По истечении этого времени, токен автоматически аннулируется.

Срок действия токена 3 года. По истечении этого времени, токен автоматически аннулируется.

Отзыв токена

Приложение может отозвать полученный токен авторизации. Для отзыва токена отправьте следующий запрос на сервер авторизации:

POST /v1/revoke HTTP/1.1

Host: api.modulbank.ru

Content-Type: application/json

Authorization: Bearer <токен который необходимо отозвать>Пример успешного ответа:

HTTP/1.1 200 OK

Content-Length: 0

Права на выполнение операций

При запросе авторизации стороннее приложение должно явно указывать в параметре scope набор прав, необходимых приложению для работы.

Список возможных прав:

| Название права | Описание |

|---|---|

| account-info | Получение информации о компаниях пользователя (один и тот же клиент Модульбанка может быть сотрудником нескольких компаний) и счетах компаний пользователя |

| operation-history | Просмотр истории операций |

| operation-upload | Загрузка операций в ЛК |

Идеальный токен — ОКБ САПР

У всех есть свои профессиональные секреты. У театральных актеров есть такой: когда на сцене нужно показать гомон людей на улице или в кафе, когда много народу говорят между собой, и конкретных слов не слышно, но слышно общий шум разговора, то все актеры с разными выражениями произносят фразу «Куда я дел свои ключи?».

У театральных актеров есть такой: когда на сцене нужно показать гомон людей на улице или в кафе, когда много народу говорят между собой, и конкретных слов не слышно, но слышно общий шум разговора, то все актеры с разными выражениями произносят фразу «Куда я дел свои ключи?».

Между тем, задуматься над этим вопросом стоит каждому. Особенно, если это ключи криптографические.

Специализированные средства хранения криптографической информации — токены — предоставляют возможность использования хранимых на них сертификатов и ключевой информации (КИ) после предъявления PIN-кода (авторизации пользователя). Казалось бы, таким образом блокируются все уязвимости, связанные с нарушением свойств безопасности криптографической информации.

Однако токен, как часть криптографического средства защиты, функционирует в некоторой среде, которая складывается из технических и программных средств, образующих среду функционирования криптографического средства (СФК) и способных повлиять на выполнение им собственных функций. Использование технических и программных средств порождает объекты защиты различного уровня, атаки на которые создают прямые или косвенные угрозы безопасности информации.

Использование технических и программных средств порождает объекты защиты различного уровня, атаки на которые создают прямые или косвенные угрозы безопасности информации.

Очевидно, что ограничение доступа к ключу только использованием PIN-кода недостаточно. Токен должен использоваться только в той системе, в которой обеспечена защита от несанкционированного доступа (а значит, обеспечена доверенная СФК), а PIN-код можно правильно ввести в любой среде. Токен не может определить, в какой системе производится попытка работы с ним. Например, в этой системе могут быть предустановлены программные закладки, предназначенные для перехвата криптографической информации или перехвата управления компьютером. При правильно введенном PIN-коде (а в некоторых случаях и до введения PIN-кода) все это программное обеспечение получит доступ к ключам.

Один из способов гарантировать использование криптографической информации в пределах четко выделенной доверенной СФК — ограничение числа компьютеров, на которых технически возможна работа с токеном. В случае реализации такой защитной меры при случайном или преднамеренном подключении токена к неразрешенному (а значит, недоверенному) компьютеру, устройство не будет примонтировано, значит, ключи не будут доступны ни пользователю (даже легальному), ни системе (с потенциально функционирующими в ней вирусами и закладками). Кроме того, исключено несанкционированное использование ключей легальным пользователем токена вне рамок его служебных задач.

В случае реализации такой защитной меры при случайном или преднамеренном подключении токена к неразрешенному (а значит, недоверенному) компьютеру, устройство не будет примонтировано, значит, ключи не будут доступны ни пользователю (даже легальному), ни системе (с потенциально функционирующими в ней вирусами и закладками). Кроме того, исключено несанкционированное использование ключей легальным пользователем токена вне рамок его служебных задач.

Функции токена с функцией ограничения числа разрешенных компьютеров объединяет в себе новое средство, разработанное компанией ОКБ САПР, — «Идеальный токен».

«Идеальный токен» включает в себя USB-устройство со специальным встроенным программным обеспечением (ВсПО) и специальное программное обеспечение (СПО), устанавливаемое на компьютер.

«Идеальный токен» может использоваться на рабочих станциях типа IBM PC, функционирующих под управлением операционных систем Windows.

Список компьютеров, на которых разрешена работа с «Идеальным токеном», определяется администратором информационной безопасности. Когда администратор добавляет компьютер в список разрешенных, он подключает к нему устройство, и ВсПО определяет и запоминает ряд его параметров. Если физически компьютер недоступен в момент создания списка разрешенных, или работа организована так, что администратор производит все настройки на своем АРМ, и только потом, при необходимости, посещает рабочие места пользователей, то задается только имя, а определение и запоминание параметров производится при первом подключении к компьютеру.

При каждом последующем подключении устройством определяются параметры текущего компьютера и сравниваются с теми данными, которые были получены при добавлении компьютера в список разрешенных. Если они совпадают, разрешается доступ к токену со стороны внешнего (по отношению к «Идеальному токену») ПО — то есть, собственно, со стороны СКЗИ, иначе в доступе отказывается.

Безопасность JSON Web Tokens (JWT)

Безопасность JSON Web Tokens (JWT)

Введение

В последнее время все чаще можно встретить приложения, использующие для аутентификации пользователей механизмы JSON Web Tokens. Особую популярность JWT завоевал с ростом популярности микросервисной архитектуры: он возлагает задачу по обработке аутентификационных данных на сами микросервисы, а следовательно позволяет избежать различных ошибок авторизации, увеличить производительность и улучшить масштабируемость приложения.

Вместе с тем неправильное использование JWT может негативно сказаться на безопасности приложения. Мы приведем примеры использования JWT, разберем распространенные ошибки в реализации схем аутентификации с применением JWT, рассмотрим основные виды атак на эти схемы и дадим рекомендации по их предотвращению.

Формат JWT: описание

В этом разделе статьи мы расскажем, что такое JSON Web Tokens, из каких частей он состоит, как используется для аутентификации пользователей и в чем заключается преимущество JWT в сравнении с классической схемой аутентификации с использованием сессий.

Структура JWT

Согласно RFC-7519, JSON Web Tokens — один из способов представления данных для передачи между двумя или более сторонами в виде JSON-объекта.

Как правило, структурно JWT состоит из трех частей:

- header — заголовок,

- payload — полезная нагрузка,

- signature — подпись.

Бывают и исключения, когда в JWT отсутствует подпись. Подобный случай будет рассмотрен далее.

Заголовок и полезная нагрузка — обычные JSON-объекты, которые необходимо дополнительно закодировать при помощи алгоритма base64url. Закодированные части соединяются друг с другом, и на их основе вычисляется подпись, которая также становится частью токена.

В общем случае токен выглядит следующим образом:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ.ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

На рис. 1 можно увидеть, что токен состоит из трех частей, разделенных точками.

Рис. 1. JSON Web Token (пример с сайта jwt.io)Красная часть — заголовок:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

В исходном виде:

{

"typ": "JWT",

"alg": "HS256"

}

Фиолетовая часть — полезная нагрузка:

eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ

В исходном виде:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}Голубая часть — подпись:

ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

Рассмотрим структуру полей более подробно.

Заголовок

Заголовок — служебная часть токена. Он помогает приложению определить, каким образом следует обрабатывать полученный токен.

Эта часть, как было ранее упомянуто, является JSON-объектом и имеет следующий формат:

{

"typ": "JWT",

"alg": "HS256"

}

Здесь присутствуют следующие поля:

- typ — тип токена, например JWT;

- alg — алгоритм, использованный для генерации подписи.

Значение поля typ зачастую игнорируется приложениями, однако стандарт не рекомендует отказываться от него для обеспечения обратной совместимости.

Поле alg обязательно для заполнения. В приведенном случае был применен алгоритм HS256 (HMAC-SHA256), в котором для генерации и проверки подписи используется единый секретный ключ.

Для подписи JWT могут применяться и алгоритмы асимметричного шифрования, например RS256 (RSA-SHA256). Стандарт допускает использование и других алгоритмов, включая HS512, RS512, ES256, ES512, none и др.

Использование алгоритма none указывает на то, что токен не был подписан. В подобном токене отсутствует часть с подписью, и установить его подлинность невозможно.

Полезная нагрузка

В полезной нагрузке передается любая информация, которая помогает приложению тем или иным образом идентифицировать пользователя. Дополнительно могут передаваться определенные служебные поля, однако они не обязательны для заполнения, поэтому на них останавливаться мы не будем.

В нашем случае полезная нагрузка содержит следующий JSON-объект:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

Здесь присутствуют следующие поля:

- id — уникальный идентификатор пользователя;

- username — имя пользователя;

- iat — служебное поле, время генерации токена в формате Unix time;

- role — роль пользователя, например admin, user, guest.

Поскольку набор полей в части полезной нагрузки произвольный, приложение может хранить в этой части практически любые данные. Например, для ускорения работы приложения в полезной нагрузке могут храниться Ф. И. О. пользователя, чтобы не запрашивать эти сведения каждый раз из базы данных.

Подпись

Подпись генерируется следующим образом.

Заголовок и полезная нагрузка кодируются при помощи алгоритма base64url, после чего объединяются в единую строку с использованием точки (".") в качестве разделителя.

Генерируется подпись (в нашем примере — с применением алгоритма HMAC-SHA256), которая добавляется к исходной строке так же через точку.

На псевдокоде алгоритм выглядит примерно так:

signature = HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), SECRET_KEY ) JWT = base64UrlEncode(header) + "." + base64UrlEncode(payload) + "." + base64UrlEncode(signature)

Получив JWT от пользователя, приложение самостоятельно вычислит значение подписи и сравнит его с тем значением, которое было передано в токене. Если эти значения не совпадут, значит, токен был модифицирован или сгенерирован недоверенной стороной, и принимать такой токен и доверять ему приложение не будет.

Подпись приведенного в пример токена можно проверить с использованием секретного ключа test (например, на сайте jwt.io).

Аутентификация с использованием JWT

Схема аутентификации с использованием JWT предельно проста.

Пользователь вводит свои учетные данные в приложении или доверенном сервисе аутентификации. При успешной аутентификации сервис предоставляет пользователю токен, содержащий сведения об этом пользователе (уникальный идентификатор, Ф. И. О., роль и т. д.).

При последующих обращениях токен передается приложению в запросах от пользователя (в cookie, заголовках запроса, POST- или GET-параметрах и т. д.).

Получив токен, приложение сперва проверяет его подпись. Убедившись, что подпись действительна, приложение извлекает из части полезной нагрузки сведения о пользователе и на их основе авторизует его.

Преимущества JWT

Перечислим преимущества использования JWT в сравнении с классической схемой аутентификации, использующей сессии.

Во-первых, подход с использованием токенов позволяет не хранить информацию обо всех выданных токенах, как при классической схеме. Когда пользователь обращается к приложению, он передает ему свой токен. Приложению остается только проверить подпись и извлечь необходимые поля из полезной нагрузки.

Во-вторых, приложению вообще не обязательно заниматься выдачей и валидацией токенов самостоятельно, зачастую для этих целей используется отдельный сервис аутентификации.

В-третьих, при использовании отдельного сервиса аутентификации становится возможным организовать единую точку входа в различные сервисы с одними и теми же учетными данными. Единожды пройдя процедуру аутентификации, пользователь сможет получить доступ со своим токеном к тем ресурсам, которые доверяют этому сервису аутентификации.

В-четвертых, как было указано ранее, приложение может хранить в части полезной нагрузки практически любые данные, что при грамотной архитектуре приложения может существенно увеличить производительность.

Благодаря перечисленным факторам схема аутентификации с использованием JWT широко используется в различных корпоративных приложениях. Особенно популярна эта схема в тех приложениях, которые реализуют парадигмы микросервисной архитектуры: при таком подходе каждый сервис получает необходимые ему сведения о пользователе непосредственно из токена, а не тратит время на получение этой информации из базы данных.

Формат JWT: атаки

В этом разделе будут рассмотрены основные атаки на JWT и даны рекомендации по их предотвращению.

Перехват токена

Перехват пользовательского токена может привести к ряду неприятных последствий.

Во-первых, так как JWT передается в открытом виде, для получения хранящихся в части полезной нагрузки исходных данных достаточно применить к этой части функцию base64UrlDecode. То есть злоумышленник, перехвативший токен, сможет извлечь хранящиеся в токене данные о пользователе.

В соответствии с лучшими практиками для предотвращения подобной угрозы рекомендуется:

- использовать при передаче токенов защищенное соединение;

- не передавать в токенах чувствительные пользовательские данные, ограничившись обезличенными идентификаторами.

Во-вторых, злоумышленник, перехвативший токен, сможет его переиспользовать и получить доступ к приложению от лица пользователя, чей JWT был перехвачен.

Здесь рекомендации будут следующие:

- как и в первом случае, использовать защищенное соединение при передаче токенов;

- ограничить время жизни JWT и использовать механизм refresh tokens.

Refresh tokens

В современных схемах аутентификации, основанных на JWT, после прохождения аутентификации пользователь получает два токена:

- access token — JWT, на основе которого приложение идентифицирует и авторизует пользователя;

- refresh token — токен произвольного формата, служащий для обновления access token.

Access token при таком подходе имеет сильно ограниченное время жизни (например, одну минуту). Refresh token же имеет длительное время жизни (день, неделя, месяц), но он одноразовый и служит исключительно для обновления access token пользователя.

Схема аутентификации в таком случае выглядит следующим образом:

- пользователь проходит процедуру аутентификации и получает от сервера access token и refresh token;

- при обращении к ресурсу пользователь передает в запросе свой access token, на основе которого сервер идентифицирует и авторизует клиента;

- при истечении access token клиент передает в запросе свой refresh token и получает от сервера новые access token и refresh token;

- при истечении refresh token пользователь заново проходит процедуру аутентификации.

Подбор ключа симметричного алгоритма подписи

При использовании симметричных алгоритмов для подписи JWT (HS256, HS512 и др.) злоумышленник может попытаться подобрать ключевую фразу.

Подобрав ее, злоумышленник получит возможность манипулировать JWT-токенами так, как это делает само приложение, а следовательно сможет получить доступ к системе от лица любого зарегистрированного в ней пользователя.

В нашем примере из первой части статьи для подписи JWT в качестве ключевой фразы была использована строка test. Она простая, короткая и содержится во всех основных словарях для перебора паролей. Злоумышленнику не составит труда подобрать эту ключевую фразу с использованием программ John the Ripper или hashcat.

Рекомендации для защиты от атаки в этом случае такие:

- использовать ключевые фразы большой длины, состоящие из больших и малых букв латинского алфавита, цифр и спецсимволов, и хранить их в строгой конфиденциальности;

- обеспечить периодическую смену ключевой фразы. Это снизит удобство использования для пользователей (поскольку время от времени им придется проходить процедуру аутентификации заново), но поможет избежать компрометации ключевой информации.

Использование алгоритма none

Как было упомянуто в первой части статьи, использование в заголовке JWT алгоритма none указывает на то, что токен не был подписан. В подобном токене отсутствует часть с подписью, и установить его подлинность становится невозможно.

Рассмотрим подобную атаку на нашем примере. Наш токен в незакодированном виде выглядит следующим образом:

header:

{

"typ": "JWT",

"alg": "HS256"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

signature:

ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

Предположим, мы хотим, чтобы приложение считало нас администратором. Для этого необходимо установить значение admin в поле role полезной нагрузки. Но при внесении в токен этого изменения подпись токена станет невалидной, и приложение не примет такой JWT.

Для обхода защитного механизма мы можем попытаться изменить значение поля alg в заголовке токена на none. Наш токен примет следующий вид:

header:

{

"typ": "JWT",

"alg": "none"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "admin"

}

Поскольку мы используем алгоритм none, подпись отсутствует. В закодированном виде наш JWT будет выглядеть так:

eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0

Этот токен мы и передадим на сервер. Уязвимое приложение, проверив заголовок JWT и обнаружив в нем alg: none, примет этот токен без всяких проверок, как если бы он был легитимным, в результате чего мы получим привилегии администратора.

Чтобы защититься от такой атаки:

- необходимо вести на стороне приложения белый список разрешенных алгоритмов подписи и отбрасывать все токены с алгоритмом подписи, отличным от разрешенного на сервере;

- желательно работать строго с одним алгоритмом, например HS256 или RS256.

Изменение алгоритма подписи

При использовании асимметричных алгоритмов подпись токена осуществляется с использованием приватного ключа сервиса, а проверка подписи — с использованием публичного ключа сервиса.

Некоторые реализации библиотек для работы с JWT содержат логические ошибки, заключающиеся в том, что при получении токена, подписанного с использованием симметричного алгоритма (например, HS256), для проверки подписи в качестве ключевой фразы будет использован публичный ключ сервиса. Поскольку публичный ключ сервиса не засекречен, злоумышленник может легко получить его и использовать для подписи собственных токенов.

Для рассмотрения примера этого варианта атаки нам понадобится новый JWT:

header:

{

"alg": "RS256",

"typ": "JWT"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

signature:

YLOVSKef-paSnnM8P2JLaU2FiS8TbhYqjewLmgRJfCj1Q6rVehAHQ-lABnKoRjlEmHZX-rufHEocDxGUYiGMjMexUQ3zt-WqZITvozJ4pkvbV-mJ1nKj64NmqaR9ZkBWtmF-PHJX50eYjgo9rzLKbVOKYOUa5rDkJPHP3U0aaBXFP39zsGdOTuELv436WXypIZBeRq2yA_mDh23TvzegWCK5sjD4Gh277bCq57tBYjhGIQrDypVe4cWBPlvwFlmG8tdpWGu0uFp0GcbTAfLUlbTSuGROj88BY0XeUs0iqmGlEICES3uqNx7vEmdT5k_AmL436SLedE0VHcyxve5ypQ

В кодированном виде он будет выглядеть следующим образом:

eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ.YLOVSKef-paSnnM8P2JLaU2FiS8TbhYqjewLmgRJfCj1Q6rVehAHQ-lABnKoRjlEmHZX-rufHEocDxGUYiGMjMexUQ3zt-WqZITvozJ4pkvbV-mJ1nKj64NmqaR9ZkBWtmF-PHJX50eYjgo9rzLKbVOKYOUa5rDkJPHP3U0aaBXFP39zsGdOTuELv436WXypIZBeRq2yA_mDh23TvzegWCK5sjD4Gh277bCq57tBYjhGIQrDypVe4cWBPlvwFlmG8tdpWGu0uFp0GcbTAfLUlbTSuGROj88BY0XeUs0iqmGlEICES3uqNx7vEmdT5k_AmL436SLedE0VHcyxve5ypQ

Поскольку в этом случае мы используем для подписи алгоритм RS256, нам понадобятся публичный и приватный ключи.

Публичный ключ:

-----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAnzyis1ZjfNB0bBgKFMSv vkTtwlvBsaJq7S5wA+kzeVOVpVWwkWdVha4s38XM/pa/yr47av7+z3VTmvDRyAHc aT92whREFpLv9cj5lTeJSibyr/Mrm/YtjCZVWgaOYIhwrXwKLqPr/11inWsAkfIy tvHWTxZYEcXLgAXFuUuaS3uF9gEiNQwzGTU1v0FqkqTBr4B8nW3HCN47XUu0t8Y0 e+lf4s4OxQawWD79J9/5d3Ry0vbV3Am1FtGJiJvOwRsIfVChDpYStTcHTCMqtvWb V6L11BWkpzGXSW4Hv43qa+GSYOD2QU68Mb59oSk2OB+BtOLpJofmbGEGgvmwyCI9 MwIDAQAB -----END PUBLIC KEY-----

Приватный ключ:

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAnzyis1ZjfNB0bBgKFMSvvkTtwlvBsaJq7S5wA+kzeVOVpVWw kWdVha4s38XM/pa/yr47av7+z3VTmvDRyAHcaT92whREFpLv9cj5lTeJSibyr/Mr m/YtjCZVWgaOYIhwrXwKLqPr/11inWsAkfIytvHWTxZYEcXLgAXFuUuaS3uF9gEi NQwzGTU1v0FqkqTBr4B8nW3HCN47XUu0t8Y0e+lf4s4OxQawWD79J9/5d3Ry0vbV 3Am1FtGJiJvOwRsIfVChDpYStTcHTCMqtvWbV6L11BWkpzGXSW4Hv43qa+GSYOD2 QU68Mb59oSk2OB+BtOLpJofmbGEGgvmwyCI9MwIDAQABAoIBACiARq2wkltjtcjs kFvZ7w1JAORHbEufEO1Eu27zOIlqbgyAcAl7q+/1bip4Z/x1IVES84/yTaM8p0go amMhvgry/mS8vNi1BN2SAZEnb/7xSxbflb70bX9RHLJqKnp5GZe2jexw+wyXlwaM +bclUCrh9e1ltH7IvUrRrQnFJfh+is1fRon9Co9Li0GwoN0x0byrrngU8Ak3Y6D9 D8GjQA4Elm94ST3izJv8iCOLSDBmzsPsXfcCUZfmTfZ5DbUDMbMxRnSo3nQeoKGC 0Lj9FkWcfmLcpGlSXTO+Ww1L7EGq+PT3NtRae1FZPwjddQ1/4V905kyQFLamAA5Y lSpE2wkCgYEAy1OPLQcZt4NQnQzPz2SBJqQN2P5u3vXl+zNVKP8w4eBv0vWuJJF+ hkGNnSxXQrTkvDOIUddSKOzHHgSg4nY6K02ecyT0PPm/UZvtRpWrnBjcEVtHEJNp bU9pLD5iZ0J9sbzPU/LxPmuAP2Bs8JmTn6aFRspFrP7W0s1Nmk2jsm0CgYEAyH0X +jpoqxj4efZfkUrg5GbSEhf+dZglf0tTOA5bVg8IYwtmNk/pniLG/zI7c+GlTc9B BwfMr59EzBq/eFMI7+LgXaVUsM/sS4Ry+yeK6SJx/otIMWtDfqxsLD8CPMCRvecC 2Pip4uSgrl0MOebl9XKp57GoaUWRWRHqwV4Y6h8CgYAZhI4mh5qZtnhKjY4TKDjx QYufXSdLAi9v3FxmvchDwOgn4L+PRVdMwDNms2bsL0m5uPn104EzM6w1vzz1zwKz 5pTpPI0OjgWN13Tq8+PKvm/4Ga2MjgOgPWQkslulO/oMcXbPwWC3hcRdr9tcQtn9 Imf9n2spL/6EDFId+Hp/7QKBgAqlWdiXsWckdE1Fn91/NGHsc8syKvjjk1onDcw0 NvVi5vcba9oGdElJX3e9mxqUKMrw7msJJv1MX8LWyMQC5L6YNYHDfbPF1q5L4i8j 8mRex97UVokJQRRA452V2vCO6S5ETgpnad36de3MUxHgCOX3qL382Qx9/THVmbma 3YfRAoGAUxL/Eu5yvMK8SAt/dJK6FedngcM3JEFNplmtLYVLWhkIlNRGDwkg3I5K y18Ae9n7dHVueyslrb6weq7dTkYDi3iOYRW8HRkIQh06wEdbxt0shTzAJvvCQfrB jg/3747WSsf/zBTcHihTRBdAv6OmdhV4/dD5YBfLAkLrd+mX7iE= -----END RSA PRIVATE KEY-----

Для тестов мы будем использовать сайт jwt.io (рис. 2).

Рис. 2. Исходный JWTКак и в предыдущем примере, модифицируем токен:

header:

{

"typ": "JWT",

"alg": "HS256"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "admin"

}

В кодированном виде заголовок и зполезная нагрузка будут выглядеть следующим образом:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0

Остается только подсчитать подпись с использованием публичного ключа сервиса.

Для начала переводим ключ в hex-представление (рис. 3).

Рис. 3. Hex-представление ключаЗатем генерируем подпись с использованием openSSL (рис. 4).

Рис. 4. Генерация подписи для JWT

Полученное значение E1R1nWNsO-H7h5WoYCBnm6c1zZy-0hu2VwpWGMVPK2g добавляем к уже имеющейся строке, и наш токен принимает следующий вид:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0.E1R1nWNsO-H7h5WoYCBnm6c1zZy-0hu2VwpWGMVPK2g

Подставляем в поле secret на jwt.io наш публичный ключ, и JWT успешно проходит проверку (не забудьте поставить галочку secret base64 encoded!) (рис. 5).

Рис. 5. Успешная проверка подписи JWTДля предотвращения такой атаки рекомендуется:

- работать только с одним алгоритмом, например HS256 или RS256;

- выбирать хорошо известные и проверенные библиотеки для работы с JWT, которые с меньшей вероятностью содержат логические ошибки в процедурах проверки токенов.

Манипуляция ключевыми идентификаторами

Стандарт RFC-7515 описывает параметр заголовка kid (Key ID, идентификатор ключа). Вместе с тем стандарт говорит о том, что формат этого поля строго не определен. Поэтому разработчики вольны интерпретировать его так, как удобно им, что зачастую приводит к различным ошибкам.

Для примера возьмем следующий заголовок JWT:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "1337"

}

Предполагается, что для проверки токена будет использован хранящийся в БД ключ с идентификатором 1337. В случае ошибок кодирования это поле может быть уязвимо к SQL-инъекции:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "1337' union select 'SECRET_KEY' -- 1"

}

В таком случае для проверки подписи ключа в качестве ключевой фразы вместо предполагаемого ключа из базы данных будет использована строка SECRET_KEY.

В следующем примере предположим, что для проверки токена будет использован ключ из файла keys/service3.key.

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "keys/service3.key"

}

Если параметр не валидируется, злоумышленник сможет провести атаку Path Traversal (Directory Traversal) и вместо предполагаемого пути до файла с ключом передаст в поле kid путь до какого-либо публичного файла:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "../../../images/public/cat.png"

}

Злоумышленник может получить доступ к файлу cat.png и подписать JWT с использованием содержимого этого файла, поскольку этот файл общедоступный (например, он опубликован на одной из страниц сервиса). Сервис же, получив в поле kid путь до файла cat.png, использует его содержимое в качестве ключевого файла для проверки подписи токена (которая окажется успешной, ведь злоумышленник заранее об этом позаботился).

Рекомендация по предотвращению подобных атак простая: необходимо всегда валидировать и санитизировать полученные от пользователя данные, даже если они были получены в виде JWT.

Заключение

JSON Web Tokens — популярная и удобная технология. При правильном использовании JWT избавляет от распространенных ошибок недостаточной авторизации, позволяет просто и удобно распределить информационные потоки между сервисами, организовать единую точку входа в различные сервисы с одними и теми же учетными данными и даже повысить производительность сервиса.

Вместе с тем при неправильном использовании JWT можно подвергнуть свою систему существенным рискам, вплоть до компрометации учетных записей абсолютно всех пользователей системы.

Итак, для безопасного использования JWT следует:

- использовать защищенное соединение при передаче токенов;

- не передавать в токенах чувствительные пользовательские данные;

- ограничить время жизни JWT и использовать механизм refresh tokens;

- использовать ключевые фразы большой длины;

- обеспечить периодическую смену ключевой фразы;

- вести на стороне приложения белый список разрешенных алгоритмов подписи;

- в идеальном случае работать строго с одним алгоритмом подписи;

- выбирать хорошо известные и проверенные библиотеки для работы с JWT;

- всегда валидировать и санитизировать полученные от пользователя данные.

Определение токена Merriam-Webster

к · кен | \ ˈTō-kən \1а : кусок, напоминающий монету, выпущенную для использования (в качестве платы за проезд в автобусе) определенной группой на определенных условиях.

б : кусок, напоминающий монету, выпущенную в качестве денег каким-либо лицом или организацией, кроме правительства де-юре.

2 : внешний знак или выражение его слезы были знаками его горя

б : экземпляр лингвистического выражения

б : небольшая часть, представляющая всю индикацию : это всего лишь знак того, чего мы надеемся достичьc : что-то данное или показанное в качестве гарантии (в отношении полномочий, прав или личности)

5 : член группы (например, меньшинства), включенный в более крупную группу посредством символизма. особенно : токен-служащий 1а : представляет собой не более чем символическое усилие : минимальное, поверхностное токен сопротивление токен интеграцияб : служат или предназначены для демонстрации отсутствия дискриминации символическая женщина-сотрудник

2 : сделано или передано как знак, особенно при частичном выполнении обязательства или задания жетон оплаты

Определение крипто-токенов

Что такое крипто-токены?

Термин крипто-токен относится к специальному токену виртуальной валюты или к тому, как деноминированы криптовалюты.Эти токены представляют собой взаимозаменяемые и продаваемые активы или утилиты, которые находятся в собственных блокчейнах. Крипто-токены часто используются для сбора средств для массовых продаж, но их также можно использовать как замену другим вещам. Эти токены обычно создаются, распространяются, продаются и распространяются в рамках стандартного процесса первоначального предложения монет (ICO), который включает краудфандинг для финансирования разработки проекта.

Ключевые выводы

- Крипто-токены — это тип криптовалюты, который представляет собой актив или конкретное использование и находится в их цепочке блоков. Токены

- можно использовать в инвестиционных целях, для хранения стоимости или для совершения покупок.

- Криптовалюты — это цифровые валюты, используемые для облегчения транзакций (совершения и получения платежей) в цепочке блоков.

- Альткойны и крипто-токены — это типы криптовалют с разными функциями.

- Созданные посредством первоначального предложения монет, крипто-токены часто используются для сбора средств для массовых продаж.

Как работают крипто-токены

Как отмечалось выше, токены криптовалюты — это токены криптовалюты.Криптовалюты или виртуальные валюты деноминированы в этих токенах, которые находятся в собственных блокчейнах. Блокчейны — это специальные базы данных, которые хранят информацию в блоках, которые затем связываются или связываются вместе. Это означает, что крипто-токены, которые также называются криптоактивами, представляют собой определенную единицу стоимости.

Вот как это все работает. Крипто относится к различным алгоритмам шифрования и криптографическим методам, которые защищают эти записи, таким как шифрование эллиптической кривой, пары открытого и закрытого ключей и функции хеширования.С другой стороны, криптовалюты — это системы, которые позволяют осуществлять безопасные онлайн-платежи, которые номинированы в виртуальных токенах. Эти токены представлены записями в бухгалтерской книге, внутренними для системы.

Эти криптоактивы часто служат в качестве единиц транзакций в цепочках блоков, которые создаются с использованием стандартных шаблонов, таких как шаблон сети Ethereum, который позволяет пользователю создавать токены. Такие цепочки блоков работают по концепции смарт-контрактов или децентрализованных приложений, в которых программируемый самоисполняющийся код используется для обработки и управления различными транзакциями, которые происходят в цепочке блоков.

Например, у вас может быть крипто-токен, который представляет определенное количество баллов лояльности клиентов в блокчейне, который используется для управления такими деталями для розничной сети. Может быть другой крипто-токен, который дает право держателю токена просматривать 10 часов потокового контента в блокчейне для обмена видео. Другой крипто-токен может даже представлять другие криптовалюты, например, крипто-токен, равный 15 биткойнам в конкретной цепочке блоков. Такие криптовалютные токены можно продавать и передавать между различными участниками блокчейна.

Крипто-монеты — это формы валюты, которые можно использовать для совершения покупок, но вы можете использовать крипто-токен по многим другим причинам, в том числе в качестве инвестиций, для хранения стоимости и для совершения покупок.

Особые соображения

Токены создаются посредством первичного предложения монет, которое представляет собой криптовалютную версию первичного публичного предложения (IPO). Токены создаются криптовалютными компаниями, которые хотят собрать деньги. Инвесторы, заинтересованные в компании, могут приобрести эти токены.

Инвесторы могут использовать крипто-токены по любому количеству причин. Они могут удерживать их, чтобы представлять долю в криптовалютной компании или по экономическим причинам — для торговли или совершения покупок товаров и услуг.

Крипто-токены против криптовалют против альткойнов

Термин крипто-токен часто ошибочно используется как синонимы слов «криптовалюта» и «альткойны» в мире виртуальной валюты. Но эти термины отличаются друг от друга.

Криптовалюта — это стандартная валюта, используемая для совершения или получения платежей в блокчейне, при этом самой популярной криптовалютой является биткойн.Криптовалюта — это надмножество, в то время как альткойны (и крипто-токены) — это две подкатегории.

Альткойны — это альтернативные криптовалюты, которые были запущены после огромного успеха, достигнутого Биткойном. Этот термин означает альтернативные монеты, то есть отличные от биткойнов. Они были запущены как улучшенные заменители биткойна с претензиями на преодоление некоторых болевых точек Биткойна. Litecoin, Bitcoin Cash, Namecoin и Dogecoin — распространенные примеры альткойнов. Хотя каждый из них добился разного уровня успеха, ни одному из них не удалось стать популярнее, чем биткойн.

Криптовалюты и альткойны — это, по сути, особые виртуальные валюты, которые имеют свои собственные выделенные блокчейны и в основном используются в качестве средства для цифровых платежей. С другой стороны, крипто-токены работают поверх блокчейна, который действует как среда для создания и выполнения децентрализованных приложений и смарт-контрактов, а токены используются для облегчения транзакций.

Согласно Управлению по регулированию финансовой отрасли, регулирующие органы продолжают бороться с мошенничеством при ICO, поэтому обязательно проведите исследование, прежде чем инвестировать в любую криптовалюту — так же, как и с любыми акциями.

Часто задаваемые вопросы о крипто-токенах

Что такое крипто-токен?

Крипто-токен — это токен виртуальной валюты или номинал криптовалюты. Он представляет собой торгуемый актив или полезность, которая находится в собственном блокчейне и позволяет держателю использовать его в инвестиционных или экономических целях.

Для чего нужны жетоны?

Крипто-токены могут использоваться для представления доли инвестора в компании, или они могут использоваться в экономических целях, как законное платежное средство.Это означает, что держатели токенов могут использовать их для покупок или торговать токенами, как и другими ценными бумагами, для получения прибыли.

Биткойн — это токен или монета?

Биткойн — это криптовалюта, в которой есть виртуальные токены или монеты, которые можно использовать для торговли или совершения покупок.

В чем разница между криптовалютой и токеном?

Крипто-монеты позволяют физическим лицам совершать платежи, используя свою цифровую валюту. Однако люди могут использовать жетоны по многим другим причинам.Они могут использовать их для торговли, для хранения и хранения стоимости и, конечно же, для использования в качестве валюты.

Какие типы токенов используются в блокчейне?

Токены, которые находятся в блокчейнах, включают токены вознаграждения, токены валюты, служебные токены, токены безопасности и токены активов.

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

- Ваши деньги

Личные финансы

- Управление благосостоянием

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Непрерывное образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление благосостоянием

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Торговые курсы

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.Вы можете найти то, что ищете, используя наше меню или параметры поиска.

дом- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Свяжитесь с нами

- Карьера

- Уведомление о конфиденциальности для Калифорнии

- #

- А

- B

- C

- D

- E

- F

- г

- ЧАС

- я

- J

- K

- L

- M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

- Ваши деньги

Личные финансы

- Управление благосостоянием

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Непрерывное образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление благосостоянием

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Торговые курсы

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.Вы можете найти то, что ищете, используя наше меню или параметры поиска.

дом- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости