Журнал учета проверок: Образец заполнения журнала учета проверок юридического лица 2020 и 2021

Образец заполнения журнала учета проверок юридического лица 2020

Для чего нужен

Юридические лица и индивидуальные предприниматели регулярно подвергаются проверкам со стороны разных контролирующих органов. Как правило, нарушения находят в большинстве случаев. Все выявленные недочеты подлежат занесению в акт и специальную книгу, наличие которой рекомендуется, но не является обязательным.

Для коммерсантов книга регистрации инспекционных мероприятий нужна вовсе не для учета недочетов. В первую очередь журнал проверок юридических лиц защищает интересы руководителя проверяемой компании. Благодаря сведениям, внесенным в книгу учета, он имеет возможность подать жалобу в вышестоящее ведомство, если не согласен с количеством или с результатами инспекции.

Кроме того, цель реестра заключается в том, что он позволяет контролировать время, которое отведено государственным организациям для выявления недостатков.

Например, время, отведенное на плановую или внеплановую инспекцию, не должно превышать двадцать рабочих дней.

- 50 часов — для малого предприятия;

- 15 часов — для микропредприятия;

- 15 часов — для индивидуальных предпринимателей.

Ответственность за отсутствие книги не предусмотрена законом, поэтому некоторые компании не ведут журналы проверок.

Как выглядит

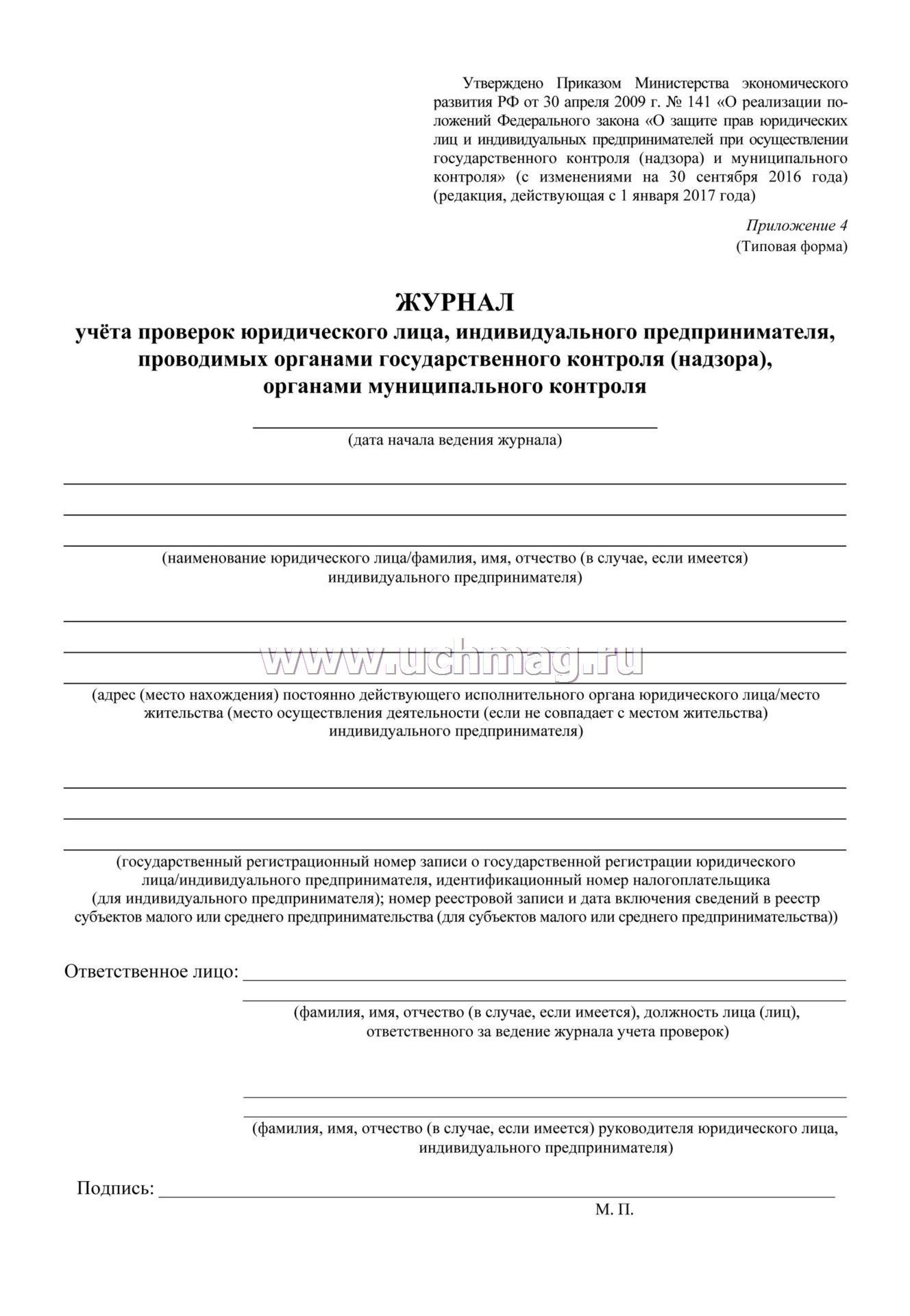

Указания по форме журнала утверждены приказом Минэкономразвития России от 30.04.2009 № 141 (ред. от 30.09.2016) О реализации положений Федерального закона «О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля» (зарегистрирован в Минюсте России 13.05.2009 № 13915).

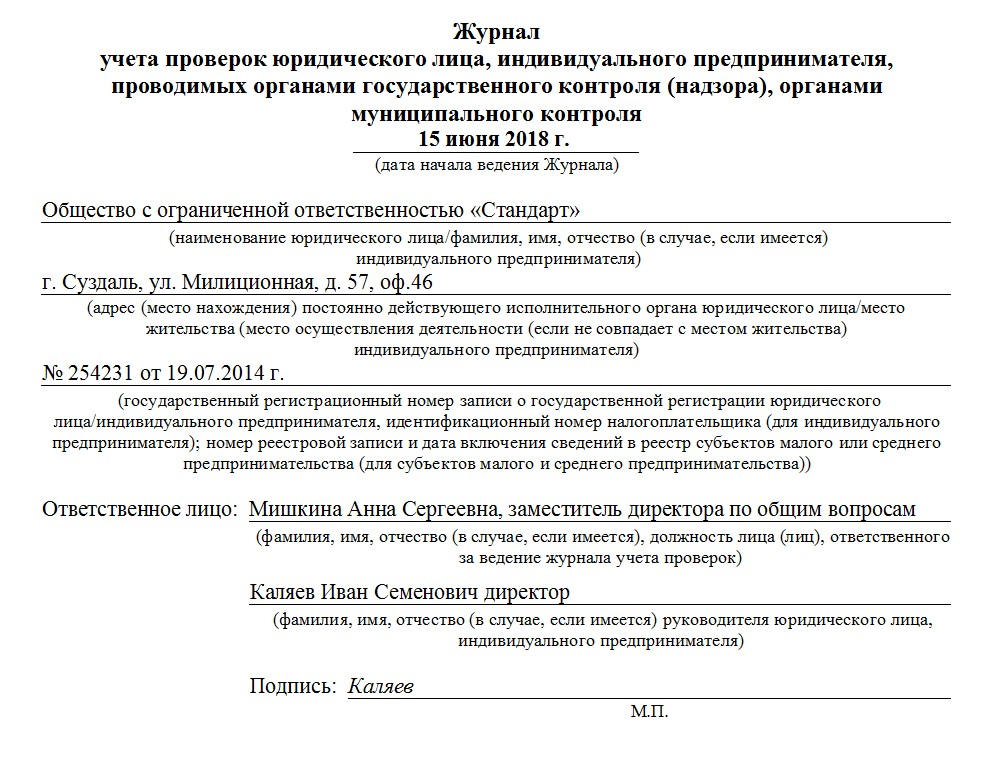

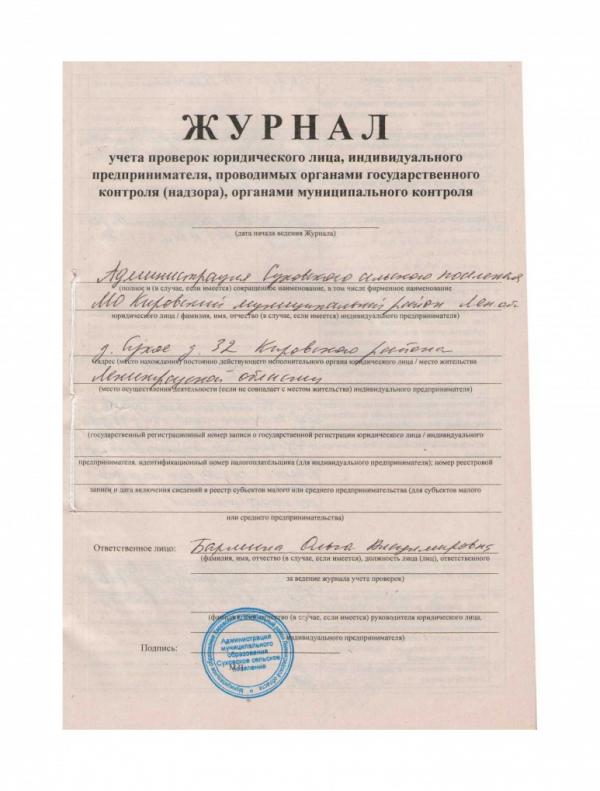

Пример заполнения журнала учета проверок юридического лица (титульный лист)

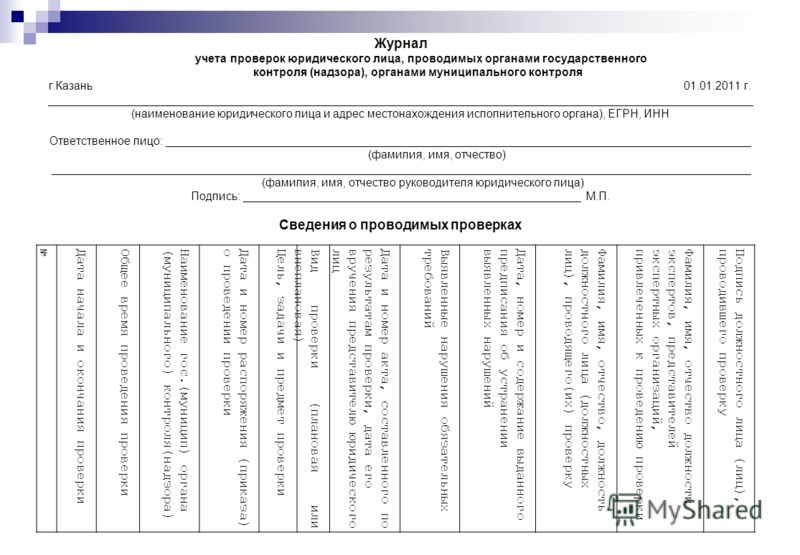

Пример заполнения листа учета проверок

Правила заполнения

Руководитель организации издает приказ, в котором назначается ответственный за ведение журнала. На титульном листе делается запись:

На титульном листе делается запись:

- Ф.И.О. руководителя компании;

- юридический адрес;

- номер ОГРН и др.

Ответственный документ прошивает, а страницы пронумеровывает. Книга должна иметь подпись первого лица компании, оттиск печати организации, дату начала заполнения. Законодательство обязывает заверять документ печатью, как указано в статье 16 «Порядок оформления результатов проверки» ФЗ «О защите прав юрлиц и индивидуальных предпринимателей при осуществлении государственного контроля (надзора) и муниципального контроля» от 26.12.2008 № 294.

Отвечая на вопрос, как правильно оформить журнал учета проверок индивидуального предпринимателя, отметим, что по форме он ничем не отличается от такой же книги публичного акционерного общества. Сам вид журнала представляет собой 12 граф, шесть из которых заполняются должностным лицом в начале надзора, а оставшиеся 6 — в конце.

Последующие листы журнала должны вести проверяющие, которые вносят сведения:

- о времени проведения инспекции;

- установленных нарушениях при их наличии;

- персональных данных проверяющих и др.

В дальнейшем эта информация используется проверяющими органами для фактического контроля устранения нарушений.

Хранение

Хранится этот документ в организации. На основании пункта 176 перечня типовых управленческих архивных документов, срок хранения составляет 5 лет.

01.Журнал учета проверок юридического лица, индивидуального предпринимателя, проводимых органами государственного контроля (надзора), органами муниципального контроля

Скачать образец заполнения журнала учета проверок:

(Скачать)

Как известно, те кто занимается предпринимательством, будь то ИП или ЮЛ для успешного ведения бизнеса постоянно обязаны держать ситуацию под контролем. В Федеральном законе от 26 декабря 2008 года N 294-ФЗ “О защите прав юридических лиц и индивидуальных предпринимателей при осуществлении Государственного контроля (надзора) и муниципального контроля” в статье 16-ой “Порядок оформления результатов проверки” указано, что:

8. Юридические лица, индивидуальные предприниматели обязаны вести журнал учета проверок по типовой форме, установленной федеральным органом исполнительной власти, уполномоченным Правительством Российской Федерации.

Юридические лица, индивидуальные предприниматели обязаны вести журнал учета проверок по типовой форме, установленной федеральным органом исполнительной власти, уполномоченным Правительством Российской Федерации.

9. В журнале учета проверок должностными лицами органа государственного контроля (надзора), органа муниципального контроля осуществляется запись о проведенной проверке, содержащая сведения о наименовании органа государственного контроля (надзора), наименовании органа муниципального контроля, датах начала и окончания проведения проверки, времени ее проведения, правовых основаниях, целях, задачах и предмете проверки, выявленных нарушениях и выданных предписаниях, а также указываются фамилии, имена, отчества и должности должностного лица или должностных лиц, проводящих проверку, его или их подписи.

10. Журнал учета проверок должен быть прошит, пронумерован и удостоверен печатью юридического лица, индивидуального предпринимателя.

Конечно штрафовать за то, что у ИП либо ЮЛ нет такого журнала никто не будет, об этом делаться лишь запись в акте проверки.

11. При отсутствии журнала учета проверок в акте проверки делается соответствующая запись.

Но если учитавая то, что:

Статья 13. Срок проведения проверки.

2. В отношении одного субъекта малого предпринимательства общий срок проведения плановых выездных проверок не может превышать пятьдесят часов для малого предприятия и пятнадцать часов для микропредприятия в год.

то при превышении сроков проведения плановых выездных проверок, ИП либо ЮЛ может обжаловать законность проведения последней проверки которая превысила отведенное количество времени или последующих проверок, просто не пустив надзорные органы (любые, а не только государственного пожарного надзора) на свой объект.

Журнал может быть выполнен в виде книги формата А4, причем не обязательно покупать такую книгу, можно изготовить непосредственно в организации, только не забывайте прошить свой журнал проверок юридического лица, пронумеровать и заверить печатью.

Журнал учета проверок юридического лица, индивидуального пр.

..

..Полная информация о книге

- Вид товара:Бланки, бухгалтерские книги

- Рубрика:Охрана труда

- Целевое назначение:Нормативное произв.

-практич. издание

-практич. издание - Серия:Несерийное издание

- Издательство: Сити Бланк

- Год издания:0

- Формат:А4

- Переплет:обл.

Что такое журнал аудита? Определение и программное обеспечение 2020

Вы можете спросить себя, что такое журнал аудита и как его использовать? Понимание того, как работает аудит журналов и почему администратор может захотеть проверить свои журналы, имеет решающее значение для успеха в бизнесе. Фактически, эффективное управление журналом аудита поддерживает соответствие, подотчетность и безопасность .

Фактически, эффективное управление журналом аудита поддерживает соответствие, подотчетность и безопасность .

Управление журналом аудита часто упускается из виду в пользу более неотложных проблем. Однако это руководство объяснит, почему перенос управления журналом аудита на задний план является ошибкой.В этом руководстве объясняется, что такое аудит журналов, их важность и как вы можете извлечь из них максимальную пользу. Я также предложу программное обеспечение для аудита журналов, подходящее для использования в бизнесе и одно из лучших на рынке сегодня.

Что такое журнал аудита?

Преимущества журнала аудита

Как проводить аудит журнала

Лучшее программное обеспечение для аудита журналов

Что такое журнал аудита?

Журнал аудита , также называемый журналом аудита , по сути, представляет собой запись событий и изменений.ИТ-устройства в вашей сети создают журналы на основе событий. Журналы аудита — это записи этих журналов событий, обычно относящиеся к последовательности действий или конкретному действию. Журналы аудита не всегда работают одинаково. Фактически, они значительно различаются между устройствами, приложениями и операционными системами. Но обычно они фиксируют события, записывая, кто выполнял действие, какое действие было выполнено и как реагировала система

Журналы аудита — это записи этих журналов событий, обычно относящиеся к последовательности действий или конкретному действию. Журналы аудита не всегда работают одинаково. Фактически, они значительно различаются между устройствами, приложениями и операционными системами. Но обычно они фиксируют события, записывая, кто выполнял действие, какое действие было выполнено и как реагировала система

фиксируют практически все изменения в системе, обеспечивая полную запись операций вашей системы.Таким образом, журналы аудита являются ценным ресурсом для администраторов и аудиторов, которые хотят исследовать подозрительную активность в сети или диагностировать и устранять проблемы. Эти журналы аудита могут дать администратору бесценную информацию о том, какое поведение является нормальным, а какое — нет. Например, событие файла журнала покажет, какое действие было предпринято и было ли оно успешным. Это может быть полезно при определении того, неправильно ли сконфигурирован компонент системы или он может выйти из строя.

Контрольный журнал может быть ручным или электронным, хотя этот термин обычно относится к цифровым записям.Аудит журнала может быть таким же простым, как базовый файл или таблица базы данных, но он требует некоторой структуры, чтобы не сбивать с толку. Некоторые люди могут использовать шаблон обзора журнала аудита, который предоставит вам испытанную структуру и формат. Это означает, что вам просто нужно ввести свои журналы. Если вы считаете, что шаблон обзора журнала аудита может вам подойти, существуют примеры журнала аудита, доступные в Интернете, или они должны быть встроены в ваше программное обеспечение для аудита.

Одна проблема с журналами аудита — они уязвимы. Если аудит журнала неправильно сконфигурирован, поврежден или скомпрометирован каким-либо образом, он становится бесполезным, , поэтому понимание основ ведения журнала аудита очень важно. Самые основные формы управления журналами аудита и аудита журналов событий — например, ручное сканирование ваших записей, устройство за устройством — подходят только для малых предприятий. Если вам нужно что-то масштабируемое, надежное и менее подверженное человеческим ошибкам, вам необходимо программное обеспечение для аудита журналов.

Если вам нужно что-то масштабируемое, надежное и менее подверженное человеческим ошибкам, вам необходимо программное обеспечение для аудита журналов.

Преимущества журнала аудита

Журналы аудитапредлагают преимущества и преимущества как для ИТ-специалистов, так и для предприятий.

Повышение безопасности

Журналы аудитапомогают в обеспечении безопасности, поскольку они предоставляют записи всей ИТ-активности, включая подозрительную активность. Журналы аудита могут помочь с мониторингом данных и систем на предмет любых возможных нарушений безопасности или уязвимостей, а также с искоренением неправомерного использования внутренних данных. Журналы аудита могут даже использоваться для подтверждения соблюдения протоколов документов и для отслеживания мошеннических действий.

Аудит журнала событий также важен для кибербезопасности, поскольку он предоставляет записи, которые могут служить доказательством .Всесторонний и углубленный аудит журнала может иметь решающее значение в случае судебного разбирательства и защитить ваш бизнес от ответственности.

Подтверждение соответствия

Внешне журналы аудита критически важны для подтверждения соответствия общим нормам, таким как HIPAA и PCI DSS . Журналы аудита служат официальной записью, которую компании могут использовать для подтверждения соблюдения закона. Для многих предприятий необходимо регулярно предоставлять доступ к журналам аудиторам, особенно в случае возникновения проблем.Использование журналов аудита для соблюдения нормативных требований может защитить предприятия от крупных штрафов и пени.

Проницательность

Сетевые инженеры, сотрудники службы поддержки, разработчики и администраторы , вероятно, будут использовать аудит журналов внутри компании для повышения производительности, повышения ответственности и поддержания стабильности системы . Файлы журнала обеспечивают историческую визуализацию активности, поэтому изменения не останутся незамеченными.

Журналы аудита регистрируют, как часто кто-то обращается к определенному документу или файлу, что может дать компании бесценную информацию.Вы можете использовать аудит журнала, чтобы узнать о действиях пользователей, которые можно использовать для повышения эффективности, безопасности и производительности.

Управление рисками

Наличие надежной стратегии управления рисками важно для любого бизнеса. Журналы аудита играют ключевую роль в управлении рисками, поскольку позволяют показать партнерам, клиентам и регулирующим органам, что вы принимаете меры для предотвращения проблем до того, как они возникнут . Это может показать инвестору, что вы представляете надежную инвестиционную возможность с низким уровнем риска.

Как провести аудит журнала

Прежде всего, вы должны понимать, какие поля проверять при возникновении события. Информация, включенная в журнал, должна обеспечивать контекст события, «кто, что, где и когда» и все остальное, имеющее отношение к делу. Следующие поля критически важны:

Следующие поля критически важны:

- Группа (т. Е. Группа, организация, отдел или учетная запись, из которой возникла деятельность)

- Актер (т.д., uuid, имя пользователя или имя токена API учетной записи, ответственной за действие)

- Имя события (т. Е. Стандартное имя для конкретного события)

- Описание (т. Е. Удобочитаемый, может включать ссылки на другие страницы приложений)

- Когда (т. Е. Отметка времени, синхронизированная с сервером NTP)

- Где (т. Е. Страна происхождения, идентификационный номер устройства или IP-адрес)

- Действие (т.е., как был переделан объект)

- Тип действия (т. Е. Создание, чтение, обновление или удаление)

Вы также можете указать идентификатор или имя сервера, расположение сервера, версию кода, отправляющего событие, протоколы (например, https или http) и глобальный идентификатор участника.

Прежде чем решить, какая степень аудита необходима, вы должны провести оценку рисков для каждой системы или приложения . Однако, по крайней мере, вам нужно будет зарегистрировать следующее: идентификаторы пользователей, дату и время входа и выхода, неудачные и успешные попытки доступа, идентификационные данные терминала, доступ к сетям, доступ к файлам, изменения конфигурации системы, системная утилита. использование, события, связанные с безопасностью, исключения, изменения или сбои сетевого подключения, попытки изменить настройки безопасности и активация систем защиты, таких как защита от вредоносных программ.Эти компоненты участвуют в мониторинге контроля доступа, позволяя вам исследовать контрольные журналы в случае инцидента.

Убедитесь, что вы синхронизируете метку времени — еще один ключевой элемент управления аудитом журналов . Без поля отметки времени журнала, использующего общий формат, было бы практически невозможно провести последовательный анализ. NTP, протокол времени, должен быть синхронизирован для всех серверов, устройств и приложений, поскольку это требование соответствия многочисленным стандартам.

Безопасность файла журнала также важна. Аудит журналов — основная цель для всех, кто намеревается скрыть свидетельства своей деятельности или хочет скомпрометировать и повредить данные. Чтобы этого не произошло, рекомендуется настроить журналы аудита таким образом, чтобы для журналов устанавливались строгие ограничения контроля доступа. Обычно это включает ограничение количества пользователей, которые могут изменять файлы журналов. Также рекомендуется шифровать все передачи журналов аудита.

Лучшее программное обеспечение для аудита журналов

Аудит журналов — дело непростое. Хотя они важны по нескольким причинам, на их обслуживание уходит много усилий, а управление собственными журналами вручную может занять много времени и привести к ошибкам. Если вы хотите высвободить время и повысить эффективность операций аудита журналов, то SolarWinds ® Log Analyzer, SolarWinds Security Event Manager и SolarWinds Access Rights Manager — лучшие инструменты, которые можно купить за деньги.

Все три этих инструмента имеют удобные динамические информационные панели, которые отображают данные в графическом, легком для интерпретации виде. Security Event Manager автоматически отслеживает журналы аудита безопасности ваших приложений, обнаруживая проблемы в режиме реального времени. Аномалии помечаются, и программа дает вам соответствующие рекомендации по безопасности. Он анализирует данные журнала сервера и предоставляет результаты с цветовой кодировкой, помогая расставить приоритеты для наиболее важных элементов.

Security Event Manager также помогает оптимизировать управление учетными записями и предотвращать злоупотребление привилегиями, предупреждая вас всякий раз, когда возникает необычный вход в систему или модификация данных.Программа может списать любые подозрительные учетные записи и позволяет быстро и легко переназначать группы безопасности. Это программное обеспечение также отлично подходит для демонстрации соответствия, поскольку оно позволяет создавать отчеты о безопасности, специально разработанные для демонстрации соответствия требованиям GLBA, SOX, NERC, HIPAA и т. Д. Доступна бесплатная пробная версия Security Event Manager.

Д. Доступна бесплатная пробная версия Security Event Manager.

Log Analyzer , программа для управления и анализа журналов от SolarWinds, более ориентирован на производительность, чем на безопасность, для аудита журналов .Этот инструмент позволяет выполнять анализ данных журнала на сервере и сетевых устройствах. Вам будет предоставлена основная информация о различных типах информации, включая ловушки SNMP, системные журналы и журналы событий Windows. Благодаря этому сбору, централизации и анализу критически важных данных журнала почти в реальном времени устранение неполадок может быть более точным и происходить быстрее.

Еще одним преимуществом Log Analyzer является то, что он позволяет фильтровать данные журнала с помощью интуитивно понятной встроенной поисковой системы. Вы можете уточнить свой поиск с помощью готовых фильтров, таких как тип журнала, имя узла, тип компьютера, поставщик и т. Д.Поиск в журналах не может быть проще.

Одной из лучших функций Log Analyzer является возможность визуализации данных, включая интерактивные диаграммы. Это способствует быстрому и точному анализу в дополнение к унификации производительности инфраструктуры. Также доступна бесплатная пробная версия Log Analyzer.

Если вам нужен инструмент, ориентированный на права доступа, вам понадобится SolarWinds Access Rights Manager . Этот инструмент обеспечивает постоянный контроль прав доступа всех пользователей сети.Требования соответствия требуют детального и всестороннего анализа прав доступа пользователей, а с ARM позволяет легко проверить, у кого есть доступ к критически важным и конфиденциальным данным. Более того, если происходят подозрительные изменения или действия, ARM мгновенно отправляет предупреждение.

Что касается журналов аудита, ARM легко использовать для создания необходимых вам настраиваемых отчетов. — вы можете использовать отчеты аудита для внутреннего отслеживания инициализации и поведения пользователей, в то время как для аудиторов вы можете доказать, что вы обрабатывали права доступа в соответствии с нормативные требования.Попробуйте ARM бесплатно в течение 30 дней.

— вы можете использовать отчеты аудита для внутреннего отслеживания инициализации и поведения пользователей, в то время как для аудиторов вы можете доказать, что вы обрабатывали права доступа в соответствии с нормативные требования.Попробуйте ARM бесплатно в течение 30 дней.

Что такое журналы аудита?

Концепция журналов аудита проста. Когда изменение применяется к системе, оно коррелирует с изменением поведения системы. Это изменение должно быть зарегистрировано в журнале аудита. Согласно Википедии: «Контрольный журнал (также называемый контрольным журналом ) — это важная для безопасности хронологическая запись, набор записей и / или место назначения и источник записей, которые предоставляют документальные свидетельства последовательности действий, которые повлияли на в любое время при выполнении определенной операции, процедуры или события.«Журнал аудита в своей наиболее примитивной форме будет представлять собой ручку и бумагу, которые человек будет использовать для внесения записей, сопровождающих изменения, внесенные в систему. Запись ваших детей в детский сад и выход из него может быть примером журнала аудита. В эпоху цифровых технологий журналы аудита, скорее всего, будут иметь форму файлов или таблиц базы данных. Кроме того, для доступа к этим журналам обычно требуются повышенные привилегии. Когда я иду, чтобы выписать своего ребенка из детского сада, весь журнал открыт для всеобщего обозрения; Я могу видеть, во сколько другие родители приезжали и забирали своих детей.Это мое дело? Возможно нет. Более того, в цифровом мире вы, как правило, не можете обойти журналы аудита. Если вы входите в систему, запись будет сделана в журнале. Это безупречное качество — это то, что придает журналам цифрового аудита ценность, а также позволяет им при необходимости оставаться в зале суда. Как член технической группы важно понимать, что такое журналы аудита и почему они могут быть полезны. Экономия на журналах аудита должна быть осознанным решением, а не состоянием по умолчанию.

Запись ваших детей в детский сад и выход из него может быть примером журнала аудита. В эпоху цифровых технологий журналы аудита, скорее всего, будут иметь форму файлов или таблиц базы данных. Кроме того, для доступа к этим журналам обычно требуются повышенные привилегии. Когда я иду, чтобы выписать своего ребенка из детского сада, весь журнал открыт для всеобщего обозрения; Я могу видеть, во сколько другие родители приезжали и забирали своих детей.Это мое дело? Возможно нет. Более того, в цифровом мире вы, как правило, не можете обойти журналы аудита. Если вы входите в систему, запись будет сделана в журнале. Это безупречное качество — это то, что придает журналам цифрового аудита ценность, а также позволяет им при необходимости оставаться в зале суда. Как член технической группы важно понимать, что такое журналы аудита и почему они могут быть полезны. Экономия на журналах аудита должна быть осознанным решением, а не состоянием по умолчанию.

Существует множество причин для регистрации изменений в системе и множество различных сторон, которые могут быть заинтересованы в просмотре журналов аудита. С точки зрения разработчика, журналы аудита могут помочь вам сохранить рассудок, давая некоторое представление о том, как сложная система достигла своего текущего состояния. Разработчики обычно любят диаграммы состояний и детерминированные результаты. Журнал аудита, который показывает, что человек или процесс применил изменение, может дать разработчикам ценную информацию. Представьте себе сценарий, в котором были удалены некоторые важные данные. Без какого-либо журнала аудита все, что вы можете делать, это строить предположения и пожимать плечами. Но если вы используете журнал аудита, вы можете с уверенностью сказать, что Джо Юзер удалил данные в 9:56.м. 17 июля 2018 г. по тихоокеанскому стандартному времени. Последний ответ является гораздо более удовлетворительным для большинства заинтересованных сторон. Кроме того, с точки зрения соответствия, журналы аудита абсолютно необходимы. Компании должны соблюдать множество юридических проблем, и журналы аудита — это официальная запись, которую мы можем предоставить, когда аудитор запрашивает подтверждение соответствия.

С точки зрения разработчика, журналы аудита могут помочь вам сохранить рассудок, давая некоторое представление о том, как сложная система достигла своего текущего состояния. Разработчики обычно любят диаграммы состояний и детерминированные результаты. Журнал аудита, который показывает, что человек или процесс применил изменение, может дать разработчикам ценную информацию. Представьте себе сценарий, в котором были удалены некоторые важные данные. Без какого-либо журнала аудита все, что вы можете делать, это строить предположения и пожимать плечами. Но если вы используете журнал аудита, вы можете с уверенностью сказать, что Джо Юзер удалил данные в 9:56.м. 17 июля 2018 г. по тихоокеанскому стандартному времени. Последний ответ является гораздо более удовлетворительным для большинства заинтересованных сторон. Кроме того, с точки зрения соответствия, журналы аудита абсолютно необходимы. Компании должны соблюдать множество юридических проблем, и журналы аудита — это официальная запись, которую мы можем предоставить, когда аудитор запрашивает подтверждение соответствия. Безопасность — еще одна область, в которой журналы аудита могут иметь неоценимое значение. Теперь, когда даже самые конфиденциальные данные доступны через Интернет, журналы аудита имеют решающее значение. Наличие общедоступной веб-службы равносильно тому, что миллиарды людей могут «хлопнуть дверной ручкой», просто чтобы посмотреть, смогут ли они войти.Даже при самых строгих мерах безопасности очень полезно знать частоту и источник потенциальных атак. Журнал аудита может фиксировать этот тип данных.

Безопасность — еще одна область, в которой журналы аудита могут иметь неоценимое значение. Теперь, когда даже самые конфиденциальные данные доступны через Интернет, журналы аудита имеют решающее значение. Наличие общедоступной веб-службы равносильно тому, что миллиарды людей могут «хлопнуть дверной ручкой», просто чтобы посмотреть, смогут ли они войти.Даже при самых строгих мерах безопасности очень полезно знать частоту и источник потенциальных атак. Журнал аудита может фиксировать этот тип данных.

В мире, где дисковое пространство считается дешевым, не так много веских причин не «фиксировать все». Так почему же некоторым компаниям летать без возможности ведения журнала аудита? Обычно ответ заключается в том, что ведение журнала аудита является второстепенным. вы ловите стартап на его ранних этапах, он, как правило, стремительно развивает свои функции и функциональность.Когда целью является создание минимально жизнеспособного продукта (MVP), нефункциональные требования, такие как ведение журнала аудита, обычно не подходят. Позже, если продукт получит «ноги», возможность ведения журнала аудита часто добавляется в качестве ответной меры. Когда заинтересованные стороны не могут дать приемлемые ответы на вопросы, касающиеся данных, безопасности и состояния системы, они обычно видят свет и выделяют ресурсы для ведения журналов аудита. Как мы увидим, ведение журнала аудита — это очень широкий термин, который может применяться на всех уровнях технологического стека.Иногда ведение журнала аудита может быть бесплатной, и вы можете получить адекватное ведение журнала, просто включив эту возможность. В других случаях для этого потребуется некоторое время и усилия (т. Е. Затраты).

Позже, если продукт получит «ноги», возможность ведения журнала аудита часто добавляется в качестве ответной меры. Когда заинтересованные стороны не могут дать приемлемые ответы на вопросы, касающиеся данных, безопасности и состояния системы, они обычно видят свет и выделяют ресурсы для ведения журналов аудита. Как мы увидим, ведение журнала аудита — это очень широкий термин, который может применяться на всех уровнях технологического стека.Иногда ведение журнала аудита может быть бесплатной, и вы можете получить адекватное ведение журнала, просто включив эту возможность. В других случаях для этого потребуется некоторое время и усилия (т. Е. Затраты).

Если вы планируете внедрить ведение журнала аудита для своего приложения, есть две отдельные области рассмотрения: приложения и инфраструктура.

Приложения и журнал аудита Обычно это входит в компетенцию разработчика.Здесь необходимо учитывать изменения в базе данных, путь, по которому пользователь проходит через приложение, вход в систему и выход из нее, идентификационные данные и т. Д. Иногда вам могут потребоваться изменения кода, чтобы получить необходимый уровень ведения журнала аудита. Если вы используете традиционную реляционную базу данных, вы должны знать об одном из ее основных недостатков. Базы данных SQL созданы для хранения данных в текущем состоянии . Они не известны тем, что рассказывают вам, как вы пришли к своему текущему состоянию. Чтобы обойти это, вам следует разработать аудиторскую регистрацию в вашем хранилище.Для этого существует множество методов. Одним из них является использование триггеров и архивных таблиц для сбора полной истории того, как значения меняются с течением времени и кто внес изменения. Другой возможностью является использование модели источников событий, которая только добавляет в базу данных и фиксирует все изменения как события. Доступны и другие варианты, но главный вывод заключается в следующем: рассмотрите возможность ведения журнала аудита на ранней стадии и относитесь к нему как к требованию. Другой областью интереса может быть отчет о потоках.

Д. Иногда вам могут потребоваться изменения кода, чтобы получить необходимый уровень ведения журнала аудита. Если вы используете традиционную реляционную базу данных, вы должны знать об одном из ее основных недостатков. Базы данных SQL созданы для хранения данных в текущем состоянии . Они не известны тем, что рассказывают вам, как вы пришли к своему текущему состоянию. Чтобы обойти это, вам следует разработать аудиторскую регистрацию в вашем хранилище.Для этого существует множество методов. Одним из них является использование триггеров и архивных таблиц для сбора полной истории того, как значения меняются с течением времени и кто внес изменения. Другой возможностью является использование модели источников событий, которая только добавляет в базу данных и фиксирует все изменения как события. Доступны и другие варианты, но главный вывод заключается в следующем: рассмотрите возможность ведения журнала аудита на ранней стадии и относитесь к нему как к требованию. Другой областью интереса может быть отчет о потоках. Этот тип журнала аудита фиксирует путь пользователя через приложение.Это может быть полезно в контексте маркетинга, чтобы понять, как пользователи перемещаются по пользовательскому интерфейсу, но оно также может служить журналом аудита. В высокозащищенном приложении можно отслеживать каждый щелчок, чтобы показать, кто пытается получить доступ к различным ресурсам.

Этот тип журнала аудита фиксирует путь пользователя через приложение.Это может быть полезно в контексте маркетинга, чтобы понять, как пользователи перемещаются по пользовательскому интерфейсу, но оно также может служить журналом аудита. В высокозащищенном приложении можно отслеживать каждый щелчок, чтобы показать, кто пытается получить доступ к различным ресурсам.

Инфраструктура — это территория DevOps. Хотя команда DevOps не создает приложения, они несут ответственность за среды, в которых они размещены. И они должны быть заинтересованы в ведении журнала аудита как средстве отслеживания изменений в этих средах.Развертывания — это временные события в системах. Они переводят систему из одной версии в другую и достойны подробных записей в журнале аудита. Если вы используете готовый инструмент для развертывания, будет доступно бесплатное ведение журнала. Тем, кто использует собственные сценарии для развертывания, не забудьте добавить в них большое количество операторов журнала. Если вы выполняете развертывание вручную с большим количеством щелчков мыши, вам следует подумать об обновлении процесса развертывания. Ручные процессы делают регистрацию аудита случайной в лучшем случае и ненадежной в худшем.Изменения среды также вызывают изменения состояния в системах. Здесь очевидным примером являются обновления операционной системы. Обновление ОС Windows Server должно автоматически фиксироваться в системном журнале, но знаете ли вы, как при необходимости запросить эти журналы? Убедитесь, что вы научились понимать, почему ваша серверная среда могла измениться. Также помните о ручных изменениях в среде. Кто-то изменил файл хоста для перенаправления определенного URL-адреса? Задокументируйте это изменение, указав имя, дату и причину. Сетевой трафик — еще одна важная область, о которой нужно знать.Возможно, стоит перехватить все входящие и исходящие сетевые вызовы и их полезную нагрузку.

Если вы выполняете развертывание вручную с большим количеством щелчков мыши, вам следует подумать об обновлении процесса развертывания. Ручные процессы делают регистрацию аудита случайной в лучшем случае и ненадежной в худшем.Изменения среды также вызывают изменения состояния в системах. Здесь очевидным примером являются обновления операционной системы. Обновление ОС Windows Server должно автоматически фиксироваться в системном журнале, но знаете ли вы, как при необходимости запросить эти журналы? Убедитесь, что вы научились понимать, почему ваша серверная среда могла измениться. Также помните о ручных изменениях в среде. Кто-то изменил файл хоста для перенаправления определенного URL-адреса? Задокументируйте это изменение, указав имя, дату и причину. Сетевой трафик — еще одна важная область, о которой нужно знать.Возможно, стоит перехватить все входящие и исходящие сетевые вызовы и их полезную нагрузку.

Как мы видели, ведение журнала аудита может принести огромную пользу. Если вам нужно защитить поведение системы, журналы аудита незаменимы, и они действительно могут спасти вас, если вы окажетесь в судебной тяжбе. Для создания комплексного решения для ведения журнала аудита разработчики приложений должны сотрудничать со своими командами DevOps и инфраструктуры. Когда дело доходит до ведения журнала аудита, автоматизация — ваш друг, поэтому автоматизируйте все, что вы можете.Практикуйте процесс создания журналов в короткие сроки по запросу и убедитесь, что вы можете проанализировать их, чтобы ответить на любые вопросы о состоянии и поведении вашей системы. Вы не пожалеете об инвестициях.

Если вам нужно защитить поведение системы, журналы аудита незаменимы, и они действительно могут спасти вас, если вы окажетесь в судебной тяжбе. Для создания комплексного решения для ведения журнала аудита разработчики приложений должны сотрудничать со своими командами DevOps и инфраструктуры. Когда дело доходит до ведения журнала аудита, автоматизация — ваш друг, поэтому автоматизируйте все, что вы можете.Практикуйте процесс создания журналов в короткие сроки по запросу и убедитесь, что вы можете проанализировать их, чтобы ответить на любые вопросы о состоянии и поведении вашей системы. Вы не пожалеете об инвестициях.

Использование журналов аудита для обеспечения безопасности и соответствия

Большинство программ и систем создают журналы аудита.

Это средство для проверки того, какие действия произошли в системе, и обычно используются для диагностики и исправления ошибок. Системные администраторы, сетевые инженеры, разработчики и сотрудники службы поддержки используют эти данные, чтобы помочь им в своей работе и поддерживать стабильность системы. Журналы аудита также приобрели новое значение для кибербезопасности и часто являются основой судебно-медицинской экспертизы, анализа безопасности и уголовного преследования.

Журналы аудита также приобрели новое значение для кибербезопасности и часто являются основой судебно-медицинской экспертизы, анализа безопасности и уголовного преследования.

Подобно другим типам данных журнала, если они неправильно настроены, скомпрометированы или повреждены, журналы аудита бесполезны. В связи с их растущим значением и для того, чтобы извлечь из них максимальную пользу, мы собрали полезную информацию по основам ведения журнала аудита.

Что такое журналы аудита?

Начнем с основ — что такое журналы аудита?

Журналы аудита различаются между приложениями, устройствами, системами и операционными системами, но схожи в том, что они фиксируют события, которые могут показать, «кто» совершил «какие» действия и «как» вела себя система.Администратор или разработчик захочет изучить все типы файлов журналов, чтобы получить полную картину нормальных и аномальных событий в своей сети. Событие файла журнала укажет, какое действие было предпринято и было ли оно успешным. Это очень важно для проверки во время рутинных действий, таких как обновления и исправления, а также для определения того, когда какой-либо компонент системы выходит из строя или неправильно настроен.

Это очень важно для проверки во время рутинных действий, таких как обновления и исправления, а также для определения того, когда какой-либо компонент системы выходит из строя или неправильно настроен.

Ради экономии места и времени мы будем изучать в первую очередь журналы операционной системы, но вам следует изучить все системы в вашей среде, чтобы получить хорошее представление о журналах, конфигурациях журналов, форматах файлов и типах событий, которые можно собрать.

Вот общие имена файлов журналов Linux и краткое описание их использования:

- / var / log / messages: общие сообщения и системные сообщения

- /var/log/auth.log: журналы аутентификации

- / var / log / kern.log: журналы ядра

- /var/log/cron.log: журналы Crond (задание cron)

- / var / log / maillog: журналы почтового сервера

- / var / log / qmail /: каталог журналов Qmail (в этом каталоге больше файлов)

- / var / log / httpd /: каталог доступа Apache и журналов ошибок

- / var / log / lighttpd /: каталог доступа Lighttpd и журналов ошибок

- / var / log / boot.

log: журнал загрузки системы

log: журнал загрузки системы - /var/log/mysqld.log: файл журнала сервера базы данных MySQL

- / var / log / secure или /var/log/auth.log: журнал аутентификации

- / var / log / utmp, / var / log / btmp или / var / log / wtmp: файл записей входа в систему

- /var/log/yum.log: файл журнала команд Yum

Например, с точки зрения анализа безопасности вы можете захотеть изучить сеанс пользователя (вход в систему) взаимодействие в системе Linux. Информация о сеансе Linux хранится в разных файлах * tmp.

Чтобы отобразить содержимое / var / run / utmp, выполните следующую команду:

utmpdump / var / run / utmp

Сделайте то же самое с / var / log / wtmp:

utmpdump / var / log / wtmp

И, наконец, с / var / log / btmp:

utmpdump / var / log / btmp

Формат вывода в этих трех случаях похож.Обратите внимание, что записи событий в utmp и btmp расположены в хронологическом порядке, в то время как в wtmp порядок обратный.

В Microsoft Windows управление событиями обычно осуществляется с помощью приложения просмотра событий, а не командной строки. На приведенных ниже снимках экрана показан интерфейс средства просмотра событий Microsoft, который позволяет просматривать журналы, используемые для действий в области безопасности, администрирования, системы и настройки. (с Server 2008 / Vista и выше журналы хранятся в каталоге % SystemRoot% \ system32 \ winevt \ logs .)

Аналогичное событие журнала аудита входа / сеанса Windows может выглядеть следующим образом:

Некоторые важные моменты, о которых следует помнить:

- Хотя журналы событий различаются по удобочитаемости, эти типы файлов собирают много потенциально конфиденциальной информации и не должны быть общедоступными.

- Многие собственные системы файлов журналов должны быть настроены для обеспечения безопасности и непрерывности. Изучите эти параметры журнала аудита, чтобы убедиться, что файлы журнала защищены и настроены в соответствии с вашими операционными потребностями.

Это может включать изменение размера файлов журнала, изменение местоположения файлов журнала и настройку определенных событий, которые фиксируются в файле.

Это может включать изменение размера файлов журнала, изменение местоположения файлов журнала и настройку определенных событий, которые фиксируются в файле. - Большинство собственных файловых систем журнала не предупреждают администратора / конечного пользователя автоматически о возникновении критических событий.

- Поскольку журналы событий из любой операционной системы могут предоставить подробную информацию о том, кто, что и когда произошло событие, сопоставление этой информации может предоставить «историю» действий, которые привели к ошибкам производительности, безопасности и приложений.

- Научиться «читать» журналы событий аудита — это навык, на который может потребоваться время, особенно если вашей команде необходимо изучить несколько форматов и инструментов записи системы журналов. Проблемы с пониманием журналов могут препятствовать просмотру журналов аудита и снижать ценность журналов.

Почему ведение журнала аудита?

Теперь, когда мы лучше понимаем, что такое журналы аудита, давайте рассмотрим некоторые из основных преимуществ сбора этих данных из вашей среды, будь то центр обработки данных, сервер / рабочая станция или даже журналы приложений.

Повышение ответственности

Журналы событий должны быть настроены, чтобы помочь организации фиксировать информацию о безопасности и аутентификации, а также информацию о привилегированных действиях. Это должно быть в поддержку политики компании или передового опыта, чтобы гарантировать, что системы остаются стабильными, а пользователи несут ответственность за свои действия, которые отслеживаются в журналах событий.

Например, журналы аудита могут использоваться вместе с элементами управления доступом для идентификации и предоставления информации о пользователях, подозреваемых в неправильном изменении прав доступа или данных.Чтобы сделать это эффективно, журналы событий должны регистрироваться и храниться регулярно и безопасно, чтобы отображать поведение до и после того, как событие произошло.

Реконструкция событий

Журналы событий также могут использоваться для последовательного «воспроизведения» событий, чтобы помочь понять, как произошло разрушительное событие. Анализ может различать ошибки системы, приложения или оператора. Получение информации о состоянии системы до момента возникновения ошибки — это способ предотвратить будущие сбои.Кроме того, если журналы настроены для регистрации подробных транзакций, данные иногда могут быть восстановлены из журналов.

Анализ может различать ошибки системы, приложения или оператора. Получение информации о состоянии системы до момента возникновения ошибки — это способ предотвратить будущие сбои.Кроме того, если журналы настроены для регистрации подробных транзакций, данные иногда могут быть восстановлены из журналов.

Безопасность и криминалистика

Поскольку журналы событий работают совместно с элементами управления логическим доступом, предпринимаемые действия привязаны к конкретным пользователям и устройствам. Эта информация может использоваться, чтобы увидеть, когда учетная запись пользователя могла быть взломана, а затем были ли повышены привилегии учетной записи пользователя для доступа к определенным файлам или каталогам с конфиденциальной информацией. Журналы также могут показывать, кто и когда определенные файлы были скопированы, распечатаны или удалены.

Требования к ведению журнала аудита

Из приведенной выше информации довольно ясно, что ведение журнала аудита основано на системе. Существуют системы ведения журнала аудита на сетевых устройствах, а также в приложениях и операционных системах. В службах ведения журналов в автономных системах могут быть дополнительные подтипы журналов для сбора определенных типов событий, таких как события безопасности, системные события и определенные службы.

Существуют системы ведения журнала аудита на сетевых устройствах, а также в приложениях и операционных системах. В службах ведения журналов в автономных системах могут быть дополнительные подтипы журналов для сбора определенных типов событий, таких как события безопасности, системные события и определенные службы.

Современные веб-ориентированные системы основаны на компонентах с автоматическим масштабированием и стирают границы между традиционными «серверами» и приложениями, которые на них работают.Ведение журнала аудита теперь включает сбор данных из большого количества источников данных, что создает ряд проблем, требующих решения для управления журналами — сбора, хранения, защиты, синтаксического анализа данных и их последующего анализа.

При поиске решения некоторые из ключевых соображений:

- Нормализация / синтаксический анализ — для обеспечения эффективного анализа данных ваше решение должно поддерживать нормализацию данных. Разбор различных журналов аудита в структурированные поля упрощает чтение, поиск и анализ.

- Оповещение — получение уведомления, когда пользователь выполнил несанкционированное действие, например, является важным элементом ведения журнала аудита и способствует более активному подходу.

- Безопасность — безопасная маршрутизация и хранение различных журналов аудита в безопасном месте. Убедитесь, что решение хранит журналы безопасным образом, что соответствует политике хранения компании. Некоторые продукты обеспечивают сжатие данных и другие средства для обработки журналов большого объема.

- Корреляция — чтобы иметь возможность эффективно соединять точки и идентифицировать последовательность событий, также важна способность создавать правила корреляции.

На рынке доступен широкий спектр решений, которые поддерживают ведение журнала аудита и централизованное ведение журнала в целом. ELK (Elasticsearch, Logstash и Kibana) — это наиболее распространенное решение с открытым исходным кодом, в то время как системы SIEM больше приспособлены для использования в целях безопасности.

Использование журнала аудита для обеспечения безопасности и соответствия

Проще говоря, без журнала аудита любое действие злоумышленника в системе может остаться совершенно незамеченным.

Само собой разумеется, что это значительный риск при попытке защитить вашу среду или восстановить конфиденциальную информацию для операций.Да, журналы аудита полезны для обнаружения и анализа производственных проблем, но они также могут служить основой для системы безопасности.

Программы и сертификаты соответствия требованиям безопасности отражают лучшие отраслевые практики и ориентированы на высокий риск, и неслучайно они включают журналы аудита в качестве одного из компонентов соответствия.

Ниже приведен список программ соответствия со ссылкой на компоненты журнала аудита:

Лучшие практики ведения журнала аудита

Ниже приведены рекомендации по параметрам и конфигурациям системы, которые могут помочь вам использовать журналы аудита для обеспечения безопасности и соответствия.

Конфигурация системы журналов

Журналы состоят из записей событий, которые фиксируют информацию, относящуюся к конкретному произошедшему событию.

Формат журнала зависит от источника, платформы или приложения, но каждое записанное событие должно фиксировать как минимум следующее:

- Общая информация:

- Временная метка

- Коды событий, состояния и / или ошибок

- Сервис / имя команды / приложения

- Пользовательская или системная учетная запись, связанная с событием

- Используемое устройство (e.грамм. исходный и целевой IP-адреса, идентификатор сеанса терминала, веб-браузер и т. д.)

- События операционной системы (ОС)

o Запуск и выключение системы

o Запуск и выключение служба

o Изменения или сбои сетевого подключения

o Изменения или попытки изменить настройки безопасности системы и элементы управления

o Попытки входа в систему (успешные или неудачные)

o Функции, выполняемые после входа в систему (е. g., чтение или обновление критического файла, установка программного обеспечения)

g., чтение или обновление критического файла, установка программного обеспечения)

o Изменения учетной записи (например, создание и удаление учетной записи, назначение привилегий учетной записи)

o Успешное / неудачное использование привилегированных учетных записей

- Информация учетной записи приложения

o Успешные и неудачные попытки аутентификации приложения

o Изменения учетной записи приложения (например, создание и удаление учетной записи, назначение привилегий учетной записи)

o Использование привилегий приложения

o Запуск и завершение работы приложения

o Сбои приложения

o Основные изменения конфигурации приложения

o Транзакции приложений, например,

— серверы электронной почты, записывающие отправителя, получателей, имя темы и имена вложений для каждого сообщения электронной почты

— веб-серверы, записывающие каждый запрошенный URL-адрес и тип ответа, предоставленного сервер

— бизнес-приложения, записывающие, какие файлы Каждый пользователь имел доступ к финансовым записям

Синхронизировать временную метку

Без журналов, использующих общий формат для поля временной метки, типичная корреляция между журналами и последовательным анализом была бы почти невозможной. Это требование соответствия для ряда стандартов, чтобы NTP (протокол времени) был синхронизирован для всех устройств, серверов и приложений. Эта конфигурация обычно применяется глобально на предприятии с резервным источником на случай отказа основного. Если вы используете агрегатор / процессор журналов, такой как Logstash, вы можете убедиться, что метка времени применяется ко всем журналам аудита по мере их обработки.

Это требование соответствия для ряда стандартов, чтобы NTP (протокол времени) был синхронизирован для всех устройств, серверов и приложений. Эта конфигурация обычно применяется глобально на предприятии с резервным источником на случай отказа основного. Если вы используете агрегатор / процессор журналов, такой как Logstash, вы можете убедиться, что метка времени применяется ко всем журналам аудита по мере их обработки.

Безопасность файлов журнала

Журналы аудита также являются основной целью для злоумышленников, которые стремятся скрыть доказательства своей деятельности и максимально увеличить возможности для компрометации данных.Чтобы злоумышленники не скрывали свои действия, администраторы должны настроить ведение журнала аудита, чтобы обеспечить строгий контроль доступа к журналам аудита и ограничить количество учетных записей пользователей, которые могут изменять файлы журналов аудита.

Наконец, если журналы аудита передаются для удаленного сбора или архивирования / резервного копирования, администраторы должны обеспечить безопасность передачи, обеспечивая шифрование при передаче и шифрование для резервных копий. Это повысит шансы на то, что журналы можно будет использовать в случае необходимости для судебно-медицинской экспертизы событий.

Это повысит шансы на то, что журналы можно будет использовать в случае необходимости для судебно-медицинской экспертизы событий.

Примечания

Ведение журнала аудита требует понимания архитектуры вашей системы и различных составляющих ее компонентов. Понимание того, как различные строительные блоки взаимодействуют друг с другом и как они полагаются друг на друга, является частью понимания того, как настроить и защитить вашу систему. С появлением облачных вычислений, виртуализированных ресурсов и устройств современные системы полагаются на инструменты ведения журнала аудита для решения новой сложности событий аудита.

Требования безопасности и соответствия для журналов аудита добавляют дополнительные соображения по настройке и эксплуатации, такие как защита данных журнала для повышения целостности, доступности и конфиденциальности записей.Преимущество платформы управления журналами, такой как Logz.io, заключается в предоставлении централизованного решения для агрегирования, обработки, хранения и анализа журналов, которое помогает организациям улучшить управление журналами аудита.

Узнайте больше о безопасном и совместимом решении ELK от Logz.io!

Руководство по ведению журнала аудита безопасности | Управление информационной безопасности

Требование

Хранители ресурсовдолжны вести, отслеживать и анализировать журналы аудита безопасности для покрытых устройств.

Описание риска

Без соответствующего журнала аудита действия злоумышленника могут остаться незамеченными, и доказательства того, привела ли атака к нарушению, могут быть неубедительными.

Рекомендации

Регулярный сбор журналов критически важен для понимания природы инцидентов безопасности во время активного расследования и последующего анализа. Журналы также полезны для установления базовых показателей, выявления операционных тенденций и поддержки внутренних расследований организации, включая аудит и криминалистический анализ. В некоторых случаях эффективная программа ведения журнала аудита может быть разницей между инцидентом безопасности с низким уровнем воздействия, который обнаруживается до кражи защищенных данных, или серьезной утечкой данных, когда злоумышленники загружают большой объем защищенных данных в течение длительного периода времени.

В контексте MSSEI журналы состоят из записей событий, которые фиксируют информацию, относящуюся к конкретному событию, которое произошло и повлияло на покрываемое устройство. События журнала в программе ведения журнала аудита должны включать как минимум:

- События операционной системы (ОС)

- запуск и останов системы

- запуск и остановка службы

- изменения или сбои сетевого подключения

- изменяет или пытается изменить настройки безопасности системы и элементы управления

- Записи аудита ОС

- попытки входа в систему (успешные или неудачные)

- функции, выполняемые после входа в систему (например,g., чтение или обновление критического файла, установка программного обеспечения)

- изменения учетной записи (например, создание и удаление учетной записи, назначение привилегий учетной записи)

- успешное / неудачное использование привилегированных учетных записей

- Информация об учетной записи приложения

- успешные и неудачные попытки аутентификации приложения

- изменения учетной записи приложения (например, создание и удаление учетной записи, назначение привилегий учетной записи)

- Использование прав приложения

- Операции приложения

- запуск и завершение работы приложения

- сбои приложений

- основные изменения конфигурации приложения

- транзакции приложения, например,

- серверы электронной почты, записывающие отправителя, получателей, имя темы и имена вложений для каждого сообщения электронной почты

- Веб-серверы, записывающие каждый запрошенный URL и тип ответа, предоставляемого сервером

- бизнес-приложений, в которых фиксируются финансовые записи, к которым имел доступ каждый пользователь

Источник: NIST SP 800-92, Руководство по управлению журналами компьютерной безопасности

Детали, регистрируемые для каждого события, могут сильно различаться, но как минимум каждое событие должно отражать

- метка времени

- коды событий, состояний и / или ошибок

- имя службы / команды / приложения

- учетная запись пользователя или системы, связанная с событием

- Используемое устройство (например,грамм.

IP-адреса источника и назначения, идентификатор сеанса терминала, веб-браузер и т. д.)

IP-адреса источника и назначения, идентификатор сеанса терминала, веб-браузер и т. д.)

В качестве источника информации, который отслеживает важные транзакции с защищенной системой, журналы аудита также являются основной целью для злоумышленников, которые стремятся скрыть свои действия, чтобы максимизировать возможности для компрометации целевых данных. Чтобы злоумышленники не скрывали свои действия, владельцы и хранители ресурсов должны настроить строгий контроль доступа к журналам аудита, чтобы ограничить количество учетных записей пользователей, которые могут изменять файлы журналов аудита.Например, обычно привилегии на изменение журнала аудита предоставляются только учетной записи пользователя системы / приложения и требуют, чтобы любое обслуживание журналов аудита выполнялось через интерфейс приложения, а не через прямой доступ к консоли операционной системы.

Если журналы аудита передаются с одного устройства на другое, например для удаленного сбора владельцы ресурсов и хранители должны также обеспечить безопасность передачи в соответствии с требованиями шифрования MSSEI при передаче.

Все охваченные институциональные устройства также должны быть настроены на использование синхронизированных источников времени (например, Network Time Protocol — NTP), чтобы время на этих покрытых устройствах синхронизировалось с общим источником времени на регулярной основе, чтобы отметки времени во всех журналах были последовательный.

Владелец ресурсаи хранитель должны также разработать политику хранения журналов, чтобы определить требования к хранению журналов покрываемых устройств и соответствующие процедуры архивирования, чтобы обеспечить доступность полезных данных журнала в случае инцидента безопасности или расследования, необходимого для реагирования.Как минимум, журналы аудита за последние 30 дней должны быть собраны на легкодоступных носителях. Старые журналы следует архивировать на менее дорогие носители, если они будут доступны в будущем, как того требует инцидент или расследование.

Из-за сложности реализации программы ведения журнала аудита настоятельно рекомендуется, чтобы владельцы ресурсов и хранители ресурсов регистрировались в предоставляемой университетским городком службе ведения журнала аудита, описанной ниже.

Служба кампуса

Управление информационной безопасности (ISO) внедрило Campus Log Correlation Program, программное решение для ведения журналов аудита корпоративного уровня (основанное на HP ArcSight), чтобы помочь в управлении, сопоставлении и обнаружении подозрительных действий, связанных с наиболее важными информационными ресурсами кампуса.Расширенные возможности обнаружения этой службы позволяют ISO сопоставлять события в нескольких измерениях — по идентичности, уязвимости, активам, времени, шаблонам и другим событиям — через брандмауэры, веб-серверы, журналы доступа к системе и другие основные центральные службы безопасности, такие как обнаружение уязвимостей и вторжений. чтобы определить, была ли система успешно атакована, проверяется ли она на предмет атаки, или обнаруживать сложные угрозы до того, как они нанесут ущерб.

Чтобы зарегистрироваться в программе ISO Campus Log Correlation Program, отправьте свой запрос по адресу security @ berkeley.edu.

Enterprise Ready SaaS App Руководство по ведению журнала аудита

Журналы аудита — это централизованный поток всей активности пользователей в команде..jpg) Часть программы безопасности и соответствия любого крупного предприятия предназначена для контроля и мониторинга доступа к информации внутри организации. Это побуждает корпоративных покупателей запрашивать подробный контрольный журнал всей деятельности, которая происходит в их учетной записи. Журнал аудита может использоваться для предотвращения подозрительной активности при ее запуске (если она активно отслеживается) или для воспроизведения активности учетной записи во время проверки инцидента.

Часть программы безопасности и соответствия любого крупного предприятия предназначена для контроля и мониторинга доступа к информации внутри организации. Это побуждает корпоративных покупателей запрашивать подробный контрольный журнал всей деятельности, которая происходит в их учетной записи. Журнал аудита может использоваться для предотвращения подозрительной активности при ее запуске (если она активно отслеживается) или для воспроизведения активности учетной записи во время проверки инцидента.

Журналы аудита ≠ системные журналы

Недостаточно вести внутреннюю регистрацию событий в традиционной службе ведения журналов, такой как Loggly, Elastic Search, Papertrail и т. Д. Эти приложения предназначены для предоставления разработчикам приложений журналов системного уровня для диагностики проблем с производительностью приложений. Вместо этого функция ведения журнала аудита построена с нуля для записи соответствующей активности в неизменяемую, синхронизированную по времени и доступную администраторам учетных записей систему. Кроме того, лучшие журналы аудита (реализованные такими компаниями, как GitHub и Google) полностью экспортируются, доступны через API, доступны для поиска и содержат хорошо задокументированные изменения.

События в журнале аудита

Самая основная функция ведения журнала аудита требует четкого понимания того, какие события следует записывать в журнал аудита. Спецификации ISO-27002 дают некоторую ясность в отношении того, что корпоративным клиентам, вероятно, потребуется регистрировать. Однако каждое приложение может немного отличаться по тому, какие действия должны регистрироваться для аудита.

Обычно конкретное содержимое цели не регистрируется в журнале аудита, а регистрируется состояние или контекст.Примерами событий, которые должны регистрироваться в журнале аудита, являются следующие: действия пользователя, связанные с приложением, исключения, события информационной безопасности (успешные и отклоненные события), использование привилегий, неудачные и успешные попытки входа в систему, выход из системы, доступ к данным, данные попытка доступа, изменения административной конфигурации и использование дополнительных привилегий.

Лучший способ организовать событий — это комбинация целей , получающих действий (т.е. user.created , user.deleted , document.viewed , account.setting.updated ). Действия обычно можно разделить на их тип CRUD (т.е. C reate, R ead, U pdate или D elete). События обычно выполняются субъектом (т.е. [защищенный адрес электронной почты] обновил свой пароль), однако существуют анонимные действия (например, неудачные попытки входа в систему).

Примечание. Когда регистрация этих событий реализована в коде, метод ведения журнала аудита должен быть вызван в нижней части функции, чтобы гарантировать, что событие было полностью выполнено.

Поля для журнала аудита для каждого события

Когда событие регистрируется в журнале, оно должно содержать сведения, которые предоставляют достаточно информации о событии, чтобы обеспечить необходимый контекст того, кто, что, когда и где и т. Д. В частности, следующие поля критически важны для журнала аудита:

Д. В частности, следующие поля критически важны для журнала аудита:

- Актер — имя пользователя, uuid, имя токена API учетной записи, выполняющей действие.

- Группа — Группа (также известная как организация, команда, учетная запись), членом которой является актер (необходимо показать администраторам полную историю их группы).

- Где — IP-адрес, ID устройства, страна.

- Когда — время сервера синхронизации NTP, когда произошло событие.

- Target — объект или базовый ресурс, который изменяется (существительное), а также поля, которые включают значение ключа для нового состояния цели.

- Действие — способ изменения объекта (глагол).

- Тип действия — соответствующая категория

CRUD. - Имя события — Общее имя события, которое можно использовать для фильтрации схожих событий.

Описание — удобочитаемое описание предпринятого действия, иногда включает ссылки на другие страницы в приложении.

Дополнительная информация

Сервер идентификаторы или имена серверов, расположение сервера.

Версия версия кода, отправляющего события.

Протоколы т.е. http против https.

Global Actor ID , если клиент использует систему единого входа, может быть важно также включить глобальный UID, если он отличается от идентификатора приложения.

Ключевые функциональные возможности:

Неизменность

Данные в журнале аудита никогда не должны изменяться. Для удаленных объектов следует вести отдельный журнал действий, связанных с объектом (включая его создание и удаление).Внешние API-интерфейсы должны иметь возможность только читать журнал аудита, но не записывать в него.

Синхронизация по времени

Журналы аудита отдельных приложений, вероятно, будут объединены с другими данными журнала аудита, поэтому важно обеспечить точность метки времени для каждого события. Стандартным является использование серверного времени с регулярно синхронизируемого сервера NTP, обычно сохраняемого в GMT с точностью до миллисекунды.

API и экспорт

Действие должно быть экспортировано в формат CSV и иметь доступ к API, чтобы его можно было централизовать в системе регистрации SIEM в масштабе всей организации, такой как Splunk.Желательно предложить как возможность опроса новых событий, так и возможность отправлять новые события в удаленную систему. При опросе используйте стандарты, такие как заголовки etag , чтобы предотвратить получение повторяющихся событий. При отправке используйте стандарты, такие как веб-перехватчики, чтобы свести к минимуму объем настраиваемой работы, необходимой для приема этих событий.

Аккаунт администратора доступен для просмотра

Средство просмотра журнала аудита должно быть встроено в приложение, чтобы журнал аудита всегда был доступен администраторам корпоративных учетных записей. Эта программа просмотра должна быть центральным местом для доступа ко всем журналам активности учетной записи.

Эта программа просмотра должна быть центральным местом для доступа ко всем журналам активности учетной записи.

Доступен для поиска и фильтрации

События должны быть проиндексированы для возможности поиска и фильтрации. Как правило, участники, имена событий, IP-адреса связаны для фильтрации связанных действий. Средство просмотра должно позволять администратору учетной записи указывать диапазон дат для фильтрации вместе с другими фильтрами и поисками.

История изменений

Когда новые события и действия фиксируются в журнале аудита, важно публиковать дату, когда каждое из них стало доступным для отображения в журнале аудита.

Настраиваемое время удерживания

По умолчанию журнал аудита обычно должен храниться в течение 1-3 лет. Конкретные временные рамки по умолчанию должны быть задокументированы, но также должны быть настроены (как правило, короче) для клиентов, у которых есть требования к хранению данных.

Задокументированное время задержки

Если между сбором данных и доступностью отчетов существуют значительные задержки, об этом следует сообщить администратору учетной записи, просматривающему журналы.

Примеры:

Авторы контента

Мы не будем часто вас беспокоить, но когда мы это сделаем, мы включим важные обновления и дополнения в EnterpriseReady.

Журнал аудита системы| FileHold

Журнал аудита системы регистрирует действия, выполненные системным администратором. Этот журнал никогда не удаляется и не перезаписывается. Журнал аудита можно фильтровать по имени пользователя, описанию, а также по датам.

В журнале фиксируется следующая информация:

- Добавление локальных и доменных пользователей

- Удаление локальных пользователей

Изменение учетных записей пользователей и групп FileHold

- Добавление и удаление групп FileHold

- Включение и отключение лицензий

- Сброс паролей

- Добавление и удаление пользователей из групп FileHold

- Добавлены дополнительные репозитории или изменены существующие репозитории

- Лицензия обновлена.

Уникальный идентификатор лицензии указан в деталях.

Уникальный идентификатор лицензии указан в деталях. - Courier licenses — когда новые пакеты лицензий были добавлены, закрыты, заблокированы, разблокированы или отменены.

- Если параметр разрешений «Включить необязательные пароли в шаблонах рабочего процесса» включен или отключен.

Внешние специальные пользователи Courier добавляются к передачам во время инициации

- Изменение общих настроек системы

- Изменение настроек электронной почты

- Изменить настройки безопасности

- Изменить настройки поиска

- Инициализированный индекс FTS

Для доступа к журналу аудита системы

- Войдите в веб-клиент и выберите Администрирование> Меню полного администрирования> Отчеты администрирования> Журнал аудита системы .

- Используйте любой из следующих фильтров:

- Имя пользователя

- Описание содержит — введите полное или частичное описание, например «удаленная папка» или «добавлена».

- С <дата> по <дата>

- Щелкните Применить фильтр . Количество результатов и отчет показаны ниже. Количество строк, отображаемых в представлении отчета, можно настроить так, чтобы одновременно отображалось 15, 30 или 60 строк. Щелкните столбец, чтобы отсортировать его по возрастанию или убыванию.

- Щелкните Экспорт в CSV , чтобы экспортировать в файл CSV.

Информация о журнале аудита Google Workspace | Облачный журнал

На этой странице описаны журналы аудита, предоставляемые Google Workspace как часть Журналы облачного аудита.

Обзор

СлужбыGoogle Cloud создают журналы аудита, чтобы помочь вам ответить на вопросы: «Кто что, где и когда? «. Вы можете поделиться результатами аудита Google Workspace журналы с Google Cloud для хранения, поиска, анализа, мониторинга и оповещения данные журнала аудита Google Workspace.

Cloud Audit Logs поддерживает три типа журналов аудита для Google Cloud. ресурсы:

ресурсы:

- Журналы аудита действий администратора : Эти журналы записывают операции, которые изменяют конфигурация или метаданные ресурса.

- Журналы аудита доступа к данным : Эти журналы содержат вызовы API, которые читают конфигурация или метаданные ресурсов, а также пользовательские вызовы API, которые создавать, изменять или читать данные ресурсов, предоставленные пользователем. Журналы аудита доступа к данным не записывать операции доступа к данным на общедоступных ресурсах (доступно для всех пользователей или для всех аутентифицированных пользователей) или к которому можно получить доступ без входа в Google Workspace, Cloud Identity или Drive Корпоративный аккаунт.

- Журналы аудита системных событий : Эти журналы содержат записи для Административные действия Google Cloud, изменяющие конфигурацию Ресурсы.

Google Workspace предоставляет журналы аудита в Google Cloud следующий уровень организации:

Для общего обзора журналов аудита облака перейдите на

Журналы облачного аудита. Для более глубокого понимания

Журналы облачного аудита, обзор

Понимание журналов аудита.

Для более глубокого понимания

Журналы облачного аудита, обзор

Понимание журналов аудита.

Начало работы: совместное использование данных Google Workspace

Чтобы разрешить совместное использование данных Google Workspace с журналами облачного аудита с вашего Google Workspace, Cloud Identity или аккаунт Drive Enterprise, см. инструкции в этом Справочная статья администратора Google Workspace.

Если вы разрешите совместное использование данных Google Workspace с Google Cloud, то вы не можете выборочно отключить журналы аудита Google Workspace с помощью Консоль Google Cloud IAM & Admin> Audit Logs Страница , хотя вы можете исключить эти журналы, используя журналы исключений.

Если включен обмен данными Google Workspace с Google Cloud, то

Журналы аудита Google Workspace всегда включены. Отключение

Совместное использование данных Google Workspace перестает быть новым

События журнала аудита Google Workspace не отправляются в журналы аудита Cloud, но

любые существующие журналы остаются через их

периоды хранения по умолчанию, если

вы настроили индивидуальное хранение

для хранения ваших журналов в течение более длительного периода.![]()

Информация об услугах

Подробная информация для журналов аудита каждой службы Google Workspace:

Расширить все

Корпоративные группы Google Workspace

Журналы аудита аудита корпоративных групп Google Workspace используют тип ресурса audited_resource для всех журналов аудита. Журналы аудита аудита корпоративных групп Google Workspace используют имя службы cloudidentity.googleapis.com .

Google Workspace Enterprise Groups Audit записывает только журналы аудита действий администратора. Следующее проверено операций:

Категория журналов аудита | Проверенные операции |

|---|---|

| Журналы аудита активности администратора | google. google.apps.cloudidentity.groups.v1beta1.MembershipsService.UpdateMembership |

Проверка входа в Google Workspace

Журналы аудита аудита входа в Google Workspace используют тип ресурса audited_resource для всех журналов аудита.

Журналы аудита аудита входа в Google Workspace используют имя службы login.googleapis.com .

Аудит входа в Google Workspace записывает только журналы аудита доступа к данным.Следующее проверено операций:

| Категория журналов аудита | Проверенные операции |

|---|---|

| Журналы аудита доступа к данным | google. google.login.LoginService.2svEnroll google.login.LoginService.accountDisabledPasswordLeak google.login.login.LoginService.accountDisabledSpammingThroughRelay google.login.LoginService.accountDisabledSpamming google.login.LoginService.accountDisabledHijacked google.login.LoginService.emailForwardingOutOfDomain google.login.LoginService.govAttackWarning Google. login.LoginService.loginChallenge google.login.LoginService.loginFailure google.login.LoginService.loginVerification google. google.login.LoginService.loginSuccess google.login.LoginService.passwordEdit google.lovice.login.Login recoveryPhoneEdit google.login.LoginService.recoverySecretQaEdit google.login.LoginService.suspiciousLogin google.login.LoginService.login.LoginService.suspiciousProgrammaticLogin google.login.LoginService.titaniumEnroll google.login.LoginService.titaniumUnenroll |

Действия администратора Google Workspace

Журналы аудита аудита администратора Google Workspace используют тип ресурса audited_resource для всех журналов аудита.

Журналы аудита административного аудита Google Workspace используют имя службы админ.googleapis.com .

Google Workspace Admin Audit записывает только журналы аудита действий администратора. Следующее проверено операций:

| Вид деятельности | Проверенные операции |

|---|---|

| ALERT_CENTER | google.admin.AdminService.alertCenterBatchDeleteAlerts google.admin.AdminService.alertCenterBatchUndeleteAlerts google.admin.AdminService.alertCenterCreateAlert google.admin.AdminService.alertCenterCreateFeedback google.admin.AdminService.alertCenterDeleteAlert google.admin.AdminService.alertCenterGetAlertMetadata google.  admin.AdminService.alertCenterGetCustomerSettings admin.AdminService.alertCenterGetCustomerSettings google.admin.AdminService.alertCenterGetSitLink Google. admin.AdminService.alertCenterListChange google.admin.AdminService.alertCenterListFeedback google.admin.AdminService.alertCenterListRelatedAlerts google.admin.AdminService.alertCenterUndeleteAlert google.admin.AdminService.alertCenterUpdateAlert google.admin.AdminService.alertCenterUpdateAlertMetadata google.admin.AdminService.alertCenterUpdateCustomerSettings google.admin. AdminService.alertCenterView |

| НАСТРОЙКИ ПРИЛОЖЕНИЯ | google. google.admin.AdminService.createApplicationSetting google.admin.AdminService.deleteApplicationSetting google.admin.AdminService.reorderGroupBasedPolicies.AdminService. createManagedConfiguration google.admin.AdminService.deleteManagedConfiguration google.admin.AdminService.updateManagedConfiguration google.admin.AdminService.flashlightEduNonFeaturedServicesSelected |

| НАСТРОЙКИ КАЛЕНДАРЯ | google.admin.AdminService.createBuilding google.admin.AdminService.deleteBuilding google.admin.AdminService.updateBuilding googlealendar. |

| НАСТРОЙКИ ЧАТА | google.admin.AdminService.meetInteropCreateGateway google.admin.AdminService.meetInteropDeleteGateway google.admin.AdminService.meetInteropModifyService. |

| CHROME_OS_SETTINGS | google.admin.AdminService.changeChromeOsAndroidApplicationSetting google.admin.AdminService.changeChromeOsApplicationSetting google.admin.AdminService.sendChromeOsDeviceCommand google.admin.AdminService.changeChromeOsDeviceAnnotation google.admin.AdminService.changeChromeOsDeviceSetting google.admin.AdminService.changeChromeOsDeviceState Google. admin.AdminService.changeChromeOsPublicSessionSetting google.admin.AdminService.insertChromeOsPrinter google.admin.AdminService.deleteChromeOsPrinter google.  admin.AdminService.updateChromeOsPrinter admin.AdminService.updateChromeOsPrinter google.admin.AdminService.changeChromeOsSetting google.admin.AdminService.changeChromeOsUserSetting google.admin.AdminService.removeChromeOsApplicationSettings |

| КОНТАКТЫ_НАСТРОЙКИ | google.admin.AdminService.changeContactsSetting |

| DELEGATED_ADMIN_SETTINGS | гугл.admin.AdminService.assignRole google.admin.AdminService.createRole google.admin.AdminService.deleteRole google.admin.AdminService.addPrivilege google. admin.AdminService.renameRole google.admin. google.admin.AdminService.unassignRole |

| НАСТРОЙКИ_УСТРОЙСТВА | гугл.admin.AdminService.deleteDevice google.admin.AdminService.moveDeviceToOrgUnit |

| НАСТРОЙКИ_ДОКУМЕНТОВ | google.admin.AdminService.transferDocumentOwnership google.admin.AdminService.driveDataRestore google.admin.AdminService.changeDocsSetting |